Krok nr 2. Zapewnianie dostępu zdalnego do lokalnych aplikacji i usług

Jeśli Organizacja korzysta z rozwiązania sieci VPN dostępu zdalnego, zazwyczaj z serwerami sieci VPN na krawędzi sieci i klientami sieci VPN zainstalowanymi na urządzeniach użytkowników, użytkownicy mogą korzystać z połączeń sieci VPN z dostępem zdalnym w celu uzyskania dostępu do lokalnych aplikacji i serwerów. Może być jednak konieczne zoptymalizowanie ruchu do usług opartych na chmurze platformy Microsoft 365.

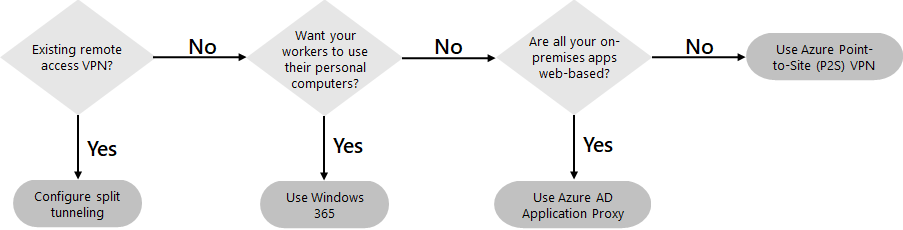

Jeśli użytkownicy nie korzystają z rozwiązania sieci VPN, możesz użyć serwera proxy aplikacji Microsoft Entra i sieci VPN typu punkt-lokacja (P2S) platformy Azure, aby zapewnić dostęp, w zależności od tego, czy wszystkie aplikacje są oparte na Sieci Web.

Poniżej przedstawiono podstawowe konfiguracje dostępu zdalnego:

- Używasz już rozwiązania sieci VPN dostępu zdalnego.

- Nie używasz rozwiązania sieci VPN dostępu zdalnego i chcesz, aby pracownicy zdalni korzystali z ich komputerów osobistych.

- Nie używasz rozwiązania sieci VPN dostępu zdalnego, masz tożsamość hybrydową i potrzebujesz dostępu zdalnego tylko do lokalnych aplikacji internetowych.

- Nie używasz rozwiązania sieci VPN dostępu zdalnego i potrzebujesz dostępu do aplikacji lokalnych, z których niektóre nie są oparte na Sieci Web.

Zobacz ten schemat blokowy, aby zapoznać się z opcjami konfiguracji dostępu zdalnego omówionymi w tym artykule.

W przypadku połączeń dostępu zdalnego można również użyć pulpitu zdalnego , aby połączyć użytkowników z komputerem lokalnym. Na przykład zdalny proces roboczy może używać pulpitu zdalnego do nawiązywania połączenia z komputerem w biurze z urządzenia z systemem Windows, iOS lub Android. Po zdalnym połączeniu mogą go używać tak, jakby siedzieli przed nim.

Optymalizowanie wydajności dla klientów sieci VPN dostępu zdalnego do usług w chmurze platformy Microsoft 365

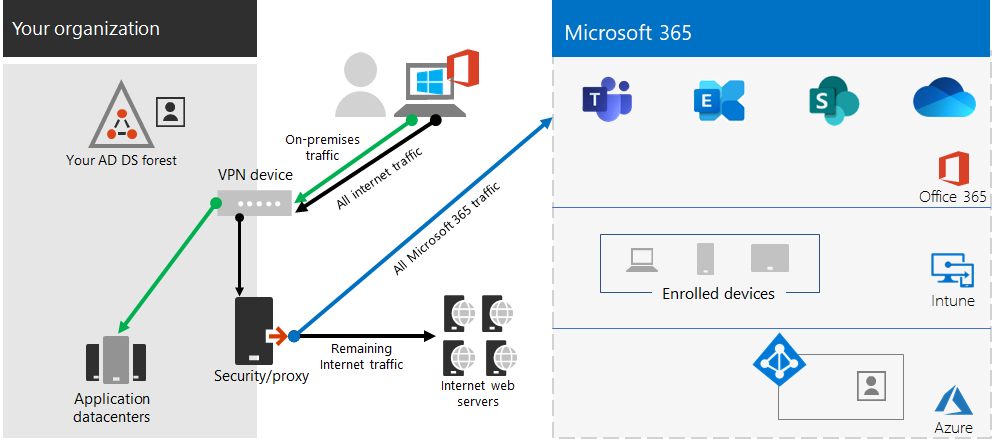

Jeśli pracownicy zdalni używają tradycyjnego klienta sieci VPN do uzyskiwania dostępu zdalnego do sieci organizacji, sprawdź, czy klient sieci VPN ma obsługę tunelowania podzielonego.

Bez tunelowania podzielonego cały ruch zdalny jest wysyłany przez połączenie sieci VPN, gdzie musi być przekazywany do urządzeń brzegowych organizacji, przetwarzany, a następnie wysyłany przez Internet.

Ruch platformy Microsoft 365 musi odbywać się pośrednio przez organizację, która może zostać przekazana do punktu wejścia sieci firmy Microsoft z dala od fizycznej lokalizacji klienta sieci VPN. Ta ścieżka pośrednia zwiększa opóźnienie ruchu sieciowego i zmniejsza ogólną wydajność.

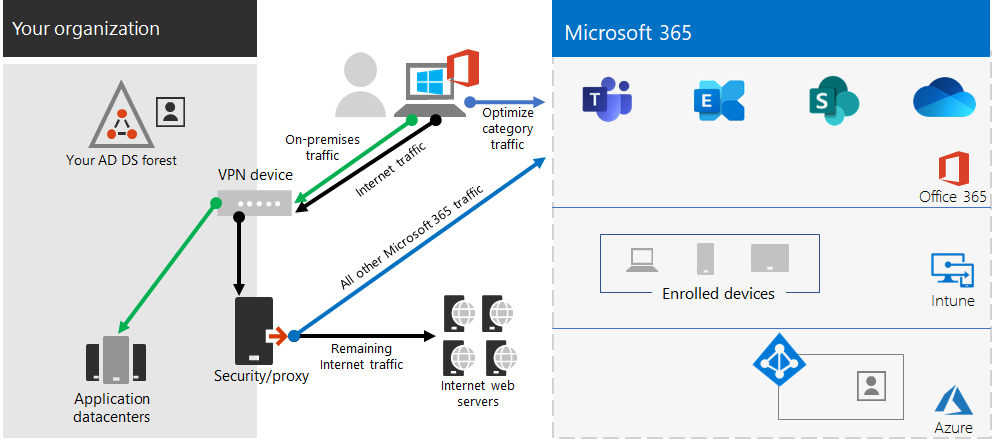

W przypadku tunelowania podzielonego można skonfigurować klienta sieci VPN w celu wykluczenia określonych typów ruchu z wysyłania za pośrednictwem połączenia sieci VPN do sieci organizacji.

Aby zoptymalizować dostęp do zasobów w chmurze platformy Microsoft 365, skonfiguruj klientów sieci VPN tunelowania podzielonego w celu wykluczenia ruchu do kategorii Optymalizacja punktów końcowych platformy Microsoft 365 za pośrednictwem połączenia sieci VPN. Aby uzyskać więcej informacji, zobacz Office 365 kategorie punktów końcowych. Zobacz tę listę punktów końcowych kategorii Optymalizacja.

Oto wynikowy przepływ ruchu, w którym większość ruchu do aplikacji w chmurze platformy Microsoft 365 pomija połączenie sieci VPN.

Dzięki temu klient sieci VPN może wysyłać i odbierać kluczowy ruch usługi w chmurze platformy Microsoft 365 bezpośrednio przez Internet i do najbliższego punktu wejścia do sieci firmy Microsoft.

Aby uzyskać więcej informacji i wskazówek, zobacz Optimize Office 365 connectivity for remote users using VPN split tunneling (Optymalizowanie łączności Office 365 dla użytkowników zdalnych przy użyciu tunelowania podzielonego sieci VPN).

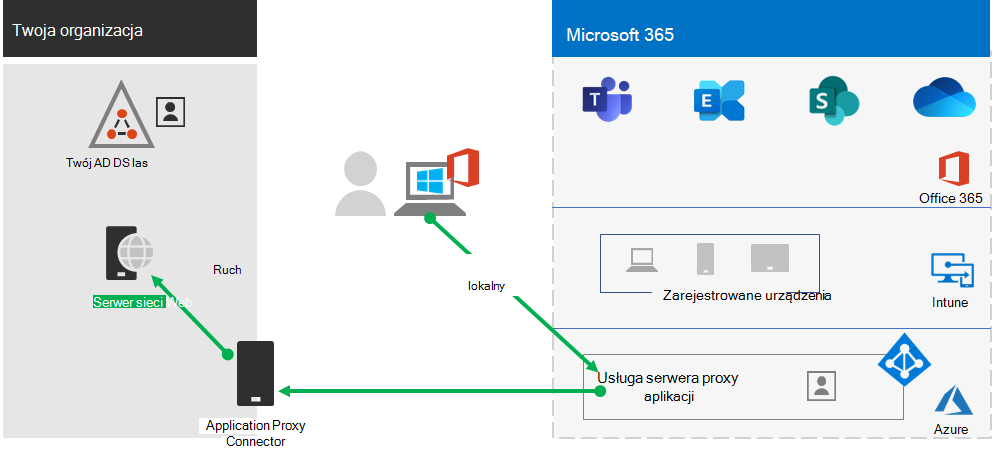

Wdrażanie dostępu zdalnego, gdy wszystkie aplikacje są aplikacjami internetowymi i masz tożsamość hybrydową

Jeśli zdalni pracownicy nie korzystają z tradycyjnego klienta sieci VPN, a konta i grupy użytkowników lokalnych są synchronizowane z Tożsamość Microsoft Entra, możesz użyć serwera proxy aplikacji Microsoft Entra, aby zapewnić bezpieczny dostęp zdalny dla aplikacji internetowych hostowanych na serwerach lokalnych. Aplikacje internetowe obejmują witryny programu SharePoint Server, serwery programu Outlook Web Access lub inne internetowe aplikacje biznesowe.

Oto składniki serwera proxy aplikacji Microsoft Entra.

Aby uzyskać więcej informacji, zobacz omówienie serwera proxy aplikacji Microsoft Entra.

Uwaga

Microsoft Entra serwer proxy aplikacji nie jest dołączony do subskrypcji platformy Microsoft 365. Musisz zapłacić za użycie przy użyciu oddzielnej subskrypcji platformy Azure.

Wdrażanie dostępu zdalnego, gdy nie wszystkie aplikacje są aplikacjami internetowymi

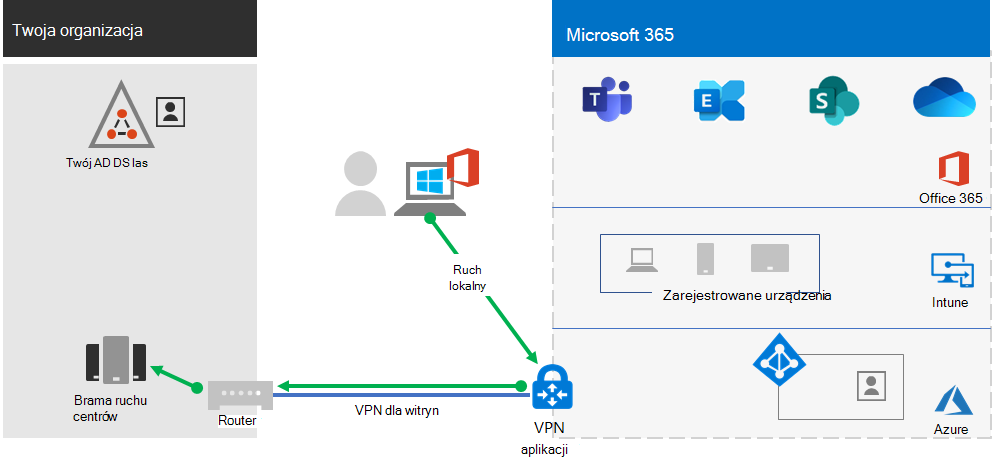

Jeśli pracownicy zdalni nie korzystają z tradycyjnego klienta sieci VPN i masz aplikacje, które nie są oparte na Sieci Web, możesz użyć sieci VPN typu punkt-lokacja (P2S) platformy Azure.

Połączenie sieci VPN typu punkt-lokacja tworzy bezpieczne połączenie z urządzenia zdalnego procesu roboczego do sieci organizacji za pośrednictwem sieci wirtualnej platformy Azure.

Aby uzyskać więcej informacji, zobacz omówienie sieci VPN typu punkt-lokacja.

Uwaga

Sieć VPN usługi Azure P2S nie jest dołączona do subskrypcji platformy Microsoft 365. Musisz zapłacić za użycie przy użyciu oddzielnej subskrypcji platformy Azure.

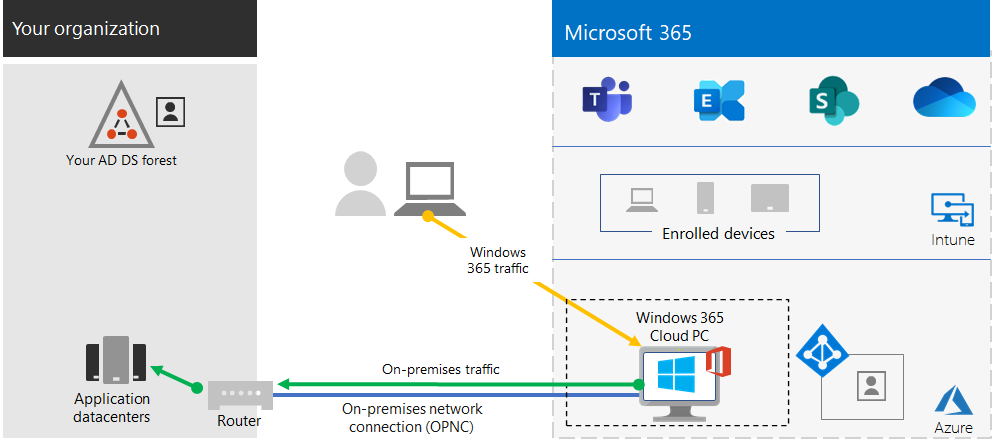

Wdrażanie Windows 365 w celu zapewnienia zdalnego dostępu pracownikom zdalnym przy użyciu urządzeń osobistych

Aby obsługiwać pracowników zdalnych, którzy mogą korzystać tylko z ich urządzeń osobistych i niezarządzanych, użyj Windows 365, aby tworzyć i przydzielać pulpity wirtualne użytkownikom do użycia z domu. Dzięki połączeniu sieci lokalnej (OPNC) komputery w chmurze Windows 365 mogą działać tak samo jak komputery połączone z siecią organizacji.

Aby uzyskać więcej informacji, zobacz omówienie Windows 365.

Uwaga

Windows 365 nie jest dołączona do subskrypcji platformy Microsoft 365. Musisz zapłacić za użycie przy użyciu oddzielnej subskrypcji.

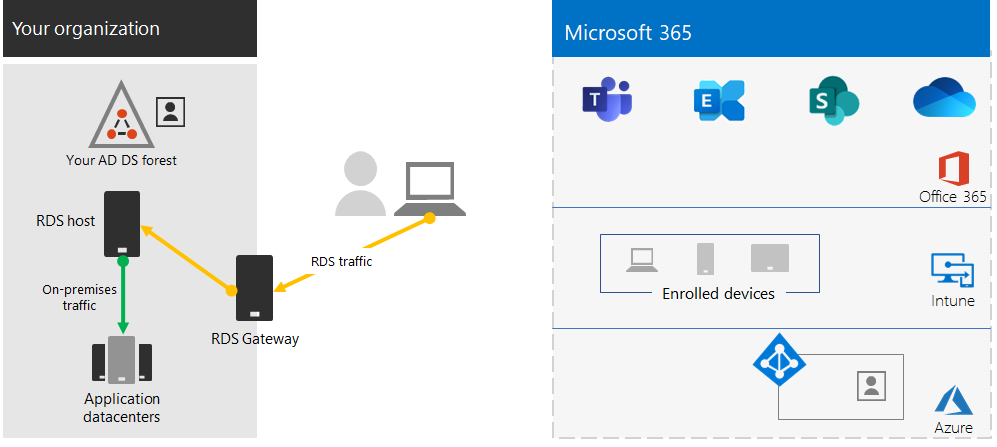

Ochrona połączeń usług pulpitu zdalnego za pomocą bramy usług pulpitu zdalnego

Jeśli używasz usług pulpitu zdalnego (RDS), aby umożliwić pracownikom łączenie się z komputerami z systemem Windows w sieci lokalnej, należy użyć bramy usług Pulpit zdalny Microsoft w sieci brzegowej. Brama używa protokołu Transport Layer Security (TLS) do szyfrowania ruchu i uniemożliwia bezpośredni dostęp do Internetu na komputerze lokalnym hostującym usługi pulpitu zdalnego.

Aby uzyskać więcej informacji, zobacz ten artykuł .

Administracja zasobów technicznych na potrzeby dostępu zdalnego

- Jak szybko zoptymalizować ruch Office 365 dla personelu zdalnego & zmniejszyć obciążenie infrastruktury

- Optymalizowanie łączności Office 365 dla użytkowników zdalnych przy użyciu tunelowania podzielonego sieci VPN

Wyniki kroku 2

Po wdrożeniu rozwiązania dostępu zdalnego dla pracowników zdalnych:

| Konfiguracja dostępu zdalnego | Wyniki |

|---|---|

| Rozwiązanie sieci VPN dostępu zdalnego jest w miejscu | Skonfigurowano klienta sieci VPN dostępu zdalnego na potrzeby tunelowania podzielonego i dla kategorii Optymalizuj punkty końcowe platformy Microsoft 365. |

| Brak rozwiązania sieci VPN dostępu zdalnego i potrzebujesz dostępu zdalnego tylko do lokalnych aplikacji internetowych | Skonfigurowano serwer proxy aplikacja systemu Azure. |

| Brak rozwiązania sieci VPN dostępu zdalnego i potrzebujesz dostępu do aplikacji lokalnych, z których niektóre nie są oparte na Sieci Web | Skonfigurowano sieć VPN usługi Azure P2S. |

| Pracownicy zdalni korzystają ze swoich urządzeń osobistych z domu | Skonfigurowano Windows 365. |

| Zdalni pracownicy korzystają z połączeń usług pulpitu zdalnego z systemami lokalnymi | Brama usług pulpitu zdalnego została wdrożona w sieci brzegowej. |

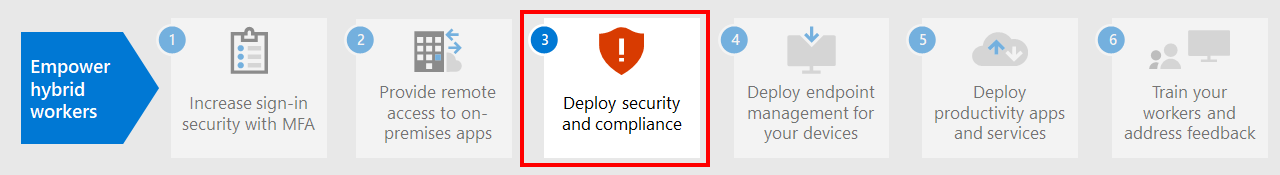

Następny krok

Przejdź do kroku 3 , aby wdrożyć usługi zabezpieczeń i zgodności platformy Microsoft 365 w celu ochrony aplikacji, danych i urządzeń.