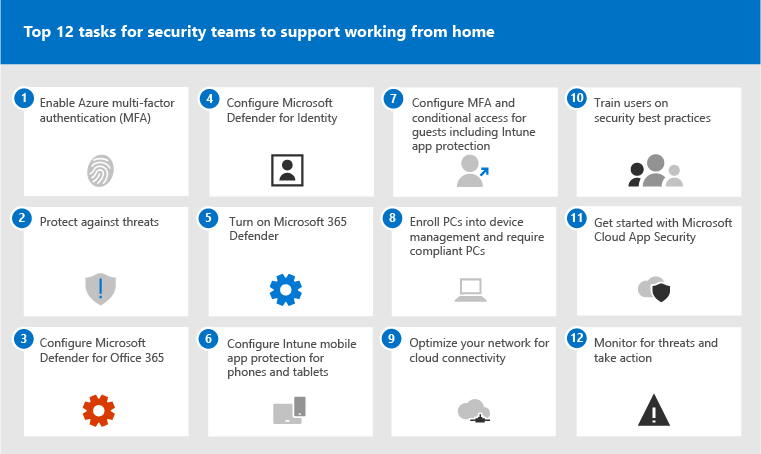

12 najważniejszych zadań dla zespołów zabezpieczeń do obsługi pracy z domu

Jeśli jesteś jak firma Microsoft i nagle znajdziesz wsparcie głównie pracowników domowych, chcemy pomóc Ci upewnić się, że Twoja organizacja pracuje tak bezpiecznie, jak to możliwe. Ten artykuł określa priorytety zadań, aby pomóc zespołom zabezpieczeń w jak najkrótszym wdrożeniu najważniejszych funkcji zabezpieczeń.

Jeśli jesteś małą lub średnią organizacją korzystającą z jednego z planów biznesowych firmy Microsoft, zobacz następujące zasoby:

- Najlepsze rozwiązania dotyczące zabezpieczania planów platformy Microsoft 365 dla firm

- Microsoft 365 for Campaigns (obejmuje zalecaną konfigurację zabezpieczeń dla platformy Microsoft 365 Business)

W przypadku klientów korzystających z naszych planów dla przedsiębiorstw firma Microsoft zaleca wykonanie zadań wymienionych w poniższej tabeli, które mają zastosowanie do planu usługi. Zamiast kupować plan platformy Microsoft 365 enterprise, jeśli łączysz subskrypcje, zanotuj następujące elementy:

- Microsoft 365 E3 obejmuje Enterprise Mobility + Security (EMS) E3 i Tożsamość Microsoft Entra P1

- Microsoft 365 E5 obejmuje EMS E5 i Tożsamość Microsoft Entra P2

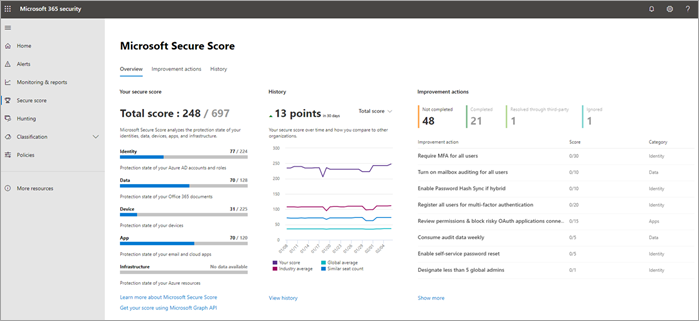

Przed rozpoczęciem sprawdź wskaźnik bezpieczeństwa platformy Microsoft 365 w portalu Microsoft Defender. Ze scentralizowanego pulpitu nawigacyjnego można monitorować i ulepszać zabezpieczenia tożsamości, danych, aplikacji, urządzeń i infrastruktury platformy Microsoft 365. Otrzymujesz punkty dotyczące konfigurowania zalecanych funkcji zabezpieczeń, wykonywania zadań związanych z zabezpieczeniami (takich jak wyświetlanie raportów) lub rozwiązywania problemów z zaleceniami za pomocą aplikacji lub oprogramowania innej firmy. Zalecane zadania w tym artykule podniosą twój wynik.

1: Włączanie uwierzytelniania wieloskładnikowego Microsoft Entra (MFA)

Najlepszą rzeczą, jaką możesz zrobić, aby zwiększyć bezpieczeństwo pracowników pracujących z domu, jest włączenie uwierzytelniania wieloskładnikowego. Jeśli nie masz jeszcze procesów, traktuj ten stan jako pilotaż awaryjny i upewnij się, że masz pracowników pomocy technicznej gotowych pomóc pracownikom, którzy utkną. Ponieważ prawdopodobnie nie można dystrybuować sprzętowych urządzeń zabezpieczających, użyj Windows Hello biometrii i aplikacji do uwierzytelniania smartfonów, takich jak Microsoft Authenticator.

Zwykle firma Microsoft zaleca użytkownikom 14 dni na zarejestrowanie urządzenia na potrzeby uwierzytelniania wieloskładnikowego przed wymaganiem uwierzytelniania wieloskładnikowego. Jeśli jednak pracownicy nagle pracują z domu, przejdź do przodu i wymagaj uwierzytelniania wieloskładnikowego jako priorytetu zabezpieczeń i przygotuj się na pomoc użytkownikom, którzy tego potrzebują.

Zastosowanie tych zasad trwa tylko kilka minut, ale przygotuj się do obsługi użytkowników w ciągu najbliższych kilku dni.

| Plan | Zalecenie |

|---|---|

| Plany platformy Microsoft 365 (bez Tożsamość Microsoft Entra P1 lub P2) | Włącz wartości domyślne zabezpieczeń w Tożsamość Microsoft Entra. Wartości domyślne zabezpieczeń w Tożsamość Microsoft Entra obejmują uwierzytelnianie wieloskładnikowe dla użytkowników i administratorów. |

| Microsoft 365 E3 (z Tożsamość Microsoft Entra P1) | Użyj typowych zasad dostępu warunkowego , aby skonfigurować następujące zasady: |

| Microsoft 365 E5 (z Tożsamość Microsoft Entra P2) | Korzystając z funkcji w Tożsamość Microsoft Entra, rozpocznij implementowanie zalecanego przez firmę Microsoft zestawu dostępu warunkowego i powiązanych zasad, takich jak:

|

2: Ochrona przed zagrożeniami

Wszystkie plany platformy Microsoft 365 ze skrzynkami pocztowymi w chmurze obejmują funkcje Exchange Online Protection (EOP), w tym:

- Ochrona przed złośliwym oprogramowaniem.

- Ochrona przed spamem.

- Ochrona przed fałszowaniem w zasadach ochrony przed wyłudzaniem informacji.

Domyślne ustawienia tych funkcji EOP są automatycznie przypisywane do wszystkich adresatów za pośrednictwem zasad domyślnych. Aby jednak podnieść poziom ochrony EOP do zalecanych przez firmę Microsoft standardowych lub ścisłych ustawień zabezpieczeń na podstawie obserwacji w centrach danych, włącz i przypisz standardowe wstępnie ustawione zasady zabezpieczeń (dla większości użytkowników) i/lub ścisłe wstępnie ustawione zasady zabezpieczeń (dla administratorów i innych użytkowników wysokiego ryzyka). Po dodaniu nowych funkcji ochrony i zmianie poziomu zabezpieczeń ustawienia EOP w wstępnie ustawionych zasadach zabezpieczeń są automatycznie aktualizowane do naszych zalecanych ustawień.

Aby uzyskać instrukcje, zobacz Używanie portalu Microsoft Defender do przypisywania standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń do użytkowników.

Różnice między standardem a ścisłym są podsumowane w tabeli tutaj. Kompleksowe ustawienia standardowych i ścisłych ustawień EOP opisano w tabelach tutaj.

3: Konfigurowanie Ochrona usługi Office 365 w usłudze Microsoft Defender

Ochrona usługi Office 365 w usłudze Microsoft Defender (dołączone do Microsoft 365 E5 i Office 365 E5) zapewnia dodatkowe zabezpieczenia:

- Ochrona bezpiecznych załączników i bezpiecznych łączy: chroni organizację przed nieznanymi zagrożeniami w czasie rzeczywistym przy użyciu inteligentnych systemów, które sprawdzają pliki, załączniki i linki pod kątem złośliwej zawartości. Te zautomatyzowane systemy obejmują niezawodną platformę detonacji, heurystykę i modele uczenia maszynowego.

- Bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams: chroni organizację, gdy użytkownicy współpracują i udostępniają pliki, identyfikując i blokując złośliwe pliki w witrynach zespołu i bibliotekach dokumentów.

- Ochrona przed personifikacją w zasadach ochrony przed wyłudzaniem informacji: stosuje modele uczenia maszynowego i zaawansowane algorytmy wykrywania personifikacji, aby zapobiec atakom wyłudzającym informacje.

- Ochrona konta priorytetowego: Konta priorytetowe to tag, który ma zastosowanie do wybranej liczby kont użytkowników o wysokiej wartości. Następnie możesz użyć tagu Priorytet jako filtru w alertach, raportach i badaniach. W Ochrona usługi Office 365 w usłudze Defender planie 2 (uwzględnionym w Microsoft 365 E5) priorytetowa ochrona konta oferuje dodatkową heurystyczną obsługę kont priorytetowych dostosowanych do kierownictwa firmy (zwykli pracownicy nie korzystają z tej specjalistycznej ochrony).

Aby zapoznać się z omówieniem Ochrona usługi Office 365 w usłudze Defender, w tym podsumowaniem planów, zobacz Ochrona usługi Office 365 w usłudze Defender.

Wbudowane zasadyzabezpieczeńia zapewnia ochronę bezpiecznych linków i bezpiecznych załączników wszystkim adresatom domyślnie, ale można określić wyjątki.

Podobnie jak w poprzedniej sekcji, aby zwiększyć poziom ochrony Ochrona usługi Office 365 w usłudze Defender do zalecanych przez firmę Microsoft standardowych lub ścisłych ustawień zabezpieczeń opartych na obserwacjach w centrach danych, włącz i przypisz standardowe wstępnie ustawione zasady zabezpieczeń (dla większości użytkowników) i/lub zasady zabezpieczeń ścisłych ustawień wstępnych (dla administratorów i innych użytkowników wysokiego ryzyka). Po dodaniu nowych możliwości ochrony i zmianie poziomu zabezpieczeń ustawienia Ochrona usługi Office 365 w usłudze Defender w wstępnie ustawionych zasadach zabezpieczeń są automatycznie aktualizowane do naszych zalecanych ustawień.

Użytkownicy wybrani do ochrony Ochrona usługi Office 365 w usłudze Defender w wstępnie ustawionych zasadach zabezpieczeń uzyskują zalecane przez firmę Microsoft standardowe lub ścisłe ustawienia zabezpieczeń dla bezpiecznych załączników i bezpiecznych linków. Należy również dodać wpisy i opcjonalne wyjątki dotyczące personifikacji użytkowników i ochrony przed personifikacją domeny.

Aby uzyskać instrukcje, zobacz Używanie portalu Microsoft Defender do przypisywania standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń do użytkowników.

Różnice między ustawieniami ochrony Ochrona usługi Office 365 w usłudze Defender w warstwie Standardowa i Ścisła są podsumowane w tabeli tutaj. Kompleksowe ustawienia standardowych i ścisłych ustawień ochrony Ochrona usługi Office 365 w usłudze Defender opisano w tabelach tutaj.

Możesz włączyć i wyłączyć bezpieczne załączniki dla programów SharePoint, OneDrive i Microsoft Teams niezależnie od wstępnie ustawionych zasad zabezpieczeń (domyślnie są włączone). Aby to sprawdzić, zobacz Włączanie bezpiecznych załączników dla programów SharePoint, OneDrive i Microsoft Teams.

Po zidentyfikowaniu użytkowników jako kont priorytetowych otrzymują oni ochronę konta o priorytecie, jeśli jest ona włączona (jest domyślnie włączona). Aby to sprawdzić, zobacz Konfigurowanie i przeglądanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender.

4: Konfigurowanie Microsoft Defender for Identity

Microsoft Defender for Identity to oparte na chmurze rozwiązanie zabezpieczeń, które używa lokalna usługa Active Directory sygnałów do identyfikowania, wykrywania i badania zaawansowanych zagrożeń, tożsamości z naruszeniem zabezpieczeń i złośliwych akcji wewnętrznych skierowanych do organizacji. Skoncentruj się na tym elemencie, ponieważ chroni on lokalną i chmurową infrastrukturę, nie ma zależności ani wymagań wstępnych i może zapewnić natychmiastowe korzyści.

- Zobacz Microsoft Defender for Identity Przewodniki Szybki start, aby szybko skonfigurować

- Obejrzyj wideo: Wprowadzenie do Microsoft Defender for Identity

- Przejrzyj trzy fazy wdrażania Microsoft Defender for Identity

5: Włącz Microsoft Defender XDR

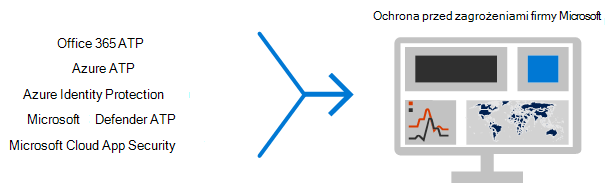

Po skonfigurowaniu Ochrona usługi Office 365 w usłudze Microsoft Defender i Microsoft Defender for Identity możesz wyświetlić połączone sygnały z tych funkcji na jednym pulpicie nawigacyjnym. Microsoft Defender XDR łączy alerty, zdarzenia, zautomatyzowane badanie i reagowanie oraz zaawansowane wyszukiwanie zagrożeń w różnych obciążeniach (Microsoft Defender for Identity, Ochrona usługi Office 365 w usłudze Defender, Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender for Cloud Apps) w jednym okienku w portalu Microsoft Defender.

Po skonfigurowaniu co najmniej jednej usługi Ochrona usługi Office 365 w usłudze Defender włącz protokół MTP. Nowe funkcje są stale dodawane do protokołu MTP; rozważ zgodę na otrzymywanie funkcji w wersji zapoznawczej.

6: Konfigurowanie ochrony aplikacji mobilnych Intune dla telefonów i tabletów

Microsoft Intune Zarządzanie aplikacjami mobilnymi (MAM) umożliwia zarządzanie danymi organizacji i ochronę ich na telefonach i tabletach bez zarządzania tymi urządzeniami. Oto jak to działa:

- Tworzysz zasady ochrony aplikacji (APP), które określają, które aplikacje na urządzeniu są zarządzane i jakie zachowania są dozwolone (na przykład uniemożliwiające kopiowanie danych z aplikacji zarządzanej do niezarządzanej aplikacji). Tworzysz jedną zasadę dla każdej platformy (iOS, Android).

- Po utworzeniu zasad ochrony aplikacji wymuszasz je, tworząc regułę dostępu warunkowego w Tożsamość Microsoft Entra, aby wymagać zatwierdzonych aplikacji i ochrony danych aplikacji.

Zasady ochrony aplikacji zawierają wiele ustawień. Na szczęście nie musisz uczyć się o każdym ustawieniu i ważyć opcji. Firma Microsoft ułatwia stosowanie konfiguracji ustawień, zalecając punkty początkowe. Struktura ochrony danych korzystająca z zasad ochrony aplikacji obejmuje trzy poziomy, z które można wybrać.

Co więcej, firma Microsoft koordynuje tę strukturę ochrony aplikacji za pomocą zestawu dostępu warunkowego i powiązanych zasad, których zalecamy wszystkim organizacjom jako punkt wyjścia. Jeśli zaimplementujesz uwierzytelnianie wieloskładnikowe, korzystając ze wskazówek przedstawionych w tym artykule, jesteś w połowie drogi!

Aby skonfigurować ochronę aplikacji mobilnych, skorzystaj ze wskazówek w temacie Typowe zasady dostępu do tożsamości i urządzeń:

- Skorzystaj ze wskazówek dotyczących stosowania zasad ochrony danych aplikacji , aby utworzyć zasady dla systemów iOS i Android. Poziom 2 (rozszerzona ochrona danych) jest zalecany do ochrony punktu odniesienia.

- Utwórz regułę dostępu warunkowego w obszarze Wymagaj zatwierdzonych aplikacji i ochrony aplikacji.

7: Konfigurowanie uwierzytelniania wieloskładnikowego i dostępu warunkowego dla gości, w tym Intune ochrony aplikacji mobilnych

Następnie upewnijmy się, że możesz kontynuować współpracę i pracować z gośćmi. Jeśli używasz planu Microsoft 365 E3 i zaimplementowano uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników, zostanie ustawiona.

Jeśli korzystasz z planu Microsoft 365 E5 i korzystasz z usługi Azure Identity Protection na potrzeby uwierzytelniania wieloskładnikowego opartego na ryzyku, musisz wprowadzić kilka korekt (ponieważ Ochrona tożsamości Microsoft Entra nie obejmuje gości):

- Utwórz nową regułę dostępu warunkowego, aby zawsze wymagać uwierzytelniania wieloskładnikowego dla gości i użytkowników zewnętrznych.

- Zaktualizuj regułę dostępu warunkowego uwierzytelniania wieloskładnikowego opartą na ryzyku, aby wykluczyć gości i użytkowników zewnętrznych.

Skorzystaj ze wskazówek w temacie Aktualizowanie typowych zasad, aby umożliwić i chronić dostęp gościa i dostępu zewnętrznego, aby zrozumieć, jak dostęp gościa działa z Tożsamość Microsoft Entra i zaktualizować zasady, których dotyczy problem.

Utworzone zasady ochrony aplikacji mobilnych Intune wraz z regułą dostępu warunkowego w celu wymagania zatwierdzonych aplikacji i ochrony aplikacji mają zastosowanie do kont gości i pomagają chronić dane organizacji.

Uwaga

Jeśli komputery zostały już zarejestrowane w zarządzaniu urządzeniami w celu wymagania zgodnych komputerów, należy również wykluczyć konta gościa z reguły dostępu warunkowego, która wymusza zgodność urządzeń.

8: Rejestrowanie komputerów w zarządzaniu urządzeniami i wymaganie zgodnych komputerów

Istnieje kilka metod rejestrowania urządzeń pracowników. Każda metoda zależy od własności urządzenia (osobistej lub firmowej), typu urządzenia (iOS, Windows, Android) i wymagań dotyczących zarządzania (resetowania, koligacji, blokowania). To badanie może zająć trochę czasu, aby uporządkować. Zobacz: Rejestrowanie urządzeń w Microsoft Intune.

Najszybszym sposobem rozpoczęcia pracy jest skonfigurowanie automatycznej rejestracji dla urządzeń Windows 10.

Możesz również skorzystać z następujących samouczków:

- Rejestrowanie urządzeń z systemem Windows w Intune przy użyciu rozwiązania Autopilot

- Rejestrowanie urządzeń z systemem iOS/iPadOS w Intune przy użyciu funkcji rejestracji urządzeń firmowych firmy Apple w programie Apple Business Manager (ABM)

Po zarejestrowaniu urządzeń skorzystaj ze wskazówek w temacie Typowe zasady dostępu do tożsamości i urządzeń , aby utworzyć następujące zasady:

- Definiowanie zasad zgodności urządzeń: zalecane ustawienia Windows 10 obejmują wymaganie ochrony antywirusowej. Jeśli masz Microsoft 365 E5, użyj Ochrona punktu końcowego w usłudze Microsoft Defender, aby monitorować kondycję urządzeń pracowników. Upewnij się, że zasady zgodności dla innych systemów operacyjnych obejmują ochronę antywirusową i oprogramowanie do ochrony punktu końcowego.

- Wymagaj zgodnych komputerów: jest to reguła dostępu warunkowego w Tożsamość Microsoft Entra, która wymusza zasady zgodności urządzeń.

Tylko jedna organizacja może zarządzać urządzeniem, dlatego należy wykluczyć konta gościa z reguły dostępu warunkowego w Tożsamość Microsoft Entra. Jeśli nie wykluczysz gościa i użytkowników zewnętrznych z zasad wymagających zgodności urządzeń, te zasady zablokują tych użytkowników. Aby uzyskać więcej informacji, zobacz Aktualizowanie typowych zasad w celu zezwolenia i ochrony dostępu gościa i dostępu zewnętrznego.

9: Optymalizowanie sieci pod kątem łączności w chmurze

Jeśli szybko włączasz większość pracowników do pracy z domu, to nagłe przełączenie wzorców łączności może mieć znaczący wpływ na infrastrukturę sieci firmowej. Wiele sieci zostało skalowanych i zaprojektowanych przed wdrożeniem usług w chmurze. W wielu przypadkach sieci są odporne na zdalne procesy robocze, ale nie zostały zaprojektowane tak, aby były używane zdalnie przez wszystkich użytkowników jednocześnie.

Elementy sieciowe są nagle pod ogromnym obciążeniem ze względu na obciążenie całej firmy korzystającej z nich. Przykład:

- Koncentratory sieci VPN.

- Centralny sprzęt wychodzący sieci (np. serwery proxy i urządzenia zapobiegające utracie danych).

- Centralna przepustowość Internetu.

- Obwody MPLS backhaul

- Możliwość translatora adresów sieciowych.

Efektem końcowym jest niska wydajność i produktywność w połączeniu ze słabym doświadczeniem dla użytkowników, którzy dostosowują się do pracy z domu.

Niektóre zabezpieczenia, które tradycyjnie były zapewniane przez kierowanie ruchu z powrotem za pośrednictwem sieci firmowej, są teraz udostępniane przez aplikacje w chmurze, do których uzyskują dostęp użytkownicy. Jeśli osiągniesz ten krok w tym artykule, zaimplementowano zestaw zaawansowanych mechanizmów kontroli zabezpieczeń w chmurze dla usług i danych platformy Microsoft 365. Dzięki tym kontrolom możesz być gotowy do kierowania ruchu użytkowników zdalnych bezpośrednio do Office 365. Jeśli nadal potrzebujesz linku sieci VPN w celu uzyskania dostępu do innych aplikacji, możesz znacznie poprawić wydajność i środowisko użytkownika, implementując tunelowanie podzielone. Po osiągnięciu porozumienia w organizacji ta optymalizacja może zostać wykonana w ciągu dnia przez dobrze skoordynowany zespół sieciowy.

Więcej informacji można znaleźć w następujących artykułach:

- Omówienie: Optymalizowanie łączności dla użytkowników zdalnych przy użyciu tunelowania podzielonego sieci VPN

- Implementowanie tunelowania podzielonego sieci VPN dla Office 365

Ostatnie artykuły w blogu dotyczące tego tematu:

- Jak szybko zoptymalizować ruch dla zdalnego personelu, & zmniejszyć obciążenie infrastruktury

- Alternatywne sposoby zapewniania przez specjalistów ds. zabezpieczeń i it nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszych unikatowych scenariuszach pracy zdalnej

10: Szkolenie użytkowników

Użytkownicy szkolący mogą zaoszczędzić dużo czasu i frustracji swoim użytkownikom i zespołowi ds. operacji zabezpieczeń. Doświadczeni użytkownicy są mniej skłonni do otwierania załączników lub klikania linków w wątpliwych wiadomościach e-mail i są bardziej skłonni do unikania podejrzanych witryn internetowych.

Podręcznik kampanii cyberbezpieczeństwa Harvard Kennedy School zawiera doskonałe wskazówki dotyczące ustanawiania silnej kultury świadomości bezpieczeństwa w organizacji, w tym szkolenia użytkowników do identyfikowania ataków wyłudzających informacje.

Platforma Microsoft 365 udostępnia następujące zasoby ułatwiające informowanie użytkowników w organizacji:

| Koncepcja | Zasoby |

|---|---|

| Microsoft 365 |

Dostosowywalne ścieżki szkoleniowe Te zasoby mogą pomóc w zebraniu szkoleń dla użytkowników końcowych w organizacji |

| Centrum zabezpieczeń platformy Microsoft 365 |

Moduł szkoleniowy: Zabezpieczanie organizacji za pomocą wbudowanych, inteligentnych zabezpieczeń z platformy Microsoft 365 Ten moduł umożliwia opisanie współpracy funkcji zabezpieczeń platformy Microsoft 365 oraz przedstawienie korzyści wynikających z tych funkcji zabezpieczeń. |

| Uwierzytelnianie wieloskładnikowe |

Weryfikacja dwuetapowa: Jaka jest dodatkowa strona weryfikacji? Ten artykuł pomaga użytkownikom końcowym zrozumieć, czym jest uwierzytelnianie wieloskładnikowe i dlaczego jest używane w organizacji. |

Oprócz tych wskazówek firma Microsoft zaleca użytkownikom podjęcie działań opisanych w tym artykule: Ochrona konta i urządzeń przed hakerami i złośliwym oprogramowaniem. Te akcje obejmują:

- Używanie silnych haseł

- Ochrona urządzeń

- Włączanie funkcji zabezpieczeń na komputerach Windows 10 i Mac (w przypadku urządzeń niezarządzanych)

Firma Microsoft zaleca również, aby użytkownicy chronili swoje osobiste konta e-mail, wykonując akcje zalecane w następujących artykułach:

11: Rozpoczynanie pracy z Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps zapewnia bogaty wgląd, kontrolę nad podróżami po danych oraz zaawansowane analizy umożliwiające identyfikowanie i zwalczanie cyberoszertw we wszystkich usługach w chmurze. Po rozpoczęciu pracy z Defender for Cloud Apps zasady wykrywania anomalii są automatycznie włączone. Jednak Defender for Cloud Apps ma początkowy okres nauki wynoszący siedem dni, podczas którego nie są zgłaszane wszystkie alerty wykrywania anomalii.

Rozpocznij pracę z Defender for Cloud Apps teraz. Później można skonfigurować bardziej zaawansowane monitorowanie i kontrolki.

- Szybki start: rozpoczynanie pracy z Defender for Cloud Apps

- Uzyskiwanie natychmiastowej analizy behawioralnej i wykrywania anomalii

- Dowiedz się więcej o Microsoft Defender for Cloud Apps

- Przejrzyj nowe funkcje i możliwości

- Zobacz podstawowe instrukcje dotyczące konfiguracji

12: Monitorowanie zagrożeń i podjęcie działań

Platforma Microsoft 365 obejmuje kilka sposobów monitorowania stanu i podejmowania odpowiednich działań. Najlepszym punktem wyjścia jest portal Microsoft Defender, w którym można wyświetlić wskaźnik Microsoft Secure Score organizacji oraz wszelkie alerty lub jednostki, które wymagają Twojej uwagi.

Następne kroki

Gratulacje! Szybko zaimplementowano niektóre z najważniejszych zabezpieczeń, a Twoja organizacja jest znacznie bezpieczniejsza. Teraz możesz przejść jeszcze dalej dzięki funkcjom ochrony przed zagrożeniami (w tym Ochrona punktu końcowego w usłudze Microsoft Defender), możliwościom klasyfikacji i ochrony danych oraz zabezpieczaniu kont administracyjnych. Aby uzyskać dokładniejszy, metodyczny zestaw zaleceń dotyczących zabezpieczeń dla platformy Microsoft 365, zobacz Microsoft 365 Security for Business Decision Makers (BDMs).

Zapoznaj się również z nową dokumentacją usługi Defender for Cloud in Security firmy Microsoft.