Wzmacnianie stanu zabezpieczeń za pomocą Microsoft Defender XDR

Nigdy nie było ważniejsze, aby móc wykrywać i bronić swojej organizacji przed zagrożeniami bezpieczeństwa cybernetycznego. Znajomość zasobów, korzystanie z dostępnych wbudowanych konfiguracji i podejmowanie zalecanych akcji ułatwia tworzenie doskonałej kondycji i odporności zabezpieczeń, jednocześnie umożliwiając szybkie reagowanie na nowe i zmieniające się zagrożenia.

Ponieważ stan bezpieczeństwa organizacji stale się zmienia wraz z poziomem cyberbezpieczeństwa, ulepszanie stanu bezpieczeństwa powinno być procesem ciągłym. Ten artykuł zawiera omówienie sposobu wzmocnienia stanu zabezpieczeń organizacji przy użyciu funkcji dostępnych w Microsoft Defender XDR i innych produktach zabezpieczeń firmy Microsoft, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender i Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Pomoże ci to lepiej zrozumieć ogólną postawę zabezpieczeń i zapewnić strukturę ułatwiającą ciągłą ocenę, ulepszanie i utrzymywanie stanu zabezpieczeń zgodnie z potrzebami organizacji w zakresie bezpieczeństwa.

Przed rozpoczęciem

Ten przewodnik po rozwiązaniach zawiera konkretne i praktyczne kroki mające na celu wzmocnienie stanu zabezpieczeń i przyjmuje następujące fakty:

- Masz wystarczające uprawnienia do konfigurowania możliwości Microsoft Defender produktów.

- Pomyślnie wdrożono Ochrona punktu końcowego w usłudze Microsoft Defender plan 2

- Jesteś poza początkowym etapem dołączania urządzeń i masz narzędzie do zarządzania, które obsługuje przyszłe dołączanie urządzeń. Aby uzyskać więcej informacji na temat dołączania urządzeń, zobacz Opcje dołączania i konfiguracji narzędzia.

Omówienie rozwiązania

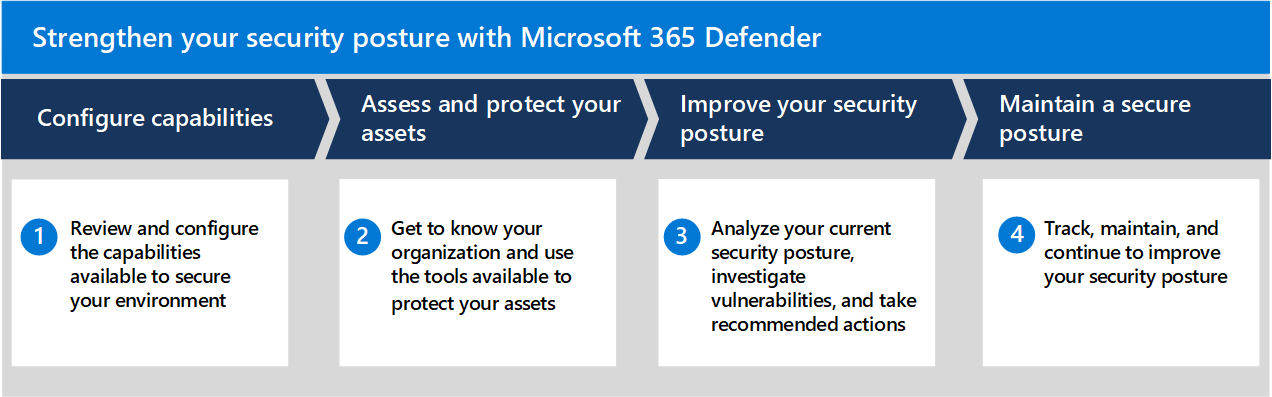

Ta ilustracja zawiera reprezentację przepływu wysokiego poziomu, który można wykonać w celu poprawy stanu zabezpieczeń.

W tym miejscu opisano cztery fazy, a każda sekcja odpowiada oddzielnemu artykułowi w tym rozwiązaniu.

1. Konfigurowanie możliwości

Niezwykle ważne jest, aby mieć pełny wgląd w zasoby i obszar ataków organizacji. Nie możesz chronić tego, czego nie widzisz. Portal Microsoft Defender oferuje wiele możliwości odnajdywania i ochrony urządzeń w organizacji przed zagrożeniami. Może to obejmować konfigurowanie odnajdywania urządzeń w celu ułatwienia znajdowania urządzeń niezarządzanych, korzystanie z dostępnych integracji w celu zwiększenia widoczności kompletnego spisu zasobów OT/IOT oraz testowanie dostępnych reguł zmniejszania obszaru ataków, aby zobaczyć, jak mogą one wpłynąć na środowisko.

Aby uzyskać więcej informacji, zobacz Wzmacnianie stanu zabezpieczeń — konfigurowanie możliwości.

2. Ocena i ochrona

Centralnym elementem zrozumienia stanu zabezpieczeń jest posiadanie kompleksowego spisu wszystkich zasobów. Spis urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia dokładny wgląd w zasoby w sieci wraz ze szczegółowymi informacjami o tych zasobach. Im więcej informacji na temat zasobów, tym lepiej możesz zarządzać i oceniać związane z nimi ryzyko.

Aby uzyskać więcej informacji, zobacz Wzmacnianie stanu zabezpieczeń — ocena i ochrona.

3. Badanie i ulepszanie

Teraz, po rozpoczęciu poznania zasobów i wykonaniu kilku początkowych kroków w celu ich ochrony, warto wykonać pomiar bieżącej kondycji zabezpieczeń za pomocą wskaźnika bezpieczeństwa firmy Microsoft. Raporty secure score dotyczące bieżącego stanu stanu zabezpieczeń organizacji, zapewniają wgląd w luki w zabezpieczeniach w organizacji oraz wskazówki dotyczące podejmowania zalecanych akcji. Im więcej zalecanych akcji wykonasz, tym wyższy będzie wynik.

Zarządzanie lukami w zabezpieczeniach w usłudze Defender udostępnia również zalecenia dotyczące zabezpieczeń dotyczące słabych punktów zabezpieczeń zidentyfikowanych w organizacji i mapuje je na praktyczne zalecenia dotyczące zabezpieczeń, które można określić priorytetowo.

Aby uzyskać więcej informacji na temat sposobu rozpoczęcia podejmowania działań w celu zbadania i ochrony przed słabościami w organizacji, zobacz Wzmacnianie stanu zabezpieczeń — Badanie i ulepszanie.

4. Śledzenie i konserwacja

Możliwości, które już omówiliśmy, takie jak ciągłe dołączanie nowo odnalezionych urządzeń oraz przeglądanie i określanie priorytetów zaleceń dotyczących zabezpieczeń, mogą pomóc w utrzymaniu i dalszym ulepszaniu stanu zabezpieczeń. Portal Microsoft Defender oferuje również możliwości, które ułatwiają aktualizowanie nowych luk w zabezpieczeniach i udostępniają narzędzia do proaktywnego eksplorowania sieci pod kątem zagrożeń.

Aby uzyskać więcej informacji, zobacz Wzmacnianie stanu zabezpieczeń — śledzenie i konserwacja.