Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365

Uwaga

Ten artykuł jest częścią zestawu artykułów dotyczących optymalizacji platformy Microsoft 365 dla użytkowników zdalnych.

- Aby zapoznać się z omówieniem korzystania z tunelowania podzielonego sieci VPN w celu optymalizacji łączności platformy Microsoft 365 dla użytkowników zdalnych, zobacz Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365.

- Aby uzyskać szczegółową listę scenariuszy tunelowania podzielonego sieci VPN, zobacz Typowe scenariusze tunelowania podzielonego sieci VPN dla platformy Microsoft 365.

- Aby uzyskać wskazówki dotyczące zabezpieczania ruchu multimedialnego usługi Teams w środowiskach tunelowania podzielonego sieci VPN, zobacz Zabezpieczanie ruchu multimedialnego usługi Teams na potrzeby tunelowania podzielonego sieci VPN.

- Aby uzyskać informacje o sposobie konfigurowania Stream i zdarzeń na żywo w środowiskach sieci VPN, zobacz Specjalne zagadnienia dotyczące Stream i zdarzeń na żywo w środowiskach sieci VPN.

- Aby uzyskać informacje na temat optymalizacji wydajności dzierżawy platformy Microsoft 365 na całym świecie dla użytkowników w Chinach, zobacz Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników.

Zalecana przez firmę Microsoft strategia optymalizacji łączności zdalnego procesu roboczego koncentruje się na szybkim ograniczaniu problemów i zapewnianiu wysokiej wydajności przy użyciu kilku prostych kroków. Te kroki umożliwiają dostosowanie starszego podejścia do sieci VPN dla kilku zdefiniowanych punktów końcowych, które pomijają wąskie gardła serwerów sieci VPN. Równoważny lub nawet lepszy model zabezpieczeń można zastosować w różnych warstwach, aby usunąć konieczność zabezpieczania całego ruchu w ruchu wychodzącym sieci firmowej. W większości przypadków można to skutecznie osiągnąć w ciągu kilku godzin, a następnie jest skalowalne do innych obciążeń, zgodnie z zapotrzebowaniem na wymagania i czasem.

Implementowanie tunelowania podzielonego sieci VPN

W tym artykule znajdziesz proste kroki wymagane do migracji architektury klienta sieci VPN z wymuszonego tunelu vpn do wymuszonego tunelu vpn z kilkoma zaufanymi wyjątkami, model tunelu podzielonego sieci VPN nr 2 w typowych scenariuszach tunelowania podzielonego sieci VPN dla platformy Microsoft 365.

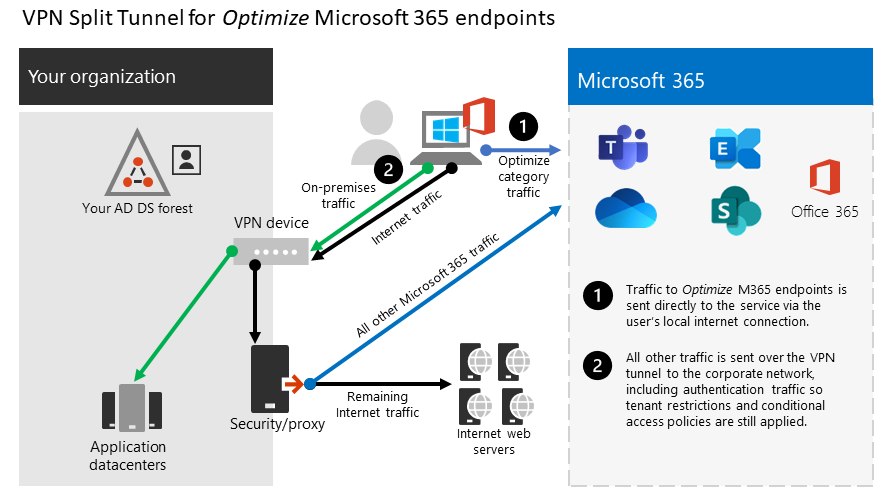

Na poniższym diagramie pokazano, jak działa zalecane rozwiązanie tunelu podzielonego sieci VPN:

1. Identyfikowanie punktów końcowych do optymalizacji

W artykule Dotyczącym adresów URL i zakresów adresów IP platformy Microsoft 365 firma Microsoft jasno identyfikuje kluczowe punkty końcowe potrzebne do optymalizacji i kategoryzowania ich jako optymalizowania. Obecnie istnieją tylko cztery adresy URL i 20 podsieci IP, które należy zoptymalizować. Ta niewielka grupa punktów końcowych stanowi około 70% — 80% ruchu do usługi Microsoft 365, w tym punkty końcowe z uwzględnieniem opóźnień, takie jak te dla nośników usługi Teams. Zasadniczo jest to ruch, który musimy szczególnie zadbać, a także ruch, który wywrze niesamowitą presję na tradycyjne ścieżki sieciowe i infrastrukturę sieci VPN.

Adresy URL w tej kategorii mają następujące cechy:

- Czy punkty końcowe należące do firmy Microsoft i zarządzane są hostowane w infrastrukturze firmy Microsoft

- Podano adresy IP

- Niska szybkość zmian i oczekuje się, że pozostanie niewielka liczba (obecnie 20 podsieci IP)

- Czy przepustowość i/lub opóźnienie są wrażliwe

- Mogą mieć wymagane elementy zabezpieczeń udostępniane w usłudze, a nie wbudowane w sieci

- Stanowią około 70–80% ruchu do usługi Microsoft 365

Aby uzyskać więcej informacji na temat punktów końcowych platformy Microsoft 365 oraz sposobu ich kategoryzowania i zarządzania, zobacz Zarządzanie punktami końcowymi platformy Microsoft 365.

Optymalizowanie adresów URL

Bieżące adresy URL optymalizacji można znaleźć w poniższej tabeli. W większości przypadków należy używać tylko punktów końcowych adresu URL w pliku PAC przeglądarki , w którym punkty końcowe są skonfigurowane do wysyłania bezpośrednio, a nie do serwera proxy.

| Optymalizowanie adresów URL | Port/protokół | Cel |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Jest to jeden z podstawowych adresów URL używanych przez program Outlook do nawiązywania połączenia ze swoim serwerem Exchange Online i ma duże użycie przepustowości i liczbę połączeń. Małe opóźnienie sieci jest wymagane w przypadku funkcji online, takich jak: wyszukiwanie błyskawiczne, inne kalendarze skrzynki pocztowej, bezpłatne/zajęte wyszukiwanie, zarządzanie regułami i alertami, archiwum online programu Exchange, wiadomości e-mail wychodzące ze skrzynki wychodzącej. |

| https://outlook.office.com | TCP 443 | Ten adres URL jest używany w przypadku programu Outlook Online Web Access do nawiązywania połączenia z serwerem Exchange Online i jest wrażliwy na opóźnienie sieci. Łączność jest szczególnie wymagana w przypadku przekazywania i pobierania dużych plików za pomocą usługi SharePoint Online. |

https:/<tenant>.sharepoint.com |

TCP 443 | Jest to podstawowy adres URL usługi SharePoint Online z użyciem wysokiej przepustowości. |

https://<tenant>-my.sharepoint.com |

TCP 443 | Jest to podstawowy adres URL OneDrive dla Firm i ma wysokie użycie przepustowości i prawdopodobnie dużą liczbę połączeń z narzędzia OneDrive dla Firm Sync. |

| Adresy IP usługi Teams Media (bez adresu URL) | UDP 3478, 3479, 3480 i 3481 | Alokacja odnajdywania przekaźnika i ruch w czasie rzeczywistym. Są to punkty końcowe używane do Skype dla firm i ruchu microsoft Teams Media (wywołania, spotkania itp.). Większość punktów końcowych jest dostarczana, gdy klient usługi Microsoft Teams nawiązuje wywołanie (i znajduje się w wymaganych adresach IP wymienionych dla usługi). Korzystanie z protokołu UDP jest wymagane w celu uzyskania optymalnej jakości multimediów. |

W powyższych przykładach dzierżawa powinna zostać zastąpiona nazwą dzierżawy platformy Microsoft 365. Na przykład contoso.onmicrosoft.com będzie używać contoso.sharepoint.com i contoso-my.sharepoint.com.

Optymalizowanie zakresów adresów IP

W momencie pisania zakresów adresów IP, które odpowiadają tym punktom końcowym, są następujące. Zdecydowanie zaleca się użycie skryptu, takiego jak ten przykład, usługa sieci Web adresów IP i adresów URL platformy Microsoft 365 lub strona adresu URL/IP , aby sprawdzić, czy podczas stosowania konfiguracji są stosowane jakiekolwiek aktualizacje, i wprowadzić zasady, aby robić to regularnie. Jeśli korzystasz z ciągłej oceny dostępu, zapoznaj się z odmianą adresu IP oceny dostępu ciągłego. W niektórych scenariuszach może być wymagana optymalizacja routingu adresów IP za pośrednictwem zaufanego adresu IP lub sieci VPN, aby zapobiec blokom związanym z insufficient_claims lub błyskawicznym sprawdzaniem wymuszania adresów IP .

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. Optymalizowanie dostępu do tych punktów końcowych za pośrednictwem sieci VPN

Teraz, po zidentyfikowaniu tych krytycznych punktów końcowych, musimy odwrócić je od tunelu sieci VPN i umożliwić mu użycie lokalnego połączenia internetowego użytkownika w celu nawiązania bezpośredniego połączenia z usługą. Sposób, w jaki jest to realizowane, będzie się różnić w zależności od używanego produktu sieci VPN i platformy maszynowej, ale większość rozwiązań sieci VPN pozwoli na zastosowanie tej logiki przy użyciu prostej konfiguracji zasad. Aby uzyskać informacje na temat wskazówek dotyczących tunelu podzielonego specyficznego dla platformy VPN, zobacz przewodniki HOWTO dotyczące typowych platform sieci VPN.

Jeśli chcesz przetestować rozwiązanie ręcznie, możesz wykonać następujący przykład programu PowerShell, aby emulować rozwiązanie na poziomie tabeli tras. W tym przykładzie do tabeli tras zostanie dodana trasa dla każdej podsieci adresu IP usługi Teams Media. Wydajność multimediów w usłudze Teams można testować przed i po oraz obserwować różnice w trasach dla określonych punktów końcowych.

Przykład: dodawanie podsieci adresów IP multimediów usługi Teams do tabeli tras

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

W powyższym skrypcie $intIndex jest indeksem interfejsu połączonego z Internetem (znajdź, uruchamiając polecenie get-netadapter w programie PowerShell; poszukaj wartości ifIndex), a $gateway jest bramą domyślną tego interfejsu (znajdź, uruchamiając polecenie ipconfig w wierszu polecenia lub (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop w programie PowerShell).

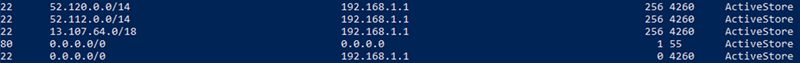

Po dodaniu tras można potwierdzić, że tabela tras jest poprawna, uruchamiając drukowanie tras w wierszu polecenia lub programie PowerShell. Dane wyjściowe powinny zawierać dodane trasy z indeksem interfejsu (22 w tym przykładzie) i bramą dla tego interfejsu (192.168.1.1 w tym przykładzie):

Aby dodać trasy dla wszystkich bieżących zakresów adresów IP w kategorii Optymalizuj, możesz użyć następującej odmiany skryptu, aby wykonać zapytanie dotyczące usługi internetowej adresów IP i adresów URL platformy Microsoft 365 dla bieżącego zestawu podsieci Optymalizuj adres IP i dodać je do tabeli tras.

Przykład: dodaj wszystkie podsieci Optymalizuj do tabeli tras

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Jeśli przypadkowo dodano trasy z nieprawidłowymi parametrami lub po prostu chcesz przywrócić zmiany, możesz usunąć właśnie dodane trasy za pomocą następującego polecenia:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Klient sieci VPN powinien być skonfigurowany tak, aby ruch do optymalizowanych adresów IP był kierowany w ten sposób. Dzięki temu ruch może korzystać z lokalnych zasobów firmy Microsoft, takich jak microsoft 365 Service Front Door, takich jak usługa Azure Front Door , która dostarcza usługi Platformy Microsoft 365 i punkty końcowe łączności tak blisko użytkowników, jak to możliwe. Dzięki temu możemy zapewnić użytkownikom wysoki poziom wydajności wszędzie tam, gdzie są na świecie, i w pełni wykorzystać światowej klasy globalną sieć firmy Microsoft, która prawdopodobnie znajduje się w ciągu kilku milisekund od bezpośredniego ruchu wychodzącego użytkowników.

Przewodniki HOWTO dla typowych platform sieci VPN

Ta sekcja zawiera linki do szczegółowych przewodników implementowania tunelowania podzielonego dla ruchu platformy Microsoft 365 od najpopularniejszych partnerów w tej przestrzeni. Dodamy dodatkowe przewodniki w miarę ich udostępniania.

- klient sieci VPN Windows 10: optymalizowanie ruchu platformy Microsoft 365 dla pracowników zdalnych przy użyciu natywnego klienta sieci VPN Windows 10

- Cisco Anyconnect: Optymalizowanie tunelu podziału połączeń dla usługi Office 365

- Palo Alto GlobalProtect: Optymalizowanie ruchu na platformie Microsoft 365 za pośrednictwem połączenia VPN Split Tunnel Exclude Access Route

- F5 Networks BIG-IP APM: Optymalizowanie ruchu platformy Microsoft 365 w przypadku dostępu zdalnego za pośrednictwem sieci VPN podczas korzystania z modułu APM BIG-IP

- Citrix Gateway: Optymalizowanie tunelu podziału sieci VPN usługi Citrix Gateway dla usługi Office365

- Pulse Secure: Tunelowanie vpn: jak skonfigurować tunelowanie podzielone w celu wykluczenia aplikacji platformy Microsoft 365

- Check Point VPN: Jak skonfigurować split tunnel dla platformy Microsoft 365 i innych aplikacji SaaS

Artykuły pokrewne

Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365

Typowe scenariusze tunelowania podzielonego sieci VPN dla platformy Microsoft 365

Zabezpieczanie ruchu multimediów aplikacji Teams na potrzeby tunelowania podziału sieci VPN

Specjalne zagadnienia dotyczące Stream i wydarzeń na żywo w środowiskach sieci VPN

Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników

Zasady łączności sieciowej platformy Microsoft 365

Ocena łączności sieciowej na platformie Microsoft 365

Dostrajanie sieci i wydajności platformy Microsoft 365

Uruchamianie w sieci VPN: Jak firma Microsoft utrzymuje połączenie ze swoimi zdalnymi pracownikami