Łącznik Check Point Harmony Mobile Threat Defense z usługą Intune

Dostęp urządzeń przenośnych do zasobów firmy można kontrolować przy użyciu dostępu warunkowego opartego na ocenie ryzyka przeprowadzonej przez firmę Check Point Harmony Mobile, rozwiązanie do ochrony przed zagrożeniami mobilnymi zintegrowane z usługą Microsoft Intune. Ryzyko jest oceniane na podstawie danych telemetrycznych zebranych z urządzeń z uruchomioną aplikacją Harmony Mobile Protect.

Zasady dostępu warunkowego można skonfigurować na podstawie oceny ryzyka Check Point Harmony Mobile włączonej za pośrednictwem zasad zgodności urządzeń usługi Intune, których można użyć do zezwalania niezgodnym urządzeniom na dostęp do zasobów firmy lub blokowania ich na podstawie wykrytych zagrożeń.

Obsługiwane platformy

Android 8 lub nowszy

System iOS 12 i nowsze

Wymagania wstępne

Microsoft Entra ID P1

Subskrypcja planu 1 usługi Microsoft Intune

Subskrypcja usługi Check Point Harmony Mobile Threat Defense

Jak usługa Intune i aplikacja Check Point Harmony Mobile pomagają chronić zasoby firmy?

Aplikacja Check Point Harmony Mobile dla systemów Android i iOS/iPadOS przechwytuje dane telemetryczne systemu plików, stosu sieci oraz urządzenia i aplikacji, jeśli są dostępne, a następnie wysyła dane telemetryczne do usługi Check Point Harmony w chmurze, aby ocenić ryzyko urządzenia pod kątem zagrożeń mobilnych.

Zasady zgodności urządzeń usługi Intune obejmują regułę dla usługi Check Point Harmony Mobile Threat Defense, która jest oparta na ocenie ryzyka Check Point Harmony. Po włączeniu tej reguły usługa Intune ocenia zgodność urządzenia z włączonymi zasadami. Jeśli urządzenie zostanie uznane za niezgodne, użytkownicy będą blokować dostęp do zasobów firmowych, takich jak Exchange Online i SharePoint Online. Użytkownicy otrzymują również wskazówki z aplikacji Harmony Mobile Protect zainstalowanej na swoich urządzeniach, aby rozwiązać ten problem i odzyskać dostęp do zasobów firmowych.

Oto kilka typowych scenariuszy:

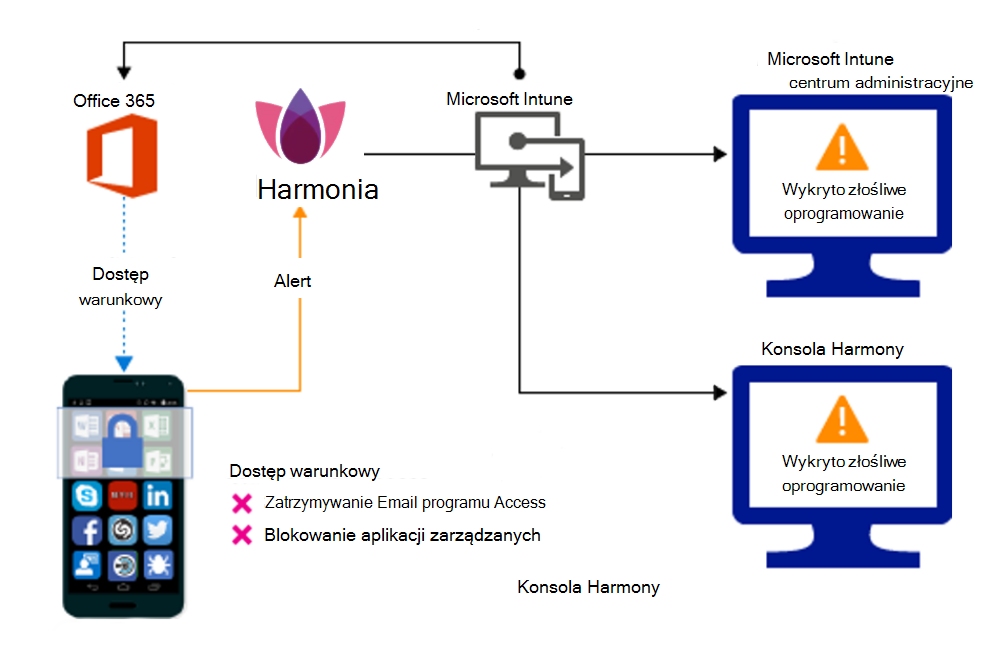

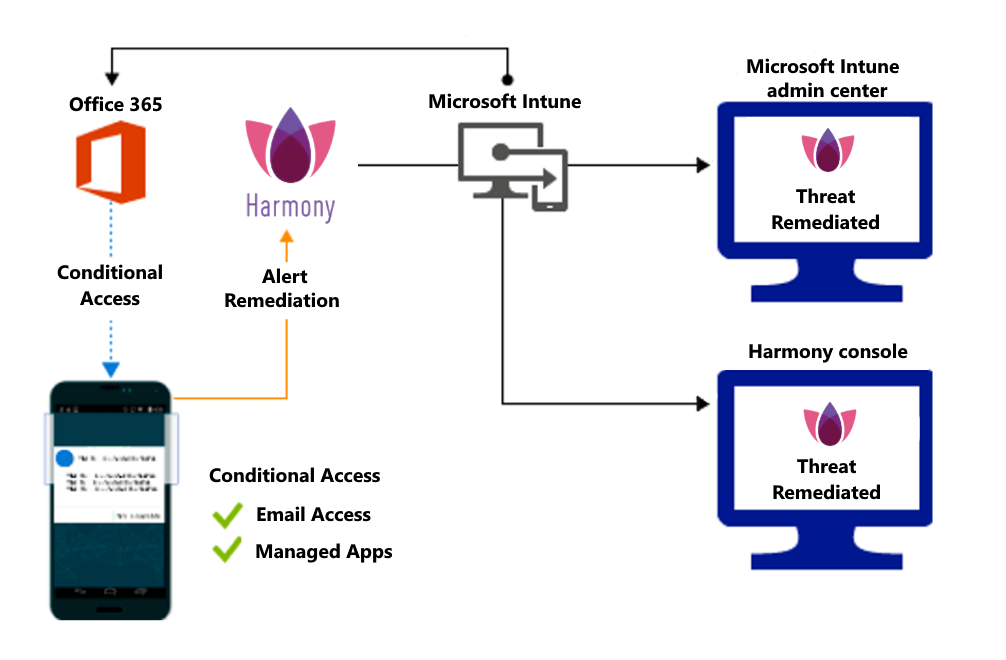

Kontrolowanie dostępu na podstawie zagrożeń ze strony złośliwych aplikacji

Gdy na urządzeniach wykryto złośliwe aplikacje, takie jak złośliwe oprogramowanie, można zablokować urządzenia do momentu rozwiązania zagrożenia:

Nawiązywanie połączenia z firmową pocztą e-mail

Synchronizowanie plików firmowych z aplikacją OneDrive for Work

Uzyskiwanie dostępu do aplikacji firmowych

Blokuj po wykryciu złośliwych aplikacji:

Dostęp udzielony podczas korygowania:

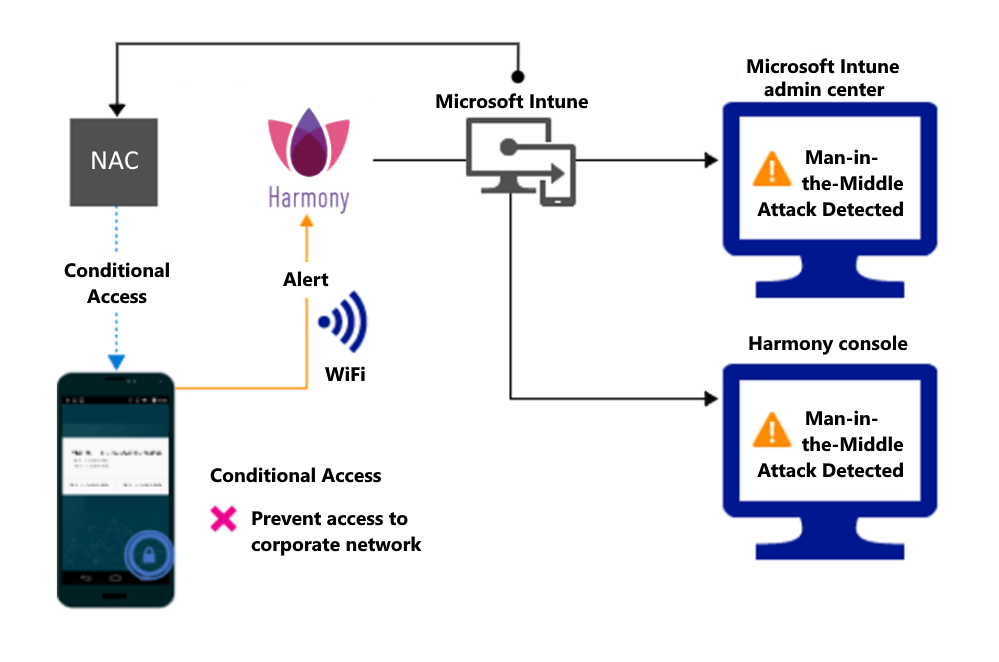

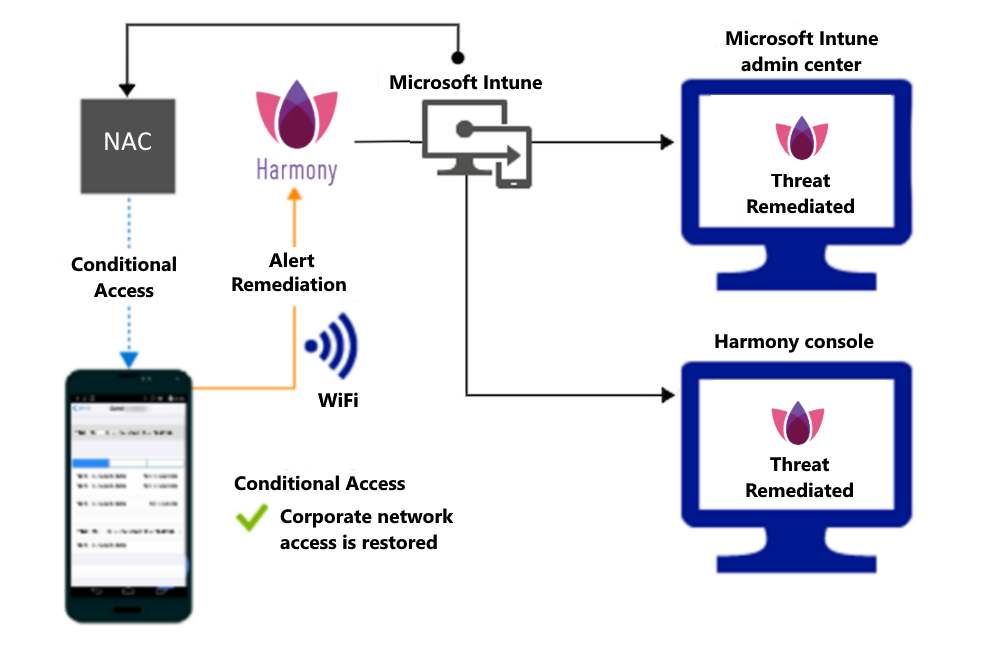

Kontrolowanie dostępu na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń, takich jak man-in-the-middle w sieci, i ochrona dostępu do sieci Wi-Fi na podstawie ryzyka urządzenia.

Blokuj dostęp do sieci za pośrednictwem sieci Wi-Fi:

Dostęp udzielony podczas korygowania:

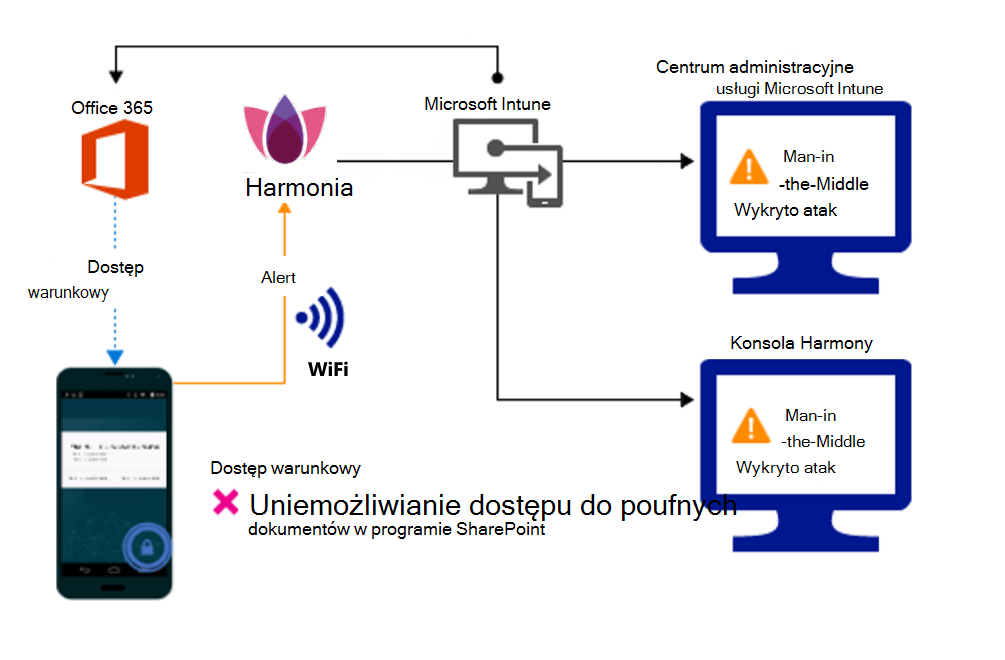

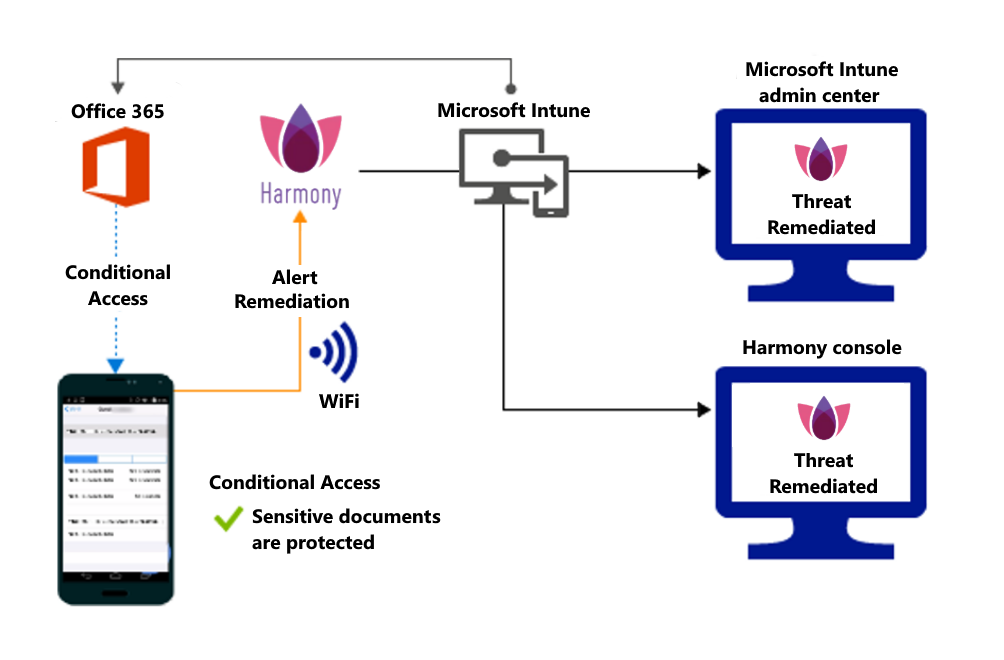

Kontrolowanie dostępu do usługi SharePoint Online na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń, takich jak man-in-the-middle w sieci, i zapobieganie synchronizacji plików firmowych na podstawie ryzyka urządzenia.

Blokuj usługę SharePoint Online po wykryciu zagrożeń sieciowych:

Dostęp udzielony podczas korygowania:

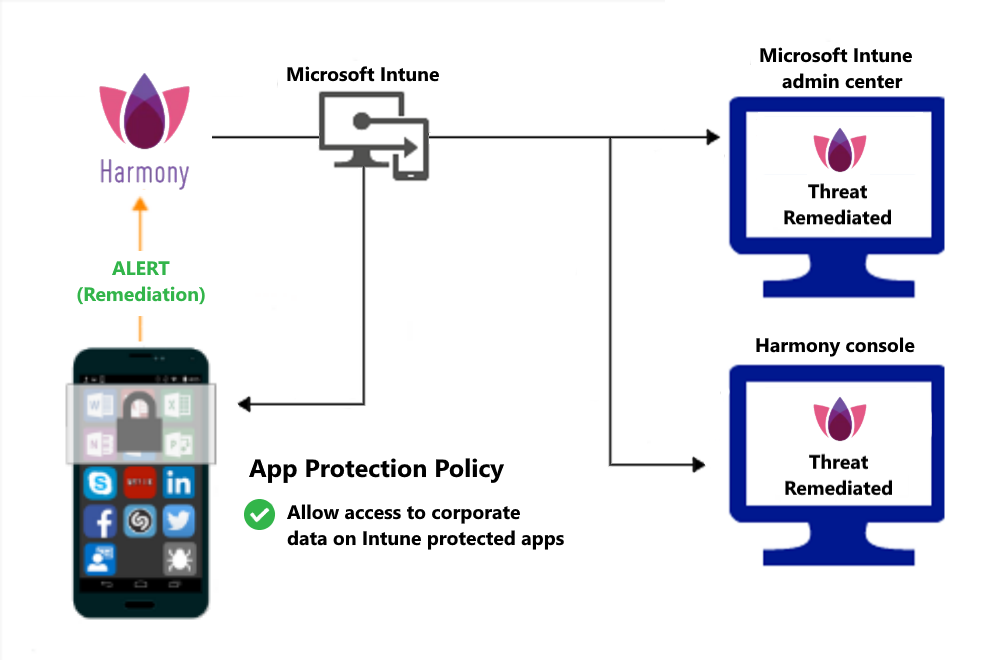

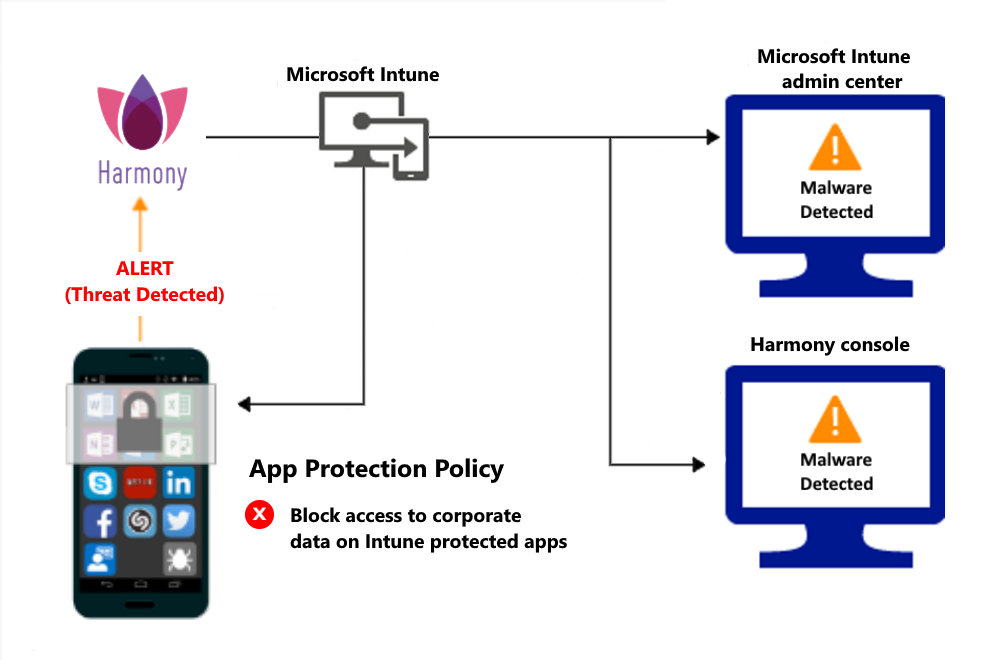

Kontrolowanie dostępu na niezarejestrowanych urządzeniach na podstawie zagrożeń ze strony złośliwych aplikacji

Gdy rozwiązanie Check Point Harmony Mobile Threat Defense uzna urządzenie za zainfekowane:

Dostęp jest udzielany w przypadku korygowania: