Tworzenie i przypisywanie profilów certyfikatów SCEP w Intune

Po skonfigurowaniu infrastruktury do obsługi certyfikatów protokołu SCEP (Simple Certificate Enrollment Protocol) można tworzyć i przypisywać profile certyfikatów SCEP użytkownikom i urządzeniom w Intune.

Aby urządzenia mogły korzystać z profilu certyfikatu SCEP, muszą ufać zaufanemu głównemu urzędowi certyfikacji. Zaufanie głównego urzędu certyfikacji najlepiej ustanowić, wdrażając profil zaufanego certyfikatu w tej samej grupie, która odbiera profil certyfikatu SCEP. Profile zaufanych certyfikatów aprowizują certyfikat zaufanego głównego urzędu certyfikacji.

Urządzenia z systemem Android Enterprise mogą wymagać numeru PIN, zanim protokół SCEP będzie mógł aprowizować je przy użyciu certyfikatu. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące numeru PIN dla systemu Android Enterprise.

Ważna

Zarządzanie administratorem urządzeń z systemem Android jest przestarzałe i nie jest już dostępne dla urządzeń z dostępem do usług Google Mobile Services (GMS). Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przełączenie się na inną opcję zarządzania systemem Android. Dokumentacja pomocy i pomocy pozostaje dostępna dla niektórych urządzeń bez systemu GMS z systemem Android 15 lub starszym. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

Uwaga

Począwszy od systemu Android 11, profile zaufanych certyfikatów nie mogą już instalować zaufanego certyfikatu głównego na urządzeniach zarejestrowanych jako administrator urządzeń z systemem Android. To ograniczenie nie ma zastosowania do systemu Samsung Knox.

Aby uzyskać więcej informacji na temat tego ograniczenia, zobacz Profile zaufanych certyfikatów dla administratora urządzeń z systemem Android.

Ważna

22 października 2022 r. usługa Microsoft Intune zakończyła obsługę urządzeń z systemem Windows 8.1. Pomoc techniczna i automatyczne aktualizacje tych urządzeń nie są dostępne.

Jeśli obecnie używasz systemu Windows 8.1, przejdź na urządzenia z systemem Windows 10/11. Usługa Microsoft Intune ma wbudowane funkcje zabezpieczeń i urządzeń, które zarządzają urządzeniami klienckimi z systemem Windows 10/11.

Porada

Profile certyfikatów SCEP są obsługiwane w przypadku pulpitów zdalnych z wieloma sesjami systemu Windows Enterprise.

Aktualizowanie łącznika certyfikatów: silne wymagania dotyczące mapowania dla KB5014754

Dotyczy:

- Windows 10

- Windows 11

- Android

- iOS

- macOS

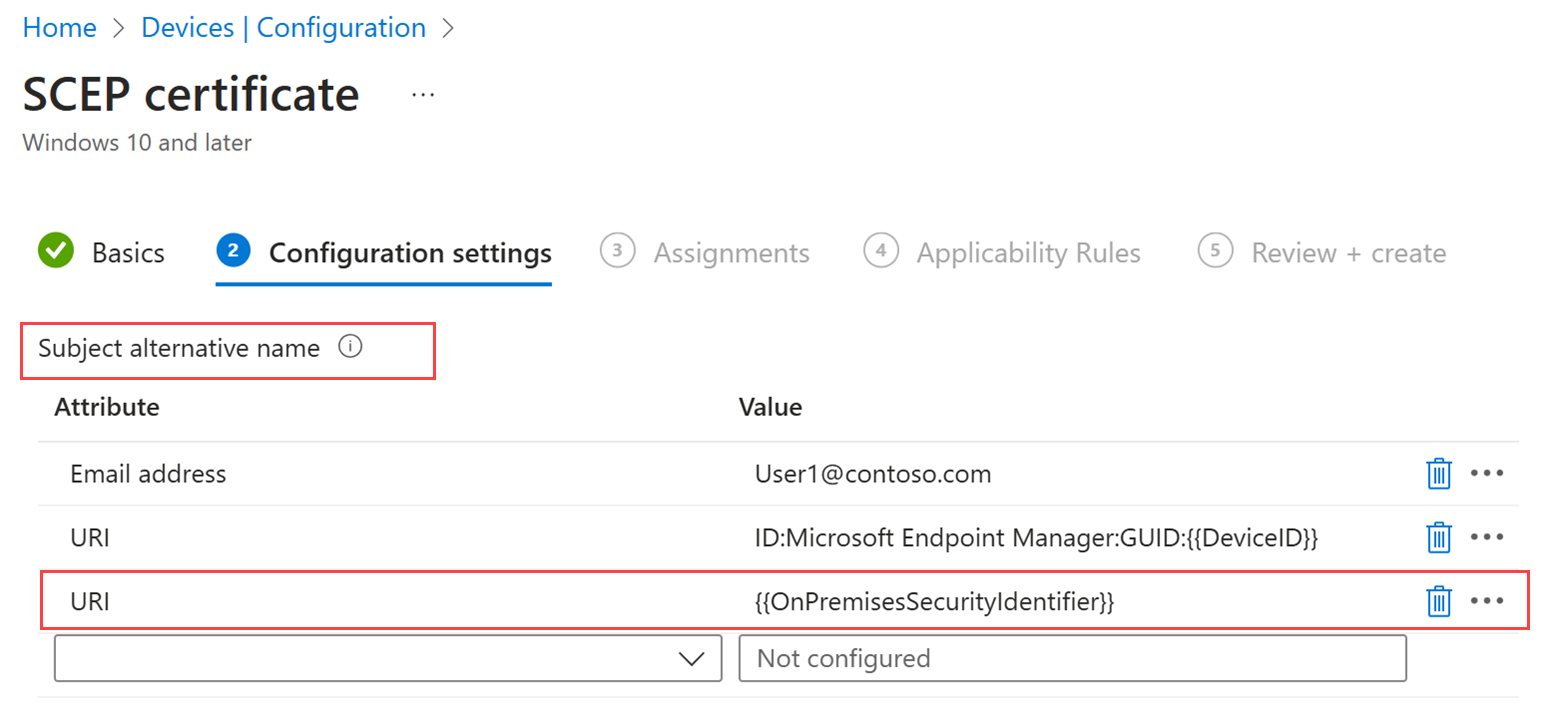

Centrum dystrybucji kluczy (KDC) wymaga, aby obiekty użytkowników lub urządzeń były silnie mapowane do usługi Active Directory w celu uwierzytelniania opartego na certyfikatach. Oznacza to, że alternatywna nazwa podmiotu certyfikatu (SAN) musi zawierać rozszerzenie identyfikatora zabezpieczeń (SID), które mapuje na identyfikator SID użytkownika lub urządzenia w usłudze Active Directory. Gdy użytkownik lub urządzenie uwierzytelnia się przy użyciu certyfikatu w usłudze Active Directory, centrum dystrybucji kluczy sprawdza identyfikator SID, aby sprawdzić, czy certyfikat jest mapowany i wystawiony prawidłowemu użytkownikowi lub urządzeniu. Wymaganie mapowania chroni przed fałszowaniem certyfikatów i zapewnia, że uwierzytelnianie oparte na certyfikatach względem centrum dystrybucji kluczy będzie nadal działać.

Silne mapowanie jest wymagane dla wszystkich certyfikatów wdrożonych przez Microsoft Intune i używanych do uwierzytelniania opartego na certyfikatach względem centrum dystrybucji kluczy. Silne rozwiązanie mapowania ma zastosowanie do certyfikatów użytkowników na wszystkich platformach. Certyfikaty urządzeń mają zastosowanie tylko do Microsoft Entra urządzeń z systemem Windows przyłączonych hybrydowo. Jeśli certyfikaty w tych scenariuszach nie spełniają silnych wymagań dotyczących mapowania według daty pełnego trybu wymuszania, uwierzytelnianie zostanie odrzucone.

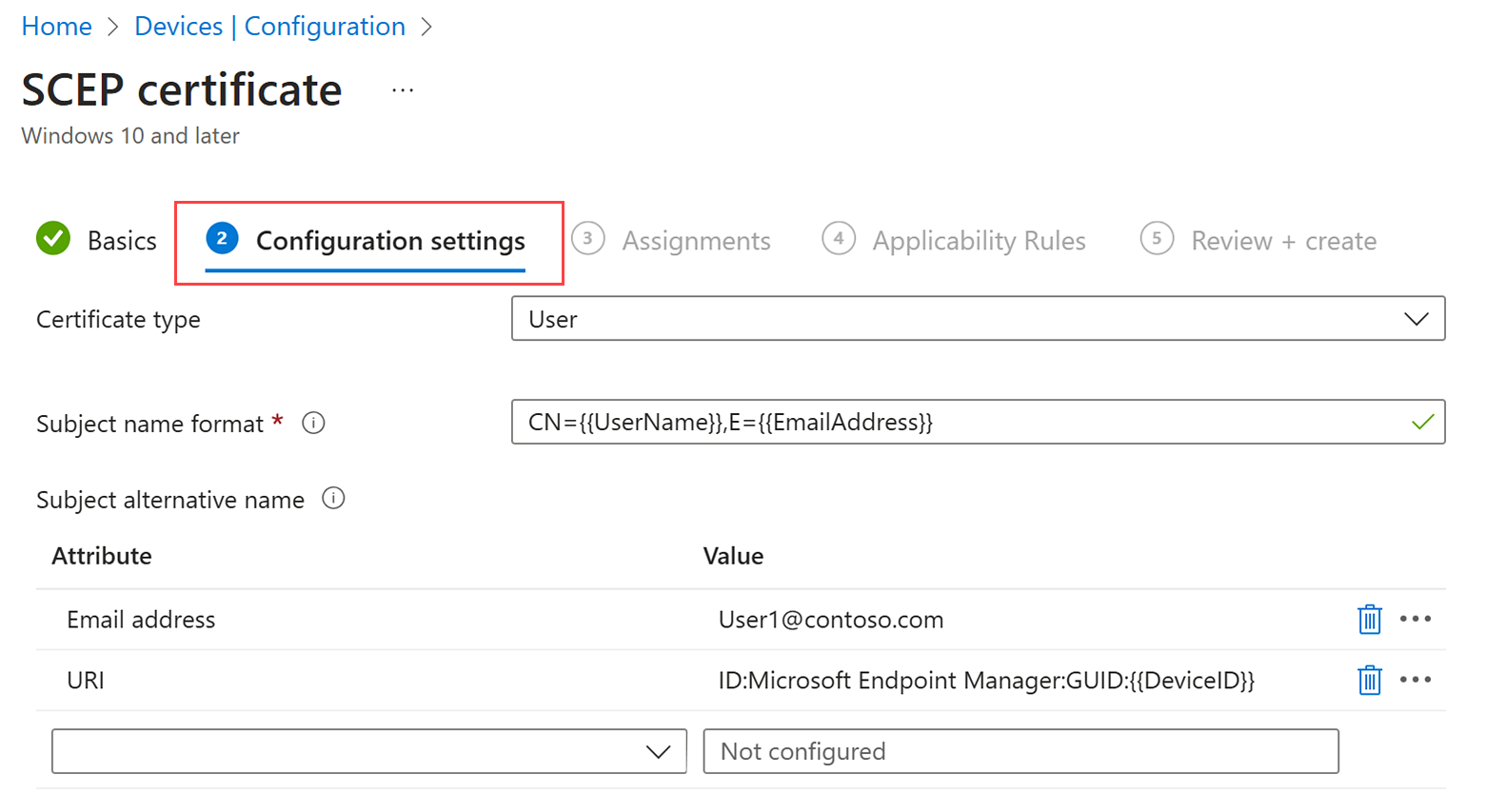

Aby zaimplementować silne rozwiązanie mapowania dla certyfikatów SCEP dostarczanych za pośrednictwem Intune, należy dodać zmienną OnpremisesSecurityIdentifier do sieci SAN w profilu SCEP.

Ta zmienna musi być częścią atrybutu identyfikatora URI. Możesz utworzyć nowy profil protokołu SCEP lub edytować istniejący, aby dodać atrybut identyfikatora URI.

Po dodaniu atrybutu i wartości identyfikatora URI do profilu certyfikatu Microsoft Intune dołącza atrybut SAN z tagiem i rozpoznanym identyfikatorem SID. Przykładowe formatowanie: tag:microsoft.com,2022-09-14:sid:<value> w tym momencie profil certyfikatu spełnia silne wymagania dotyczące mapowania.

Aby upewnić się, że profil protokołu SCEP spełnia silne wymagania dotyczące mapowania, utwórz profil certyfikatu SCEP w centrum administracyjnym Microsoft Intune lub zmodyfikuj istniejący profil przy użyciu nowego atrybutu i wartości sieci SAN. Zgodnie z wymaganiami wstępnymi użytkownicy i urządzenia muszą zostać zsynchronizowani z usługi Active Directory do Tożsamość Microsoft Entra. Aby uzyskać więcej informacji, zobacz How objects and credentials are synchronized in a Microsoft Entra Domain Services managed domain (Jak obiekty i poświadczenia są synchronizowane w domenie zarządzanej Microsoft Entra Domain Services).

Aby uzyskać więcej informacji na temat wymagań centrum dystrybucji kluczy i daty wymuszania silnego mapowania, zobacz KB5014754: Zmiany uwierzytelniania opartego na certyfikatach na kontrolerach domeny systemu Windows .

Tworzenie profilu certyfikatu SCEP

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz i przejdź do pozycji Urządzenia>Zarządzaj urządzeniami>Utwórz konfigurację>.

Wprowadź następujące właściwości:

Platforma: wybierz platformę urządzeń.

Profil: wybierz pozycję Certyfikat SCEP. Możesz też wybrać pozycję Szablony>certyfikatu SCEP.

W przypadku systemu Android Enterprisetyp profilu jest podzielony na dwie kategorie: W pełni zarządzane, Dedykowane i Corporate-Owned Profil służbowy i Profil służbowy należący do użytkownika. Pamiętaj, aby wybrać prawidłowy profil certyfikatu protokołu SCEP dla zarządzanych urządzeń.

Profile certyfikatów SCEP dla profilu w pełni zarządzanego, dedykowanego i Corporate-Owned profilu służbowego mają następujące ograniczenia:

- W obszarze Monitorowanie raportowanie certyfikatów nie jest dostępne dla profilów certyfikatów SCEP właściciela urządzenia .

- Nie można używać Intune do odwoływania certyfikatów aprowizowanych przez profile certyfikatów SCEP dla właściciela urządzenia. Odwołaniem można zarządzać za pośrednictwem procesu zewnętrznego lub bezpośrednio z urzędem certyfikacji.

- W przypadku dedykowanych urządzeń z systemem Android Enterprise profile certyfikatów protokołu SCEP są obsługiwane w Wi-Fi konfiguracji sieci, sieci VPN i uwierzytelniania. Profile certyfikatów SCEP na dedykowanych urządzeniach z systemem Android Enterprise nie są obsługiwane w przypadku uwierzytelniania aplikacji.

W przypadku systemu Android (AOSP) obowiązują następujące ograniczenia:

- W obszarze Monitorowanie raportowanie certyfikatów nie jest dostępne dla profilów certyfikatów SCEP właściciela urządzenia .

- Nie można używać Intune do odwoływania certyfikatów aprowizowanych przez profile certyfikatów SCEP dla właścicieli urządzeń. Odwołaniem można zarządzać za pośrednictwem procesu zewnętrznego lub bezpośrednio z urzędem certyfikacji.

- Profile certyfikatów protokołu SCEP są obsługiwane w Wi-Fi konfiguracji sieci. Obsługa profilu konfiguracji sieci VPN nie jest dostępna. Przyszła aktualizacja może obejmować obsługę profilów konfiguracji sieci VPN.

- Następujące zmienne nie są dostępne do użycia w profilach certyfikatów SCEP systemu Android (AOSP). Obsługa tych zmiennych pojawi się w przyszłej aktualizacji.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Department

Uwaga

Właściciel urządzenia jest odpowiednikiem urządzeń należących do firmy. Następujące elementy są traktowane jako właściciel urządzenia:

- Android Enterprise — w pełni zarządzany, dedykowany i Corporate-Owned profil służbowy

- Android AOSP

- Koligacja użytkownika

- Bez użytkownika

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobra nazwa profilu to profil SCEP dla całej firmy.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

W obszarze Ustawienia konfiguracji wykonaj następujące konfiguracje:

Kanał wdrażania: wybierz sposób wdrażania profilu. To ustawienie określa również pęku kluczy, w którym są przechowywane połączone certyfikaty, dlatego ważne jest, aby wybrać odpowiedni kanał.

Zawsze wybieraj kanał wdrażania użytkownika w profilach z certyfikatami użytkownika. Kanał użytkownika przechowuje certyfikaty w pęku kluczy użytkownika. Zawsze wybieraj kanał wdrażania urządzenia w profilach z certyfikatami urządzeń. Kanał urządzenia przechowuje certyfikaty w pęku kluczy systemu.

Nie można edytować kanału wdrażania po wdrożeniu profilu. Aby wybrać inny kanał, musisz utworzyć nowy profil.

Typ certyfikatu:

(Dotyczy: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 i Windows 10/11)

Wybierz typ, w zależności od tego, jak zamierzasz używać profilu certyfikatu:

Użytkownik: Certyfikaty użytkownika mogą zawierać atrybuty użytkownika i urządzenia w temacie i w sieci SAN certyfikatu.

Urządzenie: Certyfikaty urządzeń mogą zawierać tylko atrybuty urządzenia w temacie i w sieci SAN certyfikatu.

Użyj urządzenia w scenariuszach, takich jak urządzenia bez użytkowników, takie jak kioski lub urządzenia z systemem Windows. Na urządzeniach z systemem Windows certyfikat jest umieszczany w magazynie certyfikatów komputera lokalnego.

W przypadku systemu macOS, jeśli ten profil jest skonfigurowany do korzystania z kanału wdrażania urządzenia, możesz wybrać pozycję Użytkownik lub Urządzenie. Jeśli profil jest skonfigurowany do korzystania z kanału wdrażania użytkownika, możesz wybrać tylko użytkownika.

Uwaga

Magazyn certyfikatów aprowizowanych przez protokół SCEP:

macOS — certyfikaty aprowizowanie za pomocą protokołu SCEP są zawsze umieszczane w pęku kluczy systemu (nazywanym również magazynem systemowym lub pęku kluczy urządzenia) urządzenia, chyba że wybierzesz kanał wdrażania użytkownika.

Android — urządzenia mają zarówno magazyn certyfikatów sieci VPN, jak i aplikacji oraz magazyn certyfikatów WI-FI . Intune zawsze przechowuje certyfikaty SCEP w magazynie sieci VPN i aplikacji na urządzeniu. Użycie sieci VPN i sklepu z aplikacjami sprawia, że certyfikat jest dostępny do użycia przez dowolną inną aplikację.

Jednak gdy certyfikat SCEP jest również skojarzony z profilem Wi-Fi, Intune również instaluje certyfikat w magazynie Wi-Fi.

Po skonfigurowaniu dla aplikacji sieci VPN użytkownik zostanie poproszony o wybranie poprawnego certyfikatu. Dyskretne zatwierdzanie certyfikatu dla w pełni zarządzanych (lub scenariuszy BYOD) nie jest obsługiwane. Jeśli wszystko jest poprawnie skonfigurowane, prawidłowy certyfikat powinien już zostać wstępnie wybrany w oknie dialogowym.

Format nazwy podmiotu:

Wprowadź tekst, aby poinformować Intune, jak automatycznie utworzyć nazwę podmiotu w żądaniu certyfikatu. Opcje formatu nazwy podmiotu zależą od wybranego typu certyfikatu, użytkownika lub urządzenia.

Porada

Jeśli długość nazwy podmiotu przekracza 64 znaki, może być konieczne wyłączenie wymuszania długości nazwy w wewnętrznym urzędzie certyfikacji. Aby uzyskać więcej informacji, zobacz Wyłączanie wymuszania długości nazwy DN

Uwaga

Istnieje znany problem z używaniem protokołu SCEP do uzyskiwania certyfikatów, gdy nazwa podmiotu w wynikowym żądaniu podpisania certyfikatu (CSR) zawiera jeden z następujących znaków jako znak ucieczki (kontynuowany ukośnik odwrotny \):

- +

- ;

- ,

- =

Uwaga

Począwszy od systemu Android 12, system Android nie obsługuje już używania następujących identyfikatorów sprzętu dla urządzeń z profilem służbowym należących do użytkownika :

- Numer seryjny

- Numer IMEI

- IDENTYFIKATOR MEID

Intune profilów certyfikatów dla urządzeń z profilem służbowym należących do użytkownika, które korzystają z tych zmiennych w nazwie podmiotu lub sieci SAN, nie będzie można aprowizować certyfikatu na urządzeniach z systemem Android 12 lub nowszym w momencie zarejestrowania urządzenia w Intune. Urządzenia zarejestrowane przed uaktualnieniem do systemu Android 12 nadal mogą otrzymywać certyfikaty, o ile Intune wcześniej uzyskały identyfikatory sprzętu urządzeń.

Aby uzyskać więcej informacji na ten temat i inne zmiany wprowadzone w systemie Android 12, zobacz wpis w blogu Android Day Zero Support for Microsoft Endpoint Manager (Android Day Zero Support for Microsoft Endpoint Manager ).

Typ certyfikatu użytkownika

Użyj pola tekstowego, aby wprowadzić niestandardowy format nazwy podmiotu, w tym tekst statyczny i zmienne. Obsługiwane są dwie opcje zmiennej: Nazwa pospolita (CN) i Email (E)..

Email (E) zwykle jest ustawiana ze zmienną {{EmailAddress}}. Na przykład: E={{EmailAddress}}

Nazwę pospolitą (CN) można ustawić na dowolną z następujących zmiennych:

- CN={{UserName}}: nazwa użytkownika, na przykład janedoe.

- CN={{UserPrincipalName}}: główna nazwa użytkownika, taka jak janedoe@contoso.com.

- CN={{AAD_Device_ID}}: identyfikator przypisany podczas rejestrowania urządzenia w Tożsamość Microsoft Entra. Ten identyfikator jest zwykle używany do uwierzytelniania przy użyciu Tożsamość Microsoft Entra.

- CN={{DeviceId}}: identyfikator przypisany podczas rejestrowania urządzenia w Intune.

Uwaga

Unikaj używania {{DeviceId}} dla nazwy podmiotu na urządzeniach z systemem Windows. W niektórych przypadkach certyfikat wygenerowany przy użyciu tej nazwy podmiotu powoduje niepowodzenie synchronizacji z Intune.

CN={{SERIALNUMBER}}: unikatowy numer seryjny (SN) zwykle używany przez producenta do identyfikowania urządzenia.

CN={{IMEINumber}}: Unikatowy numer tożsamości międzynarodowego sprzętu przenośnego (IMEI) używany do identyfikowania telefonu komórkowego.

CN={{OnPrem_Distinguished_Name}}: sekwencja względnych nazw wyróżniających rozdzielonych przecinkami, takich jak CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Aby użyć zmiennej {{OnPrem_Distinguished_Name}} :

- Pamiętaj, aby zsynchronizować atrybut użytkownika onpremisesdistinguishedname przy użyciu Microsoft Entra Połącz z Tożsamość Microsoft Entra.

- Jeśli wartość CN zawiera przecinek, format nazwy podmiotu musi być w cudzysłowie. Na przykład: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: Administratorzy mogą synchronizować atrybut samAccountName z usługi Active Directory do Tożsamość Microsoft Entra przy użyciu Microsoft Entra Connect do atrybutu o nazwie onPremisesSamAccountName. Intune może zastąpić tę zmienną w ramach żądania wystawienia certyfikatu w temacie certyfikatu. Atrybut samAccountName to nazwa logowania użytkownika używana do obsługi klientów i serwerów z poprzedniej wersji systemu Windows (przed systemem Windows 2000). Format nazwy logowania użytkownika to : DomainName\testUser lub tylko testUser.

Aby użyć zmiennej {{OnPremisesSamAccountName}}, należy zsynchronizować atrybut użytkownika OnPremisesSamAccountName przy użyciu Microsoft Entra Połącz z Tożsamość Microsoft Entra.

Wszystkie zmienne urządzenia wymienione w poniższej sekcji Typ certyfikatu urządzenia mogą być również używane w nazwach podmiotów certyfikatów użytkownika.

Używając kombinacji jednej lub wielu z tych zmiennych i statycznych ciągów tekstowych, można utworzyć niestandardowy format nazwy podmiotu, taki jak: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Ten przykład zawiera format nazwy podmiotu, który używa zmiennych CN i E oraz ciągów dla wartości jednostki organizacyjnej, organizacji, lokalizacji, stanu i kraju. Funkcja CertStrToName opisuje tę funkcję i jej obsługiwane ciągi.

Atrybuty użytkownika nie są obsługiwane w przypadku urządzeń, które nie mają skojarzeń użytkowników, takich jak urządzenia zarejestrowane jako dedykowane dla systemu Android Enterprise. Na przykład profil, który używa nazwy CN={{UserPrincipalName}} w temacie lub sieci SAN, nie będzie mógł uzyskać głównej nazwy użytkownika, gdy na urządzeniu nie ma użytkownika.

Typ certyfikatu urządzenia

Opcje formatowania formatu nazwy podmiotu obejmują następujące zmienne:

- {{AAD_Device_ID}} lub {{AzureADDeviceId}} — dowolna zmienna może służyć do identyfikowania urządzenia za pomocą Tożsamość Microsoft Entra.

- {{DeviceId}} — identyfikator urządzenia Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{Liczba seryjna}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Dotyczy tylko urządzeń z systemem Windows i urządzeń przyłączonych do domeny)

- {{MEID}}

Te zmienne i tekst statyczny można określić w polu tekstowym. Na przykład nazwę pospolitą urządzenia o nazwie Device1 można dodać jako CN={{DeviceName}}Device1.

Ważna

- Po określeniu zmiennej należy ująć nazwę zmiennej w podwójne nawiasy klamrowe {{ }}, jak pokazano w przykładzie, aby uniknąć błędu.

- Właściwości urządzenia używane w temacie lub sieci SAN certyfikatu urządzenia, takie jak IMEI, SerialNumber i FullyQualifiedDomainName, są właściwościami, które mogą zostać sfałszowane przez osobę z dostępem do urządzenia.

- Urządzenie musi obsługiwać wszystkie zmienne określone w profilu certyfikatu, aby ten profil był instalowany na tym urządzeniu. Na przykład jeśli {{IMEI}} jest używany w nazwie podmiotu profilu SCEP i jest przypisany do urządzenia, które nie ma numeru IMEI, nie można zainstalować profilu.

Alternatywna nazwa podmiotu:

Skonfiguruj alternatywną nazwę podmiotu (SAN) w żądaniu certyfikatu. Możesz wprowadzić więcej niż jedną alternatywną nazwę podmiotu. Wartość tekstowa może zawierać zmienne i tekst statyczny atrybutu.Uwaga

Następujące profile systemu Android Enterprise nie obsługują używania zmiennej {{UserName}} dla sieci SAN:

- W pełni zarządzany, dedykowany i Corporate-Owned profil służbowy

Wybierz spośród dostępnych atrybutów sieci SAN:

- Adres e-mail

- Główna nazwa użytkownika (UPN)

- DNS

- Identyfikator URI (Uniform Resource Identifier)

Wybrany typ certyfikatu określa zmienną SIECI SAN.

Uwaga

Począwszy od systemu Android 12, system Android nie obsługuje już używania następujących identyfikatorów sprzętu dla urządzeń z profilem służbowym należących do użytkownika :

- Numer seryjny

- Numer IMEI

- IDENTYFIKATOR MEID

Intune profilów certyfikatów dla urządzeń z profilem służbowym należących do użytkownika, które korzystają z tych zmiennych w nazwie podmiotu lub sieci SAN, nie będzie można aprowizować certyfikatu na urządzeniach z systemem Android 12 lub nowszym w momencie zarejestrowania urządzenia w Intune. Urządzenia zarejestrowane przed uaktualnieniem do systemu Android 12 nadal mogą otrzymywać certyfikaty, o ile Intune wcześniej uzyskały identyfikatory sprzętu urządzeń.

Aby uzyskać więcej informacji na ten temat i inne zmiany wprowadzone w systemie Android 12, zobacz wpis w blogu Android Day Zero Support for Microsoft Endpoint Manager (Android Day Zero Support for Microsoft Endpoint Manager ).

Typ certyfikatu użytkownika

W przypadku typu certyfikatu użytkownika można użyć dowolnej zmiennej certyfikatu użytkownika lub urządzenia opisanej powyżej w sekcji Nazwa podmiotu.

Na przykład typy certyfikatów użytkownika mogą zawierać główną nazwę użytkownika (UPN) w alternatywnej nazwie podmiotu. Jeśli certyfikat klienta jest używany do uwierzytelniania na serwerze zasad sieciowych, ustaw alternatywną nazwę podmiotu na nazwę UPN.

Microsoft Intune obsługuje również onPremisesSecurityIdentifier, zmienną zgodną z wymaganiami dotyczącymi silnego mapowania centrum dystrybucji kluczy (KDC) na potrzeby uwierzytelniania opartego na certyfikatach. Należy dodać zmienną do certyfikatów użytkowników, które uwierzytelniają się w centrum dystrybucji kluczy. Zmienną sformatowaną jako {{OnPremisesSecurityIdentifier}} można dodać do nowych i istniejących profilów w centrum administracyjnym Microsoft Intune. Ta zmienna jest obsługiwana w certyfikatach użytkowników dla systemów macOS, iOS i Windows 10/11 i działa tylko z atrybutem identyfikatora URI.

Typ certyfikatu urządzenia

W przypadku typu certyfikatu urządzenia można użyć dowolnej zmiennej opisanej w sekcji Typ certyfikatu urządzenia dla nazwy podmiotu.

Aby określić wartość atrybutu, dołącz nazwę zmiennej z nawiasami klamrowymi, a następnie tekst dla tej zmiennej. Na przykład można dodać wartość atrybutu DNS {{AzureADDeviceId}}.domain.comgdzie domain.com jest tekstem. Dla użytkownika o nazwie User1 adres Email może być wyświetlany jako {{FullyQualifiedDomainName}}User1@Contoso.com.

Używając kombinacji jednej lub wielu z tych zmiennych i statycznych ciągów tekstowych, można utworzyć niestandardowy alternatywny format nazwy podmiotu, taki jak {{UserName}}-Home.

Microsoft Intune obsługuje również onPremisesSecurityIdentifier, zmienną zgodną z wymaganiami dotyczącymi silnego mapowania centrum dystrybucji kluczy (KDC) na potrzeby uwierzytelniania opartego na certyfikatach. Należy dodać zmienną do certyfikatów urządzeń, które uwierzytelniają się w centrum dystrybucji kluczy. Zmienną sformatowaną jako {{OnPremisesSecurityIdentifier}} można dodać do nowych i istniejących profilów w centrum administracyjnym Microsoft Intune. Ta zmienna jest obsługiwana w certyfikatach urządzeń dla Microsoft Entra urządzeń przyłączonych hybrydowo i działa tylko z atrybutem identyfikatora URI.

Ważna

- W przypadku korzystania ze zmiennej certyfikatu urządzenia umieść nazwę zmiennej w podwójnych nawiasach klamrowych {{ }}.

- Nie używaj nawiasów klamrowych { }, symboli potoków |i średników ;, w tekście, który następuje po zmiennej.

- Właściwości urządzenia używane w temacie lub sieci SAN certyfikatu urządzenia, takie jak IMEI, SerialNumber i FullyQualifiedDomainName, są właściwościami, które mogą zostać sfałszowane przez osobę z dostępem do urządzenia.

- Urządzenie musi obsługiwać wszystkie zmienne określone w profilu certyfikatu, aby ten profil był instalowany na tym urządzeniu. Jeśli na przykład {{IMEI}} jest używany w sieci SAN profilu SCEP i jest przypisany do urządzenia, które nie ma numeru IMEI, nie można zainstalować profilu.

Okres ważności certyfikatu:

Możesz wprowadzić wartość niższą niż okres ważności w szablonie certyfikatu, ale nie wyższą. Jeśli szablon certyfikatu został skonfigurowany tak, aby obsługiwał wartość niestandardową, którą można ustawić z poziomu centrum administracyjnego Intune, użyj tego ustawienia, aby określić ilość pozostałego czasu przed wygaśnięciem certyfikatu.

Intune obsługuje okres ważności do 24 miesięcy.

Jeśli na przykład okres ważności certyfikatu w szablonie certyfikatu wynosi dwa lata, możesz wprowadzić wartość jednego roku, ale nie wartość pięciu lat. Wartość musi być również niższa niż pozostały okres ważności certyfikatu urzędu wystawiającego certyfikat.

Zaplanuj użycie okresu ważności wynoszącego co najmniej pięć dni. Gdy okres ważności jest krótszy niż pięć dni, istnieje duże prawdopodobieństwo, że certyfikat przejdzie w stan bliski wygaśnięcia lub wygaśnięcia, co może spowodować odrzucenie certyfikatu przez agenta MDM na urządzeniach przed jego zainstalowaniem.

Dostawca magazynu kluczy (KSP):

(Dotyczy: Windows 8.1 i Windows 10/11)

Określ miejsce przechowywania klucza certyfikatu. Wybierz jedną z następujących wartości:

- Zarejestruj się w dostawcy KSP modułu TPM (Trusted Platform Module), jeśli istnieje, w przeciwnym razie programowy dostawcy KSP

- Rejestrowanie w dostawcy KSP modułu TPM (Trusted Platform Module) w przeciwnym razie kończy się niepowodzeniem

- Zarejestruj się w Windows Hello dla firm, w przeciwnym razie niepowodzenie (Windows 10 i nowsze)

- Rejestrowanie w programie KSP oprogramowania

Użycie klucza:

Wybierz opcje użycia klucza dla certyfikatu:

- Podpis cyfrowy: zezwalaj na wymianę kluczy tylko wtedy, gdy podpis cyfrowy pomaga chronić klucz.

- Szyfrowanie klucza: zezwalaj na wymianę kluczy tylko wtedy, gdy klucz jest zaszyfrowany.

Rozmiar klucza (bity):

Wybierz liczbę bitów zawartych w kluczu:

Nie skonfigurowano

1024

2048

4096 — Rozmiar klucza 4096 jest obsługiwany dla następujących platform:

- Android (wszystkie)

- iOS/iPadOS 14 lub nowszy

- system macOS 11 lub nowszy

- Windows (wszystkie)

Uwaga

W przypadku urządzeń z systemem Windows 4096-bitowy magazyn kluczy jest obsługiwany tylko w dostawcy magazynu kluczy oprogramowania (KSP). Następujące elementy nie obsługują przechowywania kluczy o tym rozmiarze:

- Sprzętowy moduł TPM (Moduł zaufanej platformy). Aby obejść ten problem, możesz użyć dostawcy KSP oprogramowania do przechowywania kluczy.

- Windows Hello dla firm. Obecnie nie ma obejścia dla Windows Hello dla firm.

Algorytm skrótu:

(Dotyczy systemów Android, Android (AOSP), Android enterprise, Windows 8.1 i Windows 10/11)

Wybierz jeden z dostępnych typów algorytmów wyznaczania wartości skrótu do użycia z tym certyfikatem. Wybierz najsilniejszy poziom zabezpieczeń obsługiwany przez urządzenia łączące.

UWAGA: urządzenia ZUS i Android Enterprise wybiorą najsilniejszy obsługiwany algorytm — algorytm SHA-1 zostanie zignorowany, a zamiast tego zostanie użyty algorytm SHA-2.

Certyfikat główny:

Wybierz profil zaufanego certyfikatu , który został wcześniej skonfigurowany i przypisany do odpowiednich użytkowników i urządzeń dla tego profilu certyfikatu SCEP. Profil zaufanego certyfikatu służy do aprowizacji użytkowników i urządzeń przy użyciu certyfikatu zaufanego głównego urzędu certyfikacji. Aby uzyskać informacje o profilu zaufanego certyfikatu, zobacz Eksportowanie zaufanego certyfikatu głównego urzędu certyfikacji i Tworzenie profilów zaufanych certyfikatów w temacieUżywanie certyfikatów do uwierzytelniania w Intune.

Uwaga

Jeśli masz wielopoziomową infrastrukturę infrastruktury kluczy publicznych, taką jak główny urząd certyfikacji i urząd wystawiający certyfikaty, wybierz profil certyfikatu zaufanego głównego najwyższego poziomu, który weryfikuje urząd wystawiający certyfikaty.

Rozszerzone użycie klucza:

Dodaj wartości do zamierzonego celu certyfikatu. W większości przypadków certyfikat wymaga uwierzytelniania klienta , aby użytkownik lub urządzenie mogły uwierzytelniać się na serwerze. W razie potrzeby możesz dodać dodatkowe użycie kluczy.

Próg odnowienia (%):

Wprowadź wartość procentową okresu istnienia certyfikatu, który pozostaje przed żądaniem odnowienia certyfikatu przez urządzenie. Jeśli na przykład wprowadzisz wartość 20, próba odnowienia certyfikatu zostanie podjęta po wygaśnięciu certyfikatu o wartości 80%. Próby odnowienia trwają do momentu pomyślnego odnowienia. Odnowienie generuje nowy certyfikat, co powoduje utworzenie nowej pary kluczy publicznych/prywatnych.

Uwaga

Zachowanie odnawiania w systemach iOS/iPadOS i macOS: Certyfikaty można odnawiać tylko w fazie progu odnawiania. Ponadto urządzenie musi zostać odblokowane podczas synchronizacji z Intune. Jeśli odnowienie nie powiodło się, wygasły certyfikat pozostanie na urządzeniu i Intune nie wyzwoli już odnowienia. Ponadto Intune nie oferuje opcji ponownego wdrożenia wygasłych certyfikatów. Urządzenia, których dotyczy problem, muszą zostać tymczasowo wykluczone z profilu protokołu SCEP, aby usunąć wygasły certyfikat i zażądać nowego.

Adresy URL serwera SCEP:

Wprowadź co najmniej jeden adres URL serwerów usługi NDES, które wystawiają certyfikaty za pośrednictwem protokołu SCEP. Na przykład wprowadź wartość podobną do

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Aby zezwolić urządzeniom w Internecie na pobieranie certyfikatów, należy określić adres URL usługi NDES poza siecią firmową.

Adres URL może mieć wartość HTTP lub HTTPS. Jednak aby obsługiwać następujące urządzenia, adres URL serwera SCEP musi używać protokołu HTTPS:- Administratora urządzenia z systemem Android

- Właściciel urządzenia z systemem Android Enterprise

- Profil służbowy należący do firmy w systemie Android Enterprise

- Profil służbowy należący do użytkownika systemu Android Enterprise

W razie potrzeby możesz dodać dodatkowe adresy URL protokołu SCEP do równoważenia obciążenia. Urządzenia wywołują trzy oddzielne wywołania do serwera usługi NDES. Pierwszym z nich jest uzyskanie możliwości serwerów, następny w celu uzyskania klucza publicznego, a następnie przesłanie żądania podpisania. Jeśli używasz wielu adresów URL, możliwe, że równoważenie obciążenia może spowodować użycie innego adresu URL dla kolejnych wywołań serwera usługi NDES. Jeśli podczas tego samego żądania skontaktuje się z innym serwerem w celu nawiązania kolejnego wywołania, żądanie zakończy się niepowodzeniem.

Zachowanie związane z zarządzaniem adresem URL serwera usługi NDES jest specyficzne dla każdej platformy urządzenia:

- Android: urządzenie losowo generuje listę adresów URL odebranych w zasadach protokołu SCEP, a następnie przechodzi przez listę do momentu znalezienia dostępnego serwera usługi NDES. Następnie urządzenie będzie nadal używać tego samego adresu URL i serwera przez cały proces. Jeśli urządzenie nie może uzyskać dostępu do żadnego z serwerów usługi NDES, proces zakończy się niepowodzeniem.

- iOS/iPadOS: Intune losowe adresy URL i udostępnia pojedynczy adres URL urządzenia. Jeśli urządzenie nie może uzyskać dostępu do serwera usługi NDES, żądanie SCEP zakończy się niepowodzeniem.

- Windows: lista adresów URL usługi NDES jest losowa, a następnie przekazywana do urządzenia z systemem Windows, które następnie próbuje je w odebranej kolejności, dopóki nie zostanie znaleziony dostępny. Jeśli urządzenie nie może uzyskać dostępu do żadnego z serwerów usługi NDES, proces zakończy się niepowodzeniem.

Jeśli urządzenie nie może pomyślnie nawiązać połączenia z tym samym serwerem usługi NDES podczas dowolnego z trzech wywołań serwera usługi NDES, żądanie SCEP zakończy się niepowodzeniem. Na przykład może się to zdarzyć, gdy rozwiązanie równoważenia obciążenia udostępnia inny adres URL drugiego lub trzeciego wywołania serwera usługi NDES lub udostępnia inny rzeczywisty serwer usługi NDES na podstawie zwirtualizowanego adresu URL usługi NDES. Po nieudanym żądaniu urządzenie spróbuje ponownie wykonać proces w następnym cyklu zasad, zaczynając od losowej listy adresów URL usługi NDES (lub pojedynczego adresu URL dla systemu iOS/iPadOS).

Ten krok dotyczy tylko profilów urządzeń z systemem Android Enterprise dla w pełni zarządzanych, dedykowanych i Corporate-Owned profilu służbowego.

W obszarze Aplikacje skonfiguruj dostęp do certyfikatu , aby zarządzać sposobem przyznawania dostępu do certyfikatów aplikacjom. Wybierz jedną z następujących opcji:

- Wymagaj zatwierdzenia przez użytkownika dla aplikacji(ustawienie domyślne) — użytkownicy muszą zatwierdzić użycie certyfikatu przez wszystkie aplikacje.

- Udzielaj dyskretnie określonych aplikacji (wymagaj zatwierdzenia przez użytkownika dla innych aplikacji) — w tej opcji wybierz pozycję Dodaj aplikacje, a następnie wybierz co najmniej jedną aplikację, która będzie używać certyfikatu w trybie dyskretnym bez interakcji z użytkownikiem.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz użytkowników lub grupy, które otrzymają Twój profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

(Dotyczy tylko Windows 10/11) W obszarze Reguły stosowania określ reguły stosowania, aby uściślić przypisanie tego profilu. Profil można przypisać lub nie przypisywać na podstawie wersji lub wersji systemu operacyjnego urządzenia.

Aby uzyskać więcej informacji, zobacz Reguły stosowania w temacie Tworzenie profilu urządzenia w Microsoft Intune.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście profilów.

Unikaj żądań podpisywania certyfikatów ze znakami specjalnymi ucieczki

Istnieje znany problem dotyczący żądań certyfikatów SCEP i PKCS, które zawierają nazwę podmiotu (CN) z co najmniej jednym z następujących znaków specjalnych jako znakiem ucieczki. Nazwy podmiotów, które zawierają jeden ze znaków specjalnych jako znak ucieczki, powodują powstanie pliku CSR z nieprawidłową nazwą podmiotu. Nieprawidłowa nazwa podmiotu powoduje niepowodzenie weryfikacji Intune wyzwania SCEP i brak wystawionego certyfikatu.

Znaki specjalne to:

- +

- ,

- ;

- =

Jeśli nazwa podmiotu zawiera jeden z znaków specjalnych, użyj jednej z następujących opcji, aby obejść to ograniczenie:

- Hermetyzuj wartość CN zawierającą znak specjalny z cudzysłowami.

- Usuń znak specjalny z wartości CN.

Na przykład masz nazwę podmiotu, która jest wyświetlana jako użytkownik testowy (TestCompany, LLC). Csr, który zawiera CN, który ma przecinek między TestCompany i LLC stanowi problem. Problemu można uniknąć, umieszczając cudzysłowy wokół całego cn lub usuwając przecinek między TestCompany i LLC:

- Dodaj cytaty: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Usuń przecinek: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Jednak próba ucieczki przecinka przy użyciu znaku ukośnika odwrotnego zakończy się niepowodzeniem z powodu błędu w dziennikach CRP:

- Przecinek ucieczki: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Błąd jest podobny do następującego błędu:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Przypisywanie profilu certyfikatu

Przypisz profile certyfikatów SCEP w taki sam sposób, w jaki wdrażasz profile urządzeń do innych celów.

Ważna

Aby korzystać z profilu certyfikatu SCEP, urządzenie musi również otrzymać profil zaufanego certyfikatu, który aprowizuje go przy użyciu certyfikatu zaufanego głównego urzędu certyfikacji. Zalecamy wdrożenie zarówno profilu zaufanego certyfikatu głównego, jak i profilu certyfikatu SCEP w tych samych grupach.

Przed kontynuowaniem należy wziąć pod uwagę następujące kwestie:

Po przypisaniu profilów certyfikatów SCEP do grup na urządzeniu jest instalowany plik certyfikatu zaufanego głównego urzędu certyfikacji (określony w profilu zaufanego certyfikatu). Urządzenie używa profilu certyfikatu SCEP do utworzenia żądania certyfikatu dla tego certyfikatu zaufanego głównego urzędu certyfikacji.

Profil certyfikatu SCEP jest instalowany tylko na urządzeniach z platformą określoną podczas tworzenia profilu certyfikatu.

Profile certyfikatów można przypisywać do kolekcji użytkowników lub kolekcji urządzeń.

Aby szybko opublikować certyfikat na urządzeniu po zarejestrowaniu urządzenia, przypisz profil certyfikatu do grupy użytkowników, a nie do grupy urządzeń. W przypadku przypisania do grupy urządzeń wymagana jest pełna rejestracja urządzenia, zanim urządzenie otrzyma zasady.

Jeśli używasz współzarządzania dla Intune i Configuration Manager, w Configuration Manager ustaw suwak obciążenia dla zasad dostępu do zasobów na Intune lub Intune pilotażowe. To ustawienie umożliwia klientom Windows 10/11 rozpoczęcie procesu żądania certyfikatu.

Uwaga

- Na urządzeniach z systemami iOS/iPadOS i macOS, gdy profil certyfikatu protokołu SCEP lub profil certyfikatu PKCS jest skojarzony z dodatkowym profilem, takim jak profil Wi-Fi lub sieci VPN, urządzenie otrzymuje certyfikat dla każdego z tych dodatkowych profilów. Powoduje to, że urządzenie ma wiele certyfikatów dostarczonych przez żądanie certyfikatu SCEP lub PKCS.

- Certyfikaty dostarczane przez protokół SCEP są unikatowe. Certyfikaty dostarczane przez PKCS są tym samym certyfikatem, ale są wyświetlane inaczej, ponieważ każde wystąpienie profilu jest reprezentowane przez oddzielny wiersz w profilu zarządzania.

- W systemach iOS 13 i macOS 10.15 istnieją dodatkowe wymagania dotyczące zabezpieczeń udokumentowane przez firmę Apple .

Następne kroki

Rozwiązywanie problemów z wdrażaniem profilów certyfikatów protokołu SCEP