Konfigurowanie i używanie zaimportowanych certyfikatów PKCS z Intune

Microsoft Intune obsługuje używanie zaimportowanych certyfikatów pary kluczy publicznych (PKCS), często używanych do szyfrowania S/MIME z profilami Email. Niektóre profile poczty e-mail w Intune obsługują opcję włączenia protokołu S/MIME, w której można zdefiniować certyfikat podpisywania S/MIME i certyfikat szyfrowania S/MIME.

Ważna

Zgodnie z zapowiedziami w tym blogu Microsoft Tech Community obsługa biblioteki uwierzytelniania usługi Azure Active Directory (ADAL) kończy się w grudniu 2022 r. Aby skrypty programu PowerShell lub kod niestandardowy nadal działały w celu zaimportowania certyfikatów PFX użytkownika do Intune, należy je zaktualizować w celu wykorzystania biblioteki msal (Microsoft Authentication Library). Ponadto globalny identyfikator aplikacji Intune należy zaktualizować przy użyciu unikatowego identyfikatora aplikacji (klienta) przypisanego do aplikacji po zarejestrowaniu go w Tożsamość Microsoft Entra, aby zapobiec przyszłym problemom z uwierzytelnianiem.

W usłudze GitHub przykładowy skrypt programu PowerShell ułatwiający importowanie certyfikatów PFX został zaktualizowany w celu odwołania się do biblioteki MSAL i identyfikatora aplikacji Microsoft Entra (klienta). Przykłady skryptów w tym artykule są również aktualizowane tam, gdzie ma to zastosowanie.

Aby uzyskać więcej informacji, wyświetl plik readme projektu PFXImport programu PowerShell w witrynie GitHub i pobierz zaktualizowany przykładowy skrypt.

Szyfrowanie S/MIME jest trudne, ponieważ wiadomość e-mail jest szyfrowana przy użyciu określonego certyfikatu:

- Musisz mieć klucz prywatny certyfikatu, który zaszyfrował wiadomość e-mail na urządzeniu, na którym odczytujesz wiadomość e-mail, aby można było ją odszyfrować.

- Przed wygaśnięciem certyfikatu na urządzeniu należy zaimportować nowy certyfikat, aby urządzenia mogły nadal odszyfrowywać nową wiadomość e-mail. Odnawianie tych certyfikatów nie jest obsługiwane.

- Certyfikaty szyfrowania są regularnie odnawiane, co oznacza, że warto zachować poprzedni certyfikat na urządzeniach, aby zapewnić, że starsze wiadomości e-mail będą nadal odszyfrowywane.

Ponieważ ten sam certyfikat musi być używany na różnych urządzeniach, nie można w tym celu używać profilów certyfikatów SCEP lub PKCS , ponieważ te mechanizmy dostarczania certyfikatów dostarczają unikatowe certyfikaty na urządzenie.

Aby uzyskać więcej informacji na temat korzystania z protokołu S/MIME z Intune, zaszyfruj pocztę e-mail za pomocą protokołu S/MIME.

Obsługiwane platformy

Intune obsługuje importowanie certyfikatów PFX dla następujących platform:

- Administratora urządzenia z systemem Android

- Android Enterprise:

- W pełni zarządzane

- profil służbowy Corporate-Owned

- profil służbowy Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

Ważna

Zarządzanie administratorem urządzeń z systemem Android jest przestarzałe i nie jest już dostępne dla urządzeń z dostępem do usług Google Mobile Services (GMS). Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przełączenie się na inną opcję zarządzania systemem Android. Dokumentacja pomocy i pomocy pozostaje dostępna dla niektórych urządzeń bez systemu GMS z systemem Android 15 lub starszym. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

Wymagania

Do używania zaimportowanych certyfikatów PKCS z Intune potrzebna jest następująca infrastruktura:

Łącznik certyfikatów dla Microsoft Intune:

Łącznik certyfikatów obsługuje żądania dotyczące plików PFX zaimportowanych do Intune szyfrowania wiadomości e-mail S/MIME dla określonego użytkownika. Upewnij się, że każdy zainstalowany łącznik ma dostęp do klucza prywatnego używanego do szyfrowania haseł przekazanych plików PFX.

Aby uzyskać informacje o łączniku certyfikatów, zobacz:

Windows Server:

Łącznik certyfikatów jest instalowany na Windows Server, który spełnia wymagania wstępne łączników.

Visual Studio 2015 lub nowszy (opcjonalnie):

Program Visual Studio służy do tworzenia modułu pomocnika programu PowerShell przy użyciu poleceń cmdlet do importowania certyfikatów PFX do Microsoft Intune. Aby uzyskać polecenia cmdlet programu PowerShell pomocnika, zobacz PFXImport PowerShell Project in GitHub (PfXImport PowerShell Project in GitHub).

Jak to działa

Jeśli używasz Intune do wdrożenia zaimportowanego certyfikatu PFX dla użytkownika, oprócz urządzenia dostępne są dwa składniki:

usługa Intune: przechowuje certyfikaty PFX w stanie zaszyfrowanym i obsługuje wdrażanie certyfikatu na urządzeniu użytkownika. Hasła chroniące klucze prywatne certyfikatów są szyfrowane przed ich przekazaniem przy użyciu sprzętowego modułu zabezpieczeń (HSM) lub kryptografii systemu Windows, co zapewnia, że Intune nie może w dowolnym momencie uzyskać dostępu do klucza prywatnego.

Łącznik certyfikatów dla Microsoft Intune: gdy urządzenie żąda certyfikatu PFX zaimportowanego do Intune, do łącznika są wysyłane zaszyfrowane hasło, certyfikat i klucz publiczny urządzenia. Łącznik odszyfrowuje hasło przy użyciu lokalnego klucza prywatnego, a następnie ponownie szyfruje hasło (i wszelkie profile plist w przypadku korzystania z systemu iOS) przy użyciu klucza urządzenia przed wysłaniem certyfikatu z powrotem do Intune. Intune następnie dostarcza certyfikat do urządzenia, a urządzenie odszyfrowuje go przy użyciu klucza prywatnego urządzenia i instaluje certyfikat.

Importowanie certyfikatów PFX do Intune

Program Microsoft Graph służy do importowania certyfikatów PFX użytkowników do Intune. Pomocnik PFXImport PowerShell Project w usłudze GitHub udostępnia polecenia cmdlet umożliwiające łatwe wykonywanie operacji.

Jeśli wolisz używać własnego rozwiązania niestandardowego przy użyciu programu Graph, użyj typu zasobu userPFXCertificate.

Tworzenie poleceń cmdlet "PFXImport PowerShell Project"

Aby skorzystać z poleceń cmdlet programu PowerShell, skompiluj projekt samodzielnie przy użyciu programu Visual Studio. Proces jest prosty i chociaż można go uruchomić na serwerze, zalecamy uruchomienie go na stacji roboczej.

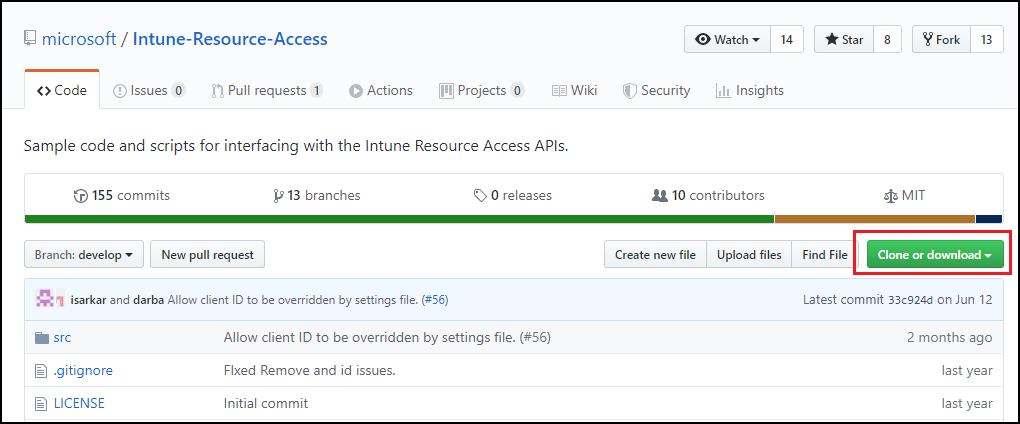

Przejdź do katalogu głównego repozytorium Intune-Resource-Access w usłudze GitHub, a następnie pobierz lub sklonuj repozytorium za pomocą usługi Git na maszynę.

Przejdź do

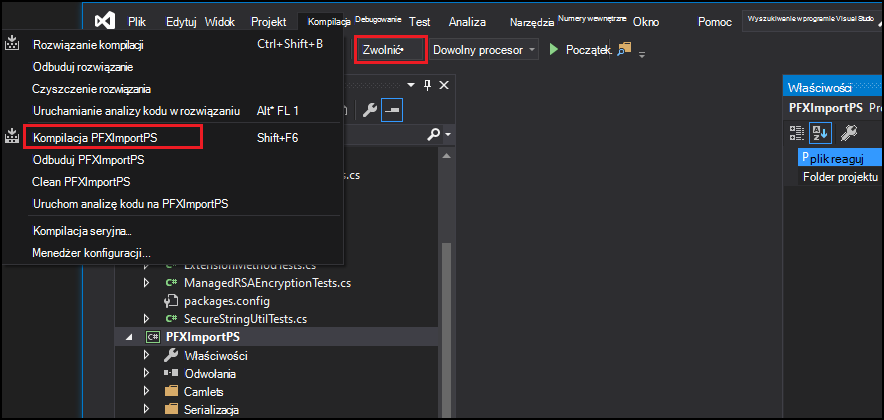

.\Intune-Resource-Access-develop\src\PFXImportPowershell\projektu i otwórz go przy użyciu programu Visual Studio przy użyciu PFXImportPS.sln pliku.U góry zmień pozycję Debugowanie na Wydanie.

Przejdź do pozycji Build (Kompilacja ) i wybierz pozycję Build PFXImportPS (Skompiluj PFXImportPS). Za kilka chwil zobaczysz potwierdzenie Kompilacja powiodła się w lewym dolnym rogu programu Visual Studio.

Proces kompilacji tworzy nowy folder z modułem programu PowerShell pod adresem

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release.W następnych krokach użyjesz tego folderu Release .

Tworzenie szyfrowania klucza publicznego

Importujesz certyfikaty PFX i ich klucze prywatne do Intune. Hasło chroniące klucz prywatny jest szyfrowane przy użyciu klucza publicznego przechowywanego lokalnie. Do generowania i przechowywania par kluczy publicznych/prywatnych można użyć kryptografii systemu Windows, sprzętowego modułu zabezpieczeń lub innego typu kryptografii. W zależności od typu używanej kryptografii parę kluczy publicznych/prywatnych można wyeksportować w formacie pliku na potrzeby tworzenia kopii zapasowej.

Moduł programu PowerShell udostępnia metody tworzenia klucza przy użyciu kryptografii systemu Windows. Do utworzenia klucza można również użyć innych narzędzi.

Aby utworzyć klucz szyfrowania przy użyciu kryptografii systemu Windows

Skopiuj folder Release utworzony przez program Visual Studio na serwer, na którym zainstalowano łącznik certyfikatów dla Microsoft Intune. Ten folder zawiera moduł programu PowerShell.

Na serwerze otwórz program PowerShell jako administrator, a następnie przejdź do folderu Release zawierającego moduł programu PowerShell.

Aby zaimportować moduł, uruchom polecenie

Import-Module .\IntunePfxImport.psd1, aby zaimportować moduł.Następnie uruchom polecenie

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"Porada

Dostawca, którego używasz, musi zostać wybrany ponownie podczas importowania certyfikatów PFX. Możesz użyć dostawcy magazynu kluczy oprogramowania firmy Microsoft, chociaż jest on obsługiwany w celu używania innego dostawcy. Nazwa klucza jest również podana jako przykład i możesz użyć innej wybranej nazwy klucza.

Jeśli planujesz zaimportować certyfikat ze stacji roboczej, możesz wyeksportować ten klucz do pliku za pomocą następującego polecenia:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"Klucz prywatny należy zaimportować na każdym serwerze hostującym łącznik certyfikatów dla Microsoft Intune, aby można było pomyślnie przetworzyć zaimportowane certyfikaty PFX.

Aby użyć sprzętowego modułu zabezpieczeń (HSM)

Sprzętowy moduł zabezpieczeń (HSM) umożliwia generowanie i przechowywanie pary kluczy publicznych/prywatnych. Aby uzyskać więcej informacji, zobacz dokumentację dostawcy modułu HSM.

Importowanie certyfikatów PFX

W poniższym procesie użyto poleceń cmdlet programu PowerShell jako przykładu importowania certyfikatów PFX. Możesz wybrać różne opcje w zależności od wymagań.

Dostępne opcje:

Zamierzony cel (grupuje certyfikaty na podstawie tagu):

- Nieprzypisane

- smimeEncryption

- smimeSigning

Schemat uzupełniania:

- oaepSha256

- oaepSha384

- oaepSha512

Wybierz dostawcę magazynu kluczy zgodnego z dostawcą użytym do utworzenia klucza.

Aby zaimportować certyfikat PFX

Wyeksportuj certyfikaty z dowolnego urzędu certyfikacji , postępując zgodnie z dokumentacją dostawcy. W przypadku usług certyfikatów usługi Microsoft Active Directory możesz użyć tego przykładowego skryptu.

Na serwerze otwórz program PowerShell jako administrator, a następnie przejdź do folderu Release zawierającego moduł programu PowerShell IntunePfxImport.psd1.

Uwaga

Przed uruchomieniem programu IntunePfxImport.psd1 należy wprowadzić następujące zmiany w dzierżawach GCC High i DoD.

Użyj edytora tekstów lub środowiska ISE programu PowerShell, aby edytować plik, który aktualizuje punkty końcowe usługi dla środowiska GCC High. Zwróć uwagę, że te aktualizacje zmieniają identyfikatory URI z .com na sufiksy .us . W usłudze IntunePfxImport.psd1 istnieją łącznie dwie aktualizacje. Jeden dla identyfikatora AuthURI , a drugi dla identyfikatora GraphURI:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Po zapisaniu zmian uruchom ponownie program PowerShell.

Aby zaimportować moduł, uruchom polecenie

Import-Module .\IntunePfxImport.psd1Aby uwierzytelnić się w programie Intune Graph, uruchom polecenie

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Uwaga

Ponieważ uwierzytelnianie jest uruchamiane w programie Graph, musisz podać uprawnienia do identyfikatora AppID. Jeśli używasz tego narzędzia po raz pierwszy, wymagany jest administrator globalny. Polecenia cmdlet programu PowerShell używają tego samego identyfikatora AppID, który jest używany z programem PowerShell Intune Przykłady.

Przekonwertuj hasło dla każdego importowanych plików PFX na bezpieczny ciąg, uruchamiając polecenie

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Force.Aby utworzyć obiekt UserPFXCertificate , uruchom polecenie

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Przykład:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Uwaga

Podczas importowania certyfikatu z systemu innego niż serwer, na którym zainstalowano łącznik, należy użyć następującego polecenia, które zawiera ścieżkę pliku klucza:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"Sieć VPN nie jest obsługiwana jako zamierzona przeznaczenie.

Zaimportuj obiekt UserPFXCertificate do Intune, uruchamiając polecenie

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectAby sprawdzić, czy certyfikat został zaimportowany, uruchom polecenie

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Najlepszym rozwiązaniem jest wyczyszczenie pamięci podręcznej tokenów Microsoft Entra bez oczekiwania, aż wygaśnie ona samodzielnie, uruchom polecenie

Remove-IntuneAuthenticationToken

Aby uzyskać więcej informacji na temat innych dostępnych poleceń, zobacz plik readme w projekcie PFXImport programu PowerShell w witrynie GitHub.

Tworzenie profilu zaimportowanego certyfikatu PKCS

Po zaimportowaniu certyfikatów do Intune utwórz profil zaimportowanego certyfikatu PKCS i przypisz go do grup Microsoft Entra.

Uwaga

Po utworzeniu profilu zaimportowanego certyfikatu PKCS wartości dostawcy magazynu zamierzonego przeznaczenia i magazynu kluczy (KSP) w profilu są tylko do odczytu i nie można ich edytować. Jeśli potrzebujesz innej wartości dla jednego z tych ustawień, utwórz i wdróż nowy profil.

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz i przejdź do pozycji Urządzenia>Zarządzaj urządzeniami>Utwórz konfigurację>.

Wprowadź następujące właściwości:

- Platforma: wybierz platformę urządzeń.

- Profil: wybierz zaimportowany certyfikat PKCS. Możesz też wybrać pozycję Szablony Zaimportowany>certyfikat PKCS.

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobra nazwa profilu to zaimportowany profil certyfikatu PKCS dla całej firmy.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

W obszarze Ustawienia konfiguracji wprowadź następujące właściwości:

Zamierzony cel: określ przeznaczenie certyfikatów importowanych dla tego profilu. Administratorzy mogą importować certyfikaty z różnymi zamierzonymi celami (takimi jak podpisywanie S/MIME lub szyfrowanie S/MIME). Zamierzony cel wybrany w profilu certyfikatu jest zgodny z profilem certyfikatu z odpowiednimi zaimportowanymi certyfikatami. Zamierzonym celem jest tag grupowania zaimportowanych certyfikatów i nie gwarantuje, że certyfikaty zaimportowane przy użyciu tego tagu będą spełniać zamierzony cel. W przypadku importowania wielu certyfikatów dla jednego użytkownika Intune wybiera zaimportowany certyfikat, który ma najnowszą datę i godzinę rozpoczęcia certyfikatu w przypadku, gdy istnieje więcej niż jeden certyfikat o tym samym przeznaczeniu.

Dostawca magazynu kluczy (KSP): w przypadku systemu Windows wybierz miejsce przechowywania kluczy na urządzeniu.

Ten krok dotyczy tylko profilów urządzeń z systemem Android Enterprise dla w pełni zarządzanych, dedykowanych i Corporate-Owned profilu służbowego.

W obszarze Aplikacje skonfiguruj dostęp do certyfikatu , aby zarządzać sposobem przyznawania dostępu do certyfikatów aplikacjom. Wybierz jedną z następujących opcji:

- Wymagaj zatwierdzenia przez użytkownika dla aplikacji(ustawienie domyślne) — użytkownicy muszą zatwierdzić użycie certyfikatu przez wszystkie aplikacje.

- Udzielaj dyskretnie określonych aplikacji (wymagaj zatwierdzenia przez użytkownika dla innych aplikacji) — w tej opcji wybierz pozycję Dodaj aplikacje, a następnie wybierz co najmniej jedną aplikację, która będzie używać certyfikatu w trybie dyskretnym bez interakcji z użytkownikiem.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz użytkowników lub grupy, które otrzymają Twój profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

(Dotyczy tylko Windows 10/11) W obszarze Reguły stosowania określ reguły stosowania, aby uściślić przypisanie tego profilu. Profil można przypisać lub nie przypisywać na podstawie wersji lub wersji systemu operacyjnego urządzenia.

Aby uzyskać więcej informacji, zobacz Reguły stosowania w temacie Tworzenie profilu urządzenia w Microsoft Intune.

Wybierz pozycję Dalej.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście profilów.

Pomoc techniczna dla partnerów innych firm

Następujący partnerzy udostępniają obsługiwane metody lub narzędzia, których można użyć do importowania certyfikatów PFX w celu Intune.

DigiCert

Jeśli używasz usługi digiCert PKI Platform, możesz użyć narzędzia importu DigiCert do Intune certyfikatów S/MIME, aby zaimportować certyfikaty PFX do Intune. Użycie tego narzędzia zastępuje konieczność wykonania instrukcji opisanych w sekcji Importowanie certyfikatów PFX w celu Intune, które zostały szczegółowo opisane we wcześniejszej części tego artykułu.

Aby dowiedzieć się więcej na temat narzędzia digiCert Import, w tym sposobu uzyskiwania narzędzia, zobacz https://knowledge.digicert.com/tutorials/microsoft-intune.html w baza wiedzy DigiCert.

EverTrust

Jeśli używasz aplikacji EverTrust jako rozwiązania PKI, autonomicznego lub połączonego z istniejącą infrastrukturą PKI, możesz skonfigurować aplikację EverTrust Horizon do importowania certyfikatów PFX w celu Intune. Po zakończeniu integracji nie musisz postępować zgodnie z instrukcjami w sekcji Importuj certyfikaty PFX, aby Intune, które zostały szczegółowo opisane we wcześniejszej części tego artykułu.

Aby dowiedzieć się więcej na temat integracji aplikacji EverTrust z Intune, zobacz https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Jeśli używasz usługi KeyTalk, możesz skonfigurować ich usługę do importowania certyfikatów PFX w celu Intune. Po zakończeniu integracji nie trzeba postępować zgodnie z instrukcjami w sekcji Importuj certyfikaty PFX, aby Intune Intune, które zostały opisane we wcześniejszej części tego artykułu.

Aby dowiedzieć się więcej na temat integracji usługi KeyTalk z usługą Intune, zobacz https://keytalk.com/support baza wiedzy KeyTalk.

Następne kroki

Używanie protokołu SCEP dla certyfikatów

Intune interfejs użytkownika wyświetla urządzenia Windows Server w odróżnieniu od klientów systemu Windows w scenariuszu Zarządzanie zabezpieczeniami dla Ochrona punktu końcowego w usłudze Microsoft Defender

Aby obsługiwać scenariusz zarządzania zabezpieczeniami dla Ochrona punktu końcowego w usłudze Microsoft Defender (konfiguracja zabezpieczeń MDE), Intune wkrótce rozróżni urządzenia z systemem Windows w Tożsamość Microsoft Entra jako dowolne Windows Server dla urządzeń z systemem Windows Server lub jako system Windows dla urządzeń z systemem Windows 10 lub Windows 11.

Dzięki tej zmianie będziesz w stanie ulepszyć określanie docelowych zasad dla Ochrona punktu końcowego w usłudze Microsoft Defender konfiguracji zabezpieczeń. Na przykład będzie można używać grup dynamicznych składających się tylko z urządzeń Windows Server lub tylko urządzeń klienckich z systemem Windows (Windows 10/11).