Szczegółowe informacje o ustawieniach

Szczegółowe informacje o ustawieniach są dostosowane do szczegółowych informacji obsługiwanych przez model usługi Machine Learning. W tym artykule wyjaśniono, jak działa szczegółowe informacje o ustawieniach. Szczegółowe informacje o ustawieniach są obecnie dostępne w ramach Intune punktów odniesienia zabezpieczeń.

Punkt odniesienia zabezpieczeń składa się z zestawu zalecanych przez ekspertów konfiguracji w celu zabezpieczenia urządzeń, aplikacji i usług. Szczegółowe informacje o ustawieniach dodają szczegółowe informacje do punktów odniesienia zabezpieczeń, zapewniając zaufanie do konfiguracji, które zostały pomyślnie przyjęte przez podobne organizacje.

Omówienie

Funkcja wglądu w ustawienia zapewnia zaufanie do konfiguracji przez dodanie szczegółowych informacji, które podobne organizacje pomyślnie przyjęły. W tym artykule wyjaśniono, w jaki sposób można uzyskać dostęp do szczegółowych informacji o ustawieniach lub wyświetlić je dla zasad utworzonych lub istniejących w punktach odniesienia zabezpieczeń firmy Microsoft.

Jeśli na przykład organizacja jest w branży produkcyjnej, przyjrzymy się tym, co robią podobne organizacje o podobnych profilach, i przygotujemy plan dostosowany do ich konkretnej sytuacji.

Ta funkcja jest teraz ogólnie dostępna.

Wymagania wstępne

- Licencjonowanie/subskrypcje: aby korzystać ze szczegółowych informacji o ustawieniach, musisz mieć licencję Microsoft Intune (plan 1). Aby uzyskać więcej informacji, zobacz Licencje dostępne dla Microsoft Intune

- Uprawnienia: Administratorzy globalni lub administratorzy zabezpieczeń punktu końcowego mogą utworzyć profil przy użyciu punktów odniesienia.

Wyświetlanie szczegółowych informacji

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycjęPunkty odniesienia zabezpieczeń>punktu końcowego, aby wyświetlić listę dostępnych punktów odniesienia.

Wybierz jeden z następujących punktów odniesienia, których chcesz użyć, a następnie wybierz pozycję Utwórz profil.

- Punkt odniesienia przeglądarki Microsoft Edge

- Aplikacje Microsoft 365 dla punktu odniesienia zabezpieczeń przedsiębiorstwa

Na karcie Podstawy określ właściwości Nazwa i Opis .

Wybierz pozycję Dalej , aby przejść do następnej karty.

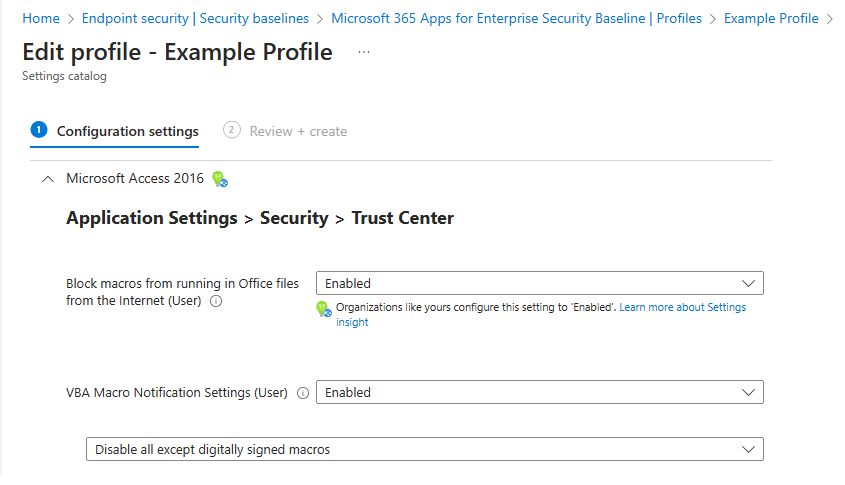

Na karcie Ustawienia konfiguracji wyświetl dostępne grupy ustawień . Możesz rozwinąć grupę, aby wyświetlić ustawienia w tej grupie oraz wartości domyślne dla tych ustawień. Szczegółowe informacje są dostępne obok niektórych ustawień z ikoną żarówki.

Możesz również wyświetlić te szczegółowe informacje podczas edytowania profilu.

Modele używane do kategoryzowania organizacji

Podobne organizacje są identyfikowane przy użyciu modelu klastrowania k-średnich na podstawie atrybutów klienta, takich jak branża, rozmiar organizacji itp. Algorytmy klastrowania i kluczowe atrybuty są wybierane za pośrednictwem eksperymentów, dzięki czemu klienci są odpowiednio grupowane. Model określa optymalną liczbę klastrów w czasie wykonywania na podstawie wydajności klastrowania.

Zalecenia dotyczące ustawiania wartości są następnie tworzone dla podobnych organizacji podzielonych na kategorie w tym samym klastrze. Organizacje w dobrej kondycji w klastrze są najpierw identyfikowane na podstawie wyników analitycznych punktu końcowego. W przypadku typowego ustawienia wartość ustawienia używana przez większość organizacji jest zalecana dla innych podobnych organizacji w tym samym klastrze. Zalecana wartość ustawienia jest sugerowana tylko wtedy, gdy jest zgodna z domyślną wartością ustawienia wybraną przez plan bazowy firmy Microsoft i działa jako wzmocnienie dodatnie.

Ważna

Dane klienta nie są używane w modelu. Dane użycia są agregowane na poziomie organizacji i są konwertowane na format kategorii, jeśli jest to możliwe. Na przykład atrybut logiczny jest używany w celu odzwierciedlenia, czy klient ma używany program Microsoft Exchange, a dane podzielone na kategorie są używane do pokazywania zakresu współczynnika wdrożenia, a nie rzeczywistego współczynnika wdrożenia. Dane używane są podpisywane za pośrednictwem przeglądów prywatności i zabezpieczeń w celu zapewnienia zgodności i są bezpiecznie przechowywane z odpowiednim zarządzaniem ochroną i przechowywaniem.

Inne środki ochronne są również stosowane w celu powstrzymania wnioskowania poszczególnych klientów. Na przykład nie jest zalecane, jeśli liczba podobnych klientów w jednym klastrze jest poniżej określonego progu lub jeśli ustawienie nie jest przyjmowane przez wymaganą minimalną liczbę organizacji. Agregacja danych i zestaw progów są stosowane w celu ochrony poufności poszczególnych organizacji.

Wykonywanie i wydajność modelu są aktywnie monitorowane w celu zapewnienia jakości i niezawodności. Seria monitorów na żywo jest skonfigurowana w celu ścisłego watch anomalii wykonywania i kluczowych metryk wydajności. Trwa szybkie badanie i regularna konserwacja w celu dostarczenia klientom cennych zaleceń.

Dlaczego niektóre ustawienia mogą nie mieć szczegółowych informacji

Szczegółowe informacje o ustawieniach są obsługiwane przez uczenie maszynowe i w dużym stopniu opierają się na podstawowych danych używanych do tworzenia zaleceń. W przypadku wiarygodnych zaleceń ustawiliśmy znaczne bariery ochronne, aby pokazywać zalecenia tylko wtedy, gdy mamy wystarczającą ilość danych do ich obsługi. Jeśli administrator nie widzi zaleceń dotyczących niektórych ustawień, może to oznaczać, że nie dysponujemy wystarczającymi danymi, aby uzyskać szczegółowe informacje. Może się to jednak zmieniać w miarę udostępniania większej ilości danych.

Następne kroki

Aby uzyskać więcej informacji na temat punktów odniesienia zabezpieczeń, przejdź do: