Wyświetlanie raportów funkcji BitLocker

Dotyczy: programu Configuration Manager (bieżąca gałąź)

Po zainstalowaniu raportów w punkcie usług raportowania możesz wyświetlić raporty. Raporty pokazują zgodność funkcji BitLocker dla przedsiębiorstwa i poszczególnych urządzeń. Zapewniają one informacje tabelaryczne i wykresy oraz filtry, które umożliwiają wyświetlanie danych z różnych perspektyw.

W konsoli Configuration Manager przejdź do obszaru roboczego Monitorowanie, rozwiń węzeł Raportowanie i wybierz węzeł Raporty. Następujące raporty znajdują się w kategorii Zarządzanie funkcją BitLocker :

Dostęp do wszystkich tych raportów można uzyskać bezpośrednio z witryny internetowej punktu usług raportowania.

Uwaga

Aby te raporty wyświetlać pełne dane:

- Tworzenie i wdrażanie zasad zarządzania funkcją BitLocker w kolekcji urządzeń

- Klienci w kolekcji docelowej muszą wysyłać spis sprzętu

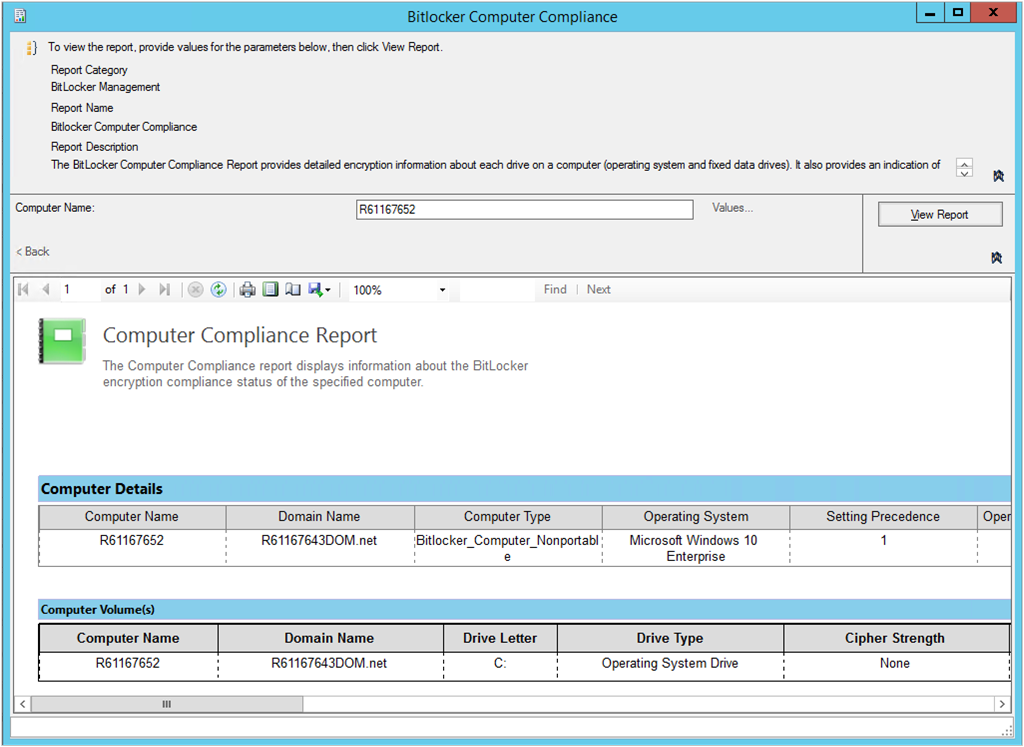

Zgodność komputera z funkcją BitLocker

Ten raport służy do zbierania informacji specyficznych dla komputera. Zawiera szczegółowe informacje o szyfrowaniu dysku systemu operacyjnego i wszystkich stałych dyskach danych. Aby wyświetlić szczegóły każdego dysku, rozwiń wpis Nazwa komputera. Wskazuje również zasady, które są stosowane do każdego typu dysku na komputerze.

Ten raport umożliwia również określenie ostatniego znanego stanu szyfrowania funkcji BitLocker utraconych lub skradzionych komputerów. Configuration Manager określa zgodność urządzenia na podstawie wdrażanych zasad funkcji BitLocker. Przed podjęciem próby określenia stanu szyfrowania funkcją BitLocker urządzenia sprawdź wdrożone na nim zasady.

Uwaga

W tym raporcie nie jest wyświetlany stan szyfrowania woluminów danych wymiennych.

Szczegóły komputera

| Nazwa kolumny | Opis |

|---|---|

| Nazwa komputera | Nazwa komputera DNS określonego przez użytkownika. |

| Nazwa domeny | W pełni kwalifikowana nazwa domeny dla komputera. |

| Typ komputera | Typ komputera, prawidłowe typy są nie przenośne i przenośne. |

| System operacyjny | Typ systemu operacyjnego komputera. |

| Ogólna zgodność | Ogólny stan zgodności funkcji BitLocker komputera. Prawidłowe stany są zgodne i niezgodne. Stan zgodności na dysk może wskazywać różne stany zgodności. Jednak to pole reprezentuje ten stan zgodności z określonymi zasadami. |

| Zgodność systemu operacyjnego | Stan zgodności systemu operacyjnego na komputerze. Prawidłowe stany są zgodne i niezgodne. |

| Stała zgodność dysku danych | Stan zgodności stałego dysku danych na komputerze. Prawidłowe stany są zgodne i niezgodne. |

| Data ostatniej aktualizacji | Data i godzina ostatniego kontaktu komputera z serwerem w celu zgłoszenia stanu zgodności. |

| Zwolnienie | Wskazuje, czy użytkownik jest wykluczony lub nie jest wykluczony z zasad funkcji BitLocker. |

| Wykluczony użytkownik | Użytkownik wykluczony z zasad funkcji BitLocker. |

| Data wykluczenia | Data przyznania zwolnienia. |

| Szczegóły stanu zgodności | Komunikaty o błędzie i stanie dotyczące stanu zgodności komputera z określonych zasad. |

| Siła szyfrowania zasad | Siła szyfrowania wybrana w zasadach zarządzania funkcją BitLocker. |

| Zasady: Dysk systemu operacyjnego | Wskazuje, czy szyfrowanie jest wymagane dla dysku systemu operacyjnego i odpowiedniego typu ochrony. |

| Zasady: Stały dysk danych | Wskazuje, czy szyfrowanie jest wymagane dla stałego dysku danych. |

| Producent | Nazwa producenta komputera wyświetlana w systemie BIOS komputera. |

| Modelu | Nazwa modelu producenta komputera wyświetlana w systemie BIOS komputera. |

| Użytkownicy urządzeń | Znani użytkownicy na komputerze. |

Wolumin komputera

| Nazwa kolumny | Opis |

|---|---|

| Litera dysku | Litera dysku na komputerze. |

| Typ dysku | Typ dysku. Prawidłowe wartości to Dysk systemu operacyjnego i Dysk danych stałych. Te wpisy są dyskami fizycznymi, a nie woluminami logicznymi. |

| Siła szyfru | Siła szyfrowania wybrana w zasadach zarządzania funkcją BitLocker. |

| Typy ochrony | Typ ochrony wybrany w zasadach do szyfrowania dysku. Prawidłowe typy ochrony dla dysku systemu operacyjnego to TPM lub TPM+PIN. Prawidłowy typ ochrony dla stałego dysku danych to Hasło. |

| Stan ochrony | Wskazuje, że komputer włączył typ ochrony określony w zasadach. Prawidłowe stany są włączone lub wyłączone. |

| Stan szyfrowania | Stan szyfrowania dysku. Prawidłowe stany to Szyfrowane, Nieszyfrowane lub Szyfrowane. |

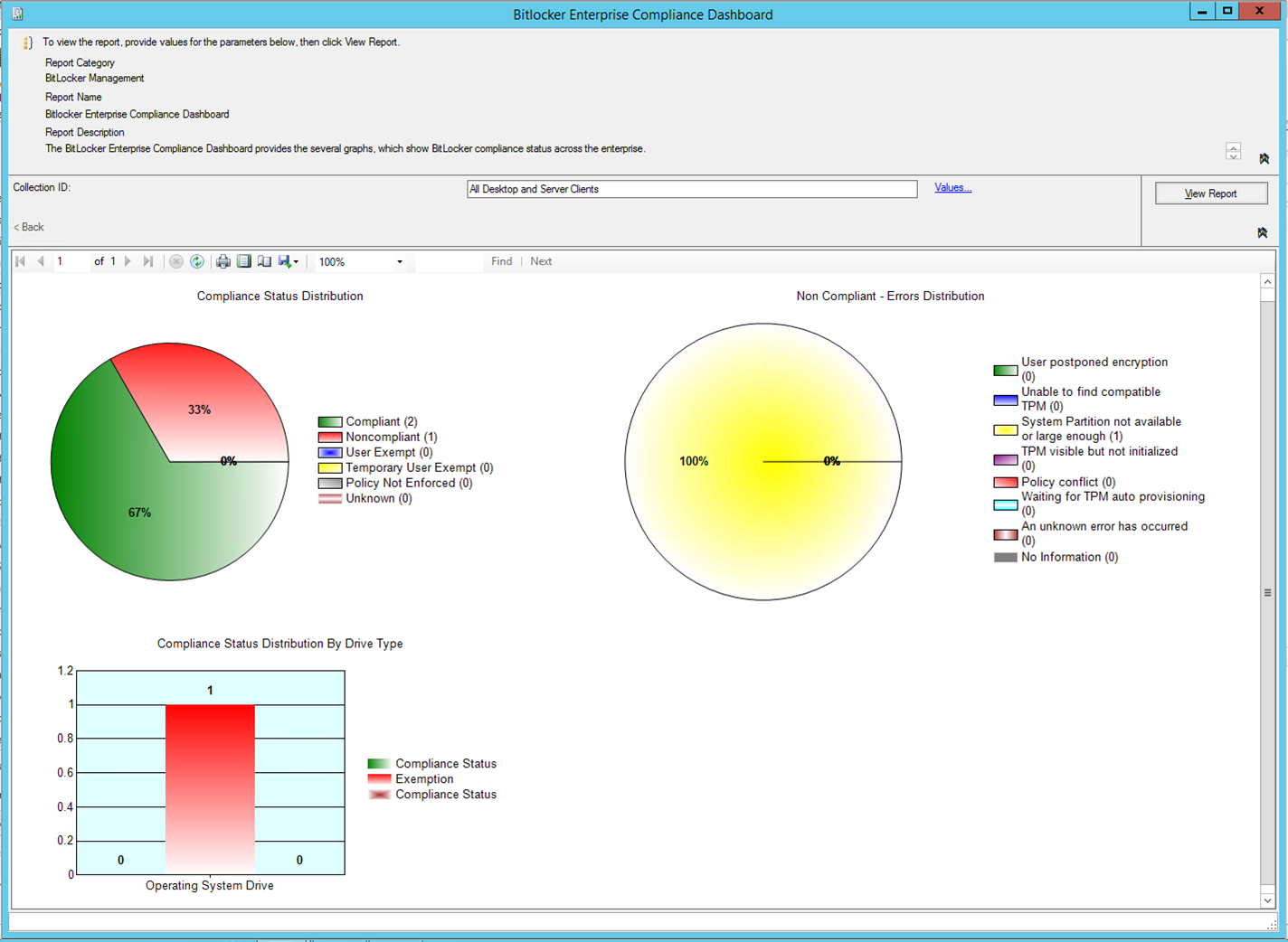

Pulpit nawigacyjny zgodności funkcji BitLocker dla przedsiębiorstw

Ten raport zawiera następujące wykresy pokazujące stan zgodności funkcji BitLocker w całej organizacji:

Rozkład stanu zgodności

Niezgodne — rozkład błędów

Rozkład stanu zgodności według typu dysku

Rozkład stanu zgodności

Ten wykres kołowy przedstawia stan zgodności komputerów w organizacji. Pokazuje również procent komputerów ze stanem zgodności w porównaniu z całkowitą liczbą komputerów w wybranej kolekcji. Wyświetlana jest również rzeczywista liczba komputerów z każdym stanem.

Wykres kołowy przedstawia następujące stany zgodności:

Zgodny

Niezgodne

Wykluczenie użytkownika

Wykluczenie użytkownika tymczasowego

Zasady nie są wymuszane

Uwaga

Ten stan może być spowodowany przez urządzenie, które jest zaszyfrowane i wcześniej zdeponowane jego klucz, ale obecnie nie może skasować swojego klucza. Ponieważ nie może skasować swojego klucza, nie wymusza już zasad.

Nieznany. Te komputery zgłosiły błąd stanu lub są częścią kolekcji, ale nigdy nie zgłosiły stanu zgodności. Brak stanu zgodności może wystąpić, jeśli komputer jest odłączony od organizacji.

Niezgodne — rozkład błędów

Ten wykres kołowy przedstawia kategorie komputerów w organizacji, które nie są zgodne z zasadami szyfrowania dysków funkcji BitLocker. Pokazuje również liczbę komputerów w każdej kategorii. Raport oblicza każdy procent z łącznej liczby niezgodnych komputerów w kolekcji.

Odłożone szyfrowanie przez użytkownika

Nie można odnaleźć zgodnego modułu TPM

Partycja systemowa jest niedostępna lub wystarczająco duża

Moduł TPM widoczny, ale nie zainicjowany

Konflikt zasad

Oczekiwanie na automatyczną aprowizację modułu TPM

Wystąpił nieznany błąd

Brak informacji. Te komputery nie mają zainstalowanego agenta zarządzania funkcją BitLocker lub są zainstalowane, ale nie są aktywowane. Na przykład usługa nie działa.

Rozkład stanu zgodności według typu dysku

Ten wykres słupkowy przedstawia bieżący stan zgodności funkcji BitLocker według typu dysku. Stany są zgodne i niezgodne. Paski są wyświetlane dla stałych dysków danych i dysków systemu operacyjnego. Raport zawiera komputery bez stałego dysku danych i pokazuje tylko wartość na pasku dysku systemu operacyjnego . Wykres nie obejmuje użytkowników, którym przyznano wykluczenie z zasad szyfrowania dysków funkcji BitLocker ani kategorii Brak zasad.

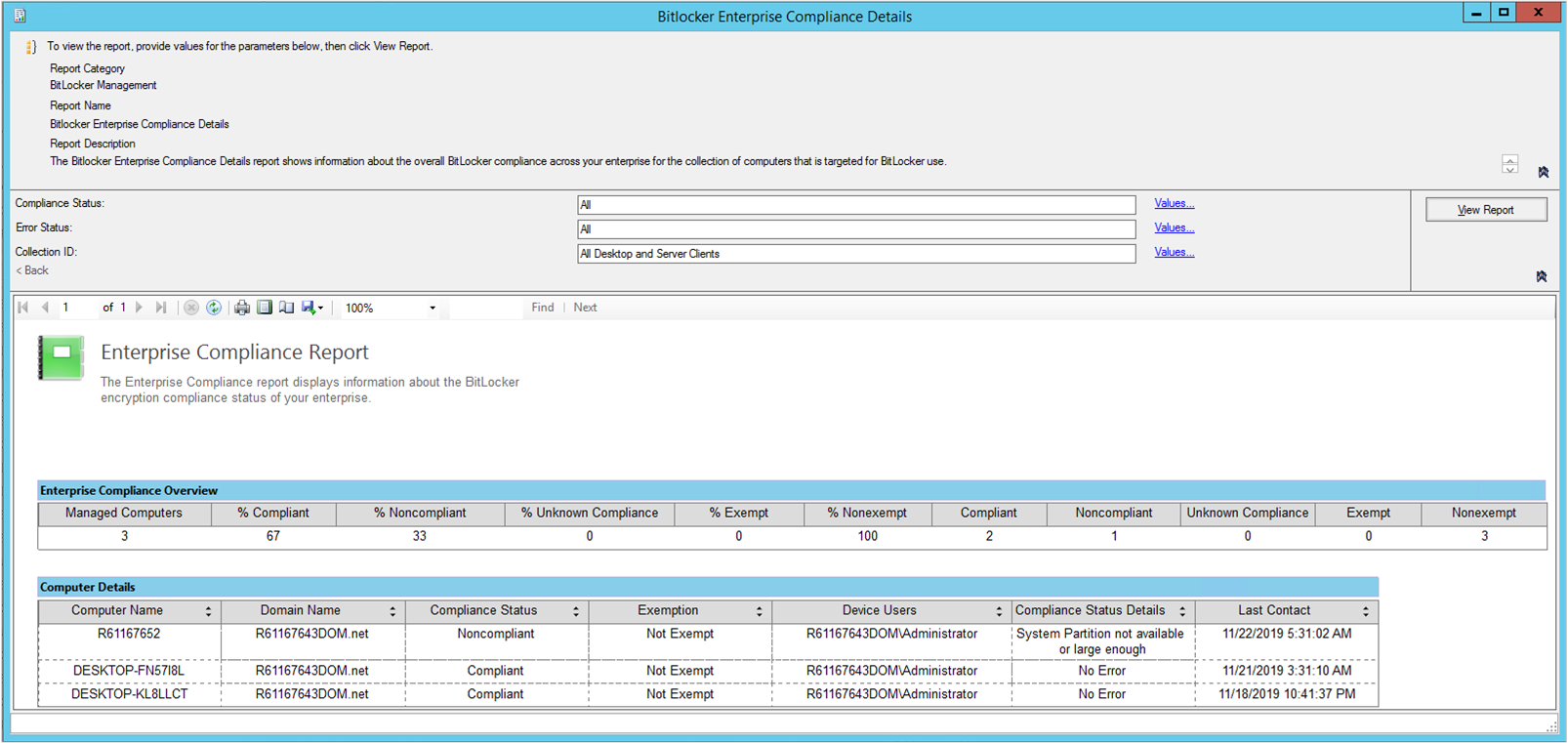

Szczegóły zgodności funkcji BitLocker enterprise

Ten raport zawiera informacje o ogólnej zgodności funkcji BitLocker w całej organizacji dla kolekcji komputerów, na których wdrożono zasady zarządzania funkcją BitLocker.

| Nazwa kolumny | Opis |

|---|---|

| Komputery zarządzane | Liczba komputerów, na których wdrożono zasady zarządzania funkcją BitLocker. |

| % zgodne | Procent zgodnych komputerów w organizacji. |

| % niezgodnych | Procent niezgodnych komputerów w organizacji. |

| % nieznanej zgodności | Procent komputerów ze stanem zgodności, który nie jest znany. |

| % wykluczenia | Procent komputerów wykluczonych z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| % bez wykluczenia | Procent komputerów, które nie są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| Zgodny | Liczba zgodnych komputerów w organizacji. |

| Niezgodne | Liczba niezgodnych komputerów w organizacji. |

| Nieznana zgodność | Liczba komputerów ze stanem zgodności, który nie jest znany. |

| Zwolnione | Liczba komputerów, które są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| Niewykluczalne | Liczba komputerów, które nie są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

Szczegóły komputera

| Nazwa kolumny | Opis |

|---|---|

| Nazwa komputera | Nazwa komputera DNS urządzenia zarządzanego. |

| Nazwa domeny | W pełni kwalifikowana nazwa domeny dla komputera. |

| Stan zgodności | Ogólny stan zgodności komputera. Prawidłowe stany są zgodne i niezgodne. |

| Zwolnienie | Wskazuje, czy użytkownik jest wykluczony lub nie jest wykluczony z zasad funkcji BitLocker. |

| Użytkownicy urządzeń | Użytkownicy urządzenia. |

| Szczegóły stanu zgodności | Komunikaty o błędzie i stanie dotyczące stanu zgodności komputera z określonych zasad. |

| Ostatni kontakt | Data i godzina ostatniego kontaktu komputera z serwerem w celu zgłoszenia stanu zgodności. |

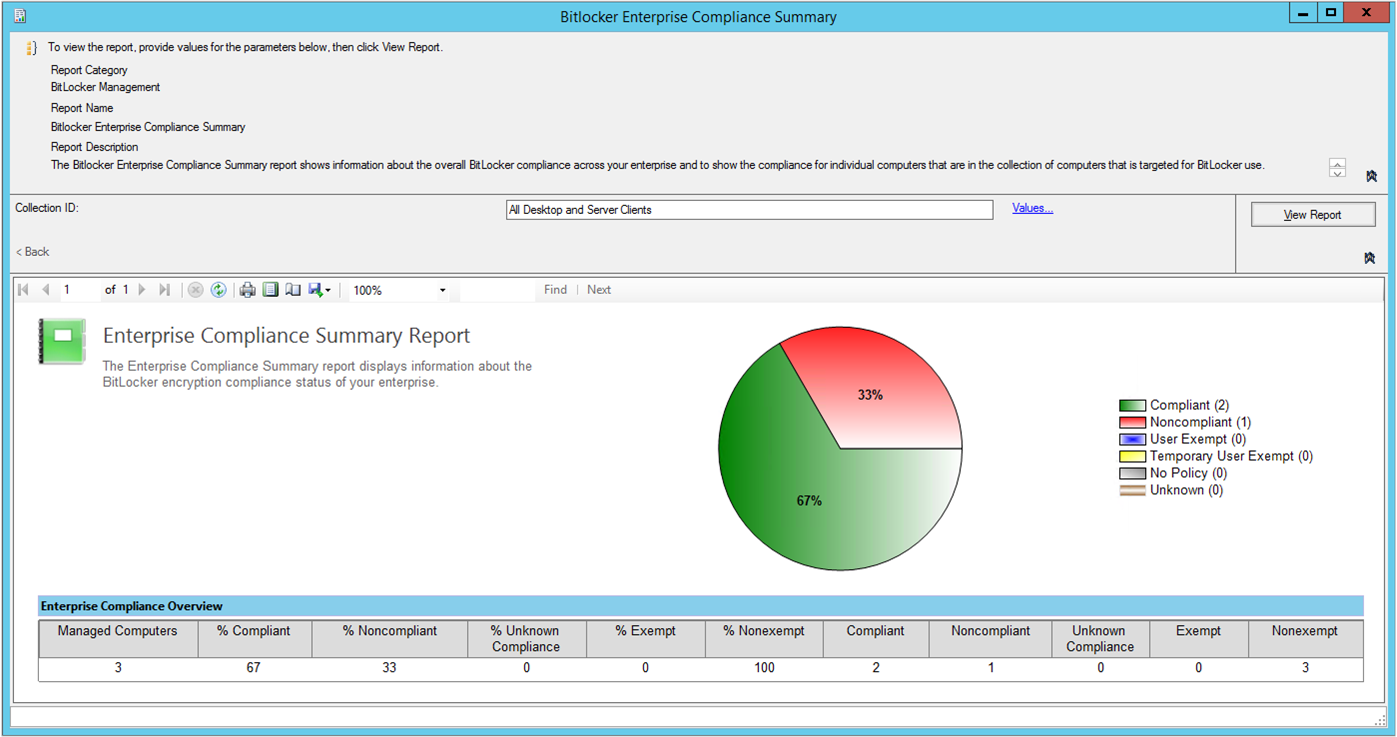

Podsumowanie zgodności funkcji BitLocker dla przedsiębiorstw

Ten raport służy do pokazywania ogólnej zgodności funkcji BitLocker w całej organizacji. Pokazuje również zgodność poszczególnych komputerów, na których wdrożono zasady zarządzania funkcją BitLocker.

| Nazwa kolumny | Opis |

|---|---|

| Komputery zarządzane | Liczba komputerów zarządzanych przy użyciu zasad funkcji BitLocker. |

| % zgodne | Procent zgodnych komputerów w organizacji. |

| % niezgodnych | Procent niezgodnych komputerów w organizacji. |

| % nieznanej zgodności | Procent komputerów ze stanem zgodności, który nie jest znany. |

| % wykluczenia | Procent komputerów wykluczonych z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| % bez wykluczenia | Procent komputerów, które nie są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| Zgodny | Liczba zgodnych komputerów w organizacji. |

| Niezgodne | Liczba niezgodnych komputerów w organizacji. |

| Nieznana zgodność | Liczba komputerów ze stanem zgodności, który nie jest znany. |

| Zwolnione | Liczba komputerów, które są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

| Niewykluczalne | Liczba komputerów, które nie są wykluczone z wymagania dotyczącego szyfrowania funkcją BitLocker. |

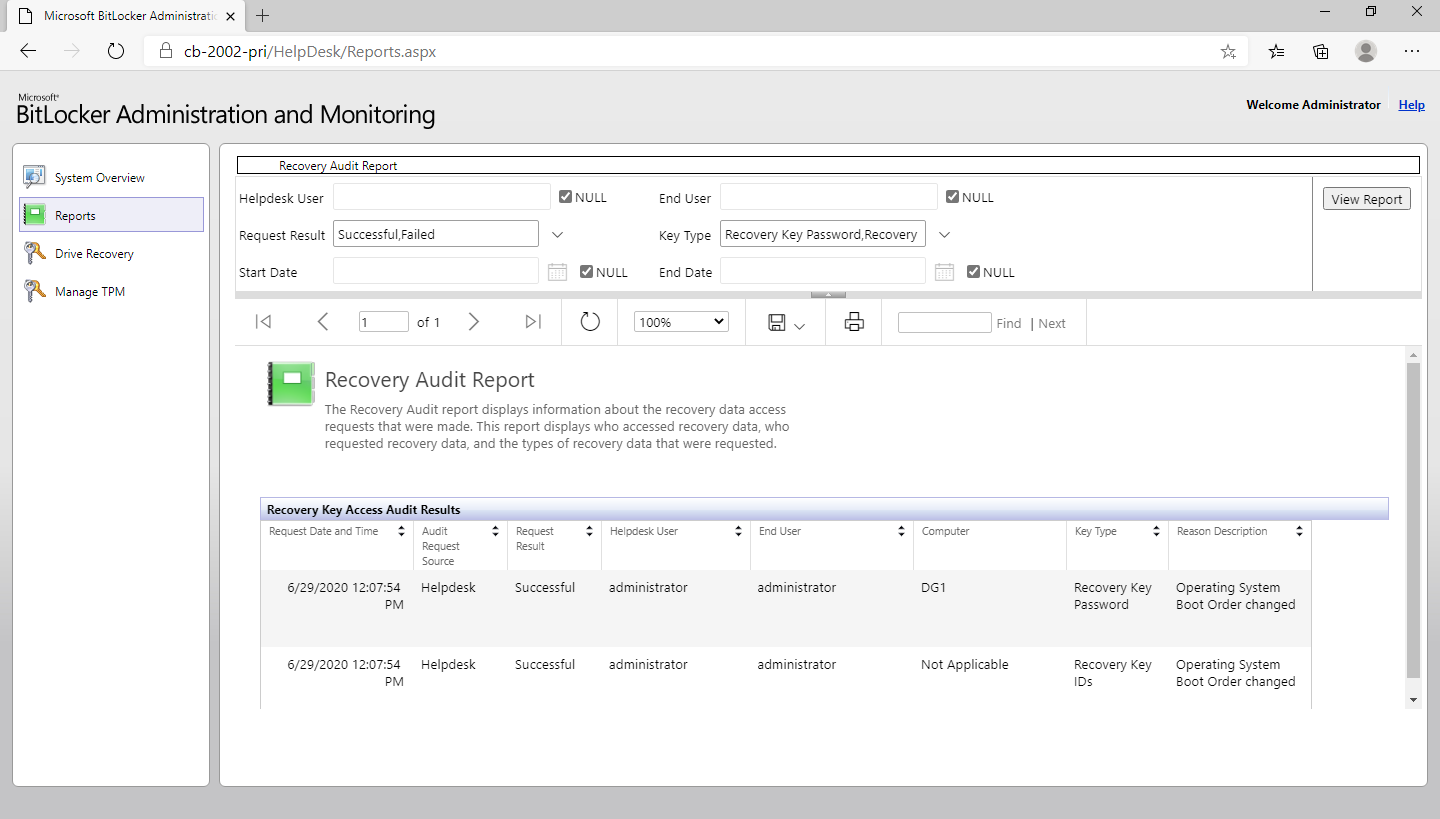

Raport inspekcji odzyskiwania

Uwaga

Ten raport jest dostępny tylko w witrynie internetowej administracji i monitorowania funkcji BitLocker.

Ten raport służy do przeprowadzania inspekcji użytkowników, którzy zażądali dostępu do kluczy odzyskiwania funkcji BitLocker. Możesz filtrować według następujących kryteriów:

- Określony typ użytkownika, na przykład użytkownik pomocy technicznej lub użytkownik końcowy

- Jeśli żądanie zakończyło się niepowodzeniem lub zakończyło się pomyślnie

- Określony typ żądanego klucza: hasło klucza odzyskiwania, identyfikator klucza odzyskiwania lub skrót hasła modułu TPM

- Zakres dat, podczas którego nastąpiło pobieranie

| Nazwa kolumny | Opis |

|---|---|

| Data i godzina żądania | Data i godzina, o którą użytkownik końcowy lub użytkownik pomocy technicznej zażądał klucza. |

| Źródło żądania inspekcji | Witryna, z której pochodzi żądanie. Prawidłowe wartości to Portal samoobsługi lub Pomoc techniczna. |

| Wynik żądania | Stan żądania. Prawidłowe wartości to Pomyślne lub Zakończone niepowodzeniem. |

| Użytkownik pomocy technicznej | Użytkownik administracyjny, który zażądał klucza. Jeśli administrator pomocy technicznej odzyska klucz bez określenia nazwy użytkownika, pole Użytkownik końcowy jest puste. Użytkownik standardowej pomocy technicznej musi określić nazwę użytkownika wyświetlaną w tym polu. W przypadku odzyskiwania za pośrednictwem portalu samoobsługowego to pole i pole Użytkownik końcowy wyświetlają nazwę użytkownika wysyłającego żądanie. |

| Użytkownik końcowy | Nazwa użytkownika, który zażądał pobrania klucza. |

| Komputerze | Nazwa komputera, który został odzyskany. |

| Typ klucza | Typ klucza żądanego przez użytkownika. Trzy typy kluczy to: - Hasło klucza odzyskiwania: używane do odzyskiwania komputera w trybie odzyskiwania - Identyfikator klucza odzyskiwania: używany do odzyskiwania komputera w trybie odzyskiwania dla innego użytkownika - Skrót hasła modułu TPM: używany do odzyskiwania komputera z zablokowanym modułem TPM |

| Opis przyczyny | Dlaczego użytkownik zażądał określonego typu klucza na podstawie opcji wybranej w formularzu. |