Podstawy administrowania opartego na rolach dla Configuration Manager

Dotyczy: programu Configuration Manager (bieżąca gałąź)

W przypadku Configuration Manager należy użyć administracji opartej na rolach, aby zabezpieczyć dostęp, którego użytkownicy administracyjni muszą używać Configuration Manager. Można również zabezpieczyć dostęp do zarządzanych obiektów, takich jak kolekcje, wdrożenia i lokacje.

Model administracji opartej na rolach centralnie definiuje dostęp do zabezpieczeń w całej hierarchii i zarządza nimi. Ten model jest przeznaczony dla wszystkich witryn i ustawień witryny przy użyciu następujących elementów:

Role zabezpieczeń są przypisywane do użytkowników administracyjnych w celu udzielenia im uprawnień do Configuration Manager obiektów. Na przykład uprawnienie do tworzenia lub zmieniania ustawień klienta.

Zakresy zabezpieczeń służą do grupowania określonych wystąpień obiektów, za które odpowiedzialny jest użytkownik administracyjny. Na przykład aplikacja, która instaluje konsolę Configuration Manager.

Kolekcje służą do określania grup użytkowników i urządzeń, które użytkownik administracyjny może zarządzać w Configuration Manager.

Dzięki połączeniu ról, zakresów i kolekcji należy segregować przypisania administracyjne spełniające wymagania organizacji. Używane razem definiują zakres administracyjny użytkownika. Ten zakres administracyjny steruje obiektami, które użytkownik administracyjny wyświetla w konsoli Configuration Manager, i kontroluje uprawnienia, które użytkownik ma do tych obiektów.

Korzyści

Następujące elementy są zaletami administrowania opartego na rolach w Configuration Manager:

Witryny nie są używane jako granice administracyjne. Innymi słowy, nie rozwiń autonomicznej lokacji głównej do hierarchii z centralną lokacją administracyjną w celu oddzielenia użytkowników administracyjnych.

Tworzysz użytkowników administracyjnych dla hierarchii i musisz przypisać im zabezpieczenia tylko raz.

Wszystkie przypisania zabezpieczeń są replikowane i dostępne w całej hierarchii. Konfiguracje administracji opartej na rolach są replikowane do każdej lokacji w hierarchii jako dane globalne, a następnie są stosowane do wszystkich połączeń administracyjnych.

Ważna

Opóźnienia replikacji między lokacjami mogą uniemożliwić lokacji otrzymywanie zmian na potrzeby administracji opartej na rolach. Aby uzyskać więcej informacji na temat monitorowania replikacji międzylokacyjnej bazy danych, zobacz Transfery danych między lokacjami.

Istnieją wbudowane role zabezpieczeń, które służą do przypisywania typowych zadań administracyjnych. Utwórz własne niestandardowe role zabezpieczeń, aby spełnić określone wymagania biznesowe.

Użytkownicy administracyjni widzą tylko obiekty, do których mają uprawnienia do zarządzania.

Możesz przeprowadzać inspekcję administracyjnych akcji zabezpieczeń.

Role zabezpieczeń

Użyj ról zabezpieczeń, aby przyznać uprawnienia zabezpieczeń użytkownikom administracyjnym. Role zabezpieczeń to grupy uprawnień zabezpieczeń przypisywanych do użytkowników administracyjnych, dzięki czemu mogą wykonywać swoje zadania administracyjne. Te uprawnienia zabezpieczeń definiują akcje, które może wykonać użytkownik administracyjny, oraz uprawnienia przyznawane dla określonych typów obiektów. Najlepszym rozwiązaniem w zakresie zabezpieczeń jest przypisanie ról zabezpieczeń, które zapewniają najmniejsze uprawnienia wymagane do wykonania zadania.

Configuration Manager ma kilka wbudowanych ról zabezpieczeń do obsługi typowych grup zadań administracyjnych. Możesz utworzyć własne niestandardowe role zabezpieczeń, aby obsługiwać określone wymagania biznesowe.

Poniższa tabela zawiera podsumowanie wszystkich wbudowanych ról:

| Name (Nazwa) | Opis |

|---|---|

| Administrator aplikacji | Łączy uprawnienia menedżera wdrażania aplikacji i ról autora aplikacji . Użytkownicy administracyjni w tej roli mogą również zarządzać zapytaniami, wyświetlać ustawienia witryny, zarządzać kolekcjami, edytować ustawienia koligacji urządzeń użytkownika i zarządzać środowiskami wirtualnymi App-V. |

| Autor aplikacji | Może tworzyć, modyfikować i wycofywać aplikacje. Użytkownicy administracyjni w tej roli mogą również zarządzać aplikacjami, pakietami i środowiskami wirtualnymi App-V. |

| Menedżer wdrażania aplikacji | Może wdrażać aplikacje. Użytkownicy administracyjni w tej roli mogą wyświetlać listę aplikacji. Mogą zarządzać wdrożeniami aplikacji, alertów i pakietów. Mogą wyświetlać kolekcje i ich członków, komunikaty o stanie, zapytania, reguły dostarczania warunkowego i środowiska wirtualne App-V. |

| Menedżer zasobów | Udziela uprawnień do zarządzania punktem synchronizacji analizy zasobów, klasami raportowania analizy zasobów, spisem oprogramowania, spisem sprzętu i regułami pomiarów. |

| Menedżer dostępu do zasobów firmy | Udziela uprawnień do tworzenia i wdrażania profilów dostępu do zasobów firmy oraz zarządzania nimi. Na przykład sieci Wi-Fi, VPN, Exchange ActiveSync poczty e-mail i profile certyfikatów. |

| Menedżer ustawień zgodności | Udziela uprawnień do definiowania i monitorowania ustawień zgodności. Użytkownicy administracyjni w tej roli mogą tworzyć, modyfikować i usuwać elementy konfiguracji oraz punkty odniesienia. Mogą również wdrażać konfiguracje odniesienia w kolekcjach, uruchamiać ocenę zgodności i rozpoczynać korygowanie dla niezgodnych komputerów. |

| Menedżer ochrony punktu końcowego | Udziela uprawnień do tworzenia, modyfikowania i usuwania zasad ochrony punktu końcowego. Mogą wdrażać te zasady w kolekcjach, tworzyć i modyfikować alerty oraz monitorować stan ochrony punktu końcowego. |

| Pełny administrator | Udziela wszystkich uprawnień w Configuration Manager. Użytkownik administracyjny, który instaluje Configuration Manager, automatycznie otrzymuje tę rolę zabezpieczeń, wszystkie zakresy i wszystkie kolekcje. |

| Administrator infrastruktury | Udziela uprawnień do tworzenia, usuwania i modyfikowania infrastruktury serwera Configuration Manager oraz uruchamiania zadań migracji. |

| Menedżer wdrażania systemu operacyjnego | Udziela uprawnień do tworzenia obrazów systemu operacyjnego i wdrażania ich na komputerach, zarządzania pakietami i obrazami uaktualniania systemu operacyjnego, sekwencjami zadań, sterownikami, obrazami rozruchowymi i ustawieniami migracji stanu. |

| Administrator operacji | Udziela uprawnień do wszystkich akcji w Configuration Manager z wyjątkiem uprawnień do zarządzania zabezpieczeniami. Ta rola nie może zarządzać użytkownikami administracyjnymi, rolami zabezpieczeń i zakresami zabezpieczeń. |

| Analityk tylko do odczytu | Udziela uprawnień do wyświetlania wszystkich obiektów Configuration Manager. |

| Operator narzędzi zdalnych | Udziela uprawnień do uruchamiania i inspekcji narzędzi administracji zdalnej, które ułatwiają użytkownikom rozwiązywanie problemów z komputerem. Użytkownicy administracyjni w tej roli mogą uruchamiać zdalne sterowanie, pomoc zdalną i pulpit zdalny z konsoli Configuration Manager. |

| Administrator zabezpieczeń | Udziela uprawnień do dodawania i usuwania użytkowników administracyjnych oraz kojarzenia użytkowników administracyjnych z rolami zabezpieczeń, kolekcjami i zakresami zabezpieczeń. Użytkownicy administracyjni w tej roli mogą również tworzyć, modyfikować i usuwać role zabezpieczeń oraz przypisane do nich zakresy zabezpieczeń i kolekcje. |

| Menedżer aktualizacji oprogramowania | Udziela uprawnień do definiowania i wdrażania aktualizacji oprogramowania. Użytkownicy administracyjni w tej roli mogą zarządzać grupami aktualizacji oprogramowania, wdrożeniami i szablonami wdrażania. |

Porada

Jeśli masz uprawnienia, możesz wyświetlić listę wszystkich ról zabezpieczeń w konsoli Configuration Manager. Aby wyświetlić role, przejdź do obszaru roboczego Administracja , rozwiń węzeł Zabezpieczenia, a następnie wybierz węzeł Role zabezpieczeń .

Nie można modyfikować wbudowanych ról zabezpieczeń, poza dodawaniem użytkowników administracyjnych. Możesz skopiować rolę, wprowadzić zmiany, a następnie zapisać te zmiany jako nową niestandardową rolę zabezpieczeń. Możesz również zaimportować role zabezpieczeń wyeksportowane z innej hierarchii, takiej jak środowisko laboratoryjne. Aby uzyskać więcej informacji, zobacz Konfigurowanie administracji opartej na rolach.

Przejrzyj role zabezpieczeń i ich uprawnienia, aby określić, czy będziesz używać wbudowanych ról zabezpieczeń, czy też musisz utworzyć własne niestandardowe role zabezpieczeń.

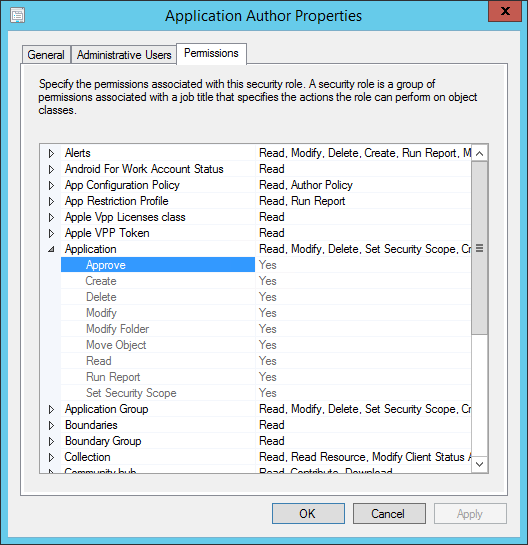

Uprawnienia roli

Każda rola zabezpieczeń ma określone uprawnienia dla różnych typów obiektów. Na przykład rola autora aplikacji ma następujące uprawnienia dla aplikacji:

- Zatwierdzić

- Tworzenie

- Usuń

- Modyfikowanie

- Modyfikowanie folderu

- Przenoszenie obiektu

- Odczyt

- Uruchamianie raportu

- Ustawianie zakresu zabezpieczeń

Ta rola ma również uprawnienia do innych obiektów.

Aby uzyskać więcej informacji na temat wyświetlania uprawnień dla roli lub zmieniania uprawnień dla roli niestandardowej, zobacz Konfigurowanie administracji opartej na rolach.

Planowanie ról zabezpieczeń

Ten proces służy do planowania Configuration Manager ról zabezpieczeń w środowisku:

Zidentyfikuj zadania, które użytkownicy administracyjni muszą wykonywać w Configuration Manager. Te zadania mogą odnosić się do co najmniej jednej grupy zadań zarządzania. Na przykład wdrażanie systemów operacyjnych i ustawień zgodności.

Zamapuj te zadania administracyjne na co najmniej jedną wbudowaną rolę.

Jeśli niektórzy użytkownicy administracyjni wykonują zadania wielu ról, przypisz użytkowników do wielu ról. Nie należy tworzyć roli niestandardowej, która łączy uprawnienia.

Jeśli zidentyfikowane zadania nie są mapowane na wbudowane role zabezpieczeń, utwórz i przetestuj role niestandardowe.

Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych ról zabezpieczeń i Konfigurowanie ról zabezpieczeń.

Kolekcje

Kolekcje określają użytkowników i urządzenia, które użytkownik administracyjny może wyświetlać lub zarządzać nimi. Aby na przykład wdrożyć aplikację na urządzeniu, użytkownik administracyjny musi pełnić rolę zabezpieczeń, która udziela dostępu do kolekcji zawierającej urządzenie.

Aby uzyskać więcej informacji na temat kolekcji, zobacz Wprowadzenie do kolekcji.

Przed skonfigurowaniem administracji opartej na rolach zdecyduj, czy musisz utworzyć nowe kolekcje z dowolnego z następujących powodów:

- Organizacja funkcjonalna. Na przykład oddzielne kolekcje serwerów i stacji roboczych.

- Wyrównanie geograficzne. Na przykład oddzielne kolekcje dla Ameryka Północna i Europy.

- Wymagania dotyczące zabezpieczeń i procesy biznesowe. Na przykład oddzielne kolekcje dla komputerów produkcyjnych i testowych.

- Wyrównanie organizacji. Na przykład oddzielne kolekcje dla każdej jednostki biznesowej.

Aby uzyskać więcej informacji, zobacz Konfigurowanie kolekcji w celu zarządzania zabezpieczeniami.

Zakresy zabezpieczeń

Zakresy zabezpieczeń umożliwiają użytkownikom administracyjnym dostęp do zabezpieczanych obiektów. Zakres zabezpieczeń to nazwany zestaw zabezpieczanych obiektów przypisanych do użytkowników administratorów jako grupa. Wszystkie zabezpieczane obiekty są przypisywane do co najmniej jednego zakresu zabezpieczeń. Configuration Manager ma dwa wbudowane zakresy zabezpieczeń:

Wszystkie: udziela dostępu do wszystkich zakresów. Nie można przypisać obiektów do tego zakresu zabezpieczeń.

Domyślnie: ten zakres jest domyślnie używany dla wszystkich obiektów. Podczas instalowania Configuration Manager wszystkie obiekty są przypisywane do tego zakresu zabezpieczeń.

Jeśli chcesz ograniczyć obiekty, które użytkownicy administracyjni mogą wyświetlać i zarządzać nimi, utwórz własne niestandardowe zakresy zabezpieczeń. Zakresy zabezpieczeń nie obsługują struktury hierarchicznej i nie można ich zagnieżdżać. Zakresy zabezpieczeń mogą zawierać co najmniej jeden typ obiektów, który obejmuje następujące elementy:

- Subskrypcje alertów

- Aplikacje i grupy aplikacji

- Środowiska wirtualne App-V

- Obrazy rozruchowe

- Grupy granic

- Elementy konfiguracji i punkty odniesienia

- Niestandardowe ustawienia klienta

- Punkty dystrybucji i grupy punktów dystrybucji

- Pakiety sterowników

- Zasady ochrony punktu końcowego (wszystkie)

- Folderów

- Warunki globalne

- Zadania migracji

- profile OneDrive dla Firm

- Obrazy systemu operacyjnego

- Pakiety uaktualniania systemu operacyjnego

- Pakiety

- Zapytania

- Profile połączeń zdalnych

- Skrypty

- Witryn

- Reguły pomiaru użytkowania oprogramowania

- Grupy aktualizacji oprogramowania

- Pakiety aktualizacji oprogramowania

- Sekwencje zadań

- Elementy konfiguracji danych użytkownika i profilów

- zasady klienta Windows Update

Istnieją również niektóre obiekty, których nie można dołączyć do zakresów zabezpieczeń, ponieważ są one zabezpieczone tylko przez role zabezpieczeń. Dostępu administracyjnego do tych obiektów nie można ograniczyć do podzestawu dostępnych obiektów. Na przykład możesz mieć użytkownika administracyjnego, który tworzy grupy granic, które są używane dla określonej lokacji. Ponieważ obiekt granicy nie obsługuje zakresów zabezpieczeń, nie można przypisać temu użytkownikowi zakresu zabezpieczeń, który zapewnia dostęp tylko do granic, które mogą być skojarzone z tą lokacją. Ponieważ obiekt granicy nie może być skojarzony z zakresem zabezpieczeń, po przypisaniu użytkownikowi roli zabezpieczeń, która obejmuje dostęp do obiektów granic, ten użytkownik może uzyskać dostęp do każdej granicy w hierarchii.

Obiekty, które nie obsługują zakresów zabezpieczeń, obejmują, ale nie są ograniczone do następujących elementów:

- Lasy usługi Active Directory

- Użytkownicy administracyjni

- Alerty

- Granice

- Skojarzenia komputerów

- Domyślne ustawienia klienta

- Szablony wdrażania

- Sterowniki urządzeń

- Mapowania lokacji do lokacji migracji

- Role zabezpieczeń

- Zakresy zabezpieczeń

- Adresy witryn

- Role systemu lokacji

- Aktualizacje oprogramowania

- Komunikaty o stanie

- Koligacje urządzeń użytkowników

Utwórz zakresy zabezpieczeń, gdy musisz ograniczyć dostęp do oddzielnych wystąpień obiektów. Przykład:

Masz grupę użytkowników administracyjnych, którzy muszą wyświetlać aplikacje produkcyjne, a nie testować aplikacje. Utwórz jeden zakres zabezpieczeń dla aplikacji produkcyjnych, a drugi dla aplikacji testowych.

Jedna grupa użytkowników administracyjnych wymaga uprawnień odczytu do określonych grup aktualizacji oprogramowania. Inna grupa użytkowników administracyjnych wymaga uprawnień Modyfikuj i Usuń dla innych grup aktualizacji oprogramowania. Utwórz różne zakresy zabezpieczeń dla tych grup aktualizacji oprogramowania.

Aby uzyskać więcej informacji, zobacz Konfigurowanie zakresów zabezpieczeń dla obiektu.

Następne kroki

Konfigurowanie administracji opartej na rolach dla Configuration Manager