Ograniczanie użycia haseł

Większość systemów komputerowych używa obecnie poświadczeń użytkownika jako podstawy zabezpieczeń, dzięki czemu są zależne od haseł wielokrotnego użytku, utworzonych przez użytkownika. Spowodowało to również, że hasła stały się najczęstszą przyczyną naruszenia zabezpieczeń konta i naruszeń danych. W tym przykładzie hasła mogą być przechwytywane w transmisji lub skradzione z serwera (przez ataki wyłudzania informacji lub sprayu haseł) i naruszone w celu uzyskania dostępu do konta użytkownika.

Aby zwiększyć bezpieczeństwo i ochronę konta, HoloLens 2 ma możliwość włączenia silnych poświadczeń bez hasła wspieranych przez sprzęt (w tym Windows Hello) na potrzeby logowania urządzenia, co zapewnia bezproblemowy dostęp do chmury firmy Microsoft.

Logowanie z innego urządzenia

HoloLens 2 oferuje opcje logowania urządzenia zdalnego dla kont służbowych Tożsamość Microsoft Entra podczas początkowej konfiguracji urządzenia i logowania użytkownika w celu zmniejszenia konieczności wpisywania złożonych haseł i minimalizowania konieczności pisania haseł jako poświadczeń. Użytkownicy i organizacje korzystające z kart inteligentnych do uwierzytelniania mają trudności z używaniem tych poświadczeń na urządzeniach, takich jak HoloLens 2, a często organizacje opracowują skomplikowane systemy i kosztowne procesy do obejścia problemu. Aby rozwiązać ten problem, Tożsamość Microsoft Entra oferuje dwie opcje logowania bez hasła HoloLens 2.

Pierwsza metoda uwierzytelniania opiera się na nowych możliwościach w aplikacji Microsoft Authenticator w celu zapewnienia uwierzytelniania opartego na kluczach, które umożliwia poświadczenie użytkownika powiązane z urządzeniem. Po włączeniu w dzierżawie przez administratora użytkownicy będą wyświetlać komunikat podczas konfigurowania urządzenia HoloLens z informacją o naciśnięciu numeru w aplikacji. Następnie muszą one odpowiadać numerowi w aplikacji wystawcy uwierzytelniania, wybrać pozycję Zatwierdź, podać numer PIN lub uwierzytelnianie biometryczne i pełne dla konfiguracji urządzenia HoloLens, aby kontynuować. Opisano to bardziej szczegółowo w temacie Logowanie bez hasła.

Drugi to przepływ kodu urządzenia, który jest intuicyjny dla użytkowników i nie wymaga dodatkowej infrastruktury. To zachowanie logowania zdalnego opiera się na innym zaufanym urządzeniu, które obsługuje preferowany mechanizm uwierzytelniania organizacji, a po zakończeniu tokeny są wydawane z powrotem do urządzenia HoloLens w celu ukończenia konfiguracji logowania lub urządzenia. Kroki opisane w tym przepływie są następujące:

- Użytkownik przechodzący przez początkową konfigurację urządzenia lub przepływy logowania w środowisku OOBE jest wyświetlany link "Zaloguj się z innego urządzenia" i naciśnie go. Spowoduje to zainicjowanie sesji logowania zdalnego.

- Następnie zostanie wyświetlona strona sondowania zawierająca krótki identyfikator URI (https://microsoft.com/devicelogin), który wskazuje punkt końcowy uwierzytelniania urządzenia usługi Tożsamość Microsoft Entra Secure Token Service (STS). Użytkownik jest również wyświetlany jednorazowo kod, który jest bezpiecznie generowany w chmurze i ma maksymalny okres istnienia wynoszący 15 minut. Wraz z generowaniem kodu Tożsamość Microsoft Entra również tworzy zaszyfrowaną sesję po zainicjowaniu żądania logowania zdalnego w poprzednim kroku i razem identyfikator URI i kod są używane do zatwierdzania żądania logowania zdalnego.

- Następnie użytkownik przechodzi do identyfikatora URI z innego urządzenia i jest monitowany o wprowadzenie kodu wyświetlanego na urządzeniu HoloLens 2.

- Po wprowadzeniu kodu przez użytkownika Microsoft Entra usługa STS wyświetli stronę wskazującą urządzenie HoloLens 2 użytkownika, które wyzwoliło żądanie logowania zdalnego i zażądało wygenerowania kodu. Następnie użytkownik zostanie poproszony o potwierdzenie, aby zapobiec wszelkim atakom wyłudzającymi informacje.

- Jeśli użytkownik zdecyduje się kontynuować logowanie do wyświetlanej aplikacji, Microsoft Entra USŁUGA STS wyświetli monit o podanie poświadczeń użytkownika. Po pomyślnym uwierzytelnieniu Microsoft Entra usługi STS aktualizuje buforowanej sesji zdalnej jako "zatwierdzone" wraz z kodem autoryzacji.

- Na koniec strona sondowania na urządzeniu HoloLens 2 użytkownika otrzymuje odpowiedź "Autoryzowane" od Tożsamość Microsoft Entra i przechodzi do weryfikacji kodu użytkownika, skojarzonego z nim kodu autoryzacji i generuje tokeny OAuth zgodnie z żądaniem ukończenia konfiguracji urządzenia. Utworzony token uwierzytelniania jest ważny przez 1 godzinę, a token odświeżania ma okres istnienia 90 dni.

Algorytmy generowania kodu i szyfrowania używane w tym przepływie są zgodne ze standardem FIPS, jednak HoloLens 2 nie jest obecnie certyfikowany przez standard FIPS. HoloLens 2 urządzenia używają modułu TPM do zabezpieczania kluczy urządzeń i szyfrowania tokenów generowanych po uwierzytelnieniu użytkownika przy użyciu kluczy chronionych sprzętem. Więcej informacji na temat zabezpieczeń tokenów na HoloLens 2 jest udostępnianych w temacie Co to jest podstawowy token odświeżania (PRT).

Logowanie urządzenia przy użyciu Windows Hello

Windows Hello oferuje opcje bez hasła wbudowane bezpośrednio w system operacyjny, umożliwiając użytkownikom logowanie się do urządzenia przy użyciu irysów lub numeru PIN. Numer PIN jest zawsze dostępny jako poświadczenie i jest wymagany do skonfigurowania urządzenia, natomiast tęczówka jest opcjonalna i może zostać pominięta. Użytkownicy mogą logować się do urządzeń HoloLens przy użyciu osobistego konta Microsoft lub Tożsamość Microsoft Entra konta służbowego bez wprowadzania hasła. Takie opcje oferują użytkownikom szybki, zabezpieczony dostęp do pełnego środowiska systemu Windows, aplikacji, danych, witryn internetowych i usług. Strategia firmy Microsoft w zakresie obsługi bez hasła jest szczegółowo dostępna tutaj.

Po utworzeniu poświadczeń Windows Hello ustanawia ona zaufaną relację z dostawcą tożsamości i tworzy asymetryczną parę kluczy na potrzeby uwierzytelniania. Gest Windows Hello (taki jak tęczówka lub numer PIN) zapewnia entropię w celu odszyfrowania klucza prywatnego wspieranego przez mikroukład modułu TPM (Trusted Platform Module). Ten klucz prywatny jest następnie używany do podpisywania żądań wysyłanych do serwera uwierzytelniającego i po pomyślnym uwierzytelnieniu użytkownik otrzymuje dostęp do poczty, zdjęć i innych ustawień konta.

Aby uzyskać więcej informacji, zobacz następującą infografikę:

Na powyższej ilustracji zwróć uwagę, że nonce jest oznacza "liczba raz" i jest losową lub częściowo losową liczbą wygenerowaną. Po skonfigurowaniu Windows Hello poświadczeń biometrycznych lub PIN nigdy nie opuszcza ono urządzenia, na którym jest aprowizowana. Nawet jeśli Windows Hello numer PIN użytkownika zostanie skradziony, na przykład w wyniku ataku wyłudzania informacji, nie jest on bezużyteczny bez fizycznego urządzenia użytkownika.

W przypadku dodatkowych zabezpieczeń poświadczenia Windows Hello są chronione przez moduł TPM (Trusted Platform Module) w celu zapewnienia odporności na naruszenia poświadczeń i uzupełnione zabezpieczeniami chroniącymi przed wieloma nieprawidłowymi wpisami oraz ochroną przed złośliwym oprogramowaniem, aby zapobiec narażeniu na zagrożenia. Aby uzyskać więcej informacji na temat jednokrotnego Sign-On (SSO), zapoznaj się z tym omówieniem metod logowania jednokrotnego.

Uwierzytelnianie irysów powraca do numeru PIN. Aby skonfigurować nowy numer PIN (silny wystawca uwierzytelnienia) na urządzeniu, użytkownik musi ostatnio przejść przez uwierzytelnianie wieloskładnikowe (MFA), aby ukończyć proces.

Logowanie jednokrotne przy użyciu menedżera kont sieci Web

Logowanie jednokrotne umożliwia użytkownikom bez hasła logowanie się do urządzenia przy użyciu konta osobistego użytkownika lub konta służbowego. Użytkownik jest automatycznie autoryzowany za pomocą logowania jednokrotnego we wszystkich zintegrowanych aplikacjach i usługach za pośrednictwem interfejsów API Menedżera kont internetowych.

Po dodaniu tożsamości za pośrednictwem jednej aplikacji można ją udostępnić wszystkim aplikacjom i usługom przy użyciu integracji na poziomie systemu. Zmniejsza to znacznie obciążenie związane z logowaniem aplikacji i zapewnia użytkownikom bezproblemowe środowisko obsługi tożsamości.

Aby uzyskać więcej informacji na temat implementowania interfejsów API menedżera kont internetowych, zobacz Implementowanie interfejsów API menedżera kont internetowych.

W przypadku zestawów aplikacji z wyspecjalizowanymi wymaganiami uwierzytelniania platforma Menedżera kont sieci Web (WAM) jest rozszerzalna do niestandardowych dostawców tożsamości. Użytkownicy mogą pobrać niestandardowego dostawcę tożsamości spakowanego jako aplikację platformy platforma uniwersalna systemu Windows (UWP) ze Sklepu Microsoft, aby włączyć logowanie jednokrotne w innych aplikacjach zintegrowanych z tym dostawcą tożsamości.

Aby uzyskać więcej informacji na temat implementowania niestandardowych dostawców tożsamości WAM, zobacz Dokumentacja interfejsu API niestandardowego dostawcy tożsamości WAM.

logowanie Windows Hello i FIDO2 przy użyciu protokołu WebAuthn

HoloLens 2 może używać poświadczeń użytkownika bez hasła (takich jak klucze zabezpieczeń Windows Hello lub FIDO2), aby bezpiecznie zalogować się w Internecie za pośrednictwem przeglądarki Microsoft Edge i do witryn internetowych, które obsługują uwierzytelnianie WebAuthn. FiDO2 umożliwia poświadczeniom użytkownika korzystanie z urządzeń opartych na standardach w celu uwierzytelniania w Usługi online.

Uwaga

Specyfikacje WebAuthn i FIDO2 CTAP2 są implementowane w usługach. Podpisane metadane określone przez webAuthn i FIDO2 zawierają informacje , takie jak to, czy użytkownik był obecny , i weryfikuje uwierzytelnianie za pomocą gestu lokalnego.

Podobnie jak w przypadku Windows Hello, gdy użytkownik tworzy i rejestruje poświadczenia FIDO2, urządzenie (HoloLens 2 lub klucz zabezpieczeń FIDO2), generuje klucz prywatny i publiczny na urządzeniu. Klucz prywatny jest przechowywany bezpiecznie na urządzeniu i można go używać tylko po odblokowaniu za pomocą gestu lokalnego, takiego jak biometryczny lub PIN. Gdy klucz prywatny jest przechowywany, klucz publiczny jest wysyłany do systemu kont Microsoft w chmurze i zarejestrowany przy użyciu skojarzonego konta użytkownika.

Po zalogowaniu się przy użyciu konta MSA i Microsoft Entra system wysyła wygenerowaną liczbę lub zmienną danych do urządzenia HoloLens 2 lub FIDO2. HoloLens 2 lub urządzenie używa klucza prywatnego do podpisania identyfikacji. Podpisana identyfikacja i metadane są wysyłane z powrotem do systemu kont Microsoft i weryfikowane przy użyciu klucza publicznego.

urządzenia Windows Hello i FIDO2 implementują poświadczenia na podstawie urządzenia HoloLens, a w szczególności wbudowanej bezpiecznej enklawy modułu Trusted Platform Module. Enklawa modułu TPM przechowuje klucz prywatny i wymaga biometrycznego lub numeru PIN w celu jego odblokowania. Podobnie klucz zabezpieczeń FIDO2 to małe urządzenie zewnętrzne z wbudowaną bezpieczną enklawą, która przechowuje klucz prywatny i wymaga biometrii lub numeru PIN w celu jego odblokowania.

Obie opcje oferują uwierzytelnianie dwuskładnikowe w jednym kroku, co wymaga pomyślnego zalogowania się zarówno zarejestrowanego urządzenia, jak i numeru PIN. Aby uzyskać więcej informacji, zobacz silne uwierzytelnianie za pomocą grafiki i procesu klucza zabezpieczeń FIDO2, który następuje poniżej.

Silne uwierzytelnianie przy użyciu klucza zabezpieczeń FIDO2

- Użytkownik podłącza klucz zabezpieczeń FIDO2 do HoloLens 2

- System Windows wykrywa klucz zabezpieczeń FIDO2

- Urządzenie HoloLens wysyła żądanie uwierzytelnienia

- Tożsamość Microsoft Entra wysyła z powrotem nonce

- Użytkownik wykonuje gest odblokowania magazynów kluczy prywatnych w bezpiecznej enklawie klucza zabezpieczeń

- Klucz zabezpieczeń FIDO2 podpisuje nonce z kluczem prywatnym

- Żądanie tokenu PRT z podpisanym nonce jest wysyłane do Tożsamość Microsoft Entra

- Tożsamość Microsoft Entra weryfikuje klucz FIDO

- Tożsamość Microsoft Entra zwraca wartość PRT i TGT, aby umożliwić dostęp do zasobów

Usługi MSA i Tożsamość Microsoft Entra należą do pierwszych jednostek uzależnionych, które obsługują uwierzytelnianie bez hasła przez zaimplementowanie protokołu WebAuthn.

Aby uzyskać więcej informacji na temat używania protokołu WebAuthn z aplikacjami i/lub zestawami SDK, przejdź do tematu WebAuthn APIs for password-less authentication on Windows 10 (Interfejsy API usługi WebAuthn na potrzeby uwierzytelniania bez hasła w Windows 10).

HoloLens 2 obsługuje urządzenia zabezpieczeń FIDO2, które są implementowane do specyfikacji i spełniają wymagania wymienione na Microsoft Entra logowanie bez hasła — klucze zabezpieczeń FIDO2 powinny być obsługiwane. W wersji 23H2 czytniki NFC mogą służyć do odczytywania klucza zabezpieczeń FIDO2, co wymaga dwukrotnego naciśnięcia wskaźnika bezpieczeństwa przez użytkownika w celu zalogowania się.

Obsługa czytników NFC

Wersja 23H2 urządzenia HoloLens umożliwia użytkownikom korzystanie z czytników NFC. Za pomocą czytnika NFC USB-C urządzenie HoloLens 2 można zintegrować z kartami NFC FIDO2 zgodnie z Azure AD. W przypadku użytkowników w środowiskach czystych pomieszczeń lub gdy wskaźniki identyfikatorów zawierają technologię FIDO, ta metoda może włączyć środowisko "Naciśnij & PIN" dla urządzenia HoloLens Sign on. Ta funkcja umożliwia szybsze logowanie użytkowników.

Obsługa czytnika NFC USB

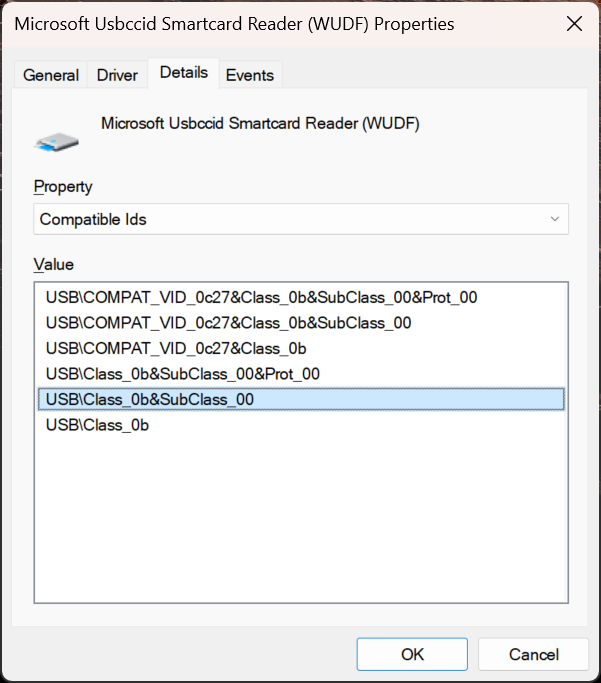

Obsługiwane są czytniki NFC FIDO2 zgodne z usb CCID (Chip Card Interface Device) z klasą bazową USB "0B" i podklasą "00". Aby uzyskać szczegółowe informacje na temat sterownika klasy USB DLA urządzeń CCID USB, zapoznaj się z tematem Sterowniki klas firmy Microsoft dla urządzeń USB CCID. Aby ustalić, czy czytnik NFC jest zgodny z urządzeniem HoloLens, możesz zapoznać się z dokumentacją dostarczoną przez producenta czytnika lub użyć Menedżer urządzeń na komputerze w następujący sposób:

- Podłącz czytnik NFC USB do komputera z systemem Windows.

- W Menedżer urządzeń znajdź urządzenie czytnika i kliknij je prawym przyciskiem myszy, a następnie wybierz pozycję Właściwości.

- Na karcie Szczegóły wybierz właściwości "Zgodne identyfikatory" i sprawdź, czy na liście znajduje się ciąg "USB\Class_0b&SubClass_00".

Uwaga

Jeśli czytnik NFC USB działa na komputerze z systemem Windows ze sterownikiem CCID skrzynki odbiorczej, ten sam czytnik powinien być zgodny z HoloLens 2. Jeśli czytnik wymaga sterownika innej firmy (od Windows Update lub ręcznej instalacji sterownika), czytnik nie jest zgodny z HoloLens 2.

Niezależnie od tego, czy logujesz się do urządzenia, którego użyto wcześniej, czy nowego urządzenia, wykonaj następujące kroki, aby zalogować się za pomocą czytnika NFC:

Na ekranie "Inny użytkownik" wprowadź klawisz FIDO / Naciśnij klawisz NFC względem czytnika.

Wprowadź numer PIN FIDO.

Naciśnij przycisk na klawiszu FIDO / Naciśnij klawisz NFC na czytniku ponownie.

Urządzenie zaloguje się.

a. Uwaga: jeśli użytkownik jest nowym użytkownikiem urządzenia, zostanie wyświetlony ekran pojedynczego ujawnienia biometrycznego.

Zostanie wyświetlone menu Start.

Uwaga

Obsługa czytnika NFC dla HoloLens 2 obsługuje tylko protokół NFC CTAP na potrzeby logowania FIDO2. Nie ma planu zapewnienia tego samego poziomu obsługi interfejsu API WinRT karty inteligentnej co w systemie Windows Desktop. Jest to spowodowane odmianami interfejsów API WinRT kart inteligentnych. Ponadto interfejs API SCard używany do HoloLens 2 ma nieco mniej funkcji w porównaniu z wersjami pulpitu, a niektóre typy czytników i funkcje mogą nie być obsługiwane.

Konta lokalne

Pojedyncze konto lokalne można skonfigurować na potrzeby wdrożeń trybu offline. Konta lokalne nie są domyślnie włączone i należy je skonfigurować podczas aprowizacji urządzeń. Muszą się zalogować przy użyciu hasła i nie obsługują alternatywnych metod uwierzytelniania (takich jak Windows Hello dla firm lub Windows Hello).

Więcej informacji na temat kont użytkowników urządzenia HoloLens można znaleźć na stronie HoloLens Identity.

Administratorzy IT dostosowują, czy użytkownik może używać konta MSA na potrzeby uwierzytelniania i usług związanych z połączeniem innym niż poczta e-mail za pośrednictwem opcji AllowMicrosoftAccountConnection. Aby uzyskać zasady konfiguracji haseł, zasady bezczynności i zasady ekranu blokady, zobacz Blokada urządzenia.