Konfigurowanie uprawnień magazynu SMB

Usługa FSLogix współpracuje z systemami magazynowania SMB w celu przechowywania kontenerów Profile lub ODFC. Magazyn SMB jest używany w standardowych konfiguracjach, w których VHDLocations przechowuje ścieżkę UNC do lokalizacji magazynu. Dostawcy magazynu SMB mogą również służyć w konfiguracjach pamięci podręcznej w chmurze, w których jest używana funkcja CCDLocations zamiast lokalizacji VHDLocations.

Uprawnienia magazynu SMB polegają na tradycyjnych listach kontroli dostępu systemu plików NTFS (ACL) stosowanych na poziomach plików lub folderów, aby zapewnić odpowiednie zabezpieczenia przechowywanych danych. W przypadku korzystania z usługi Azure Files należy włączyć źródło usługi Active Directory (AD), a następnie przypisać uprawnienia na poziomie udziału do zasobu. Istnieją dwa sposoby przypisywania uprawnień na poziomie udziału. Można przypisać je do określonych użytkowników/grup identyfikatora Entra i przypisać je do wszystkich uwierzytelnionych tożsamości jako domyślne uprawnienia na poziomie udziału.

Zanim rozpoczniesz

Przed skonfigurowaniem uprawnień magazynu SMB należy najpierw mieć utworzonego i prawidłowo skojarzonego dostawcę magazynu SMB z odpowiednim urzędem tożsamości dla organizacji i typu dostawcy magazynu.

Ważne

Musisz zrozumieć procesy wymagane do korzystania z usługi Azure Files lub Usługi Azure NetApp Files dla magazynu SMB w danym środowisku.

Azure Files

Konspekt zawiera początkowe pojęcia niezbędne podczas korzystania z usługi Azure Files jako dostawcy usługi SMB Storage. Niezależnie od wybranej konfiguracji usługi Active Directory zaleca się skonfigurowanie domyślnego uprawnienia na poziomie udziału przy użyciu współautora udziału SMB danych pliku magazynu, który jest przypisany do wszystkich uwierzytelnionych tożsamości. Aby można było ustawić listy ACL systemu Windows, upewnij się, że przypiszesz uprawnienia na poziomie udziału dla określonych użytkowników lub grup identyfikatorów entra z rolą Współautor udziału SMB plików magazynu i zapoznaj się z sekcją Konfigurowanie uprawnień na poziomie katalogu i plików za pośrednictwem protokołu SMB.

- Utwórz udział plików platformy Azure SMB.

Azure NetApp Files

Usługa Azure NetApp Files opiera się wyłącznie na listach ACL systemu Windows.

- Utwórz konto usługi NetApp.

- Zapoznaj się z wytycznymi dotyczącymi projektowania i planowania lokacji usług domena usługi Active Directory Services dla usługi Azure NetApp Files.

- Utwórz pulę pojemności dla usługi Azure NetApp Files.

- Utwórz wolumin SMB dla usługi Azure NetApp Files.

Konfigurowanie list ACL systemu Windows

Listy ACL systemu Windows są ważne, aby poprawnie skonfigurować tak, aby tylko użytkownik (WŁAŚCICIEL TWÓRCY) miał dostęp do katalogu profilu lub pliku VHD(x). Ponadto należy upewnić się, że wszystkie inne grupy administracyjne mają "pełną kontrolę" z perspektywy operacyjnej. Ta koncepcja jest nazywana dostępem opartym na użytkownikach i jest zalecaną konfiguracją.

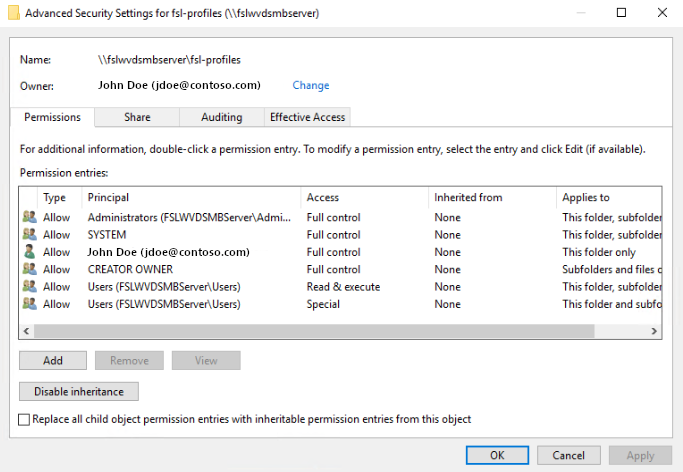

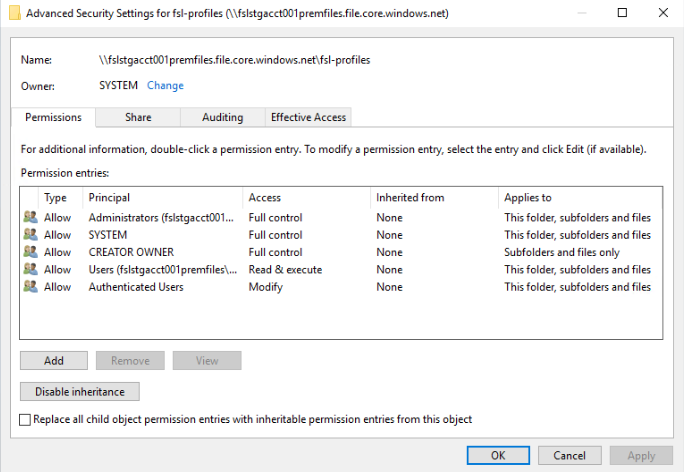

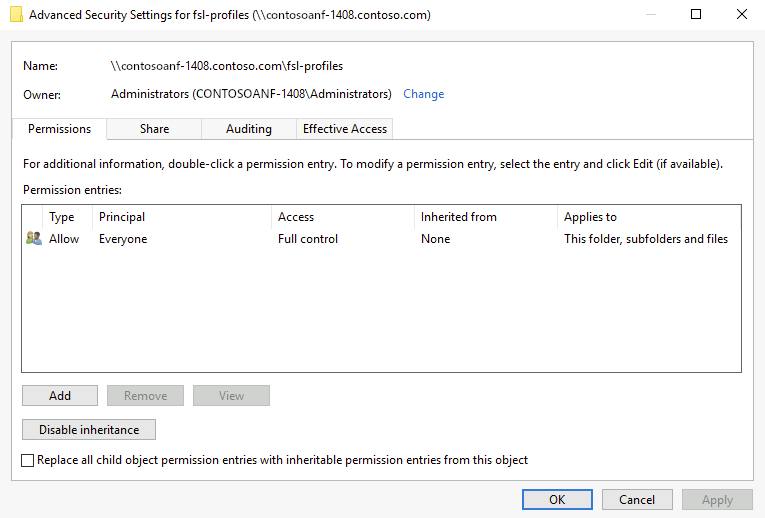

Każdy udział plików SMB ma domyślny zestaw list ACL. Te przykłady to trzy (3) najczęściej używane typy udziałów plików SMB i ich domyślne listy ACL.

|

|

|

|---|---|---|

| Listy ACL serwera plików | Listy ACL udziałów usługi Azure Files | Listy ACL usługi Azure NetApp Files |

Ważne

Zastosowanie list ACL do udziałów plików platformy Azure może wymagać jednej (1) dwóch (2) metod:

- Podaj użytkownika lub grupę z rolą Współautor udziału SMB plików magazynu z podwyższonym poziomem uprawnień na koncie magazynu lub kontroli dostępu udziału plików (IAM).

- Zainstaluj udział plików przy użyciu klucza konta magazynu.

Ponieważ istnieją kontrole dostępu na dwóch poziomach (poziom udziału i poziom pliku/katalogu), stosowanie list ACL jest ograniczone. Tylko użytkownicy, którzy mają rolę współautora udziału SMB danych pliku magazynu, mogą przypisywać uprawnienia do katalogu głównego udziału plików lub innych plików lub katalogów bez użycia klucza konta magazynu. Wszystkie inne przypisanie uprawnień do pliku/katalogu wymaga najpierw nawiązania połączenia z udziałem przy użyciu klucza konta magazynu.

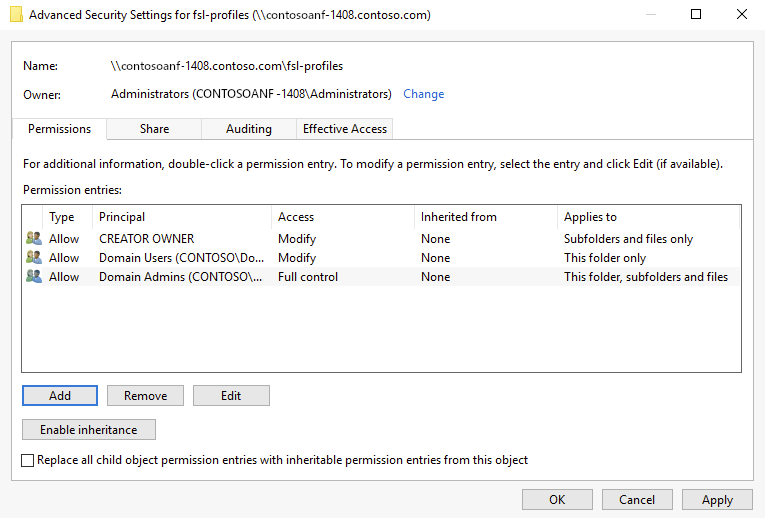

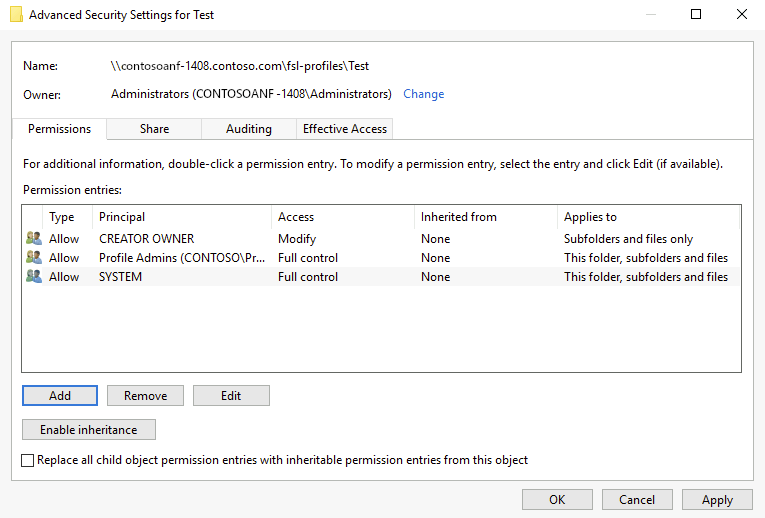

Zalecane listy ACL

W tabeli opisano zalecane listy ACL do skonfigurowania.

| Główne | Access | Dotyczy | opis |

|---|---|---|---|

| CREATOR OWNER | Modyfikowanie (odczyt/zapis) | Tylko podfoldery i pliki | Gwarantuje, że katalog profilu utworzony przez użytkownika ma odpowiednie uprawnienia tylko dla tego użytkownika. |

| CONTOSO\Domain Admins | Pełna kontrola | Ten folder, podfoldery i pliki | Zastąp element grupą organizacji używaną do celów administracyjnych. |

| CONTOSO\Domain Users | Modyfikowanie (odczyt/zapis) | Tylko ten folder | Umożliwia autoryzowanym użytkownikom tworzenie katalogu profilów. Zastąp element użytkownikami organizacji, którzy potrzebują dostępu do tworzenia profilów. |

Stosowanie list ACL systemu Windows przy użyciu list icacls

Użyj następującego polecenia systemu Windows, aby skonfigurować zalecane uprawnienia do wszystkich katalogów i plików w udziale plików, w tym katalogu głównym.

Uwaga

Pamiętaj, aby zastąpić wartości symboli zastępczych w przykładzie własnymi wartościami.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Aby uzyskać więcej informacji na temat sposobu używania list ACL systemu Windows do ustawiania list ACL systemu Windows i różnych typów obsługiwanych uprawnień, zobacz dokumentację wiersza polecenia dla icacls.

Stosowanie list ACL systemu Windows przy użyciu Eksploratora Windows

Użyj Eksplorator plików systemu Windows, aby zastosować zalecane uprawnienia do wszystkich katalogów i plików w udziale plików, w tym katalogu głównym.

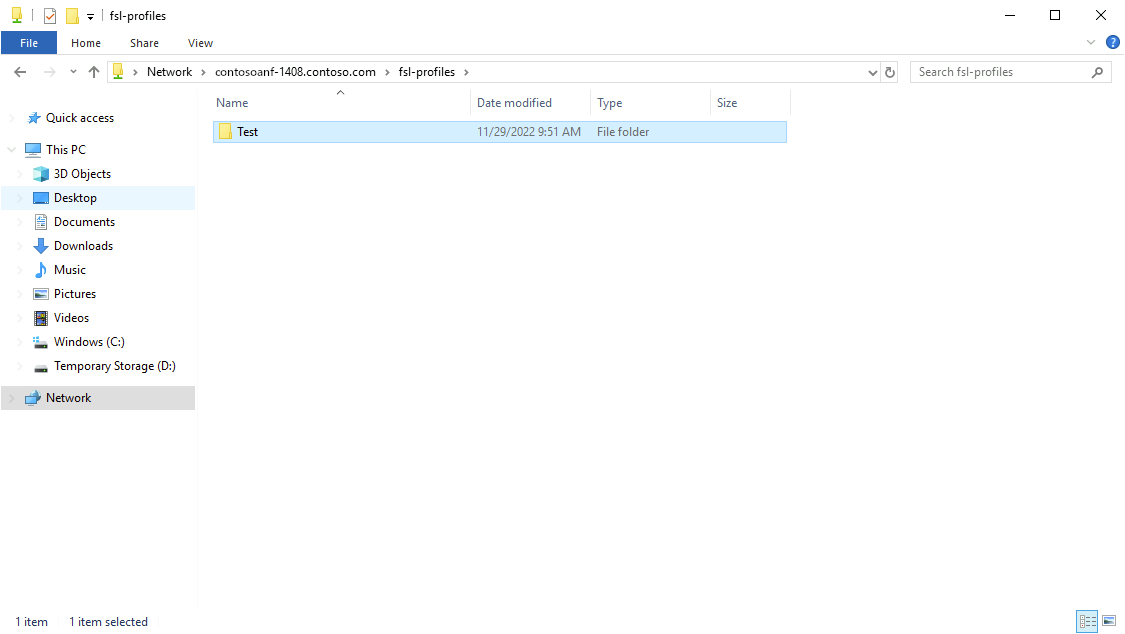

Otwórz Eksplorator plików systemu Windows w katalogu głównym udziału plików.

Kliknij prawym przyciskiem myszy otwarty obszar w okienku po prawej stronie i wybierz polecenie Właściwości.

Wybierz kartę Zabezpieczenia.

Wybierz opcję Zaawansowane.

Wybierz pozycję Wyłącz dziedziczenie.

Uwaga

Jeśli zostanie wyświetlony monit, usunięto uprawnienia dziedziczone zamiast kopiowania

Wybierz Dodaj.

Wybierz pozycję "Wybierz podmiot zabezpieczeń".

Wpisz "WŁAŚCICIEL TWÓRCY" i wybierz pozycję Sprawdź nazwę, a następnie przycisk OK.

W obszarze "Dotyczy:", wybierz pozycję "Tylko podfoldery i pliki".

W obszarze "Uprawnienia podstawowe:" wybierz pozycję "Modyfikuj".

Wybierz przycisk OK.

Wybierz przycisk OK i ponownie przycisk OK, aby zakończyć stosowanie uprawnień.

Stosowanie list ACL systemu Windows przy użyciu konfiguracji SIDDirSDDL

Alternatywnie, FSLogix udostępnia ustawienie konfiguracji, które ustawia listy ACL systemu Windows w katalogu podczas procesu tworzenia. Ustawienie konfiguracji SIDDirSDDL akceptuje ciąg SDDL, który definiuje listy ACL, które mają być stosowane do katalogu podczas jego tworzenia.

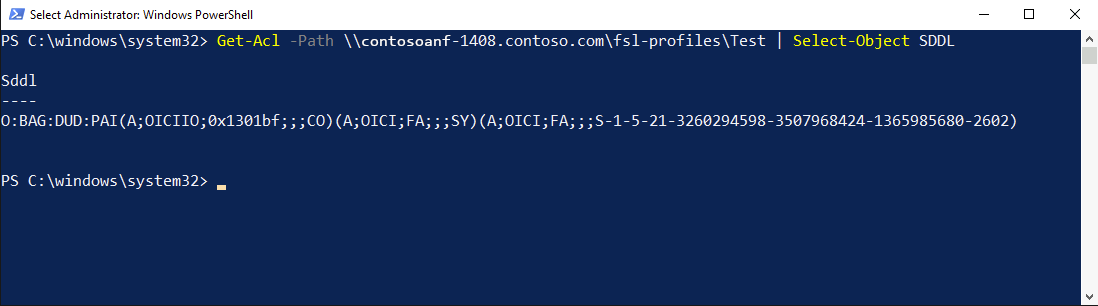

Tworzenie ciągu SDDL

Utwórz folder "Test" w udziale plików SMB.

Zmodyfikuj uprawnienia, aby pasować do organizacji.

Otwórz terminal programu PowerShell.

Wpisz

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Skopiuj dane wyjściowe do Notatnika.

Zastąp element

O:BAGciąg ciągiemO:%sid%(Ustawia identyfikator SID użytkownika jako właściciel folderu).Zastąp

(A;OICIIO;0x1301bf;;;CO)ciąg ciągiem(A;OICIIO;0x1301bf;;;%sid%)(Umożliwia użytkownikowi modyfikowanie praw do wszystkich elementów przy użyciu identyfikatora SID użytkownika).W konfiguracji FSLogix zastosuj ustawienie SIDDirSDDL.

- Nazwa wartości: SIDDirSDDL

- Typ wartości: REG_SZ

- Wartość:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Gdy użytkownik loguje się po raz pierwszy, jego katalog jest tworzony przy użyciu tych uprawnień.