Omówienie uwierzytelniania

Obciążenia sieci szkieletowej korzystają z integracji z identyfikatorem Entra firmy Microsoft na potrzeby uwierzytelniania i autoryzacji.

Wszystkie interakcje między obciążeniami i innymi składnikami sieci szkieletowej lub platformy Azure muszą być dołączone przez odpowiednią obsługę uwierzytelniania dla żądań odebranych lub wysłanych. Wysłane tokeny muszą być prawidłowo generowane, a odebrane tokeny również muszą być prawidłowo weryfikowane.

Zaleca się zapoznanie się z Platforma tożsamości Microsoft przed rozpoczęciem pracy z obciążeniami sieci szkieletowej. Zaleca się również wykonanie Platforma tożsamości Microsoft najlepszych rozwiązań i zaleceń.

Przepływy

Z frontonu obciążenia do zaplecza obciążenia

Przykładem takiej komunikacji jest dowolny interfejs API płaszczyzny danych. Ta komunikacja odbywa się przy użyciu tokenu podmiotu (token delegowany).

Aby uzyskać informacje na temat uzyskiwania tokenu w obciążeniu FE, przeczytaj interfejs API uwierzytelniania. Ponadto upewnij się, że w przeglądzie uwierzytelniania i autoryzacji zaplecza wykonasz weryfikację tokenu.

Z zaplecza sieci szkieletowej do zaplecza obciążenia

Przykładem takiej komunikacji jest tworzenie elementu obciążenia. Ta komunikacja odbywa się przy użyciu tokenu SubjectAndApp, który jest specjalnym tokenem zawierającym token aplikacji i połączony token podmiotu (zobacz omówienie uwierzytelniania i autoryzacji zaplecza, aby dowiedzieć się więcej o tym tokenie).

Aby ta komunikacja działała, użytkownik korzystający z tej komunikacji musi wyrazić zgodę na aplikację Firmy Microsoft Entra.

Z zaplecza obciążenia do zaplecza sieci szkieletowej

Odbywa się to za pomocą tokenu SubjectAndApp dla interfejsów API kontroli obciążenia (na przykład ResolveItemPermissions) lub tokenu podmiotu (dla innych interfejsów API sieci szkieletowej).

Z zaplecza obciążenia do usług zewnętrznych

Przykładem takiej komunikacji jest zapisywanie w pliku lakehouse. Jest to wykonywane przy użyciu tokenu podmiotu lub tokenu aplikacji, w zależności od interfejsu API.

Jeśli planujesz komunikację z usługami przy użyciu tokenu Podmiot, upewnij się, że znasz pozycję W imieniu przepływów.

Zapoznaj się z samouczkiem dotyczącym uwierzytelniania, aby skonfigurować środowisko do pracy z uwierzytelnianiem.

Interfejs API języka JavaScript uwierzytelniania

Fronton sieci szkieletowej oferuje interfejs API języka JavaScript dla obciążeń usługi Fabric w celu uzyskania tokenu dla aplikacji w usłudze Microsoft Entra ID. Przed rozpoczęciem pracy z uwierzytelnianiem interfejsu API języka JavaScript upewnij się, że przejdziesz do dokumentacji interfejsu API języka JavaScript uwierzytelniania.

Zgody

Aby dowiedzieć się, dlaczego wymagane są zgody, zapoznaj się z artykułem Zgoda użytkownika i administratora w usłudze Microsoft Entra ID.

Jak działają zgody w obciążeniach sieci szkieletowej?

Aby udzielić zgody dla określonej aplikacji, usługa Fabric FE tworzy wystąpienie biblioteki MSAL skonfigurowane przy użyciu identyfikatora aplikacji obciążenia i prosi o token dla podanego zakresu (additionalScopesToConsent — zobacz AcquireAccessTokenParams).

Podczas monitowania o token z aplikacją obciążenia dla określonego zakresu identyfikator Entra firmy Microsoft wyświetla wyskakujące wyrażenie zgody na wypadek jego braku, a następnie przekierowuj okno podręczne do identyfikatora URI przekierowania skonfigurowanego w aplikacji.

Zazwyczaj identyfikator URI przekierowania znajduje się w tej samej domenie co strona, która zażądała tokenu, aby strona mogła uzyskać dostęp do wyskakującego okienka i zamknąć go.

W naszym przypadku nie znajduje się ona w tej samej domenie, ponieważ sieć szkieletowa żąda tokenu, a identyfikator URI przekierowania obciążenia nie znajduje się w domenie sieci szkieletowej, dlatego po otwarciu okna dialogowego zgody należy go zamknąć ręcznie po przekierowaniu — nie używamy kodu zwróconego w identyfikatorze redirectUri, dlatego po prostu automatycznie jeclujemy (gdy identyfikator Microsoft Entra przekierowuje okno podręczne do identyfikatora URI przekierowania, zamyka się).

Kod/konfiguracja identyfikatora URI przekierowania można zobaczyć w pliku index.ts. Ten plik znajduje się w folderze Microsoft-Fabric-workload-development-sample w folderze frontonu.

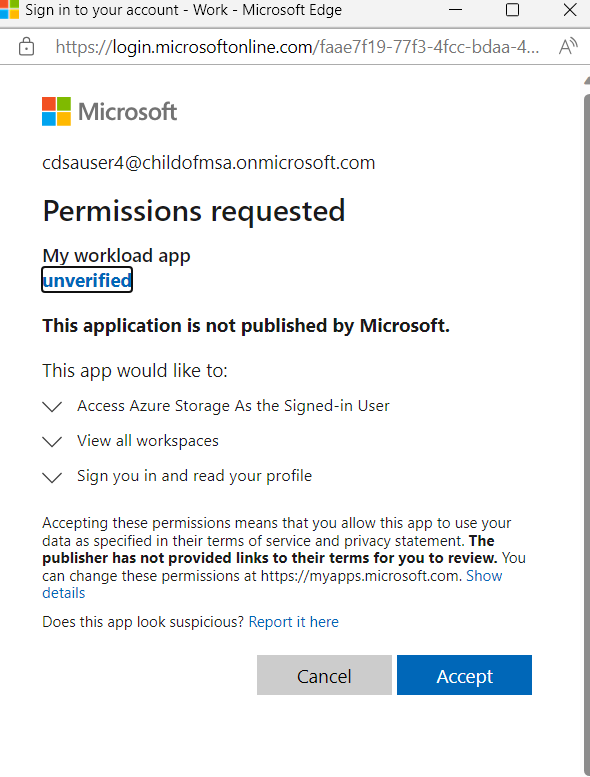

Oto przykład wyskakującego okienka zgody dla aplikacji "moja aplikacja obciążenia" i jej zależności (magazyn i usługa Power BI), które skonfigurowaliśmy podczas przechodzenia przez konfigurowanie uwierzytelniania: