Konfigurowanie linków prywatnych i korzystanie z nich

W sieci szkieletowej można skonfigurować i użyć punktu końcowego, który umożliwia organizacji prywatny dostęp do sieci szkieletowej. Aby skonfigurować prywatne punkty końcowe, musisz być administratorem sieci szkieletowej i mieć uprawnienia na platformie Azure do tworzenia i konfigurowania zasobów, takich jak maszyny wirtualne i sieci wirtualne.

Kroki, które umożliwiają bezpieczny dostęp do sieci szkieletowej z prywatnych punktów końcowych, to:

- Konfigurowanie prywatnych punktów końcowych dla sieci szkieletowej.

- Utwórz usługi łącza prywatnego Microsoft.PowerBI dla zasobu usługi Power BI w witrynie Azure Portal.

- Utwórz sieć wirtualną.

- Utwórz maszynę wirtualną.

- Utwórz prywatny punkt końcowy.

- Nawiązywanie połączenia z maszyną wirtualną przy użyciu usługi Bastion.

- Dostęp do sieci szkieletowej prywatnie z maszyny wirtualnej.

- Wyłącz dostęp publiczny dla sieci szkieletowej.

Poniższe sekcje zawierają dodatkowe informacje dotyczące każdego kroku.

Krok 1. Konfigurowanie prywatnych punktów końcowych dla sieci szkieletowej

Zaloguj się do sieci szkieletowej jako administrator.

Przejdź do ustawień dzierżawy.

Znajdź i rozwiń ustawienie Azure Private Link.

Ustaw przełącznik na Włączone.

Skonfigurowanie łącza prywatnego dla dzierżawy trwa około 15 minut. Obejmuje to skonfigurowanie oddzielnej nazwy FQDN (w pełni kwalifikowanej nazwy domeny) dla dzierżawy w celu komunikowania się prywatnie z usługami sieci szkieletowej.

Po zakończeniu tego procesu przejdź do następnego kroku.

Krok 2. Tworzenie usług łącza prywatnego Microsoft.PowerBI dla zasobu usługi Power BI w witrynie Azure Portal

Ten krok służy do obsługi skojarzenia prywatnego punktu końcowego platformy Azure z zasobem sieci szkieletowej.

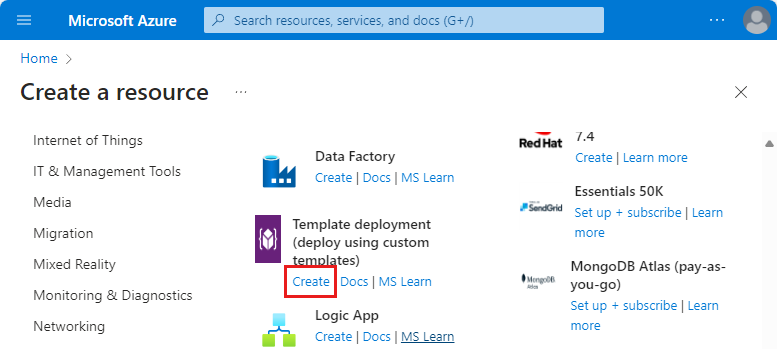

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję Utwórz zasób.

W obszarze Wdrażanie szablonu wybierz pozycję Utwórz.

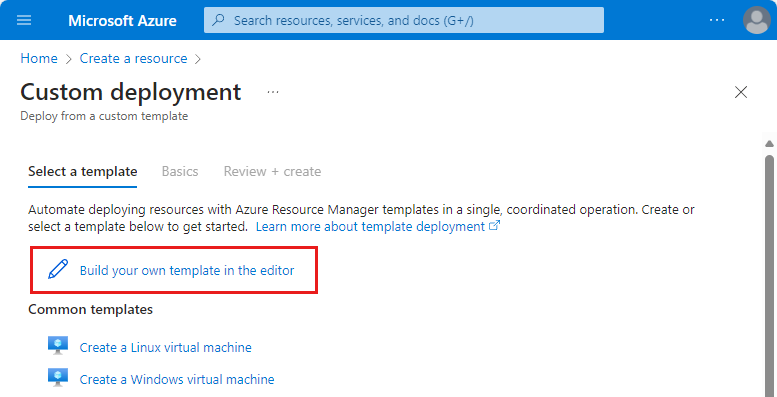

Na stronie Wdrożenie niestandardowe wybierz pozycję Utwórz własny szablon w edytorze.

W edytorze utwórz następujący zasób sieci szkieletowej przy użyciu szablonu usługi ARM, jak pokazano poniżej, gdzie

<resource-name>to nazwa wybrana dla zasobu sieć szkieletowa.<tenant-object-id>to identyfikator dzierżawy firmy Microsoft Entra. Zobacz Jak znaleźć identyfikator dzierżawy usługi Microsoft Entra.

{ "$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": {}, "resources": [ { "type":"Microsoft.PowerBI/privateLinkServicesForPowerBI", "apiVersion": "2020-06-01", "name" : "<resource-name>", "location": "global", "properties" : { "tenantId": "<tenant-object-id>" } } ] }Jeśli używasz chmury Azure Government dla usługi Power BI,

locationpowinna być nazwą regionu dzierżawy. Jeśli na przykład dzierżawa znajduje się w us Gov Texas, należy umieścić"location": "usgovtexas"go w szablonie usługi ARM. Listę regionów usługi Power BI US Government można znaleźć w artykule Power BI for US Government (Usługa Power BI dla instytucji rządowych USA).Ważne

Użyj

Microsoft.PowerBI/privateLinkServicesForPowerBIjakotypewartości, mimo że zasób jest tworzony dla sieci szkieletowej.Zapisz szablon. Następnie wprowadź następujące informacje.

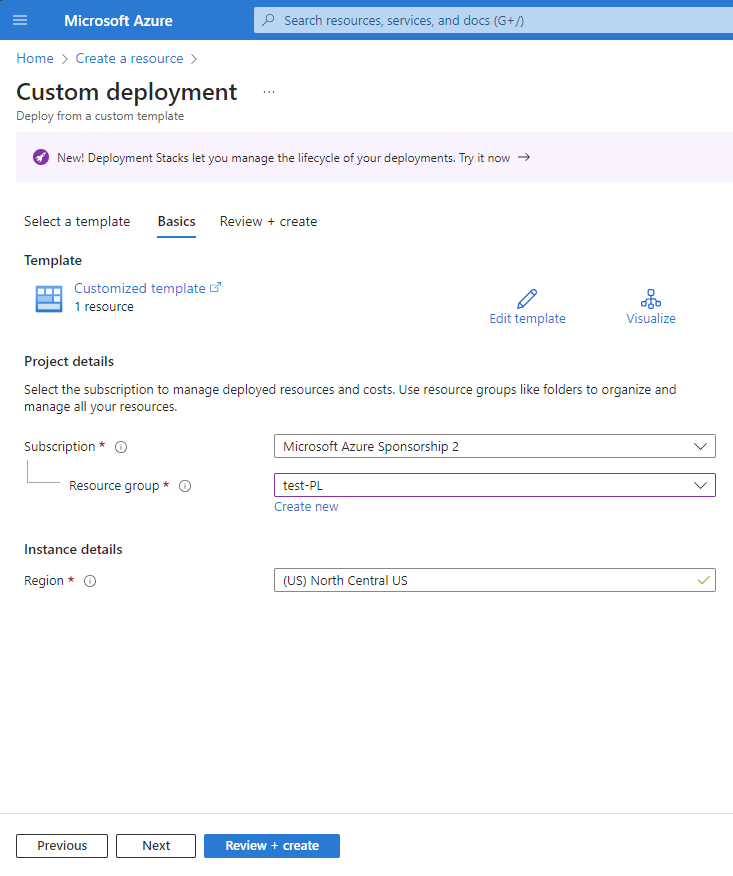

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję **Utwórz nową. Wprowadź nazwę test-PL. Wybierz przycisk OK. Szczegóły wystąpienia Wybierz region. Region (Region)

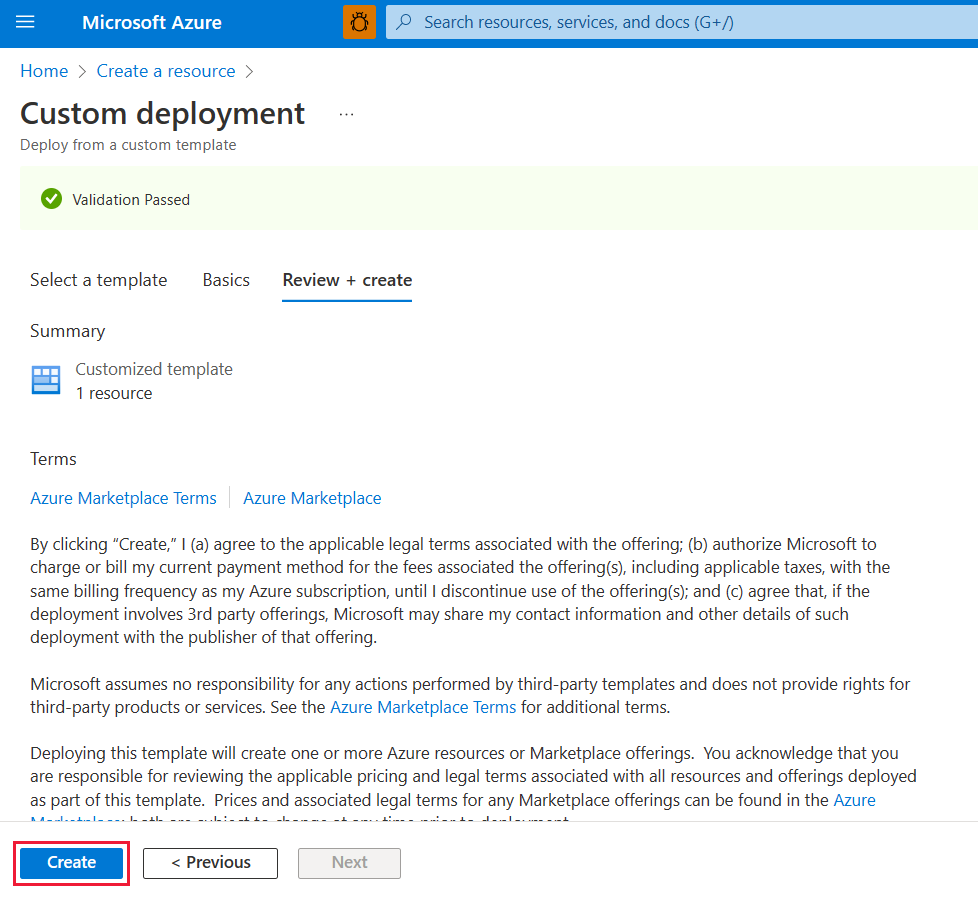

Na ekranie przeglądu wybierz pozycję Utwórz , aby zaakceptować warunki i postanowienia.

Krok 3. Tworzenie sieci wirtualnej

Poniższa procedura tworzy sieć wirtualną z podsiecią zasobów, podsiecią usługi Azure Bastion i hostem usługi Azure Bastion.

Liczba potrzebnych adresów IP w podsieci to liczba pojemności utworzonych w dzierżawie i piętnaście. Jeśli na przykład tworzysz podsieć dla dzierżawy z siedmioma pojemnościami, potrzebujesz dwudziestu dwóch adresów IP.

W witrynie Azure Portal wyszukaj i wybierz pozycję Sieci wirtualne.

Na stronie Sieci wirtualne wybierz pozycję + Utwórz.

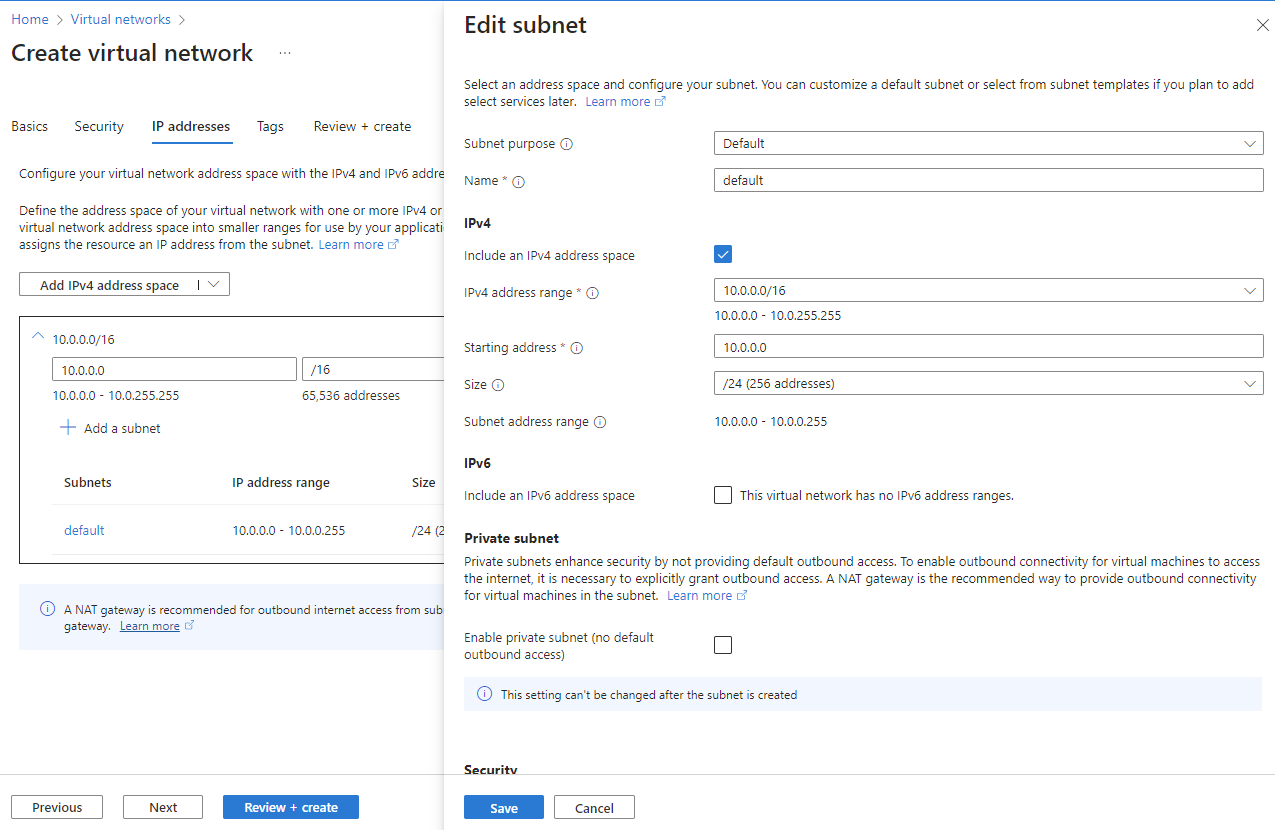

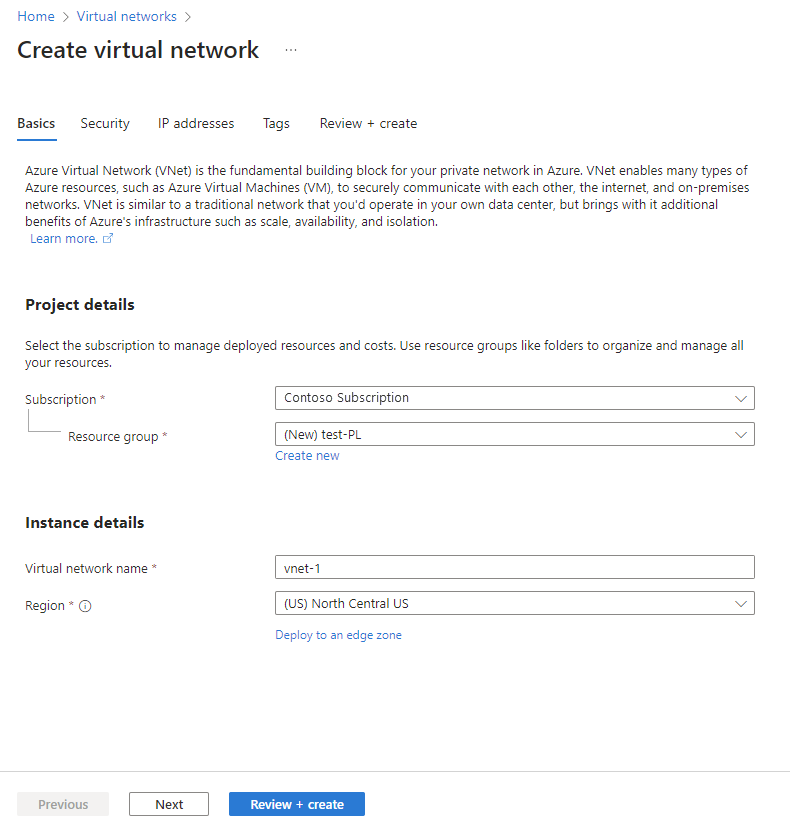

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-PL, nazwę utworzoną w kroku 2. Szczegóły wystąpienia Nazwisko Wprowadź wartość vnet-1. Region (Region) Wybierz region, w którym zainicjujesz połączenie z siecią szkieletową.

Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia . Możesz pozostawić wartość domyślną lub zmienić w zależności od potrzeb biznesowych.

Wybierz przycisk Dalej , aby przejść do karty Adresy IP. Możesz pozostawić wartość domyślną lub zmienić w zależności od potrzeb biznesowych.

Wybierz pozycję Zapisz.

Wybierz pozycję Przejrzyj i utwórz w dolnej części ekranu. Po zakończeniu walidacji wybierz pozycję Utwórz.

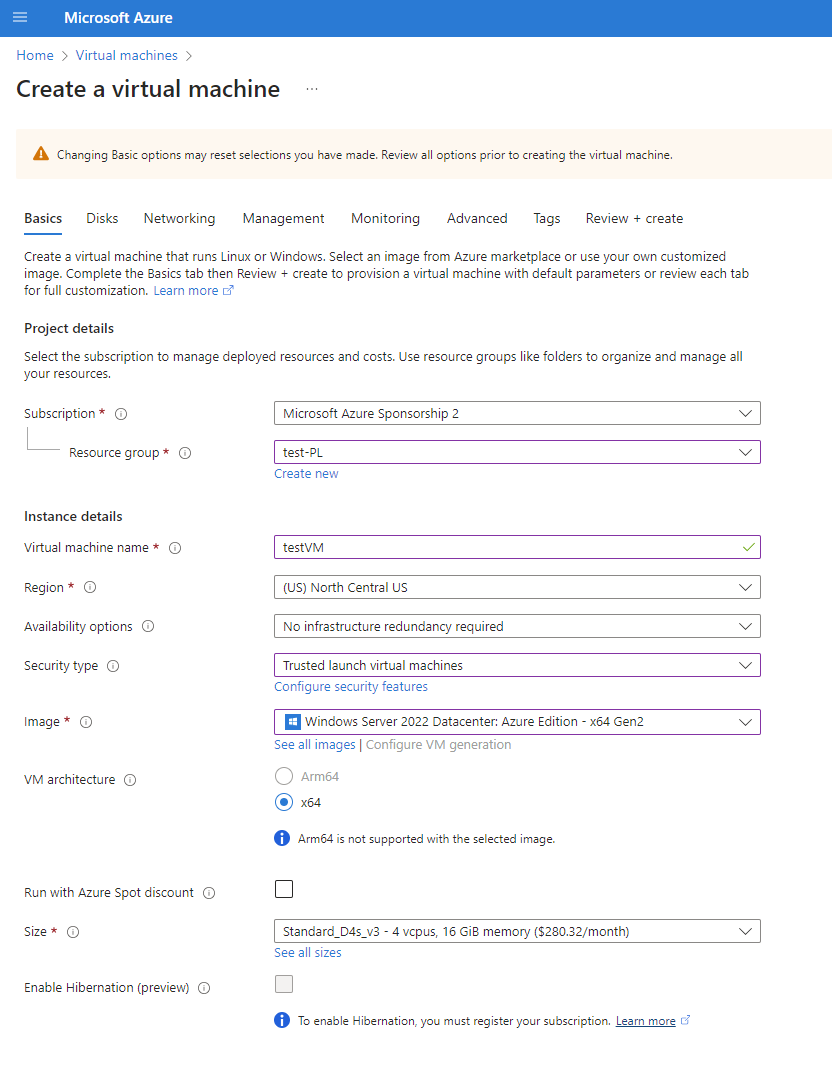

Krok 4. Tworzenie maszyny wirtualnej

Następnym krokiem jest utworzenie maszyny wirtualnej.

W witrynie Azure Portal przejdź do sekcji Tworzenie zasobów > Maszyny wirtualne obliczeniowe>.

Na karcie Podstawowe wprowadź lub wybierz następujące informacje:

Ustawienia Wartość Szczegóły projektu Subskrypcja Wybierz swoją Subskrypcję platformy Azure. Resource group Wybierz grupę zasobów podaną w kroku 2. Szczegóły wystąpienia Virtual machine name Wprowadź nazwę nowej maszyny wirtualnej. Wybierz bąbelek informacyjny obok nazwy pola, aby wyświetlić ważne informacje o nazwach maszyn wirtualnych. Region (Region) Wybierz region wybrany w kroku 3. Opcje dostępności Na potrzeby testowania wybierz pozycję Brak wymaganej nadmiarowości infrastruktury Typ zabezpieczeń Pozostaw wartość domyślną. Obraz Wybierz żądany obraz. Na przykład wybierz pozycję Windows Server 2022. Architektura maszyny wirtualnej Pozostaw wartość domyślną x64. Rozmiar Wybierz rozmiar. KONTO ADMINISTRATORA Username Wprowadź wybraną nazwę użytkownika. Hasło Wprowadź wybrane hasło. Hasło musi mieć co najmniej 12 znaków i spełniać zdefiniowane wymagania dotyczące złożoności. Potwierdź hasło Ponownie wprowadź hasło. REGUŁY PORTÓW WEJŚCIOWYCH Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Wybierz pozycję Dalej: dyski.

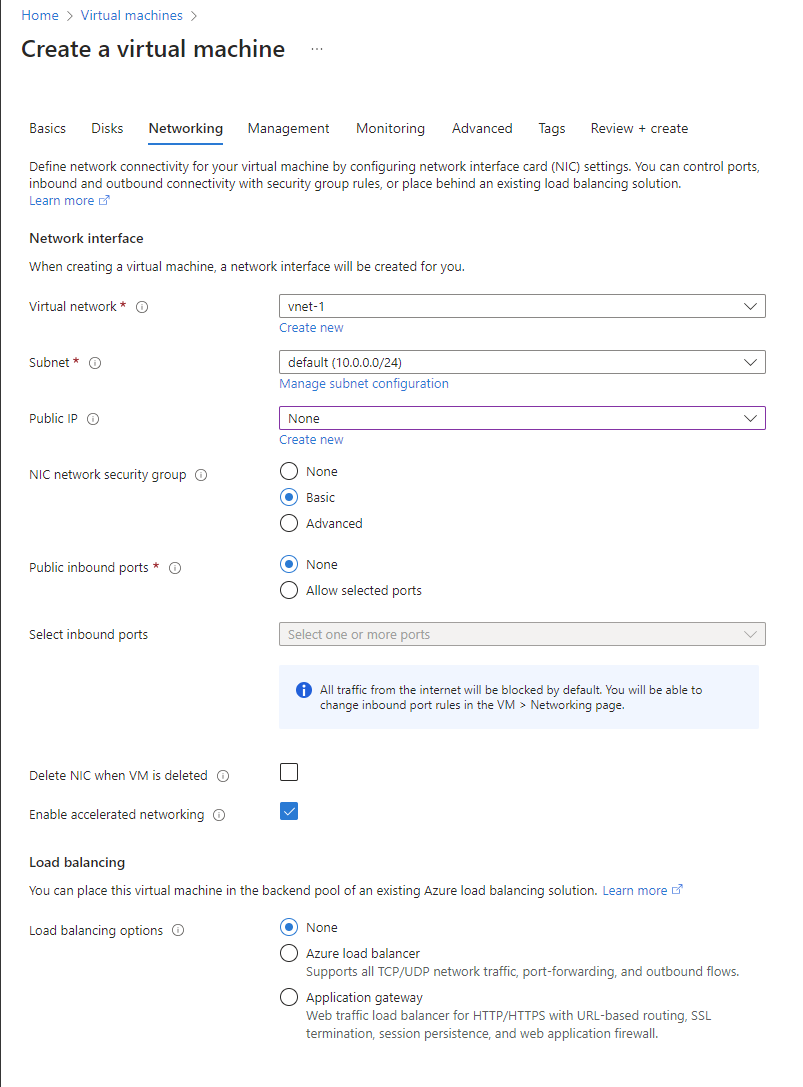

Na karcie Dyski pozostaw wartości domyślne i wybierz pozycję Dalej: Sieć.

Na karcie Sieć wybierz następujące informacje:

Ustawienia Wartość Sieć wirtualna Wybierz sieć wirtualną utworzoną w kroku 3. Podsieć Wybierz wartość domyślną (10.0.0.0/24) utworzoną w kroku 3. W pozostałych polach pozostaw wartości domyślne.

Wybierz pozycję Przejrzyj i utwórz. Zostanie wyświetlona strona Przeglądanie i tworzenie , na której platforma Azure weryfikuje konfigurację.

Po wyświetleniu komunikatu Walidacja przekazana wybierz pozycję Utwórz.

Krok 5. Tworzenie prywatnego punktu końcowego

Następnym krokiem jest utworzenie prywatnego punktu końcowego dla sieci szkieletowej.

W polu wyszukiwania w górnej części portalu wprowadź prywatny punkt końcowy. Wybierz pozycję Prywatne punkty końcowe.

Wybierz pozycję + Utwórz w prywatnych punktach końcowych.

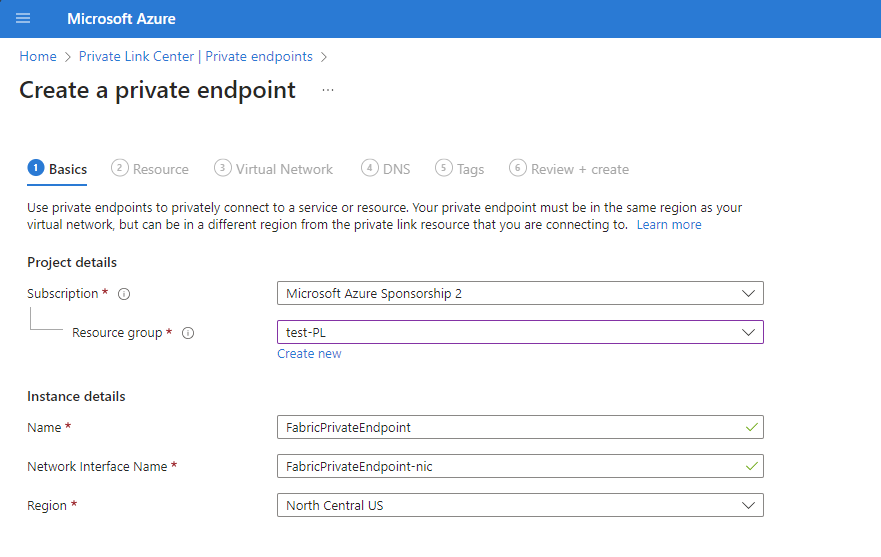

Na karcie Podstawy w obszarze Tworzenie prywatnego punktu końcowego wprowadź lub wybierz następujące informacje:

Ustawienia Wartość Szczegóły projektu Subskrypcja Wybierz swoją Subskrypcję platformy Azure. Resource group Wybierz grupę zasobów utworzoną w kroku 2. Szczegóły wystąpienia Nazwisko Wprowadź wartość FabricPrivateEndpoint. Jeśli ta nazwa zostanie pobrana, utwórz unikatową nazwę. Region (Region) Wybierz region utworzony dla sieci wirtualnej w kroku 3. Na poniższej ilustracji przedstawiono okno Tworzenie prywatnego punktu końcowego — Podstawy .

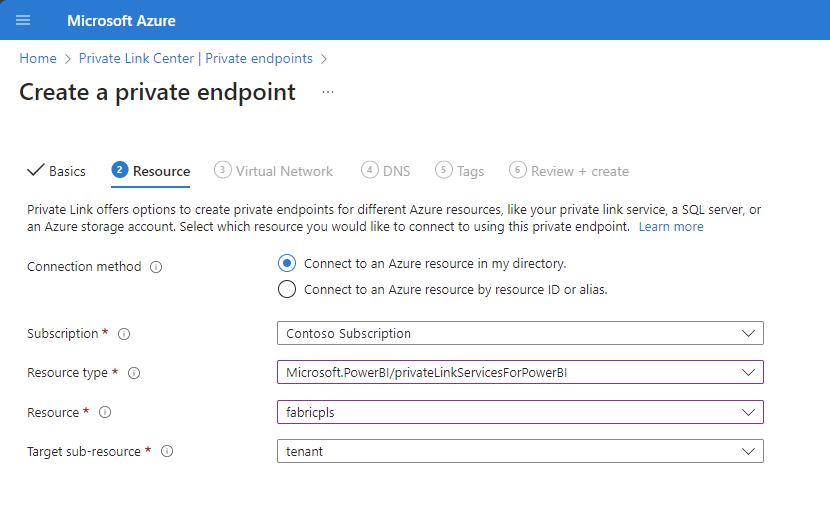

Wybierz pozycję Dalej: Zasób. W okienku Zasób wprowadź lub wybierz następujące informacje:

Ustawienia Wartość Metoda połączenia Wybierz pozycję Połącz z zasobem platformy Azure w moim katalogu. Subskrypcja Wybierz subskrypcję. Typ zasobu Wybierz pozycję Microsoft.PowerBI/privateLinkServicesForPowerBI Zasób Wybierz zasób sieci szkieletowej utworzony w kroku 2. Docelowy podźródło Dzierżawa Na poniższej ilustracji przedstawiono okno Tworzenie prywatnego punktu końcowego — zasób .

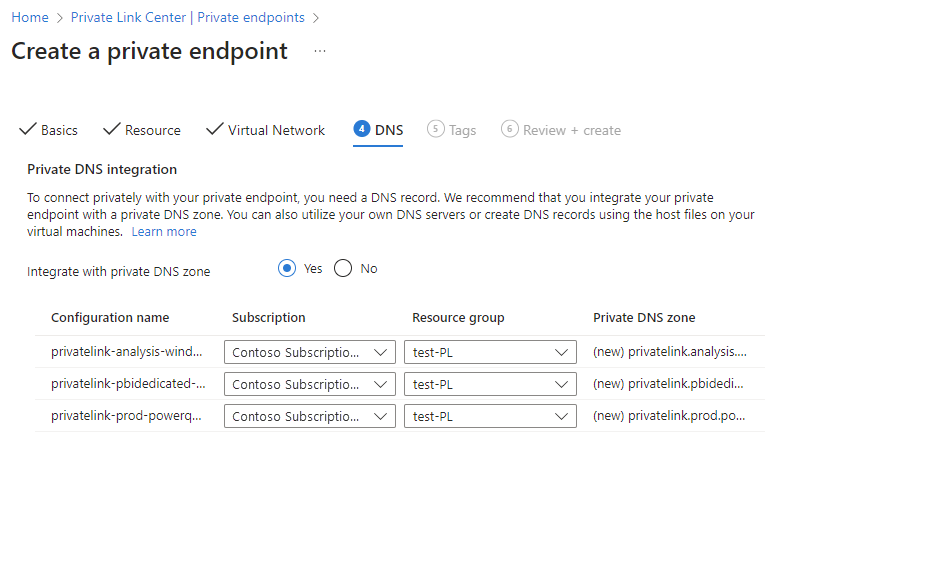

Wybierz pozycję Dalej: Sieć wirtualna. W obszarze Sieć wirtualna wprowadź lub wybierz następujące informacje.

Ustawienia Wartość SIECI Sieć wirtualna Wybierz sieć wirtualną-1 utworzoną w kroku 3. Podsieć Wybierz podsieć-1 utworzoną w kroku 3. INTEGRACJA Z PRYWATNĄ USŁUGĄ DNS Integruj z prywatną strefą DNS Wybierz opcję Tak. Prywatna strefa DNS Wybierz pozycję

(Nowy)privatelink.analysis.windows.net

(Nowy)privatelink.pbidedicated.windows.net

(Nowy)privatelink.prod.powerquery.microsoft.com

Wybierz pozycję Dalej: Tagi, a następnie Dalej: Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

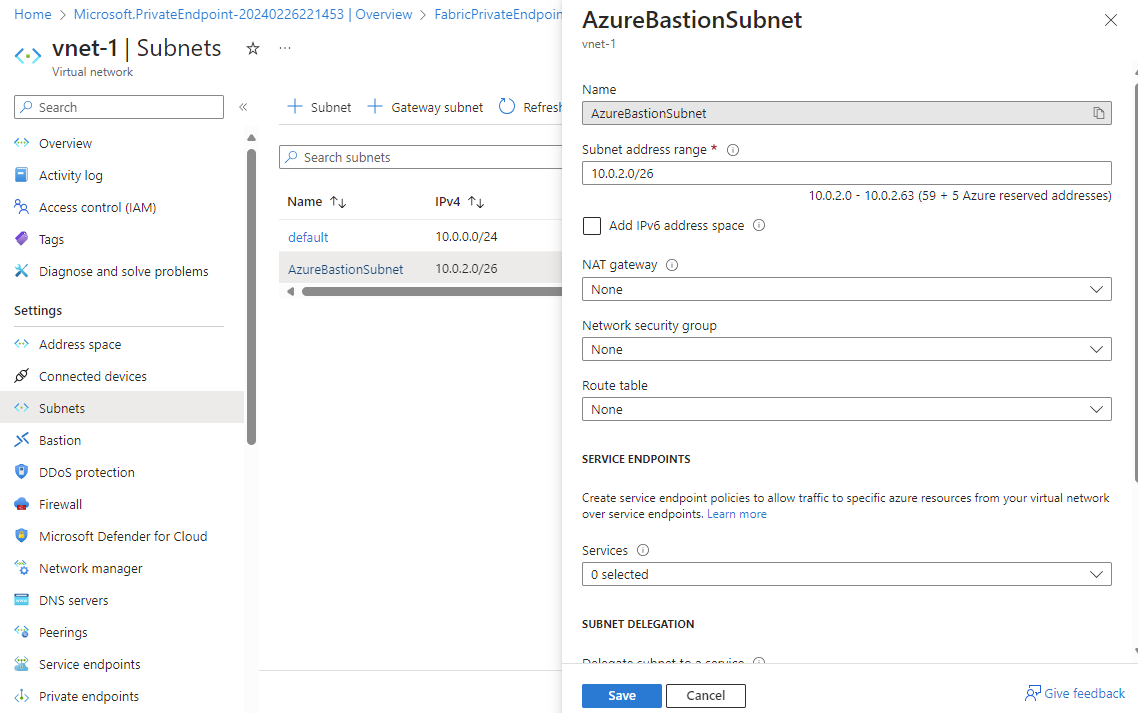

Krok 6. Nawiązywanie połączenia z maszyną wirtualną przy użyciu usługi Bastion

Usługa Azure Bastion chroni maszyny wirtualne, zapewniając uproszczoną łączność opartą na przeglądarce bez konieczności uwidaczniania ich za pośrednictwem publicznych adresów IP. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Bastion?.

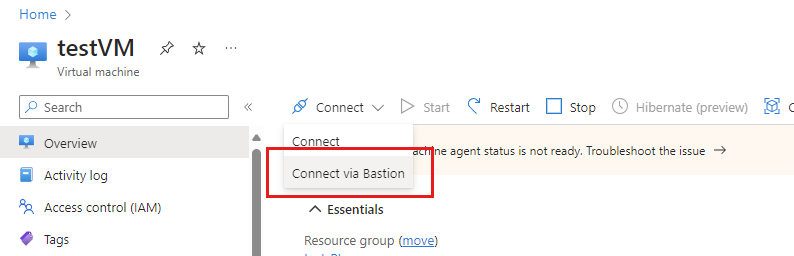

Nawiąż połączenie z maszyną wirtualną, wykonując następujące czynności:

Utwórz podsieć o nazwie AzureBastionSubnet w sieci wirtualnej utworzonej w kroku 3.

Na pasku wyszukiwania portalu wprowadź maszynę wirtualną testową utworzoną w kroku 4.

Wybierz przycisk Połącz, a następnie z menu rozwijanego wybierz pozycję Połącz za pośrednictwem usługi Bastion.

Wybierz pozycję Wdróż usługę Bastion.

Na stronie Bastion wprowadź wymagane poświadczenia uwierzytelniania, a następnie kliknij pozycję Połącz.

Krok 7. Dostęp do sieci szkieletowej prywatnie z maszyny wirtualnej

Następnym krokiem jest uzyskanie dostępu do sieci szkieletowej prywatnie z poziomu maszyny wirtualnej utworzonej w poprzednim kroku, wykonując następujące kroki:

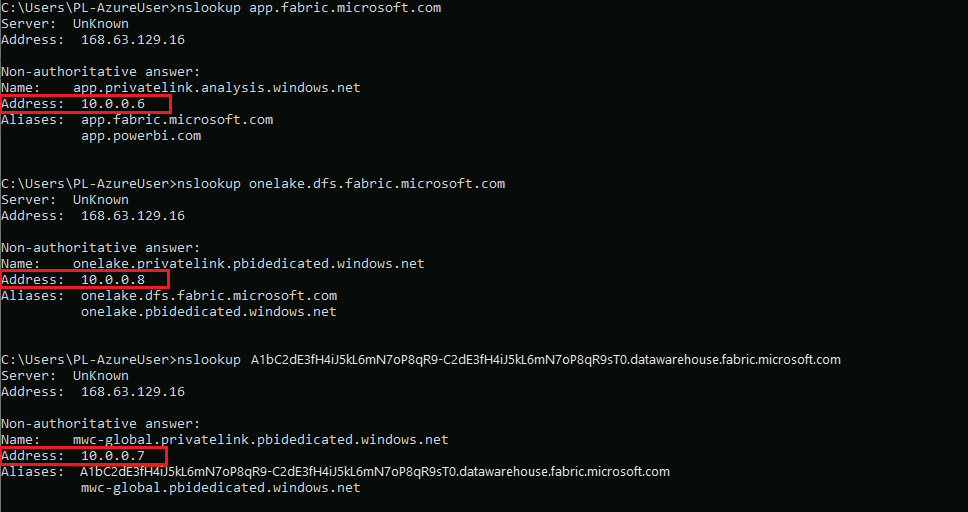

Na maszynie wirtualnej otwórz program PowerShell.

Wprowadź

nslookup <tenant-object-id-without-hyphens>-api.privatelink.analysis.windows.net.Otrzymasz odpowiedź podobną do następującej i zobaczysz, że zwracany jest prywatny adres IP. Zobaczysz, że punkt końcowy usługi OneLake i punkt końcowy magazynu również zwracają prywatne adresy IP.

Otwórz przeglądarkę i przejdź do app.fabric.microsoft.com , aby uzyskać dostęp do sieci szkieletowej prywatnie.

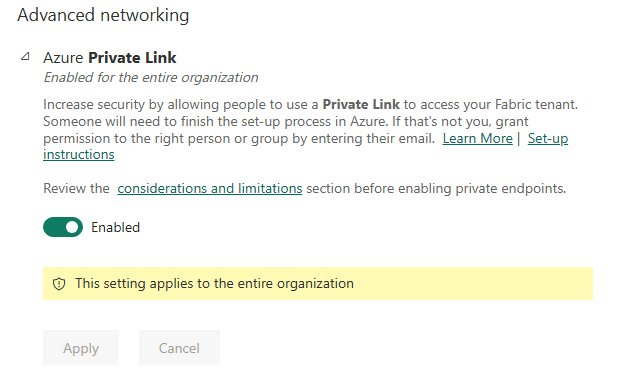

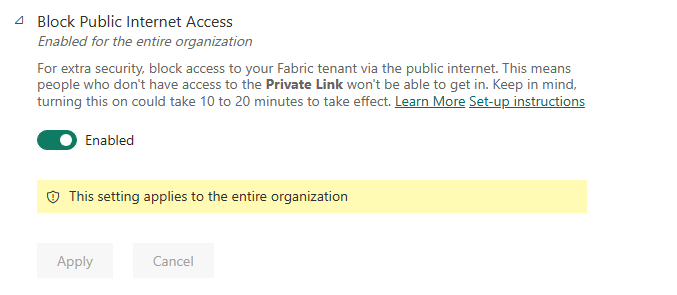

Krok 8. Wyłączanie dostępu publicznego dla sieci szkieletowej

Na koniec możesz opcjonalnie wyłączyć dostęp publiczny dla sieci szkieletowej.

Jeśli wyłączysz dostęp publiczny dla sieci Szkieletowej, zostaną wprowadzone pewne ograniczenia dostępu do usług Sieci szkieletowej, zgodnie z opisem w następnej sekcji.

Ważne

Po włączeniu pozycji Blokuj dostęp do Internetu niektóre nieobsługiwane elementy sieci szkieletowej zostaną wyłączone. Zapoznaj się z pełną listą ograniczeń i zagadnień w temacie Informacje o linkach prywatnych

Aby wyłączyć dostęp publiczny dla sieci Szkieletowej, zaloguj się do sieci szkieletowej jako administrator i przejdź do portalu administracyjnego. Wybierz pozycję Ustawienia dzierżawy i przewiń do sekcji Zaawansowane sieci . Włącz przycisk przełącznika w ustawieniu Blokuj publiczny dostęp do Internetu.

Wyłączenie dostępu organizacji do sieci szkieletowej z publicznego Internetu trwa około 15 minut.

Uzupełnianie konfiguracji prywatnego punktu końcowego

Po wykonaniu kroków opisanych w poprzednich sekcjach i pomyślnym skonfigurowaniu łącza prywatnego organizacja implementuje łącza prywatne na podstawie następujących wyborów konfiguracji, niezależnie od tego, czy wybór został ustawiony podczas początkowej konfiguracji, czy później został zmieniony.

Jeśli usługa Azure Private Link jest prawidłowo skonfigurowana i włączono opcję Blokuj publiczny dostęp do Internetu:

- Sieć szkieletowa jest dostępna tylko dla organizacji z prywatnych punktów końcowych i nie jest dostępna z publicznego Internetu.

- Ruch z sieci wirtualnej przeznaczonych dla punktów końcowych i scenariuszy obsługujących łącza prywatne są transportowane za pośrednictwem łącza prywatnego.

- Ruch z sieci wirtualnej przeznaczonych dla punktów końcowych i scenariuszy, które nie obsługują łączy prywatnych, zostanie zablokowany przez usługę i nie będzie działać.

- Mogą istnieć scenariusze, które nie obsługują linków prywatnych, co w związku z tym zostanie zablokowane w usłudze po włączeniu opcji Blokuj publiczny dostęp do Internetu.

Jeśli usługa Azure Private Link jest prawidłowo skonfigurowana i opcja Blokuj publiczny dostęp do Internetu jest wyłączona:

- Ruch z publicznego Internetu będzie dozwolony przez usługi Sieci szkieletowej.

- Ruch z sieci wirtualnej przeznaczonych dla punktów końcowych i scenariuszy obsługujących łącza prywatne są transportowane za pośrednictwem łącza prywatnego.

- Ruch z sieci wirtualnej przeznaczonych dla punktów końcowych i scenariuszy, które nie obsługują łączy prywatnych, są transportowane za pośrednictwem publicznego Internetu i będą dozwolone przez usługi Sieci szkieletowej.

- Jeśli sieć wirtualna jest skonfigurowana do blokowania publicznego dostępu do Internetu, scenariusze, które nie obsługują łączy prywatnych, zostaną zablokowane przez sieć wirtualną i nie będą działać.

W poniższym wideo pokazano, jak połączyć urządzenie przenośne z usługą Fabric przy użyciu prywatnych punktów końcowych:

Uwaga

To wideo może używać wcześniejszych wersji programu Power BI Desktop lub usługa Power BI.

Masz więcej pytań? Zapytaj społeczność sieci szkieletowej.

Wyłączanie usługi Private Link

Jeśli chcesz wyłączyć ustawienie usługi Private Link, przed wyłączeniem ustawienia upewnij się, że wszystkie utworzone prywatne punkty końcowe i odpowiednia prywatna strefa DNS zostaną usunięte. Jeśli sieć wirtualna ma skonfigurowane prywatne punkty końcowe, ale usługa Private Link jest wyłączona, połączenia z tej sieci wirtualnej mogą zakończyć się niepowodzeniem.

Jeśli zamierzasz wyłączyć ustawienie Usługi Private Link, zaleca się to w godzinach pracy. Może upłynąć do 15 minut przestoju, aby niektóre scenariusze odzwierciedlały zmianę.