Konfigurowanie szczegółowej kontroli dostępu dla bazy danych SQL

Dotyczy bazy danych:✅SQL w usłudze Microsoft Fabric

Role i uprawnienia elementów obszaru roboczego sieci szkieletowej umożliwiają łatwe konfigurowanie autoryzacji dla użytkowników bazy danych, którzy potrzebują pełnego dostępu administracyjnego lub dostępu tylko do odczytu do bazy danych.

Aby skonfigurować szczegółowy dostęp do bazy danych, użyj kontroli dostępu SQL: role na poziomie bazy danych, uprawnienia SQL i/lub zabezpieczenia na poziomie wiersza (RLS).

Możesz zarządzać członkostwem ról na poziomie bazy danych i definiować niestandardowe (zdefiniowane przez użytkownika) role dla typowych scenariuszy dostępu do danych przy użyciu portalu sieci szkieletowej. Wszystkie mechanizmy kontroli dostępu SQL można skonfigurować przy użyciu języka Transact-SQL.

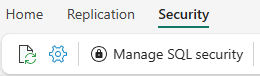

Zarządzanie rolami na poziomie bazy danych SQL w portalu sieci szkieletowej

Aby rozpocząć zarządzanie rolami na poziomie bazy danych dla bazy danych SQL Fabric:

- Przejdź do i otwórz bazę danych w portalu sieci szkieletowej.

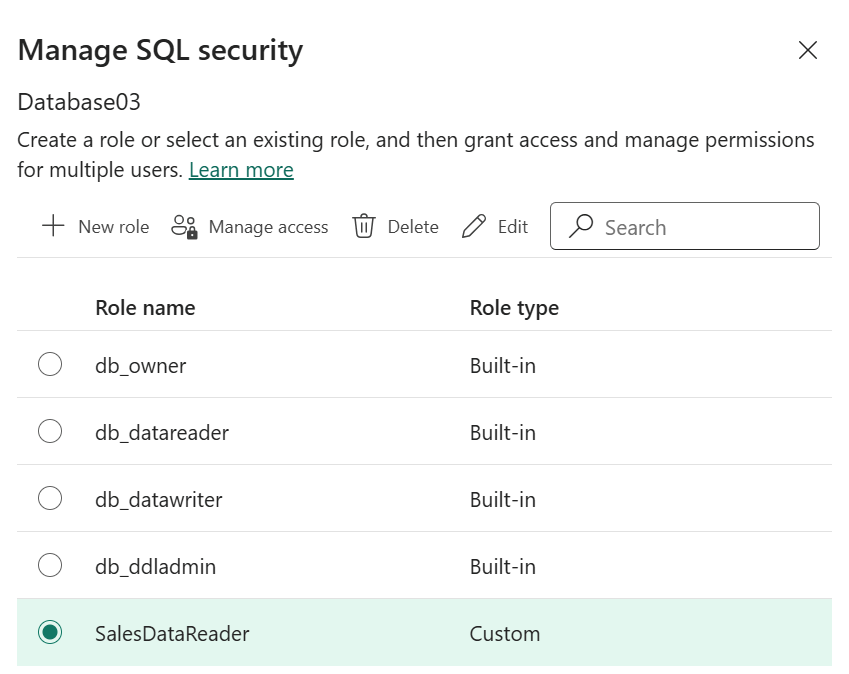

- W menu głównym wybierz pozycję Zabezpieczenia i wybierz pozycję Zarządzaj zabezpieczeniami SQL.

- Zostanie otwarta strona Zarządzanie zabezpieczeniami SQL.

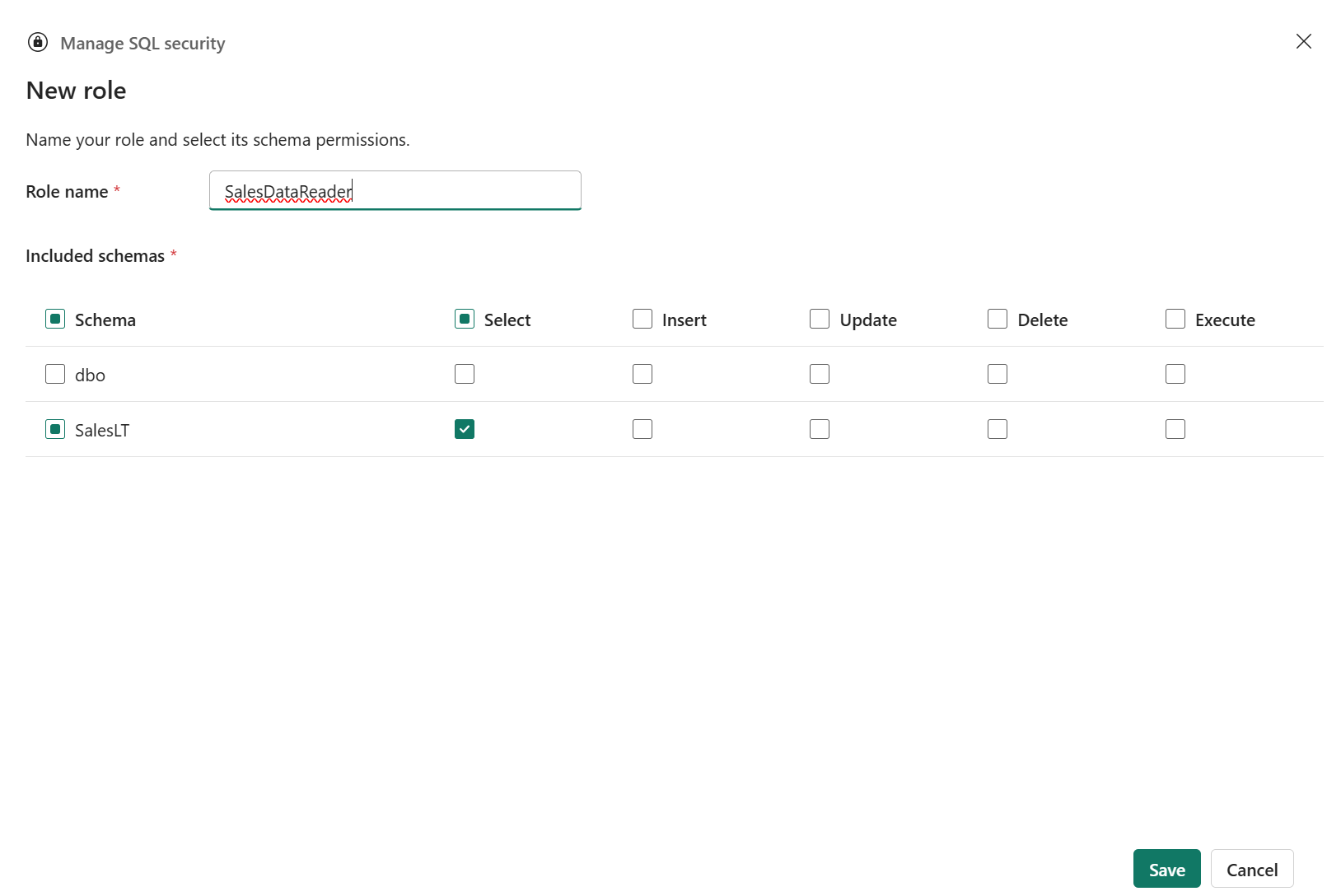

Aby dodać nową niestandardową (zdefiniowaną przez użytkownika) rolę na poziomie bazy danych, która umożliwia jej członkom dostęp do obiektów w określonych schematach bazy danych:

- Na stronie Zarządzanie zabezpieczeniami SQL wybierz pozycję Nowy.

- Na stronie Nowa rola wprowadź nazwę roli.

- Wybierz co najmniej jeden schemat.

- Wybierz uprawnienia, które chcesz przyznać członkom roli dla każdego wybranego schematu. Wybierz, Wstaw, Zaktualizuj i Usuń uprawnienia mają zastosowanie do wszystkich tabel i widoków w schemacie. Uprawnienie Wykonywanie ma zastosowanie do wszystkich procedur składowanych i funkcji w schemacie.

- Wybierz pozycję Zapisz.

Aby zmienić definicję niestandardowej roli na poziomie bazy danych:

- Na stronie Zarządzanie zabezpieczeniami SQL wybierz rolę niestandardową i wybierz pozycję Edytuj.

- Zmień nazwę roli lub uprawnienia roli dla schematów bazy danych.

Uwaga

Strona Zarządzanie zabezpieczeniami SQL umożliwia wyświetlanie tylko pięciu uprawnień na poziomie schematu i zarządzanie nimi. Jeśli udzielono roli

SELECT, ,UPDATEINSERT,DELETElubEXECUTEdla obiektu innego niż schemat lub jeśli udzielono roli innych uprawnień za pośrednictwem instrukcji GRANT języka Transact-SQL, strona Zarządzanie zabezpieczeniami SQL nie jest wyświetlana. - Wybierz pozycję Zapisz.

Aby usunąć niestandardową rolę na poziomie bazy danych:

- Na stronie Zarządzanie zabezpieczeniami SQL wybierz rolę i wybierz pozycję Usuń.

- Po wyświetleniu monitu wybierz ponownie pozycję Usuń .

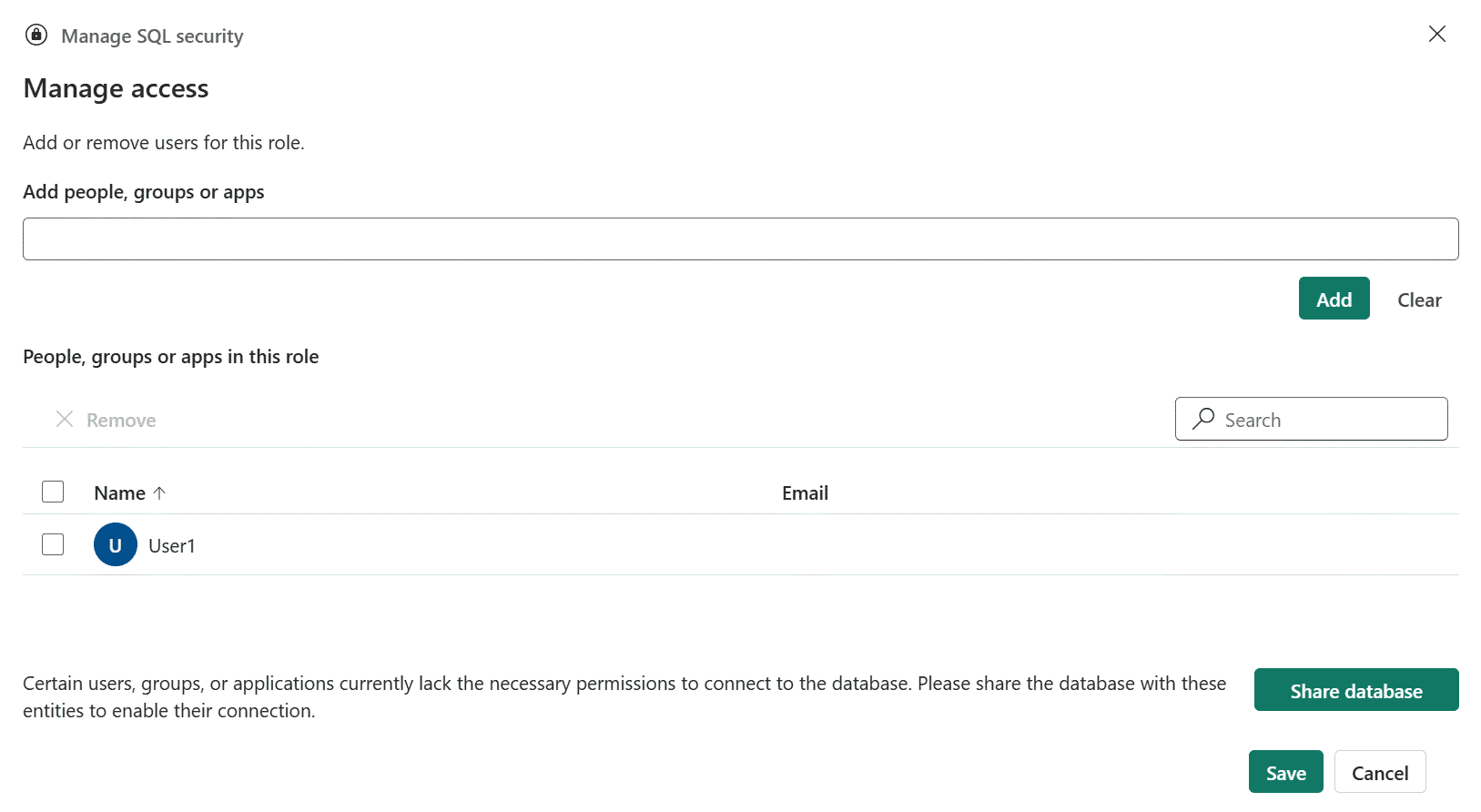

Aby wyświetlić listę członków roli i dodać lub usunąć członków roli:

- Na stronie Zarządzanie zabezpieczeniami SQL wybierz wbudowaną rolę lub rolę niestandardową, a następnie wybierz pozycję Zarządzaj dostępem.

- Aby dodać członków roli:

- W polu Dodawanie osób, grup lub aplikacji wpisz nazwę i wybierz użytkownika, grupę lub aplikację z wyników wyszukiwania. Możesz to powtórzyć, aby dodać inne osoby, grupy lub aplikacje.

- Wybierz Dodaj.

- Jeśli niektórzy członkowie roli, dodasz, nie masz uprawnienia odczytanego elementu dla bazy danych w sieci szkieletowej, zostanie wyświetlony przycisk Udostępnij bazę danych . Wybierz go, aby otworzyć okno dialogowe Udzielanie dostępu osobom i wybierz pozycję Udziel , aby udostępnić bazę danych. Przyznanie uprawnień udostępnionych do bazy danych przyzna uprawnienie Odczyt elementu członkom roli, którzy jeszcze jej nie mają. Aby uzyskać więcej informacji na temat udostępniania bazy danych SQL, zobacz Udostępnianie bazy danych SQL i zarządzanie uprawnieniami.

Ważne

Aby nawiązać połączenie z bazą danych, użytkownik lub aplikacja musi mieć uprawnienie Odczyt elementu dla bazy danych w sieci szkieletowej, niezależnie od członkostwa w rolach na poziomie bazy danych SQL lub uprawnieniach SQL wewnątrz bazy danych.

- Aby usunąć członków roli:

- Wybierz członków roli, które chcesz usunąć.

- Wybierz Usuń.

- Aby dodać członków roli:

- Wybierz pozycję Zapisz , aby zapisać zmiany na liście członków roli.

Uwaga

Po dodaniu nowego elementu członkowskiego roli, który nie ma obiektu użytkownika w bazie danych, portal sieci szkieletowej automatycznie tworzy obiekt użytkownika dla członka roli w Twoim imieniu (przy użyciu polecenia CREATE USER (Transact-SQL)). Portal sieci szkieletowej nie usuwa obiektów użytkownika z bazy danych, gdy członek roli zostanie usunięty z roli.

Konfigurowanie kontrolek SQL przy użyciu języka Transact-SQL

Aby skonfigurować dostęp dla użytkownika lub aplikacji przy użyciu języka Transact SQL:

- Udostępnij bazę danych użytkownikowi/aplikacji lub grupie Microsoft Entra, do której należy użytkownik/aplikacja. Udostępnianie bazy danych gwarantuje, że użytkownik/aplikacja ma uprawnienie Odczyt elementu dla bazy danych w sieci szkieletowej, która jest wymagana do nawiązania połączenia z bazą danych. Aby uzyskać więcej informacji, zobacz Udostępnianie bazy danych SQL i zarządzanie uprawnieniami.

- Utwórz obiekt użytkownika dla użytkownika, aplikacji lub grupy w bazie danych przy użyciu polecenia CREATE USER (Transact-SQL). Aby uzyskać więcej informacji, zobacz Create database users for Microsoft Entra identities (Tworzenie użytkowników bazy danych dla tożsamości firmy Microsoft Entra).

- Skonfiguruj żądane mechanizmy kontroli dostępu:

- Zdefiniuj niestandardowe (zdefiniowane przez użytkownika) role na poziomie bazy danych. Aby zarządzać definicjami ról niestandardowych, użyj funkcji CREATE ROLE, ALTER ROLE i DROP ROLE.

- Dodaj obiekt użytkownika do ról niestandardowych lub wbudowanych (stałych) z opcjami

ADD MEMBERiDROP MEMBERinstrukcji ALTER ROLE . - Skonfiguruj szczegółowe uprawnienia SQL dla obiektu użytkownika przy użyciu instrukcji GRANT, REVOKE i DENY .

- Skonfiguruj zabezpieczenia na poziomie wiersza w celu udzielenia/odmowy dostępu do określonych wierszy w tabeli do obiektu użytkownika.