Często zadawane pytania

Ta strona zawiera często zadawane pytania dotyczące weryfikowalnych poświadczeń i zdecentralizowanej tożsamości. Pytania są zorganizowane w poniższych sekcjach.

Podstawy

Co to jest DID?

Identyfikatory zdecentralizowane (DID) to unikatowe identyfikatory używane do zabezpieczania dostępu do zasobów, podpisywania i weryfikowania poświadczeń oraz ułatwiania wymiany danych między aplikacjami. W przeciwieństwie do tradycyjnych nazw użytkowników i adresów e-mail, jednostek i właścicieli i kontrolowania samych identyfikatorów DID (czy to osoby, urządzenia lub firmy). Identyfikatory DID istnieją niezależnie od dowolnej organizacji zewnętrznej lub zaufanego pośrednika. Specyfikacja identyfikatora zdecentralizowanego W3C szczegółowo wyjaśnia didy.

Dlaczego potrzebujemy wartości DID?

Zaufanie cyfrowe zasadniczo wymaga od uczestników posiadania tożsamości i kontrolowania ich tożsamości, a tożsamość zaczyna się od identyfikatora. W czasach codziennych naruszeń systemu na dużą skalę i ataków na scentralizowane magazyny honeypot identyfikatorów zdecentralizowana tożsamość staje się krytycznym zapotrzebowaniem na bezpieczeństwo konsumentów i firm. Osoby, które posiadają i kontrolują swoje tożsamości, mogą wymieniać weryfikowalne dane i dowody. Rozproszone środowisko poświadczeń umożliwia automatyzację wielu procesów biznesowych, które są obecnie ręczne i pracochłonne.

Co to jest weryfikowalne poświadczenie?

Poświadczenia są częścią naszego codziennego życia. Prawa jazdy są używane do potwierdzenia, że jesteśmy w stanie uruchomić pojazd samochodowy. Stopnie uniwersyteckie mogą służyć do potwierdzenia naszego poziomu edukacji i paszportów wydanych przez instytucje rządowe, aby umożliwić nam podróżowanie między krajami i regionami. Poświadczenia weryfikowalne udostępnia mechanizm wyrażania tego rodzaju poświadczeń w Sieci Web w sposób kryptograficznie bezpieczny, prywatność i weryfikowanie maszyn. W3C Verifiable Credentials spec (Specyfikacje weryfikowalnych poświadczeń) wyjaśnia szczegółowo weryfikowalne poświadczenia.

Pytania koncepcyjne

Co się stanie, gdy użytkownik straci telefon? Czy mogą odzyskać swoją tożsamość?

Istnieje wiele sposobów oferowania użytkownikom mechanizmu odzyskiwania, z których każdy ma własne kompromisy. Firma Microsoft ocenia obecnie opcje i projektuje podejścia do odzyskiwania, które oferują wygodę i bezpieczeństwo, jednocześnie szanując prywatność i niezależność użytkownika.

Jak użytkownik może ufać żądaniu od wystawcy lub weryfikatora? W jaki sposób wiedzą, CZY jest to prawdziwa wartość DID dla organizacji?

Implementujemy specyfikację dobrze znanej konfiguracji DID zdecentralizowanej platformy Identity Foundation, aby połączyć plik DID z wysoce znanym istniejącym systemem, nazwami domen. Każdy element DID utworzony przy użyciu Zweryfikowany identyfikator Microsoft Entra ma możliwość dołączania głównej nazwy domeny zakodowanej w dokumencie DID. Postępuj zgodnie z artykułem Link your Domain to your Distributed Identifier (Łączenie domeny z identyfikatorem rozproszonym), aby dowiedzieć się więcej o połączonych domenach.

Jakie są ograniczenia rozmiaru poświadczenia weryfikowalnego w zweryfikowanym identyfikatorze?

- W przypadku żądania wystawiania — 1 MB

- Zdjęcie w poświadczeniu weryfikowalnym — 1 MB

- Wynik wywołania zwrotnego 10 MB bez potwierdzenia

Jakie są wymagania dotyczące licencjonowania?

Nie ma specjalnych wymagań licencyjnych dotyczących wystawiania poświadczeń weryfikowalnych.

Jak mogę zresetować usługę Zweryfikowany identyfikator Microsoft Entra?

Zresetowanie wymaga rezygnacji i rezygnacji z usługi Zweryfikowany identyfikator Microsoft Entra. Istniejąca konfiguracja weryfikowalnych poświadczeń zostanie zresetowana, a dzierżawa uzyska nowy element DID do użycia podczas wystawiania i prezentacji.

- Postępuj zgodnie z instrukcjami rezygnacji.

- Wykonaj kroki wdrażania Zweryfikowany identyfikator Microsoft Entra, aby ponownie skonfigurować usługę.

- Jeśli konfigurujesz ręcznie zweryfikowany identyfikator, wybierz lokalizację usługi Azure Key Vault, która będzie znajdować się w tym samym lub najbliższym regionie. Wybranie tego samego regionu pozwala uniknąć problemów z wydajnością i opóźnieniami.

- Zakończ konfigurowanie usługi weryfikowalnych poświadczeń. Należy ponownie utworzyć poświadczenia.

- Należy również wydać nowe poświadczenia, ponieważ dzierżawa zawiera teraz nowy identyfikator DID.

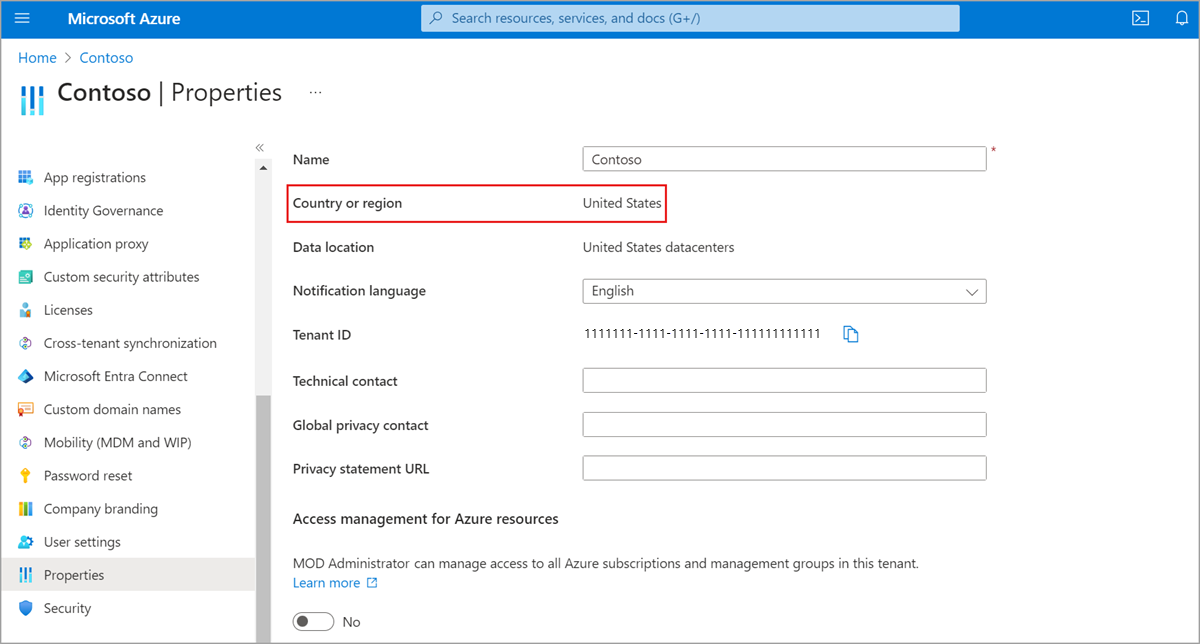

Jak mogę sprawdzić region dzierżawy firmy Microsoft Entra?

W witrynie Azure Portal przejdź do pozycji Microsoft Entra ID dla subskrypcji używanej do wdrożenia Zweryfikowany identyfikator Microsoft Entra.

W obszarze Zarządzanie wybierz pozycję Właściwości.

Zobacz wartość Country (Kraj) lub Region (Region). Jeśli wartość jest krajem lub regionem w Europie, usługa Zweryfikowany identyfikator Microsoft Entra jest skonfigurowana w Europie.

Czy Zweryfikowany identyfikator Microsoft Entra obsługuje ION jako metodę DID?

Zweryfikowany identyfikator obsługiwał metodę DID:ION w wersji zapoznawczej do grudnia 2023 r., po czym została przerwana.

Jak mogę przejść do witryny did:web from did:ion?

Jeśli chcesz przejść z did:webdid:ionusługi , możesz wykonać następujące kroki za pośrednictwem interfejsu API administratora. Zmiana urzędu wymaga ponownej aktualizacji wszystkich poświadczeń:

Eksportowanie istniejących definicji poświadczeń did:ion

-

did:ionW przypadku urzędu użyj portalu, aby skopiować wszystkie definicje wyświetlania i reguł istniejących poświadczeń. - Jeśli masz więcej niż jeden urząd, musisz użyć interfejsów API administratora, jeśli

did:ionurząd nie jest urzędem domyślnym. W dzierżawie zweryfikowanego identyfikatora połącz się przy użyciu interfejsu API administratora, wyświetl listę urzędów, aby uzyskać identyfikator urzędu dladid:ionurzędu. Następnie użyj interfejsu API list contracts , aby je wyeksportować i zapisać wynik w pliku, aby można było je ponownie utworzyć.

Tworzenie nowego urzędu did:web

- Za pomocą dołączania interfejsu API utwórz nowy

did:weburząd. Alternatywnie, jeśli dzierżawa ma tylko jeden urząd nie:ion, możesz również zrezygnować z usługi, a następnie wykonać operację zgody na ponowne uruchomienie przy użyciu konfiguracji zweryfikowanego identyfikatora. W takim przypadku można wybrać opcję Szybka i Ręczna konfiguracja. - Jeśli konfigurujesz urząd did:web authority przy użyciu interfejsu API administratora, musisz wywołać generowanie dokumentu DID w celu wygenerowania dokumentu i wywołania generowania dobrze znanego dokumentu, a następnie przekazać pliki JSON do odpowiedniej dobrze znanej ścieżki.

Ponowne tworzenie definicji poświadczeń

Po utworzeniu nowego did:web urzędu należy ponownie utworzyć definicje poświadczeń. Możesz to zrobić za pośrednictwem portalu, jeśli zrezygnowano z ponownego dołączenia lub musisz użyć interfejsu API tworzenia kontraktu, aby je odtworzyć.

Aktualizowanie istniejących aplikacji

- Zaktualizuj dowolną istniejącą aplikację (aplikacje wystawcy/weryfikatora), aby użyć nowej

did:web authorityaplikacji . W przypadku aplikacji wystawiania zaktualizuj również adres URL manifestu poświadczeń. - Testowanie wystawiania i weryfikacji przepływów z nowego urzędu did:web. Po pomyślnym zakończeniu testów przejdź do następnego kroku usuwania urzędu did:ion.

Usuń urząd nie:ion

Jeśli nie zrezygnowano z ponownego dołączenia i ponownego dołączenia, musisz usunąć stary did:ion urząd. Użyj interfejsu API urzędu usuwania, aby usunąć urząd did:ion.

Jeśli skonfiguruję ponownie usługę Zweryfikowany identyfikator Microsoft Entra, czy muszę ponownie połączyć moją domenę?

Tak, po ponownym skonfigurowaniu usługi dzierżawa ma nowy element DID używany do wystawiania i weryfikowania poświadczeń weryfikowalnych. Musisz skojarzyć nowy plik DID z domeną.

Czy można poprosić firmę Microsoft o pobranie "starych identyfikatorów DID"?

Nie, w tym momencie nie można zachować stanu DID dzierżawy po rezygnacji z usługi.

Nie mogę użyć narzędzia ngrok, co robię?

W samouczkach dotyczących wdrażania i uruchamiania przykładów opisano użycie ngrok narzędzia jako serwera proxy aplikacji. To narzędzie jest czasami blokowane przez administratorów IT do użycia w sieciach firmowych. Alternatywą jest wdrożenie przykładu w usłudze aplikacja systemu Azure i uruchomienie go w chmurze. Poniższe linki ułatwiają wdrożenie odpowiedniego przykładu w usłudze aplikacja systemu Azure Service. Warstwa cenowa Bezpłatna jest wystarczająca do hostowania przykładu. Dla każdego samouczka musisz zacząć od utworzenia wystąpienia usługi aplikacja systemu Azure, a następnie pominąć tworzenie aplikacji, ponieważ masz już aplikację, a następnie kontynuuj samouczek z jego wdrażaniem.

- Dotnet — publikowanie w usłudze App Service

- Node — wdrażanie w usłudze App Service

- Java — wdrażanie w usłudze App Service. Do przykładu należy dodać wtyczkę maven dla usługi aplikacja systemu Azure Service.

- Python — wdrażanie przy użyciu programu Visual Studio Code

Niezależnie od języka używanego przykładu nazwa https://something.azurewebsites.net hosta usługi aplikacja systemu Azure Service jest używana jako publiczny punkt końcowy. Nie musisz konfigurować czegoś dodatkowego, aby to działało. Jeśli wprowadzisz zmiany w kodzie lub konfiguracji, musisz ponownie wdrożyć przykład, aby aplikacja systemu Azure Services. Rozwiązywanie problemów/debugowanie nie jest tak proste, jak uruchamianie przykładu na komputerze lokalnym, gdzie ślady w oknie konsoli pokazują błędy, ale można osiągnąć prawie to samo za pomocą strumienia dziennika.

Wzmacnianie zabezpieczeń sieci dla zdarzeń wywołania zwrotnego

Interfejs API usługi żądań używa wywołań zwrotnych do adresu URL dostarczonego przez aplikację jednostki uzależnionej. Ten adres URL musi być dostępny z systemu zweryfikowanego identyfikatora, aby odebrano wywołania zwrotne. Wywołania zwrotne pochodzą z infrastruktury platformy Azure w tym samym regionie co dzierżawa firmy Microsoft Entra. Jeśli chcesz wzmocnić sieć, masz dwie opcje.

- Użyj tagów usługi Azure Firewall w usłudzeAzureCloud.

- Użyj opublikowanego zakresu CIDR, aby skonfigurować zaporę. Musisz użyć usługi AzureCloud.regiony zgodne z lokalizacją, w której wdrożono dzierżawę usługi Microsoft Entra w celu skonfigurowania zapory w celu zezwalania na ruch zwrotny z interfejsu API usługi żądań za pośrednictwem. Jeśli na przykład twoja dzierżawa znajduje się w UE, należy wybrać wszystkie zakresy CIDR z usługi AzureCloud.northeurope, .westeurope itp., do konfiguracji zapór.

Skanowanie kodu QR

W dokumentacji instrukcja scan the QR code dotyczy skanowania jej za pomocą aplikacji mobilnej Microsoft Authenticator, chyba że określono inaczej.

Możliwe jest skanowanie kodu QR za pomocą aplikacji aparatu mobilnego, która następnie uruchamia aplikację Microsoft Authenticator. Aby można było to zrobić, należy zarejestrować program obsługi protokołu dla openid-vc:// programu Microsoft Authenticator. Jeśli dla niego zarejestrowano inną aplikację mobilną, aplikacja Authenticator nie zostanie otwarta.

Na telefonach komórkowych z systemem Android znane problemy ze skanowaniem kodu QR to:

- W systemie Android 9 i starszych wersjach skanowanie kodu QR za pomocą aplikacji aparatu nie działa i nie ma innego obejścia niż używanie aplikacji Microsoft Authenticator do skanowania.

- Na telefonach z systemem Android z profilami służbowymi i osobistymi każdy profil ma własne wystąpienie aplikacji Microsoft Authenticator. Jeśli masz poświadczenia w aplikacji Authenticator profilu służbowego i spróbujesz zeskanować kod QR przy użyciu aplikacji aparatu z profilu osobistego, zostanie otwarta osobista aplikacja Authenticator. Powoduje to błąd, ponieważ poświadczenie znajduje się w profilu służbowym, a nie w profilu osobistym. Komunikat o błędzie to "Musisz dodać ten zweryfikowany identyfikator i spróbować ponownie".