Przewodnik Szybki start dotyczący Zarządzanie uprawnieniami Microsoft Entra

Witamy w przewodniku Szybki start dotyczącym Zarządzanie uprawnieniami Microsoft Entra.

Zarządzanie uprawnieniami to rozwiązanie do zarządzania upoważnieniami infrastruktury chmurowej (CIEM), które zapewnia kompleksowy wgląd w uprawnienia przypisane do wszystkich tożsamości. Te tożsamości obejmują nadmiernie uprzywilejowane obciążenia i tożsamości użytkowników, akcje i zasoby w infrastrukturze wielochmurowej w usługach Microsoft Azure, Amazon Web Services (AWS) i Google Cloud Platform (GCP). Zarządzanie uprawnieniami pomaga organizacji skutecznie zabezpieczyć uprawnienia do chmury i zarządzać nimi, wykrywając, automatycznie zmieniając rozmiar i stale monitorując nieużywane i nadmierne uprawnienia.

W tym przewodniku Szybki start skonfigurujesz środowiska wielochmurowe, skonfigurujesz zbieranie danych i włączysz dostęp do uprawnień w celu zapewnienia, że tożsamości w chmurze są zarządzane i bezpieczne.

Wymagania wstępne

Przed rozpoczęciem potrzebny jest dostęp do tych narzędzi w procesie dołączania:

- Dostęp do lokalnej powłoki BASH przy użyciu interfejsu wiersza polecenia platformy Azure lub usługi Azure Cloud Shell przy użyciu środowiska BASH (dostępny jest interfejs wiersza polecenia platformy Azure).

- Dostęp do konsol AWS, Azure i GCP.

- Użytkownik musi mieć przypisanie roli Administrator zarządzania uprawnieniami, aby utworzyć nową rejestrację aplikacji w dzierżawie firmy Microsoft Entra, jest wymagane w przypadku dołączania usług AWS i GCP.

Krok 1. Konfigurowanie zarządzania uprawnieniami

Aby włączyć zarządzanie uprawnieniami, musisz mieć dzierżawę firmy Microsoft Entra (na przykład Centrum administracyjne firmy Microsoft Entra).

- Jeśli masz konto platformy Azure, automatycznie masz dzierżawę centrum administracyjnego firmy Microsoft Entra.

- Jeśli jeszcze go nie masz, utwórz bezpłatne konto w entra.microsoft.com.

Jeśli powyższe punkty zostaną spełnione, kontynuuj wykonywanie następujących czynności:

Włączanie usługi Zarządzanie uprawnieniami Microsoft Entra w organizacji

Upewnij się, że jesteś administratorem zarządzania uprawnieniami. Dowiedz się więcej o rolach i uprawnieniach zarządzania uprawnieniami.

Krok 2. Dołączanie środowiska wielochmurowego

Do tej pory,

- Przypisano rolę Administrator zarządzania uprawnieniami w dzierżawie centrum administracyjnego firmy Microsoft Entra.

- Zakupiono licencje lub aktywowano 45-dniową bezpłatną wersję próbną usługi Permissions Management.

- Pomyślnie uruchomiono zarządzanie uprawnieniami.

Teraz zapoznasz się z rolą i ustawieniami trybów kontrolerów i zbierania danych w obszarze Zarządzanie uprawnieniami.

Ustawianie kontrolera

Kontroler umożliwia określenie poziomu dostępu przyznanego użytkownikom w obszarze Zarządzanie uprawnieniami.

Włączenie kontrolera podczas dołączania umożliwia dostęp administratora do zarządzania uprawnieniami lub dostęp do odczytu i zapisu, dzięki czemu użytkownicy mogą mieć odpowiednie uprawnienia i korygować bezpośrednio za pomocą usługi Permissions Management (zamiast przechodzić do konsol AWS, Azure lub GCP).

Wyłączenie kontrolera podczas dołączania lub nigdy go nie włącza, przyznaje użytkownikowi zarządzanie uprawnieniami dostęp tylko do odczytu do środowisk.

Uwaga

Jeśli nie włączysz kontrolera podczas dołączania, możesz włączyć go po zakończeniu dołączania. Aby ustawić kontroler w usłudze Zarządzanie uprawnieniami po dołączeniu, zobacz Włączanie lub wyłączanie kontrolera po dołączeniu. W przypadku środowisk AWS po włączeniu kontrolera nie można go wyłączyć.

Aby ustawić ustawienia kontrolera podczas dołączania:

- Wybierz pozycję Włącz , aby przyznać dostęp do odczytu i zapisu do zarządzania uprawnieniami.

- Wybierz pozycję Wyłącz , aby przyznać dostęp tylko do odczytu do zarządzania uprawnieniami.

Konfigurowanie zbierania danych

Istnieją trzy tryby do wyboru w celu zbierania danych w usłudze Permissions Management.

Automatyczne (zalecane) Zarządzanie uprawnieniami automatycznie odnajduje, dołącza i monitoruje wszystkie bieżące i przyszłe subskrypcje.

Ręcznie wprowadź poszczególne subskrypcje zarządzania uprawnieniami w celu odnajdywania, dołączania i monitorowania. Możesz wprowadzić maksymalnie 100 subskrypcji na zbieranie danych.

Wybierz pozycję Zarządzanie uprawnieniami automatycznie odnajduje wszystkie bieżące subskrypcje. Po odnalezieniu należy wybrać subskrypcje do dołączenia i monitorowania.

Uwaga

Aby korzystać z trybów automatycznych lub wybierz , kontroler musi być włączony podczas konfigurowania zbierania danych.

Aby skonfigurować zbieranie danych:

- W obszarze Zarządzanie uprawnieniami przejdź do strony Moduły zbierające dane.

- Wybierz środowisko chmury: AWS, Azure lub GCP.

- Kliknij pozycję Utwórz konfigurację.

Uwaga

Proces zbierania danych zajmuje trochę czasu i występuje w około 4–5 godzinach w większości przypadków. Przedział czasu zależy od rozmiaru posiadanego systemu autoryzacji i ilości danych dostępnych dla kolekcji.

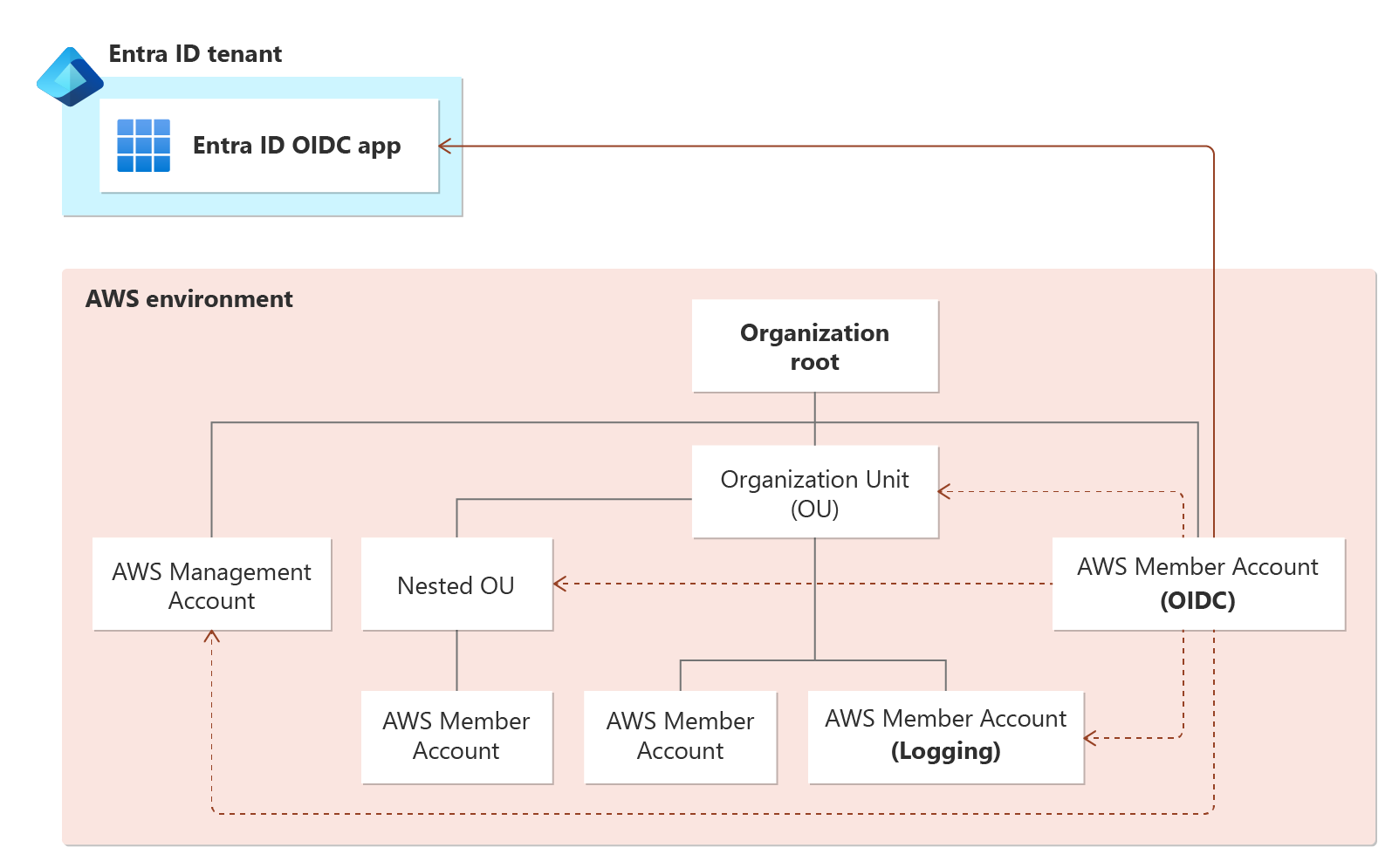

Dołączanie usług Amazon Web Services (AWS)

Ponieważ zarządzanie uprawnieniami jest hostowane w usłudze Microsoft Entra, istnieje więcej kroków, które należy wykonać w celu dołączenia środowiska AWS.

Aby połączyć platformę AWS z zarządzaniem uprawnieniami, należy utworzyć aplikację firmy Microsoft Entra w dzierżawie centrum administracyjnego firmy Microsoft, w której włączono zarządzanie uprawnieniami. Ta aplikacja Firmy Microsoft Entra służy do konfigurowania połączenia OIDC ze środowiskiem platformy AWS.

OpenID Connect (OIDC) to interoperowalny protokół uwierzytelniania oparty na rodzinie specyfikacji OAuth 2.0.

Wymagania wstępne

Aby utworzyć nową rejestrację aplikacji w usłudze Microsoft Entra ID, użytkownik musi mieć przypisanie roli Administrator zarządzania uprawnieniami.

Identyfikatory kont i role dla:

- Konto OIDC platformy AWS: konto członka platformy AWS wyznaczone przez Ciebie do tworzenia i hostowania połączenia OIDC za pośrednictwem dostawcy tożsamości OIDC

- Konto rejestrowania platformy AWS (opcjonalne, ale zalecane)

- Konto usługi AWS Management (opcjonalne, ale zalecane)

- Konta członków platformy AWS monitorowane i zarządzane przez zarządzanie uprawnieniami (w trybie ręcznym)

Aby użyć trybów automatycznego lub wybierania zbierania danych, musisz połączyć konto usługi AWS Management.

W tym kroku możesz włączyć kontroler, wprowadzając nazwę zasobnika S3 za pomocą dzienników aktywności platformy AWS CloudTrail (znaleziono w dziennikach aktywności platformy AWS).

Aby dołączyć środowisko AWS i skonfigurować zbieranie danych, zobacz Dołączanie konta usług Amazon Web Services (AWS).

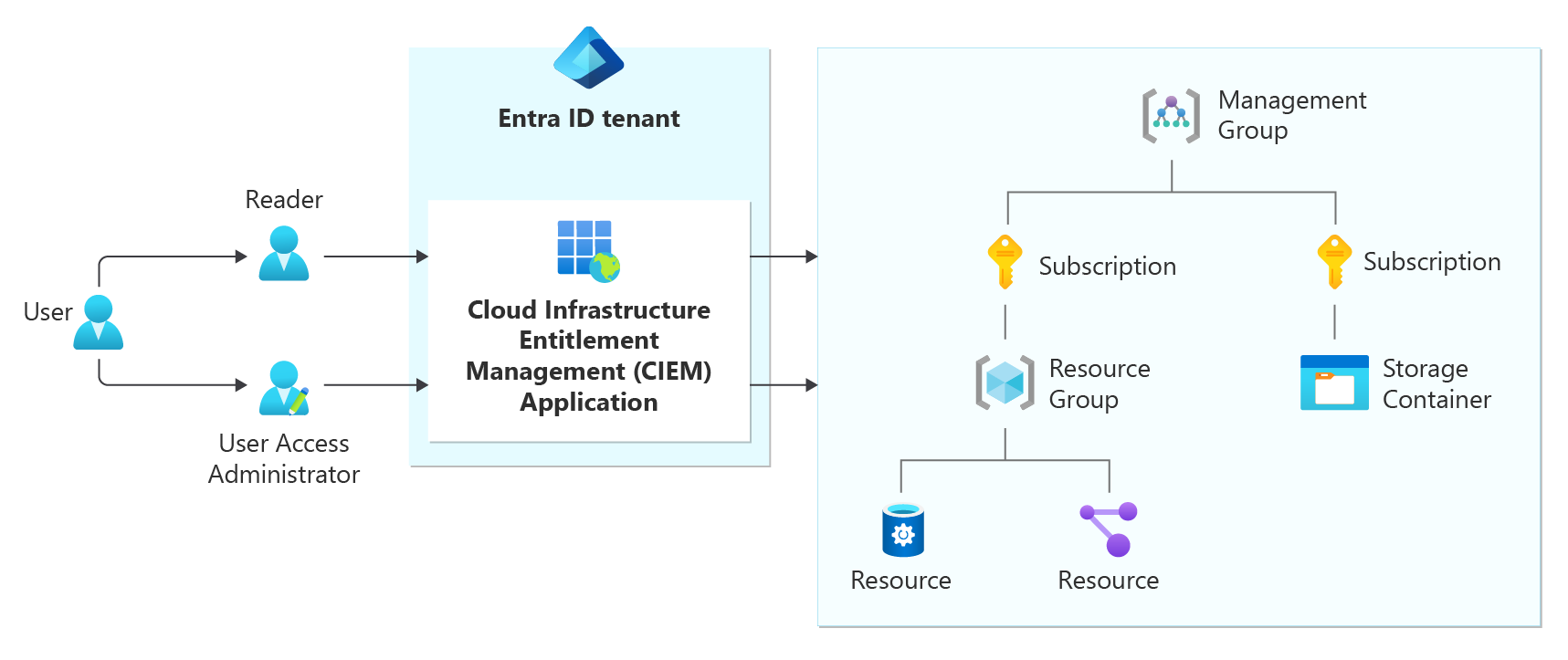

Dołączanie platformy Microsoft Azure

Po włączeniu zarządzania uprawnieniami w dzierżawie firmy Microsoft entra utworzono aplikację dla przedsiębiorstw dla modelu CIEM. Aby dołączyć środowisko platformy Azure, przyznasz uprawnienia do tej aplikacji do zarządzania uprawnieniami.

W dzierżawie firmy Microsoft Entra, w której włączono zarządzanie uprawnieniami, znajdź aplikację Enterprise Management (CIEM) infrastruktury chmury.

Przypisz rolę Czytelnik do aplikacji CIEM, aby umożliwić zarządzanie uprawnieniami odczytywanie subskrypcji firmy Microsoft w środowisku.

Wymagania wstępne

Użytkownik z uprawnieniami

Microsoft.Authorization/roleAssignments/writew zakresie subskrypcji lub grupy zarządzania w celu przypisania ról do aplikacji CIEM.Aby użyć trybów automatycznego lub Wybierz zbieranie danych, musisz przypisać rolę Czytelnik w zakresie grupy zarządzania.

Aby włączyć kontroler, musisz przypisać rolę administratora dostępu użytkowników do aplikacji CIEM.

Aby dołączyć środowisko platformy Azure i skonfigurować zbieranie danych, zobacz Dołączanie subskrypcji platformy Microsoft Azure.

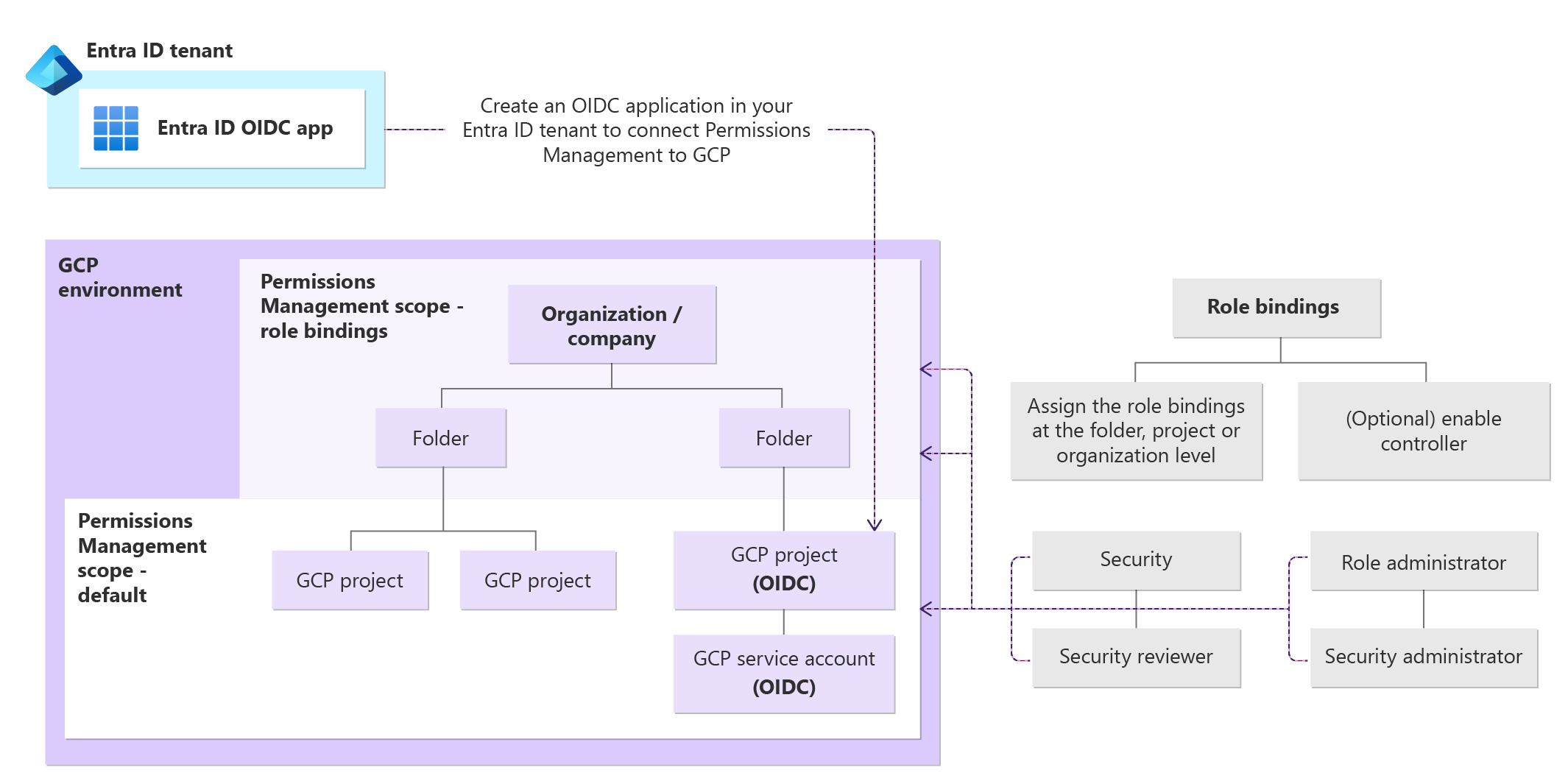

Dołączanie platformy Google Cloud Platform (GCP)

Ponieważ zarządzanie uprawnieniami jest hostowane na platformie Microsoft Azure, należy wykonać dodatkowe czynności, aby dołączyć środowisko GCP.

Aby połączyć usługę GCP z zarządzaniem uprawnieniami, należy utworzyć aplikację centrum administracyjnego firmy Microsoft Entra w dzierżawie firmy Microsoft, w której włączono zarządzanie uprawnieniami. Ta aplikacja centrum administracyjnego firmy Microsoft Entra służy do konfigurowania połączenia OIDC ze środowiskiem GCP.

OpenID Connect (OIDC) to interoperowalny protokół uwierzytelniania oparty na rodzinie specyfikacji OAuth 2.0.

Wymagania wstępne

Użytkownik z możliwością utworzenia nowej rejestracji aplikacji w firmie Microsoft Entra (wymaganej do ułatwienia połączenia OIDC) jest wymagany do dołączania usług AWS i GCP.

Szczegóły identyfikatora dla:

- Projekt GCP OIDC: projekt GCP wyznaczony przez Użytkownika do tworzenia i hostowania połączenia OIDC za pośrednictwem dostawcy tożsamości OIDC.

- Numer projektu i identyfikator projektu

- Tożsamość obciążenia GCP OIDC

- Identyfikator puli, identyfikator dostawcy puli

- Konto usługi GCP OIDC

- G-suite IdP Secret name and G-suite IdP user email (opcjonalnie)

- Identyfikatory projektów GCP, które chcesz dołączyć (opcjonalnie, dla trybu ręcznego)

Przypisz role Osoby przeglądającego i Recenzenta zabezpieczeń do konta usługi GCP na poziomie organizacji, folderu lub projektu, aby przyznać dostęp do odczytu zarządzania uprawnieniami do środowiska GCP.

W tym kroku możesz włączyć tryb kontrolera, przypisując role Administrator ról i Administrator zabezpieczeń do konta usługi GCP na poziomie organizacji, folderu lub projektu.

Uwaga

Domyślny zakres zarządzania uprawnieniami znajduje się na poziomie projektu.

Aby dołączyć środowisko GCP i skonfigurować zbieranie danych, zobacz Dołączanie projektu GCP.

Podsumowanie

Gratulacje! Zakończono konfigurowanie zbierania danych dla środowisk i rozpoczęto proces zbierania danych. Proces zbierania danych zajmuje trochę czasu; w większości przypadków około 4–5 godzin. Przedział czasu zależy od ilości dołączonych systemów autoryzacji i ilości danych dostępnych do zbierania.

Kolumna status w interfejsie użytkownika zarządzania uprawnieniami pokazuje, na którym etapie zbierania danych jesteś.

- Oczekujące: Zarządzanie uprawnieniami nie rozpoczęło jeszcze wykrywania ani dołączania.

- Odnajdywanie: Zarządzanie uprawnieniami wykrywa systemy autoryzacji.

- W toku: Zarządzanie uprawnieniami zakończyło wykrywanie systemów autoryzacji i dołączanie.

- Dołączone: zbieranie danych zostało ukończone, a wszystkie wykryte systemy autoryzacji są dołączane do usługi Permissions Management.

Uwaga

Podczas procesu zbierania danych można rozpocząć konfigurowanie użytkowników i grup w obszarze Zarządzanie uprawnieniami.

Następne kroki

- Włączanie lub wyłączanie kontrolera po dołączeniu

- Dodawanie konta/subskrypcji/projektu po zakończeniu dołączania

- Tworzenie folderów w celu organizowania systemów autoryzacji

Dokumentacja: