Integracja logowania jednokrotnego (SSO) firmy Microsoft z usługą ServiceNow

Z tego samouczka dowiesz się, jak zintegrować usługę ServiceNow z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi ServiceNow z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi ServiceNow.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi ServiceNow przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji: w witrynie Azure Portal.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji ServiceNow z obsługą logowania jednokrotnego.

- W przypadku usługi ServiceNow wystąpienie lub dzierżawa usługi ServiceNow obsługuje wersje Calgary, Kingston, London, Madryt, Nowy Jork, Orlando, Paryż i San Diego.

- W przypadku usługi ServiceNow Express wystąpienie usługi ServiceNow Express, Helsinki lub nowszej wersji.

- W dzierżawie usługi ServiceNow musi być włączona wtyczka Multiple Provider Single Sign On Plugin (wtyczka logowania jednokrotnego u wielu dostawców).

- W przypadku konfiguracji automatycznej włącz wtyczkę wielu dostawców dla usługi ServiceNow.

- Aby zainstalować aplikację ServiceNow Agent (Mobile), przejdź do odpowiedniego magazynu i wyszukaj aplikację agenta usługi ServiceNow. Następnie pobierz go.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

Usługa ServiceNow obsługuje logowanie jednokrotne inicjowane przez dostawcę usług.

Usługa ServiceNow obsługuje automatyczną aprowizację użytkowników.

Aplikację ServiceNow Agent (Mobile) można skonfigurować przy użyciu identyfikatora Entra firmy Microsoft na potrzeby włączania logowania jednokrotnego. Obsługuje zarówno użytkowników systemów Android, jak i iOS. W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

Dodawanie usługi ServiceNow z galerii

Aby skonfigurować integrację usługi ServiceNow z identyfikatorem Entra firmy Microsoft, należy dodać usługę ServiceNow z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wprowadź ciąg ServiceNow w polu wyszukiwania.

- Wybierz pozycję ServiceNow z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO for ServiceNow

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft z usługą ServiceNow przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem usługi ServiceNow.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft w usłudze ServiceNow, wykonaj następujące kroki:

-

Skonfiguruj logowanie jednokrotne microsoft Entra, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra w celu przetestowania logowania jednokrotnego firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra, aby umożliwić aplikacji B.Simon korzystanie z logowania jednokrotnego firmy Microsoft Entra.

- Skonfiguruj usługę Microsoft Entra SSO for ServiceNow Express , aby umożliwić użytkownikom korzystanie z tej funkcji.

-

Skonfiguruj usługę ServiceNow , aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego usługi ServiceNow, aby mieć w usłudze ServiceNow odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Skonfiguruj logowanie jednokrotne usługi ServiceNow Express, aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

- Przetestuj logowanie jednokrotne dla agenta usługi ServiceNow (mobile), aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

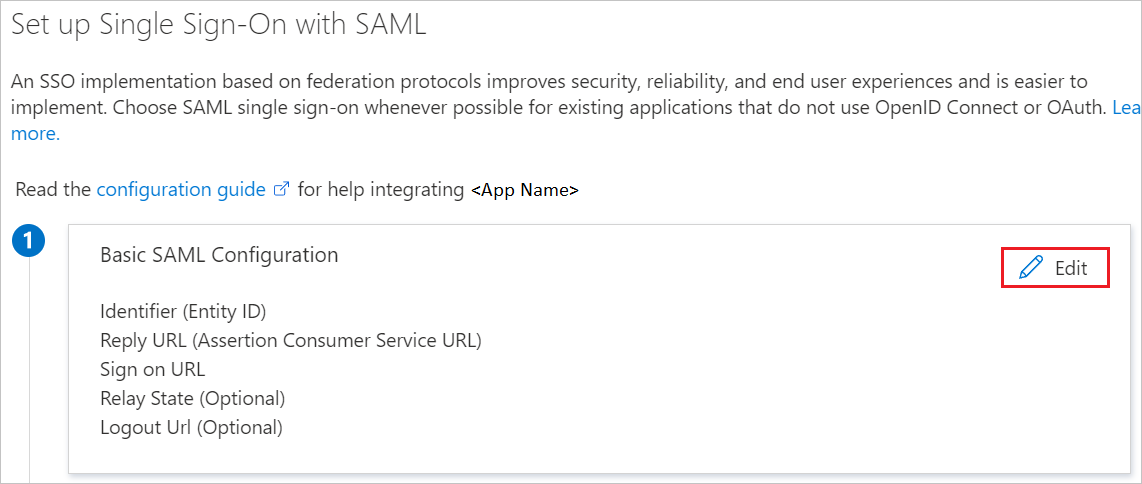

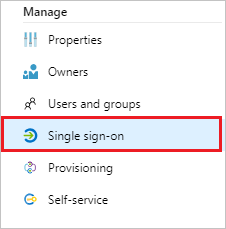

Przejdź do strony integracji aplikacji>>>przedsiębiorstw ServiceNow, znajdź sekcję Zarządzanie. Wybierz pozycję Logowanie jednokrotne.

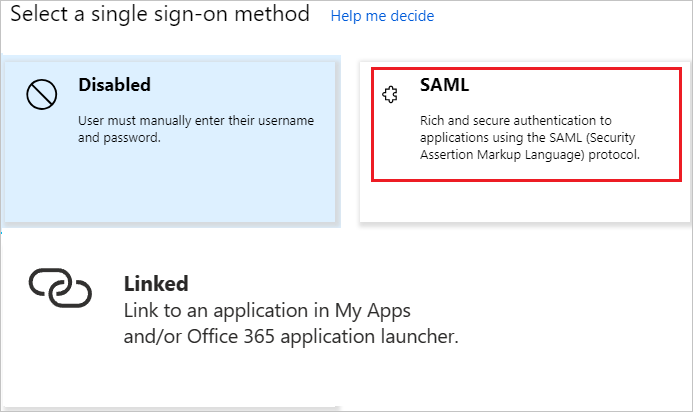

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

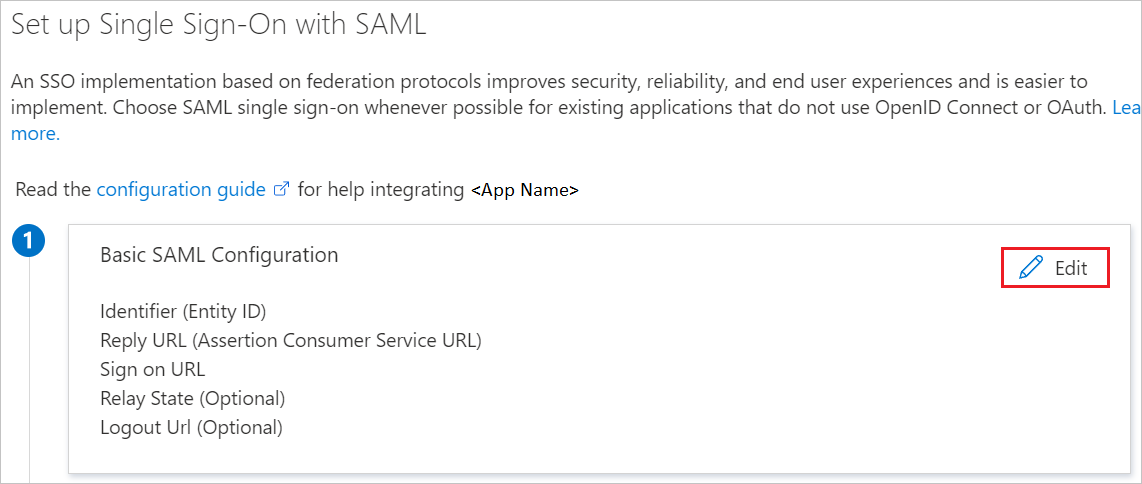

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę pióra podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu Adres URL logowania wprowadź jeden z następujących wzorców adresów URL:

Adres URL logowania https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Uwaga

Skopiuj wartość sys_id z sekcji Konfigurowanie usługi ServiceNow , co zostało wyjaśnione w dalszej części samouczka.

b. W polu Identyfikator (identyfikator jednostki) wprowadź adres URL, który używa następującego wzorca:

https://<instance-name>.service-now.comc. W polu Adres URL odpowiedzi wprowadź jeden z następujących wzorców adresów URL:

Adres URL odpowiedzi https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. W polu Adres URL wylogowywania wprowadź adres URL, który używa następującego wzorca:

https://<instancename>.service-now.com/navpage.doUwaga

Jeśli parametr "/" zostanie dodany w wartości Identyfikator, usuń to ręcznie.

Uwaga

To nie są rzeczywiste wartości. Należy zaktualizować te wartości przy użyciu rzeczywistego adresu URL logowania, adresu URL odpowiedzi, adresu URL wylogowywania i identyfikatora, co zostało wyjaśnione w dalszej części tego samouczka. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

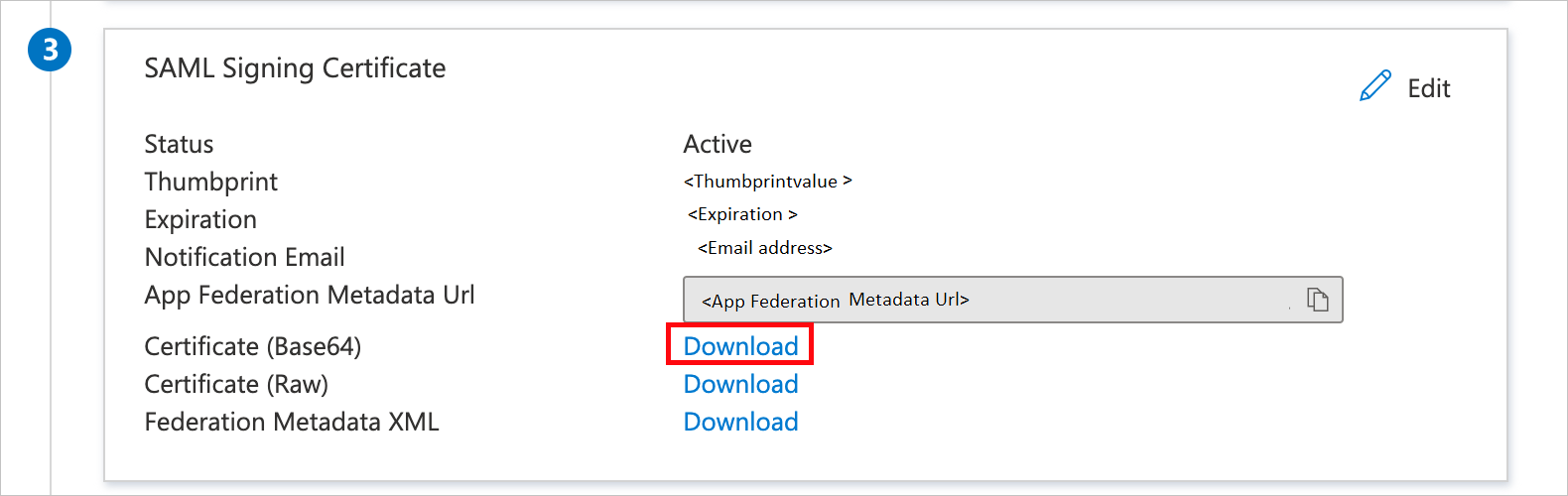

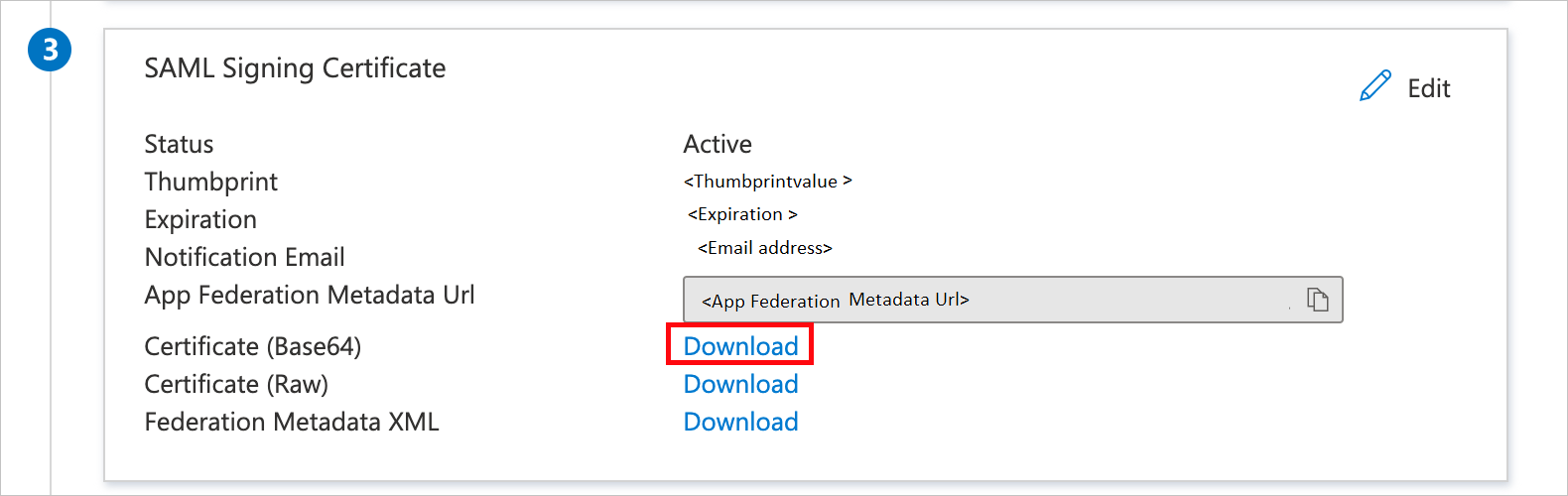

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64).

a. Wybierz przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i wklej go do Notatnika. Ten adres URL będzie używany w dalszej części samouczka.

b. Wybierz pozycję Pobierz , aby pobrać certyfikat (Base64), a następnie zapisz plik certyfikatu na komputerze.

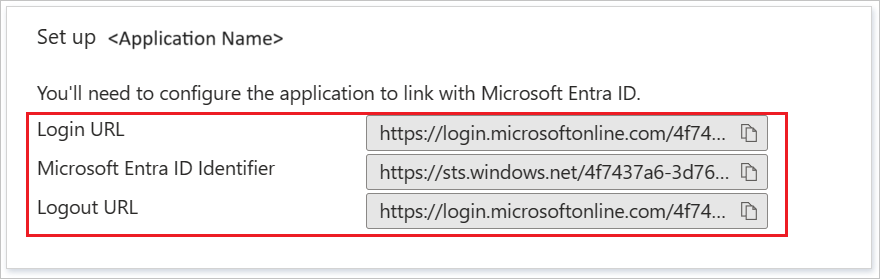

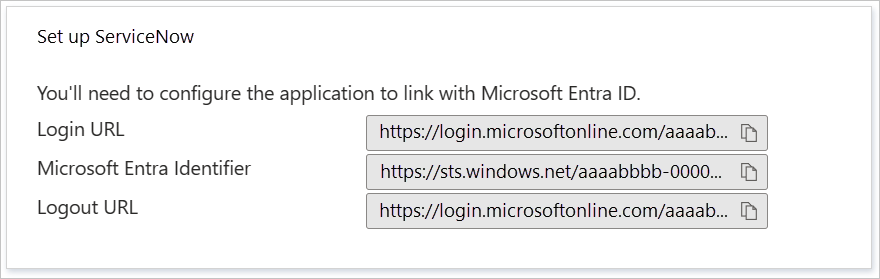

W sekcji Konfigurowanie usługi ServiceNow skopiuj odpowiednie adresy URL na podstawie wymagań.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana

B.Simon -

W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do usługi ServiceNow.

- Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

- Na liście aplikacji wybierz pozycję ServiceNow.

- Na stronie przeglądu aplikacji znajdź sekcję Zarządzanie , a następnie wybierz pozycję Użytkownicy i grupy.

- Wybierz Dodaj użytkownika. W oknie dialogowym Dodawanie przypisania wybierz pozycję Użytkownicy i grupy.

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy użytkowników, a następnie wybierz pozycję Wybierz.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania wybierz pozycję Przypisz.

Konfigurowanie logowania jednokrotnego firmy Microsoft dla usługi ServiceNow Express

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji>przedsiębiorstw ServiceNow, wybierz pozycję Logowanie jednokrotne.

W oknie dialogowym Wybieranie metody logowania jednokrotnego wybierz pozycję TRYB SAML/WS-Fed, aby włączyć logowanie jednokrotne.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę pióra, aby otworzyć okno dialogowe Podstawowa konfiguracja protokołu SAML.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu Adres URL logowania wprowadź jeden z następujących wzorców adresów URL:

Adres URL logowania https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. W polu Identyfikator (identyfikator jednostki) wprowadź adres URL, który używa następującego wzorca:

https://<instance-name>.service-now.comc. W polu Adres URL odpowiedzi wprowadź jeden z następujących wzorców adresów URL:

Adres URL odpowiedzi https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. W polu Adres URL wylogowywania wprowadź adres URL, który używa następującego wzorca:

https://<instancename>.service-now.com/navpage.doUwaga

Jeśli parametr "/" zostanie dodany w wartości Identyfikator, usuń to ręcznie.

Uwaga

To nie są rzeczywiste wartości. Należy zaktualizować te wartości przy użyciu rzeczywistego adresu URL logowania, adresu URL odpowiedzi, adresu URL wylogowywania i identyfikatora, co zostało wyjaśnione w dalszej części tego samouczka. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML wybierz pozycję Pobierz, aby pobrać certyfikat (Base64) z określonych opcji zgodnie z wymaganiami. Zapisz go na komputerze.

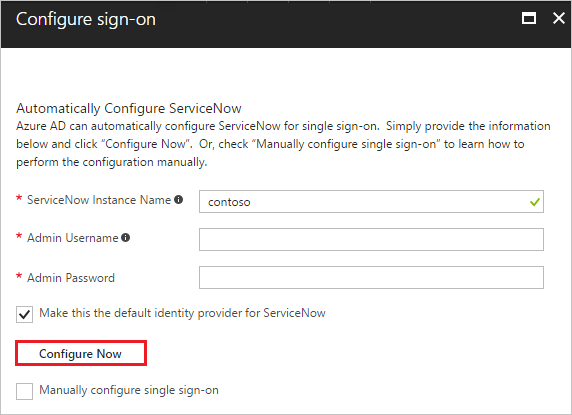

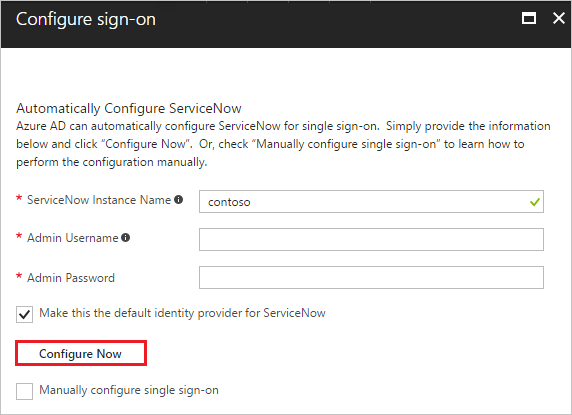

Identyfikator entra firmy Microsoft może automatycznie skonfigurować usługę ServiceNow na potrzeby uwierzytelniania opartego na protokole SAML. Aby włączyć tę usługę, przejdź do sekcji Konfigurowanie usługi ServiceNow i wybierz pozycję Wyświetl instrukcje krok po kroku, aby otworzyć okno Konfigurowanie logowania .

W formularzu Konfigurowanie logowania wprowadź nazwę wystąpienia usługi ServiceNow, nazwę użytkownika administratora i hasło administratora. Wybierz pozycję Konfiguruj teraz. Podana nazwa użytkownika administratora musi mieć przypisaną rolę security_admin w usłudze ServiceNow, aby to działało. W przeciwnym razie, aby ręcznie skonfigurować usługę ServiceNow do używania identyfikatora Entra firmy Microsoft jako dostawcy tożsamości SAML, wybierz pozycję Ręcznie skonfiguruj logowanie jednokrotne. Skopiuj adres URL wylogowywania, identyfikator entra firmy Microsoft i adres URL logowania z sekcji Szybki przewodnik.

Konfigurowanie usługi ServiceNow

Zaloguj się do swojej aplikacji ServiceNow jako administrator.

Aktywuj wtyczkę Integracja — instalator logowania jednokrotnego wielu dostawców, wykonując następujące kroki:

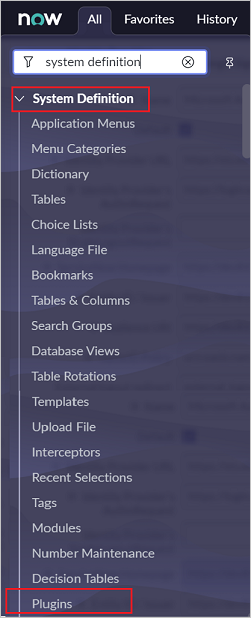

a. W okienku po lewej stronie wyszukaj sekcję Definicja systemu w polu wyszukiwania, a następnie wybierz pozycję Wtyczki.

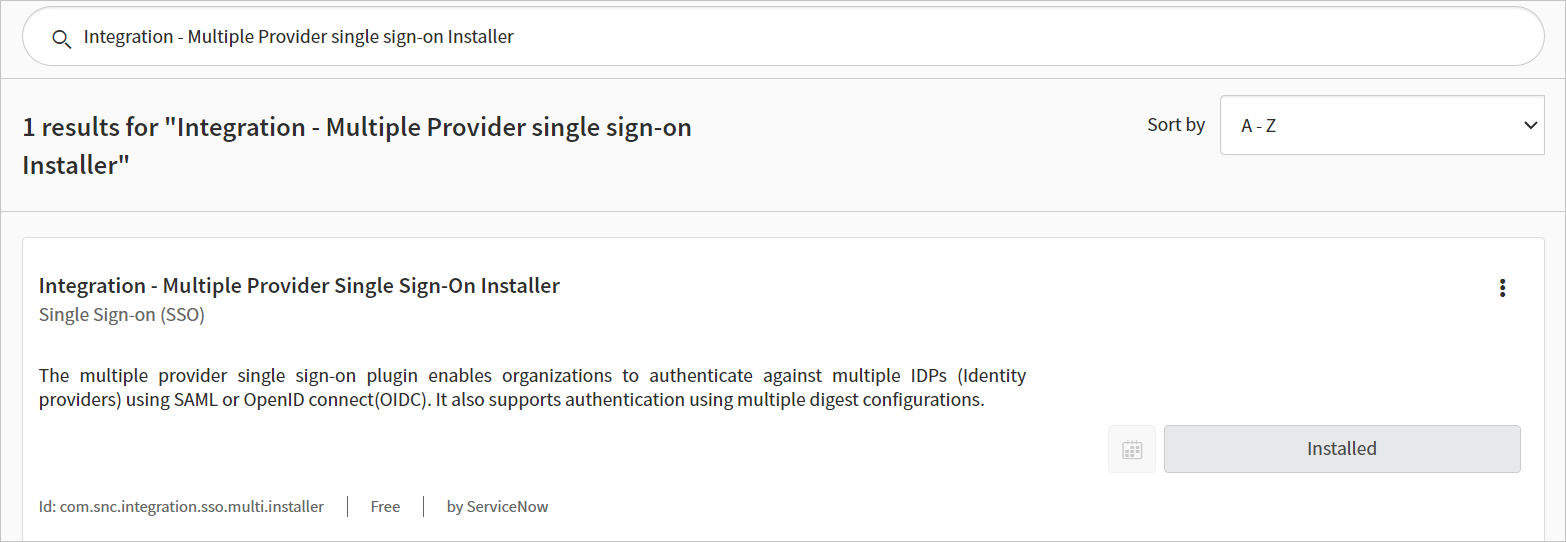

b. Wyszukaj pozycję Integracja — instalator logowania jednokrotnego wielu dostawców, a następnie zainstaluj i aktywuj go.

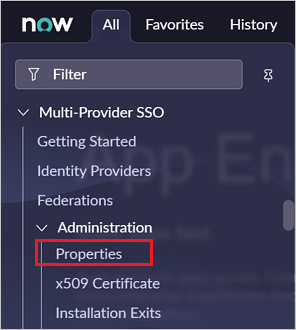

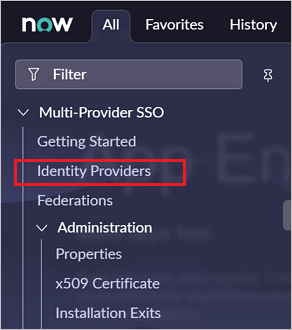

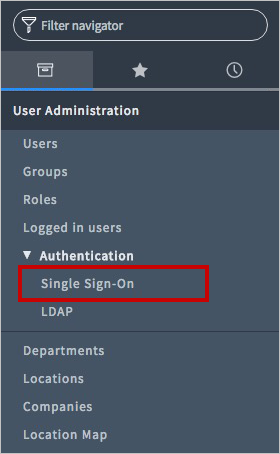

W okienku po lewej stronie wyszukaj sekcję Logowanie jednokrotne dla wielu dostawców na pasku wyszukiwania, a następnie wybierz pozycję Właściwości w obszarze Administracja.

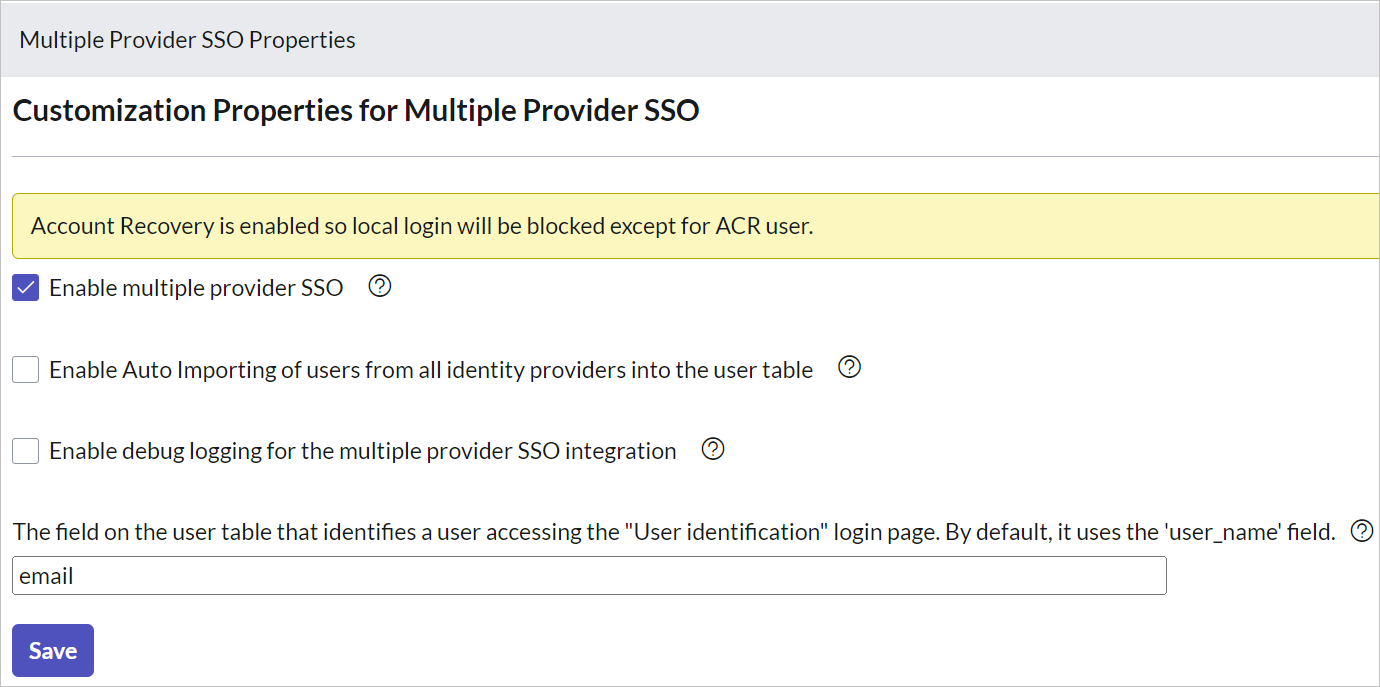

W oknie dialogowym Właściwości logowania jednokrotnego wielu dostawców wykonaj następujące kroki:

W obszarze Włącz logowanie jednokrotne wielu dostawców wybierz pozycję Tak.

W obszarze Włącz automatyczne importowanie użytkowników ze wszystkich dostawców tożsamości do tabeli użytkowników wybierz pozycję Tak.

W obszarze Włącz rejestrowanie debugowania dla integracji logowania jednokrotnego dla wielu dostawców wybierz pozycję Tak.

W polu Pole w tabeli użytkownika, które..., wprowadź adres e-mail.

Wybierz pozycję Zapisz.

Usługę ServiceNow można skonfigurować automatycznie lub ręcznie. Aby automatycznie skonfigurować usługę ServiceNow, wykonaj następujące kroki:

Wróć do strony logowania jednokrotnego usługi ServiceNow .

Usługa Konfigurowania jednym kliknięciem jest udostępniana dla usługi ServiceNow. Aby włączyć tę usługę, przejdź do sekcji Konfiguracja usługi ServiceNow i wybierz pozycję Konfiguruj usługę ServiceNow, aby otworzyć okno Konfigurowanie logowania.

W formularzu Konfigurowanie logowania wprowadź nazwę wystąpienia usługi ServiceNow, nazwę użytkownika administratora i hasło administratora. Wybierz pozycję Konfiguruj teraz. Podana nazwa użytkownika administratora musi mieć przypisaną rolę administratora zabezpieczeń w usłudze ServiceNow, aby to działało. W przeciwnym razie, aby ręcznie skonfigurować usługę ServiceNow do używania identyfikatora Entra firmy Microsoft jako dostawcy tożsamości SAML, wybierz pozycję Ręcznie skonfiguruj logowanie jednokrotne. Skopiuj adres URL wylogowania, identyfikator jednostki SAML i adres URL usługi logowania jednokrotnego SAML z sekcji Szybki przewodnik.

Zaloguj się do swojej aplikacji ServiceNow jako administrator.

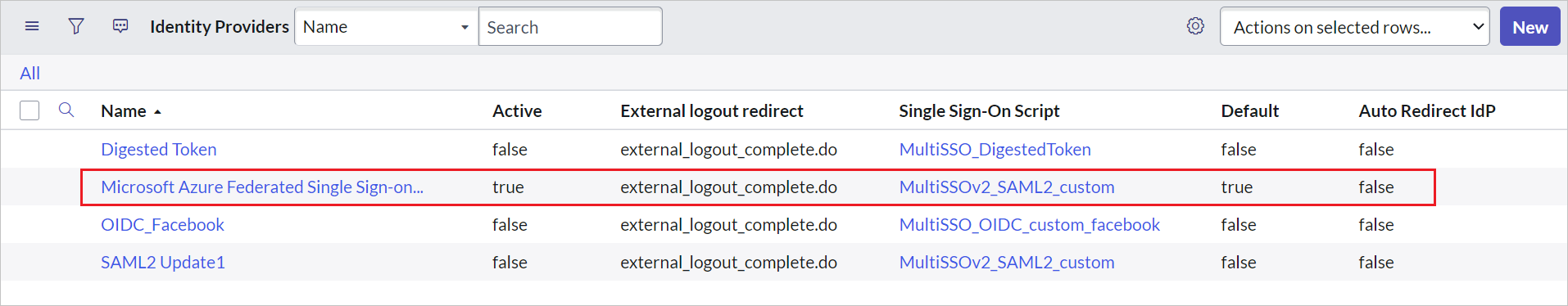

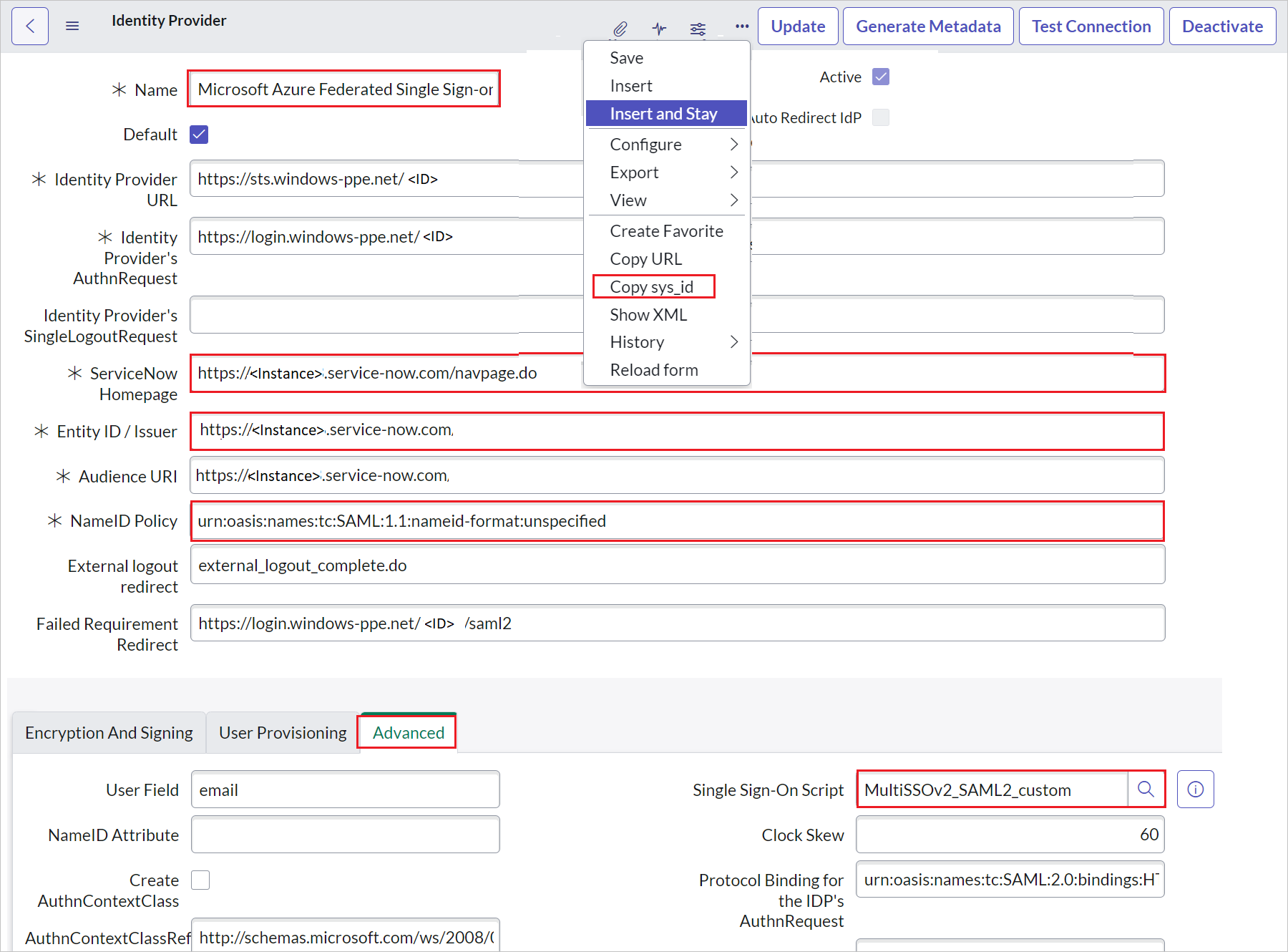

W konfiguracji automatycznej wszystkie niezbędne ustawienia są konfigurowane po stronie usługi ServiceNow , ale certyfikat X.509 nie jest domyślnie włączony i nadaje wartość skryptu logowania jednokrotnego jako MultiSSOv2_SAML2_custom. Musisz zamapować go ręcznie na dostawcę tożsamości w usłudze ServiceNow. Wykonaj te kroki:

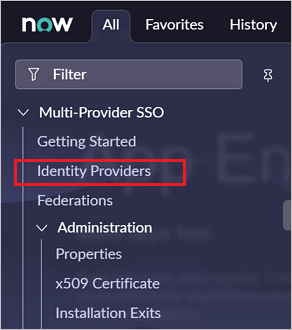

W okienku po lewej stronie wyszukaj sekcję Logowanie jednokrotne dla wielu dostawców w polu wyszukiwania i wybierz pozycję Dostawcy tożsamości.

Wybierz automatycznie wygenerowanego dostawcę tożsamości.

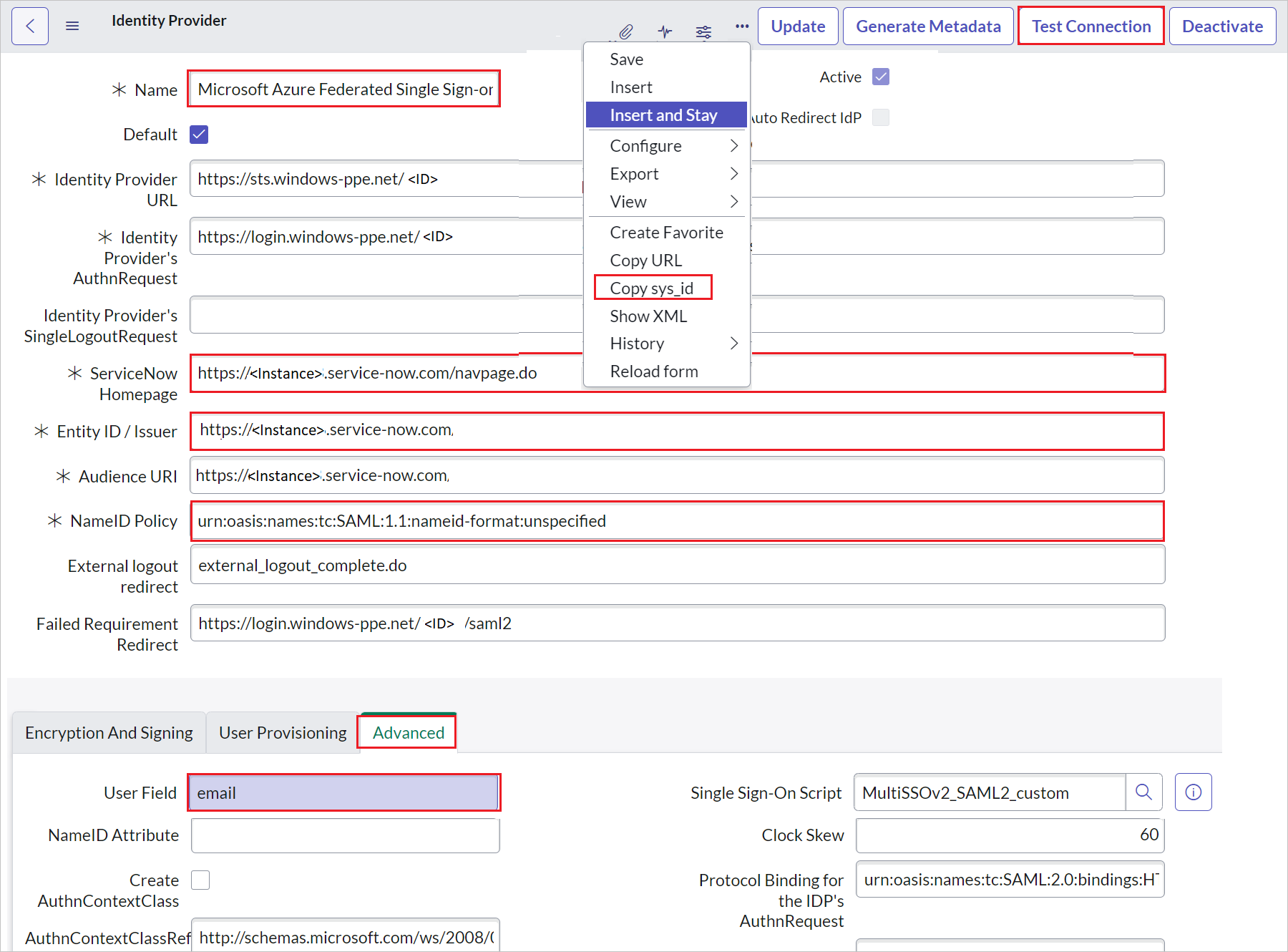

W sekcji Identity Provider (Dostawca tożsamości) wykonaj następujące kroki:

a. Kliknij prawym przyciskiem myszy szary pasek w górnej części ekranu, a następnie kliknij pozycję Kopiuj sys_id i użyj tej wartości do adresu URL logowania w sekcji Podstawowa konfiguracja protokołu SAML.

b. W polu Nazwa wprowadź nazwę konfiguracji (na przykład logowanie jednokrotne usługi Microsoft Azure Federated).

c. Skopiuj wartość ServiceNow Homepage (Strona główna usługi ServiceNow) i wklej ją w polu Adres URL logowania w sekcji ServiceNow Basic SAML Configuration (Podstawowa konfiguracja protokołu SAML usługi ServiceNow).

Uwaga

Strona główna wystąpienia usługi ServiceNow składa się z adresu URL Twojej dzierżawy ServiceNow i ciągu /navpage.do (na przykład:

https://fabrikam.service-now.com/navpage.do).d. Skopiuj wartość Entity ID/Issuer (Identyfikator jednostki/wystawca) i wklej ją w polu Identyfikator w sekcji ServiceNow Basic SAML Configuration (Podstawowa konfiguracja protokołu SAML usługi ServiceNow).

e. Upewnij się, że dla zasad NameID ustawiono

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedwartość.f. Kliknij pozycję Zaawansowane i nadaj wartość Skrypt logowania jednokrotnego jako MultiSSOv2_SAML2_custom.

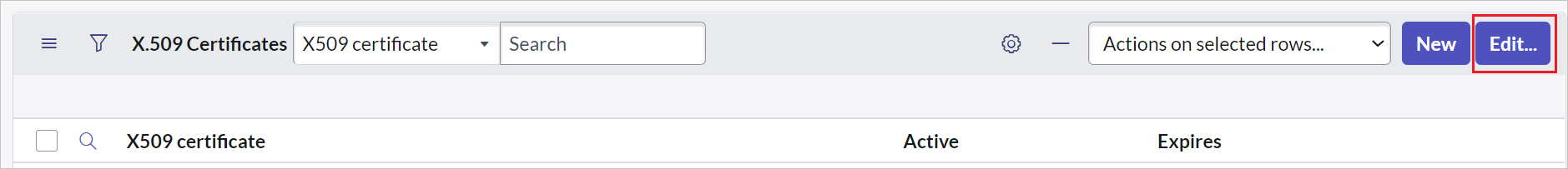

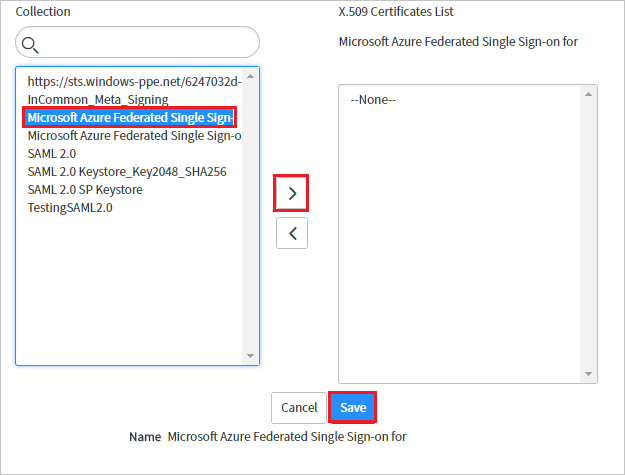

Przewiń w dół do sekcji Certyfikat X.509 i wybierz pozycję Edytuj.

Wybierz certyfikat i wybierz ikonę strzałki w prawo, aby dodać certyfikat

Wybierz pozycję Zapisz.

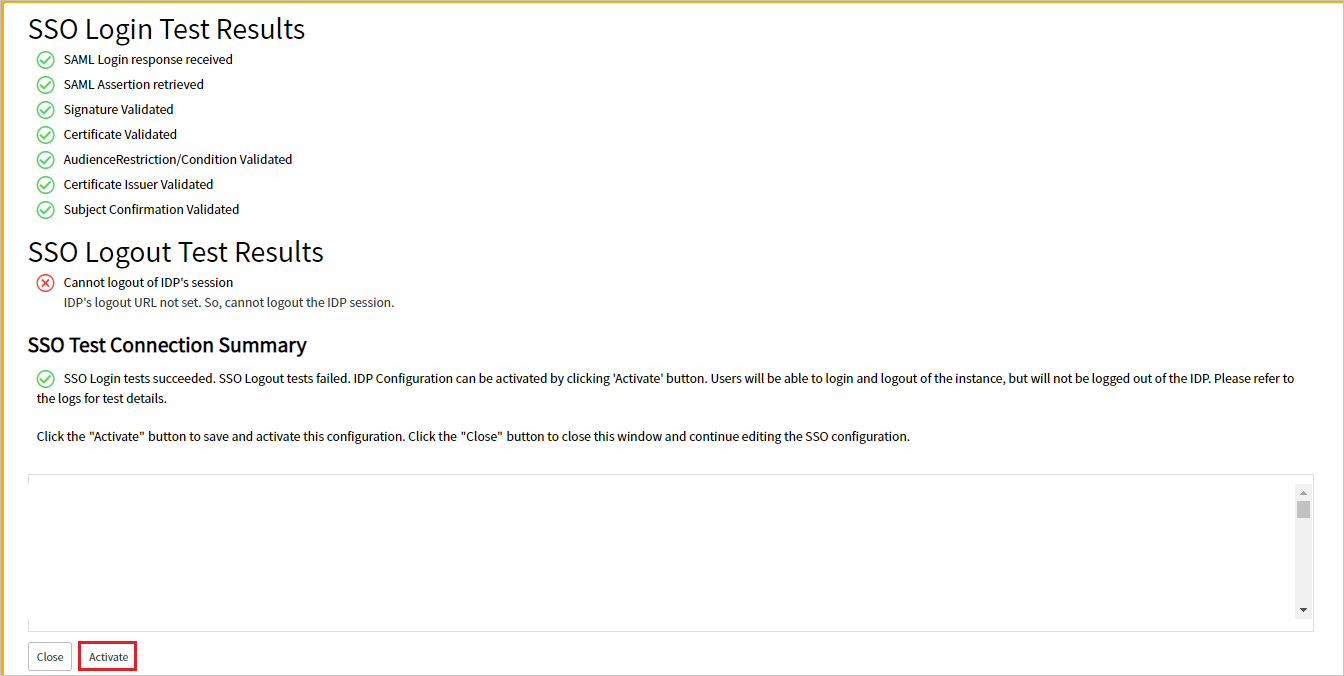

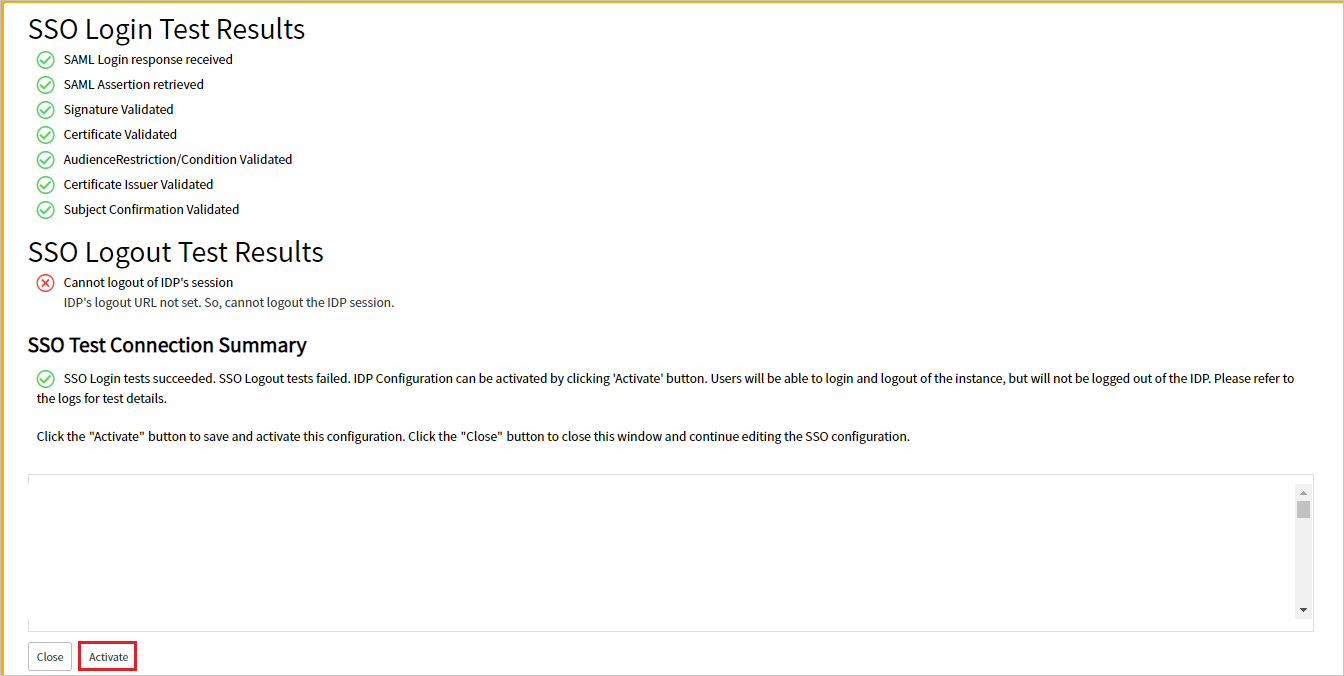

W prawym górnym rogu strony wybierz pozycję Testuj połączenie.

Uwaga

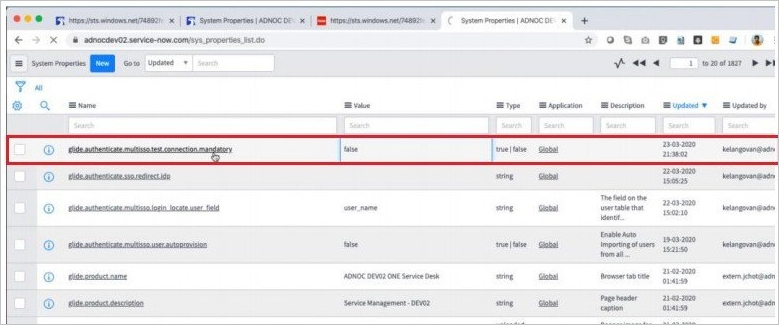

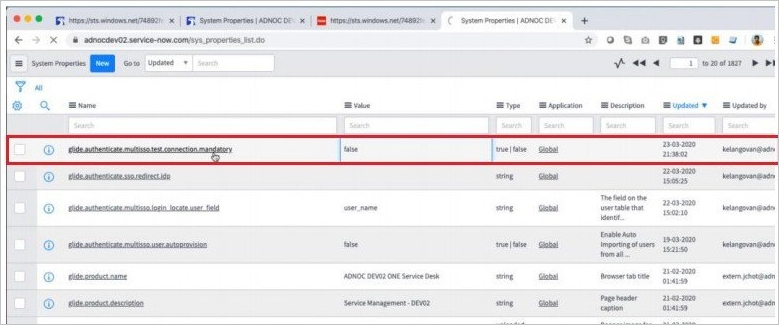

Jeśli połączenie testowe kończy się niepowodzeniem i nie możesz aktywować tego połączenia, usługa ServiceNow oferuje przełącznik zastąpienia. Musisz wprowadzić Sys_properties. LISTA w nawigacji wyszukiwania i otworzy nową stronę Właściwości systemu. W tym miejscu należy utworzyć nową właściwość o nazwie glide.authenticate.multisso.test.connection.mandatory z wartością datatype jako True/False, a następnie ustawić wartość false.

Po wyświetleniu monitu o podanie poświadczeń wprowadź je. Zostanie wyświetlona następująca strona. Oczekiwano błędu testu wylogowywanie logowania jednokrotnego. Ignoruj błąd i wybierz pozycję Aktywuj.

Aby ręcznie skonfigurować usługę ServiceNow , wykonaj następujące kroki:

Zaloguj się do swojej aplikacji ServiceNow jako administrator.

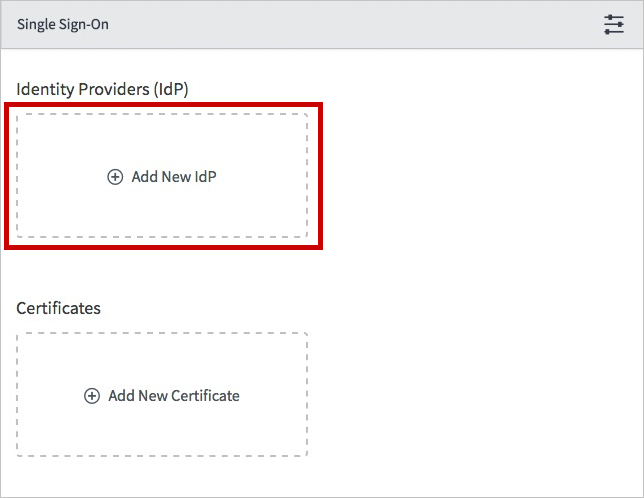

W okienku po lewej stronie wybierz pozycję Dostawcy tożsamości.

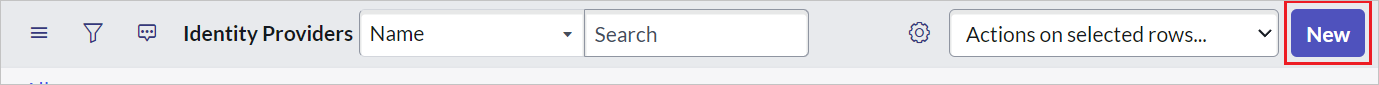

W oknie dialogowym Dostawcy tożsamości wybierz pozycję Nowy.

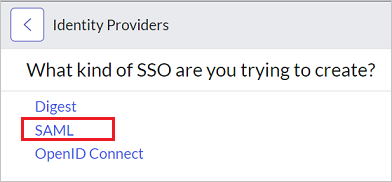

W oknie dialogowym Dostawcy tożsamości wybierz pozycję SAML.

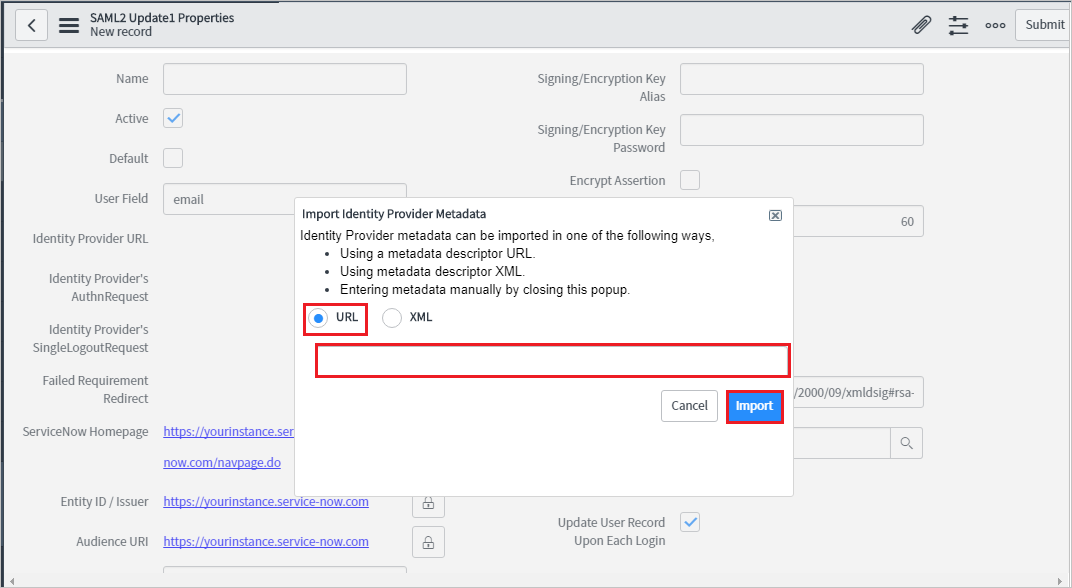

W obszarze Importowanie metadanych dostawcy tożsamości wykonaj następujące kroki:

Wprowadź skopiowany adres URL metadanych federacji aplikacji.

Wybierz Importuj.

Odczytuje on adres URL metadanych dostawcy tożsamości i wypełnia wszystkie informacje o polach.

a. Kliknij prawym przyciskiem myszy szary pasek w górnej części ekranu, a następnie kliknij pozycję Kopiuj sys_id i użyj tej wartości do adresu URL logowania w sekcji Podstawowa konfiguracja protokołu SAML.

b. W polu Nazwa wprowadź nazwę konfiguracji (na przykład logowanie jednokrotne usługi Microsoft Azure Federated).

c. Skopiuj wartość Strona główna usługi ServiceNow. Wklej go w polu Adres URL logowania w sekcji ServiceNow Basic SAML Configuration (Podstawowa konfiguracja protokołu SAML w usłudze ServiceNow).

Uwaga

Strona główna wystąpienia usługi ServiceNow składa się z adresu URL Twojej dzierżawy ServiceNow i ciągu /navpage.do (na przykład:

https://fabrikam.service-now.com/navpage.do).d. Skopiuj wartość Identyfikator jednostki/Wystawca. Wklej go w sekcji ServiceNow Basic SAML Configuration (Identyfikator) w sekcji ServiceNow Basic SAML Configuration (Podstawowa konfiguracja protokołu SAML usługi ServiceNow).

e. Upewnij się, że dla zasad NameID ustawiono

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedwartość.f. Wybierz opcję Zaawansowane. W polu Użytkownik wprowadź adres e-mail.

Uwaga

Możesz skonfigurować identyfikator entra firmy Microsoft w celu emitowania identyfikatora użytkownika Entra firmy Microsoft (głównej nazwy użytkownika) lub adresu e-mail jako unikatowego identyfikatora w tokenie SAML. W tym celu przejdź do sekcji Logowanie jednokrotne atrybutów>>w witrynie Azure Portal i zamapuj żądane pole na atrybut nameidentifier. Wartość przechowywana dla wybranego atrybutu w identyfikatorze Entra firmy Microsoft (na przykład główna nazwa użytkownika) musi być zgodna z wartością przechowywaną w usłudze ServiceNow dla wprowadzonego pola (na przykład user_name).

g. Wybierz pozycję Testuj połączenie w prawym górnym rogu strony.

Uwaga

Jeśli połączenie testowe kończy się niepowodzeniem i nie możesz aktywować tego połączenia, usługa ServiceNow oferuje przełącznik zastąpienia. Musisz wprowadzić Sys_properties. LISTA w nawigacji wyszukiwania i otworzy nową stronę Właściwości systemu. W tym miejscu należy utworzyć nową właściwość o nazwie glide.authenticate.multisso.test.connection.mandatory z wartością datatype jako True/False, a następnie ustawić wartość false.

h. Po wyświetleniu monitu o podanie poświadczeń wprowadź je. Zostanie wyświetlona następująca strona. Oczekiwano błędu testu wylogowywanie logowania jednokrotnego. Ignoruj błąd i wybierz pozycję Aktywuj.

Tworzenie użytkownika testowego usługi ServiceNow

Celem tej sekcji jest utworzenie użytkownika O nazwie B.Simon w usłudze ServiceNow. Usługa ServiceNow obsługuje automatyczną aprowizację użytkowników, która jest domyślnie włączona.

Uwaga

Jeśli musisz ręcznie utworzyć użytkownika, skontaktuj się z zespołem pomocy technicznej klienta usługi ServiceNow.

Konfigurowanie logowania jednokrotnego usługi ServiceNow Express

Zaloguj się do swojej aplikacji ServiceNow Express jako administrator.

W okienku po lewej stronie wybierz pozycję Logowanie jednokrotne.

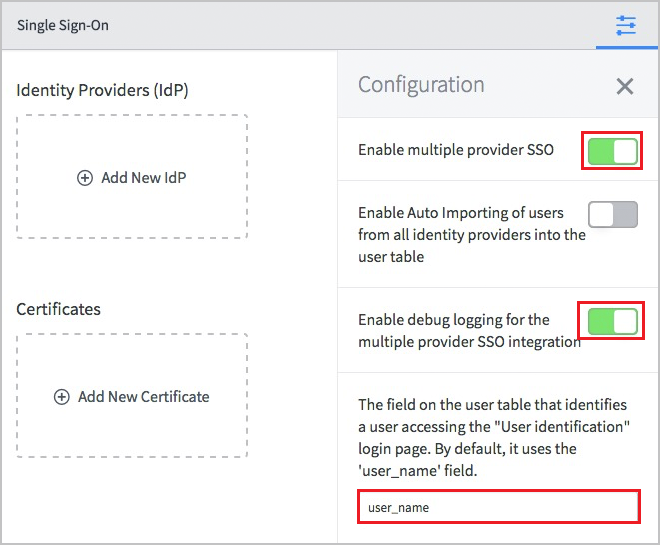

W oknie dialogowym Logowanie jednokrotne wybierz ikonę konfiguracji w prawym górnym rogu i ustaw następujące właściwości:

a. Przestaw przełącznik Enable multiple provider SSO (Włącz logowanie jednokrotne u wielu dostawców) w prawo.

b. Przestaw przełącznik Enable debug logging for the multiple provider SSO integration (Włącz rejestrowanie debugowania dla integracji logowania jednokrotnego u wielu dostawców) w prawo.

c. W polu w tabeli użytkownika, które..., wprowadź user_name.

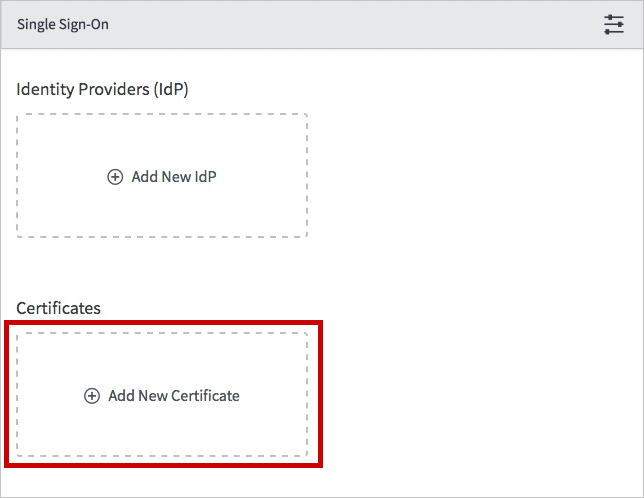

W oknie dialogowym Logowanie jednokrotne wybierz pozycję Dodaj nowy certyfikat.

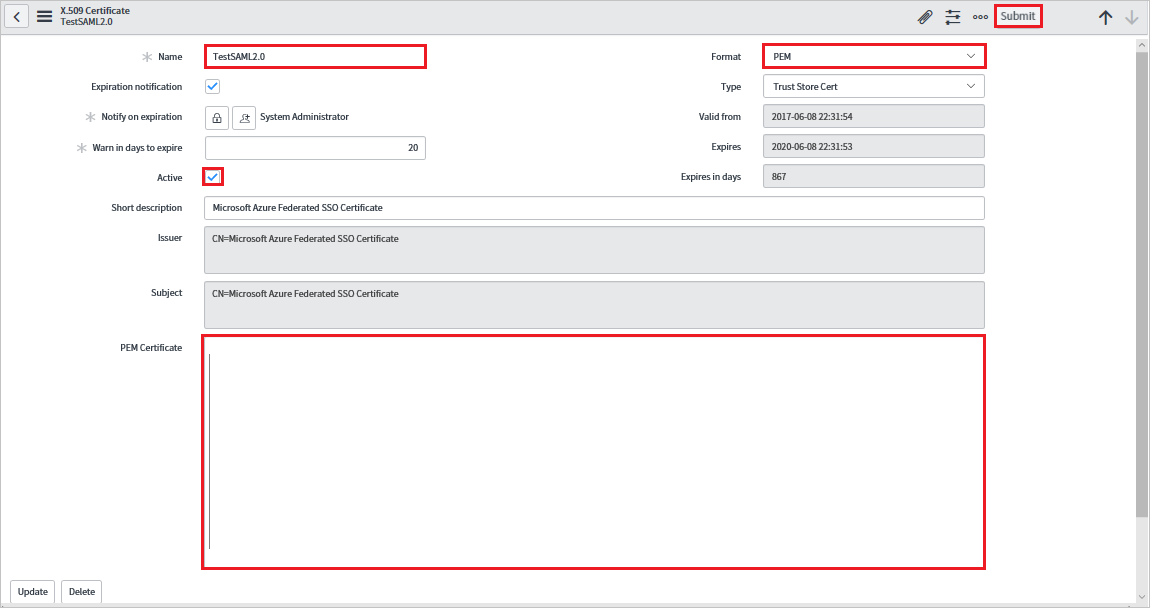

W oknie dialogowym Certyfikaty X.509 wykonaj następujące kroki:

a. W polu Nazwa wprowadź nazwę konfiguracji (na przykład : TestSAML2.0).

b. Wybierz pozycję Active (Aktywne).

c. W polu Format wybierz pozycję PEM.

d. W polu Typ wybierz pozycję Certyfikat magazynu zaufania.

e.

Base64Otwórz zakodowany certyfikat pobrany z witryny Azure Portal w Notatniku. Skopiuj zawartość do schowka, a następnie wklej ją w polu tekstowym Certyfikat PEM.f. Wybierz pozycję Aktualizuj

W oknie dialogowym Logowanie jednokrotne wybierz pozycję Dodaj nowego dostawcę tożsamości.

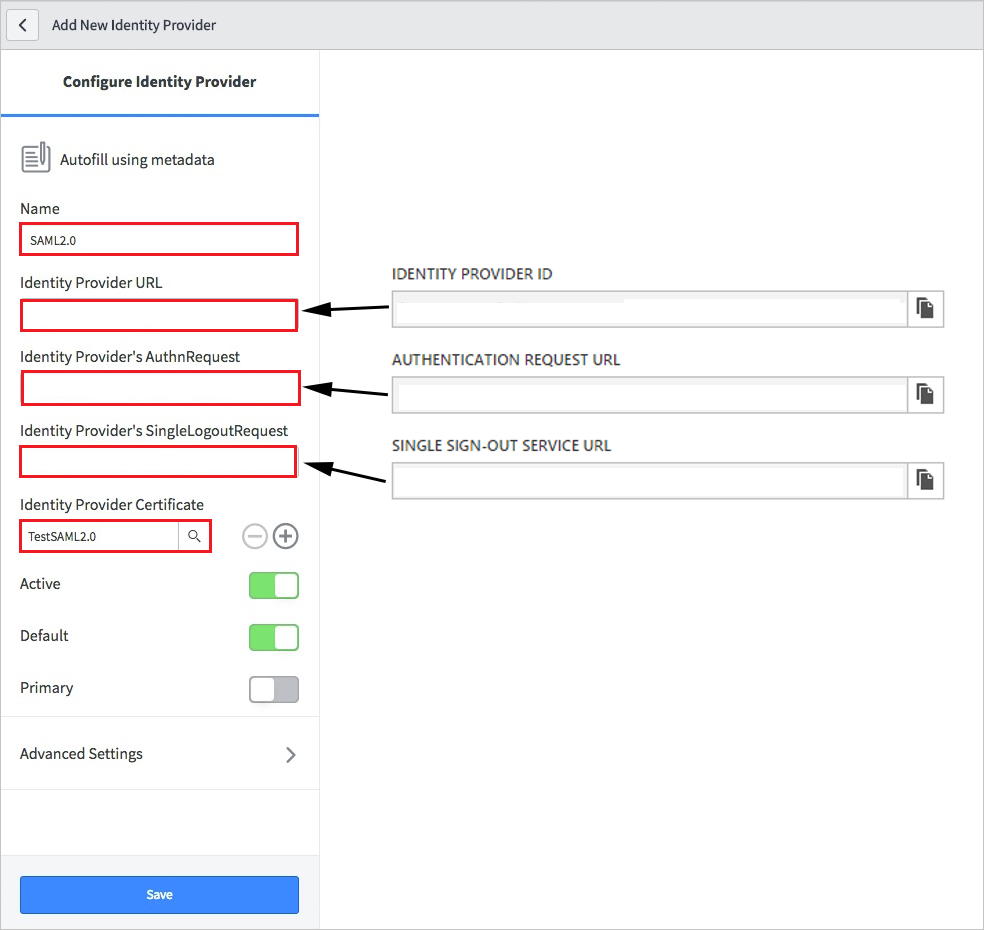

W oknie dialogowym Dodawanie nowego dostawcy tożsamości w obszarze Konfigurowanie dostawcy tożsamości wykonaj następujące kroki:

a. W polu Nazwa wprowadź nazwę konfiguracji (na przykład SAML 2.0).

b. W polu Identity Provider URL (Adres URL dostawcy tożsamości) wklej wartość skopiowanego identyfikatora dostawcy tożsamości.

c. W polu AuthnRequest dostawcy tożsamości wklej wartość skopiowanego adresu URL żądania uwierzytelniania.

d. W polu SingleLogoutRequest dostawcy tożsamości wklej wartość skopiowanego adresu URL wylogowywania.

e. W polu Identity Provider Certificate (Certyfikat dostawcy tożsamości) wybierz certyfikat utworzony w poprzednim kroku.

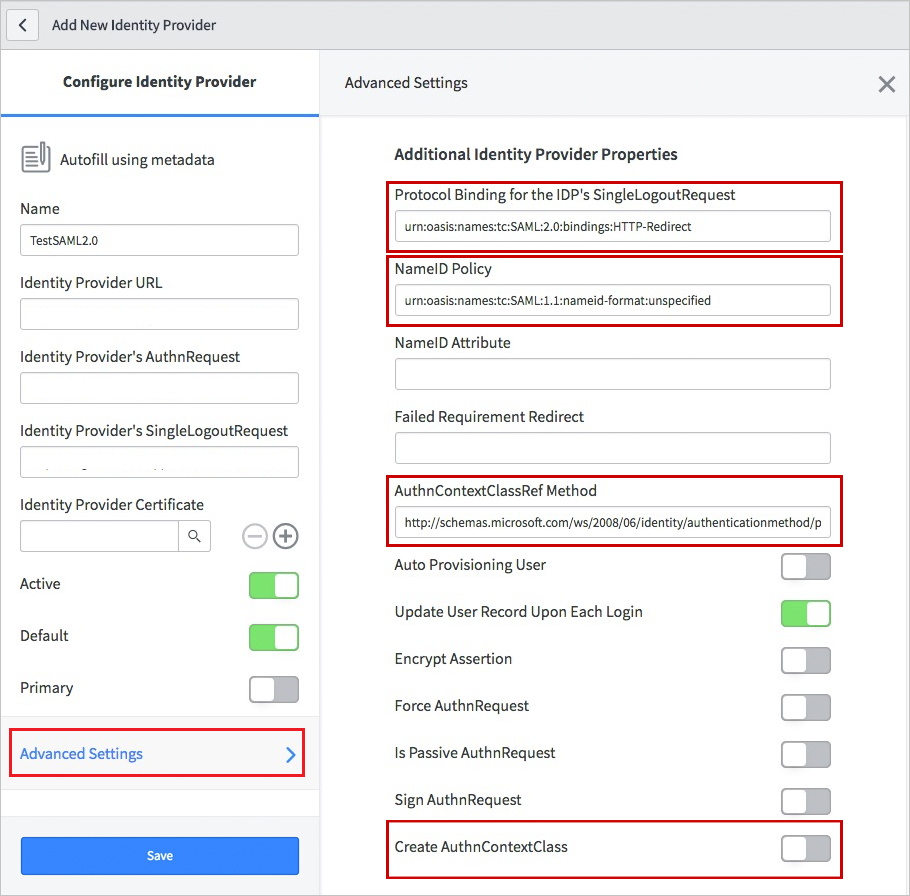

Wybierz pozycję Ustawienia zaawansowane. W obszarze Dodatkowe właściwości dostawcy tożsamości wykonaj następujące kroki:

a. W polu Powiązanie protokołu dla elementu SingleLogoutRequest dostawcy tożsamości wprowadź wartość urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. W polu NameID Policy (Zasady nameID) wprowadź wartość urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. W polu AuthnContextClassRef Method (Metoda AuthnContextClassRef) wprowadź wartość

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. W obszarze Create an AuthnContextClass (Utwórz klasę AuthnContextClass) przełącz ją na wyłączone (niezaznaczone).

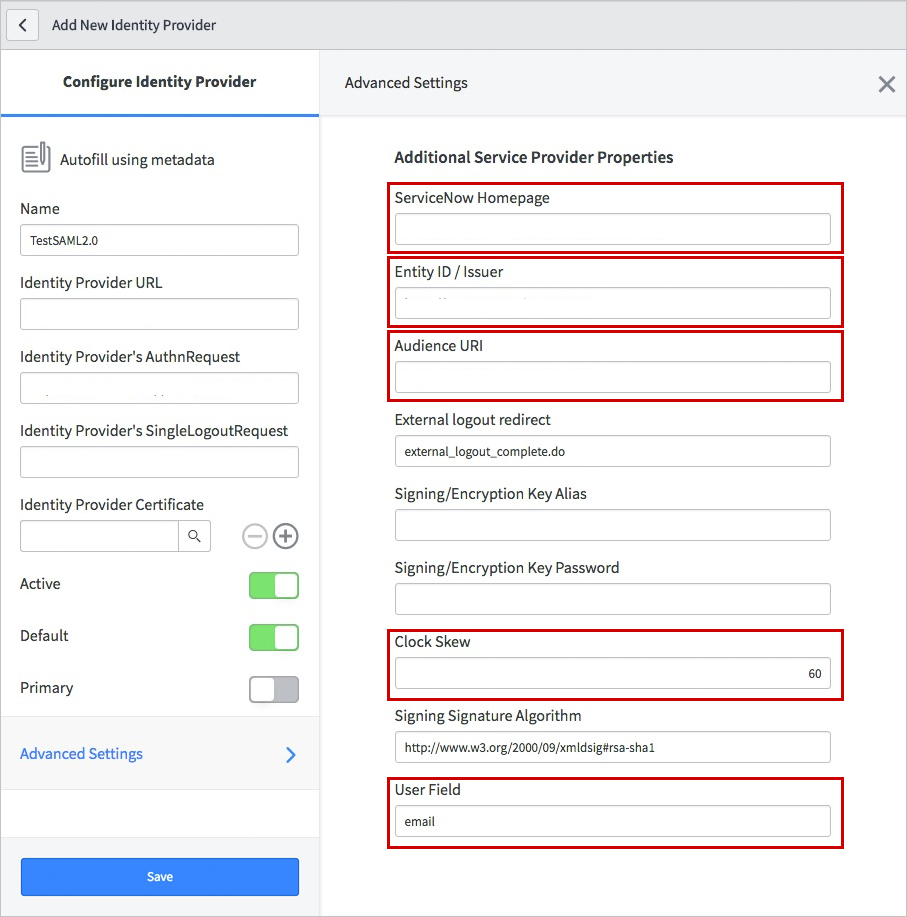

W obszarze Additional Service Provider Properties (Dodatkowe właściwości dostawcy usług) wykonaj następujące kroki:

a. W polu Strona główna usługi ServiceNow wprowadź adres URL strony głównej wystąpienia usługi ServiceNow.

Uwaga

Strona główna wystąpienia usługi ServiceNow składa się z adresu URL Twojej dzierżawy ServiceNow i ciągu /navpage.do (na przykład:

https://fabrikam.service-now.com/navpage.do).b. W polu Identyfikator jednostki/Wystawca wprowadź adres URL dzierżawy usługi ServiceNow.

c. W polu Identyfikator URI odbiorców wprowadź adres URL dzierżawy usługi ServiceNow.

d. W polu Niesymetryczność zegara wprowadź wartość 60.

e. W polu Pole użytkownika wprowadź adres e-mail.

Uwaga

Możesz skonfigurować identyfikator entra firmy Microsoft w celu emitowania identyfikatora użytkownika Entra firmy Microsoft (głównej nazwy użytkownika) lub adresu e-mail jako unikatowego identyfikatora w tokenie SAML. W tym celu przejdź do sekcji Logowanie jednokrotne atrybutów>>w witrynie Azure Portal i zamapuj żądane pole na atrybut nameidentifier. Wartość przechowywana dla wybranego atrybutu w identyfikatorze Entra firmy Microsoft (na przykład główna nazwa użytkownika) musi być zgodna z wartością przechowywaną w usłudze ServiceNow dla wprowadzonego pola (na przykład user_name).

f. Wybierz pozycję Zapisz.

Testowanie logowania jednokrotnego

Po wybraniu kafelka ServiceNow w Panel dostępu powinno nastąpić automatyczne zalogowanie do usługi ServiceNow, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat panelu dostępu, zobacz Introduction to the Access Panel (Wprowadzenie do panelu dostępu).

Testowanie logowania jednokrotnego dla agenta usługi ServiceNow (mobile)

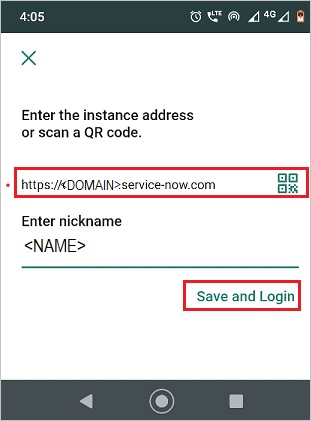

Otwórz aplikację ServiceNow Agent (Mobile) i wykonaj następujące kroki:

b. Wprowadź adres wystąpienia usługi ServiceNow, pseudonim i wybierz pozycję Zapisz i zaloguj się.

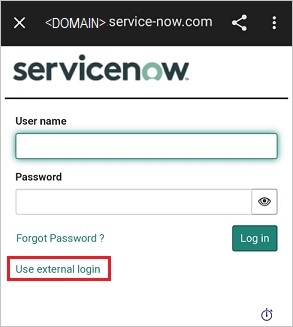

c. Na stronie Logowanie wykonaj następujące kroki:

Wprowadź nazwę użytkownika, na przykład B.simon@contoso.com.

Wybierz pozycję Użyj logowania zewnętrznego. Nastąpi przekierowanie do strony Microsoft Entra ID na potrzeby logowania.

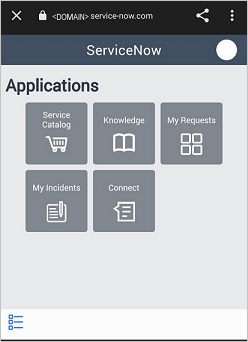

Wprowadź poświadczenia. Jeśli istnieje jakiekolwiek uwierzytelnianie innych firm lub jakakolwiek inna funkcja zabezpieczeń jest włączona, użytkownik musi odpowiednio odpowiedzieć. Zostanie wyświetlona strona główna aplikacji.

Powiązana zawartość

Po skonfigurowaniu usługi ServiceNow możesz wymusić kontrole sesji, które chronią eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrolki sesji rozszerzają dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.