Samouczek: integracja logowania jednokrotnego firmy Microsoft z dostępem jednokrotnym platformy AWS

Z tego samouczka dowiesz się, jak zintegrować dostęp z pojedynczym kontem platformy AWS z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu dostępu jednokrotnego platformy AWS z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do pojedynczego konta platformy AWS.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi AWS Single-Account Access przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Omówienie różnych aplikacji platformy AWS w galerii aplikacji Firmy Microsoft Entra

Skorzystaj z poniższych informacji, aby podjąć decyzję między używaniem logowania jednokrotnego platformy AWS a aplikacjami usługi AWS Single-Account Access w galerii aplikacji Microsoft Entra.

Logowanie jednokrotne platformy AWS

Logowanie jednokrotne platformy AWS zostało dodane do galerii aplikacji Microsoft Entra w lutym 2021 r. Ułatwia ona centralne zarządzanie dostępem do wielu kont platformy AWS i aplikacji platformy AWS przy użyciu logowania za pośrednictwem identyfikatora Entra firmy Microsoft. Federate Microsoft Entra ID z usługą AWS SSO raz i użyj logowania jednokrotnego platformy AWS, aby zarządzać uprawnieniami na wszystkich kontach platformy AWS z jednego miejsca. Usługa AWS SSO automatycznie aprowizuje uprawnienia i utrzymuje je na bieżąco podczas aktualizowania zasad i przypisań dostępu. Użytkownicy końcowi mogą uwierzytelniać się przy użyciu swoich poświadczeń firmy Microsoft w celu uzyskania dostępu do konsoli usług AWS, interfejsu wiersza polecenia i zintegrowanych aplikacji usługi AWS SSO.

Dostęp do pojedynczego konta platformy AWS

Dostęp za pomocą pojedynczego konta platformy AWS jest używany przez klientów w ciągu ostatnich kilku lat i umożliwia sfederowanie identyfikatora Entra firmy Microsoft do pojedynczego konta platformy AWS i używanie identyfikatora Entra firmy Microsoft do zarządzania dostępem do ról IAM platformy AWS. Administratorzy usługi AWS IAM definiują role i zasady na każdym koncie platformy AWS. Dla każdego konta platformy AWS administratorzy usługi Microsoft Entra federują się z usługą AWS IAM, przypisują użytkowników lub grupy do konta i konfigurują identyfikator Entra firmy Microsoft w celu wysyłania asercji, które autoryzują dostęp do roli.

| Funkcja | Logowanie jednokrotne platformy AWS | Dostęp do pojedynczego konta platformy AWS |

|---|---|---|

| Dostęp warunkowy | Obsługuje pojedyncze zasady dostępu warunkowego dla wszystkich kont platformy AWS. | Obsługuje pojedyncze zasady dostępu warunkowego dla wszystkich kont lub zasad niestandardowych na konto |

| Dostęp do interfejsu wiersza polecenia | Obsługiwane | Obsługiwane |

| Privileged Identity Management | Obsługiwane | Nieobsługiwane |

| Scentralizowane zarządzanie kontami | Scentralizowane zarządzanie kontami na platformie AWS. | Scentralizowane zarządzanie kontami w identyfikatorze Entra firmy Microsoft (prawdopodobnie będzie wymagać aplikacji microsoft Entra dla przedsiębiorstw na konto). |

| Certyfikat SAML | Pojedynczy certyfikat | Oddzielne certyfikaty na aplikację/konto |

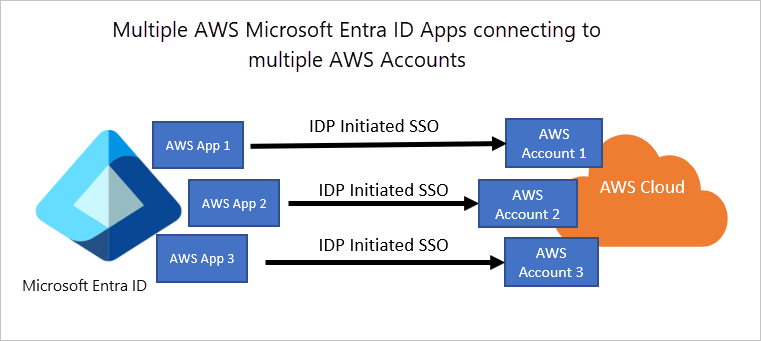

Architektura dostępu jednokrotnego konta platformy AWS

Można skonfigurować wiele identyfikatorów dla wielu wystąpień. Na przykład:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Dzięki tym wartościom identyfikator Entra firmy Microsoft usuwa wartość #i wysyła poprawną wartość https://signin.aws.amazon.com/saml jako adres URL odbiorców w tokenie SAML.

Zalecamy takie podejście z następujących powodów:

Każda aplikacja udostępnia unikatowy certyfikat X509. Każde wystąpienie wystąpienia aplikacji platformy AWS może mieć inną datę wygaśnięcia certyfikatu, którą można zarządzać na poszczególnych kontach platformy AWS. Ogólne przerzucanie certyfikatów jest łatwiejsze w tym przypadku.

Możesz włączyć aprowizację użytkowników za pomocą aplikacji platformy AWS w usłudze Microsoft Entra ID, a następnie pobrać wszystkie role z tego konta platformy AWS. Nie musisz ręcznie dodawać ani aktualizować ról platformy AWS w aplikacji.

Właściciel aplikacji można przypisać indywidualnie dla aplikacji. Ta osoba może zarządzać aplikacją bezpośrednio w identyfikatorze Entra firmy Microsoft.

Uwaga

Upewnij się, że używasz tylko aplikacji z galerii.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja dostawcy tożsamości i tożsamości platformy AWS.

- Wraz z administratorem aplikacji w chmurze administrator aplikacji może również dodawać aplikacje lub zarządzać nimi w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Role wbudowane platformy Azure.

Uwaga

Podczas importowania ról nie należy edytować ręcznie w identyfikatorze Entra firmy Microsoft.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

- Usługa AWS Single-Account Access obsługuje logowanie jednokrotne inicjowane przez dostawcę usług i dostawcę tożsamości .

Uwaga

Identyfikator tej aplikacji jest stałą wartością ciągu, więc w jednej dzierżawie można skonfigurować tylko jedno wystąpienie.

Dodawanie dostępu do pojedynczego konta platformy AWS z galerii

Aby skonfigurować integrację dostępu z pojedynczym kontem platformy AWS do usługi Microsoft Entra ID, należy dodać dostęp do pojedynczego konta platformy AWS z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz AWS Single-Account Access w polu wyszukiwania.

- Wybierz pozycję Dostęp za pomocą pojedynczego konta platformy AWS z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role i przejść przez konfigurację logowania jednokrotnego. Możesz dowiedzieć się więcej o kreatorach platformy Microsoft 365 tutaj.

Konfigurowanie i testowanie logowania jednokrotnego microsoft Entra dla usługi AWS Single-Account Access

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft z dostępem jednokrotnym platformy AWS przy użyciu użytkownika testowego B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem w usłudze AWS Single-Account Access.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft z dostępem jednokrotnym platformy AWS, wykonaj następujące kroki:

-

Skonfiguruj logowanie jednokrotne firmy Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra — aby włączyć aplikację B.Simon do korzystania z logowania jednokrotnego firmy Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne usługi AWS — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego dostępu jednokrotnego usługi AWS — aby mieć w usłudze AWS single-account access odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Jak skonfigurować aprowizowanie ról w usłudze AWS Single-Account Access

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise Applications>AWS Single-Account Access Single-Account Sign-On>>do aplikacji dla>przedsiębiorstw w usłudze AWS).

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

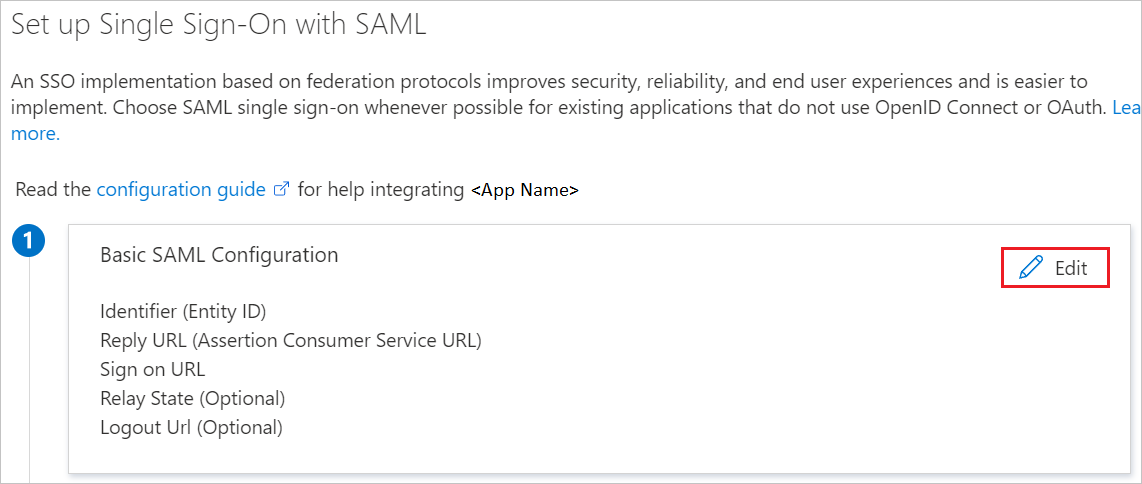

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML zaktualizuj zarówno identyfikator (identyfikator jednostki) jak i adres URL odpowiedzi przy użyciu tej samej wartości domyślnej: .

https://signin.aws.amazon.com/samlMusisz wybrać pozycję Zapisz , aby zapisać zmiany konfiguracji.Aplikacja AWS oczekuje asercji SAML w określonym formacie, który wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu JĘZYKA SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

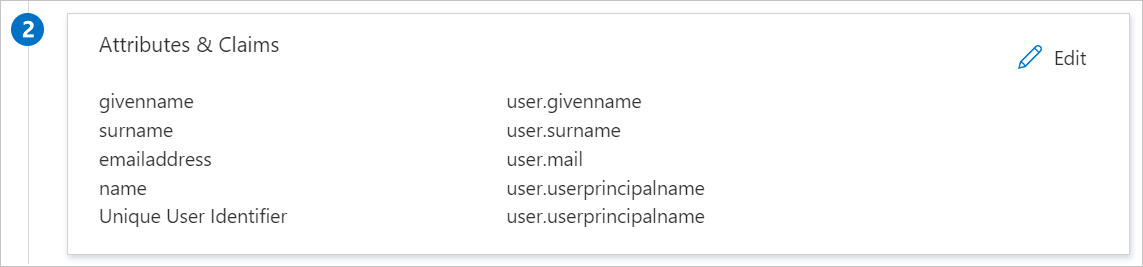

Oprócz powyższych, aplikacja AWS oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które są pokazane poniżej. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć zgodnie z wymaganiami.

Nazwisko Atrybut źródłowy Przestrzeń nazw RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRola user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesUwaga

Platforma AWS oczekuje ról dla użytkowników przypisanych do aplikacji. Skonfiguruj te role w identyfikatorze Entra firmy Microsoft, aby umożliwić użytkownikom przypisanie odpowiednich ról. Aby dowiedzieć się, jak skonfigurować role w identyfikatorze Entra firmy Microsoft, zobacz tutaj

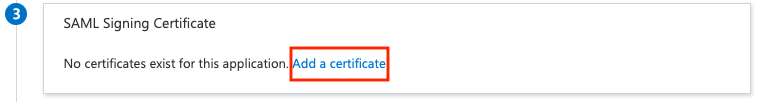

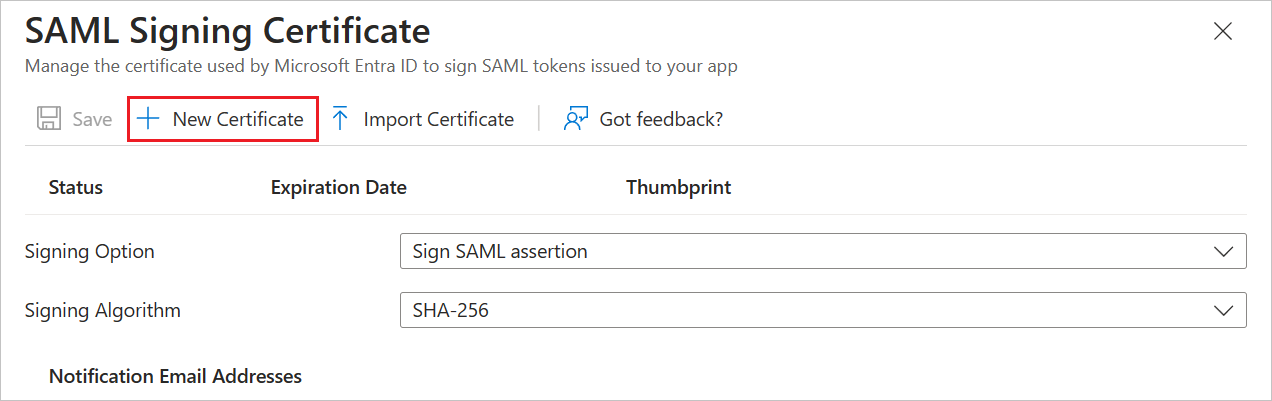

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w oknie dialogowym Certyfikat podpisywania SAML (krok 3) wybierz pozycję Dodaj certyfikat.

Wygeneruj nowy certyfikat podpisywania SAML, a następnie wybierz pozycję Nowy certyfikat. Wprowadź adres e-mail dla powiadomień o certyfikacie.

(Opcjonalnie) Możesz wybrać pozycję Ustaw certyfikat jako aktywny.

W sekcji Certyfikat podpisywania SAML znajdź plik XML metadanych federacji i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

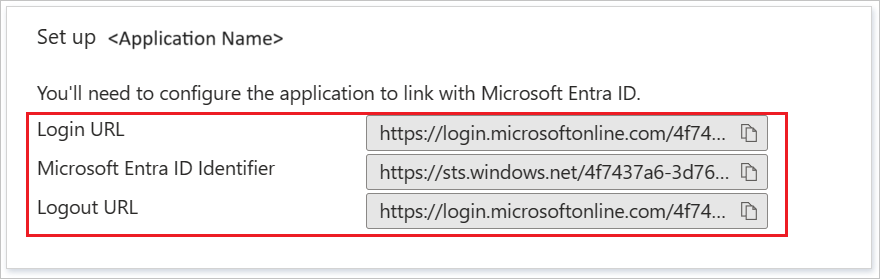

W sekcji Konfigurowanie dostępu do pojedynczego konta platformy AWS skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana

B.Simon -

W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do jednokrotnego konta platformy AWS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise Applications>> (Dostęp do aplikacji dla>przedsiębiorstw platformy AWS z jednym kontem).

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz ją wybrać z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Konfigurowanie logowania jednokrotnego dostępu do usługi AWS

W innym oknie przeglądarki zaloguj się do firmowej witryny platformy AWS jako administrator.

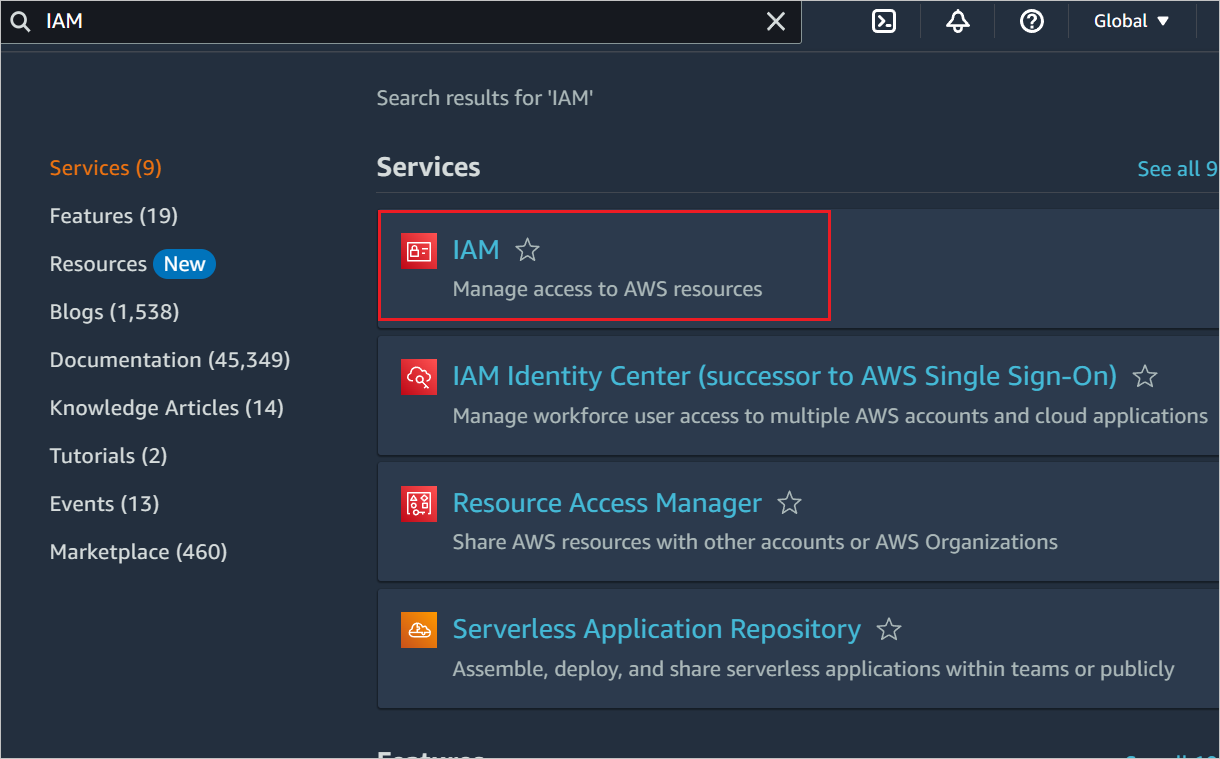

Na stronie głównej platformy AWS wyszukaj pozycję Zarządzanie dostępem i tożsamościami i kliknij ją.

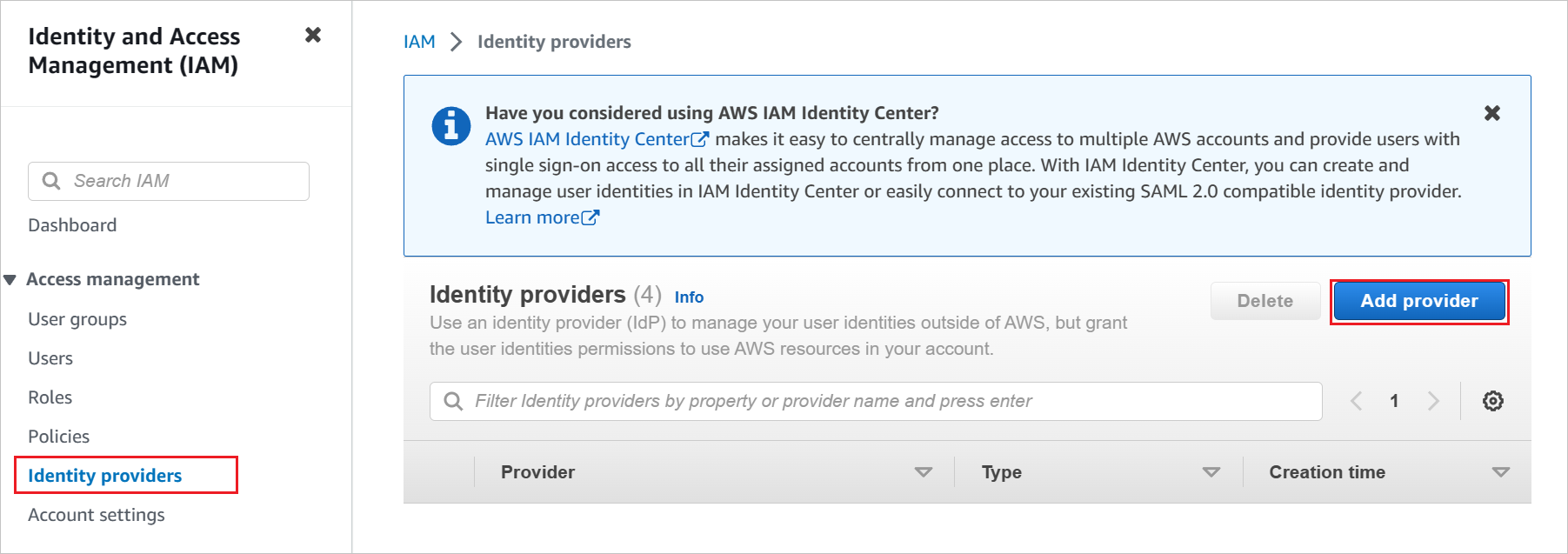

Przejdź do pozycji Zarządzanie dostępem —> Dostawcy tożsamości i kliknij przycisk Dodaj dostawcę .

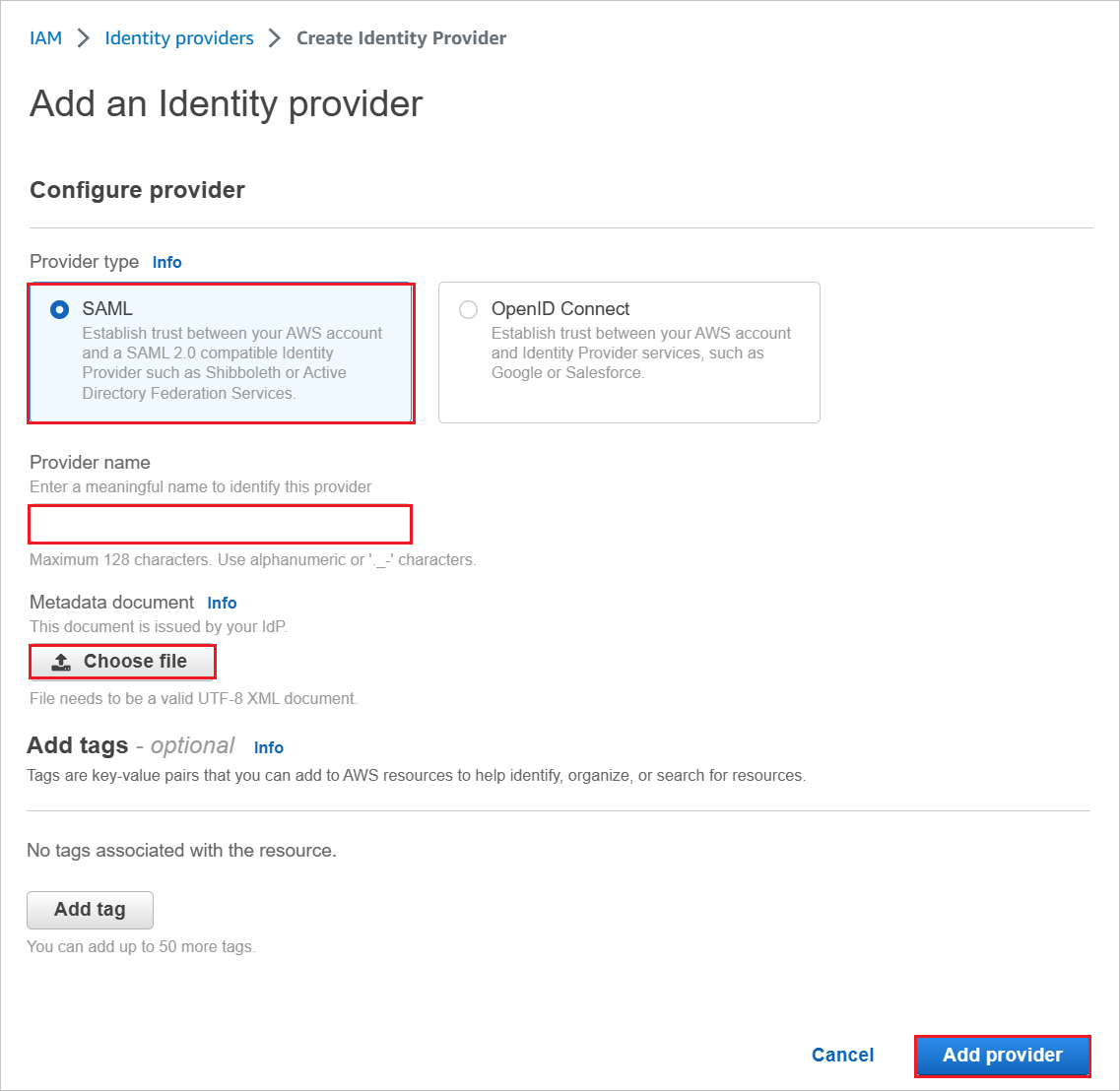

Na stronie Dodawanie dostawcy tożsamości wykonaj następujące kroki:

a. W polu Typ dostawcy wybierz pozycję SAML.

b. W polu Nazwa dostawcy wpisz nazwę dostawcy (na przykład: WAAD).

c. Aby przekazać pobrany plik metadanych, wybierz pozycję Wybierz plik.

d. Kliknij pozycję Dodaj dostawcę.

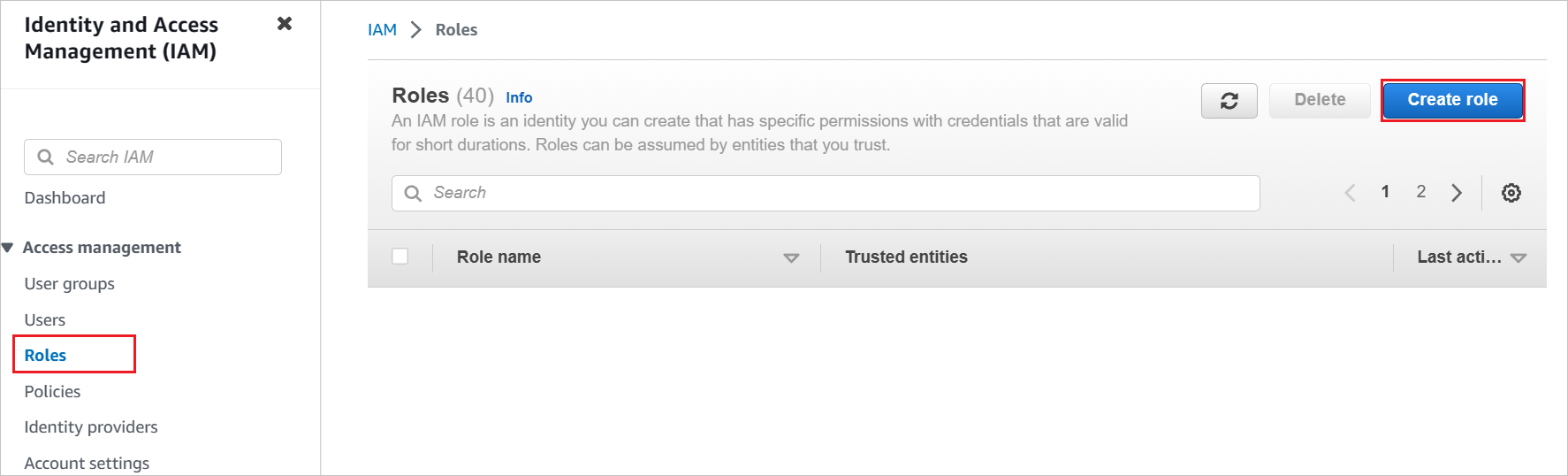

Wybierz pozycję Role>Utwórz rolę.

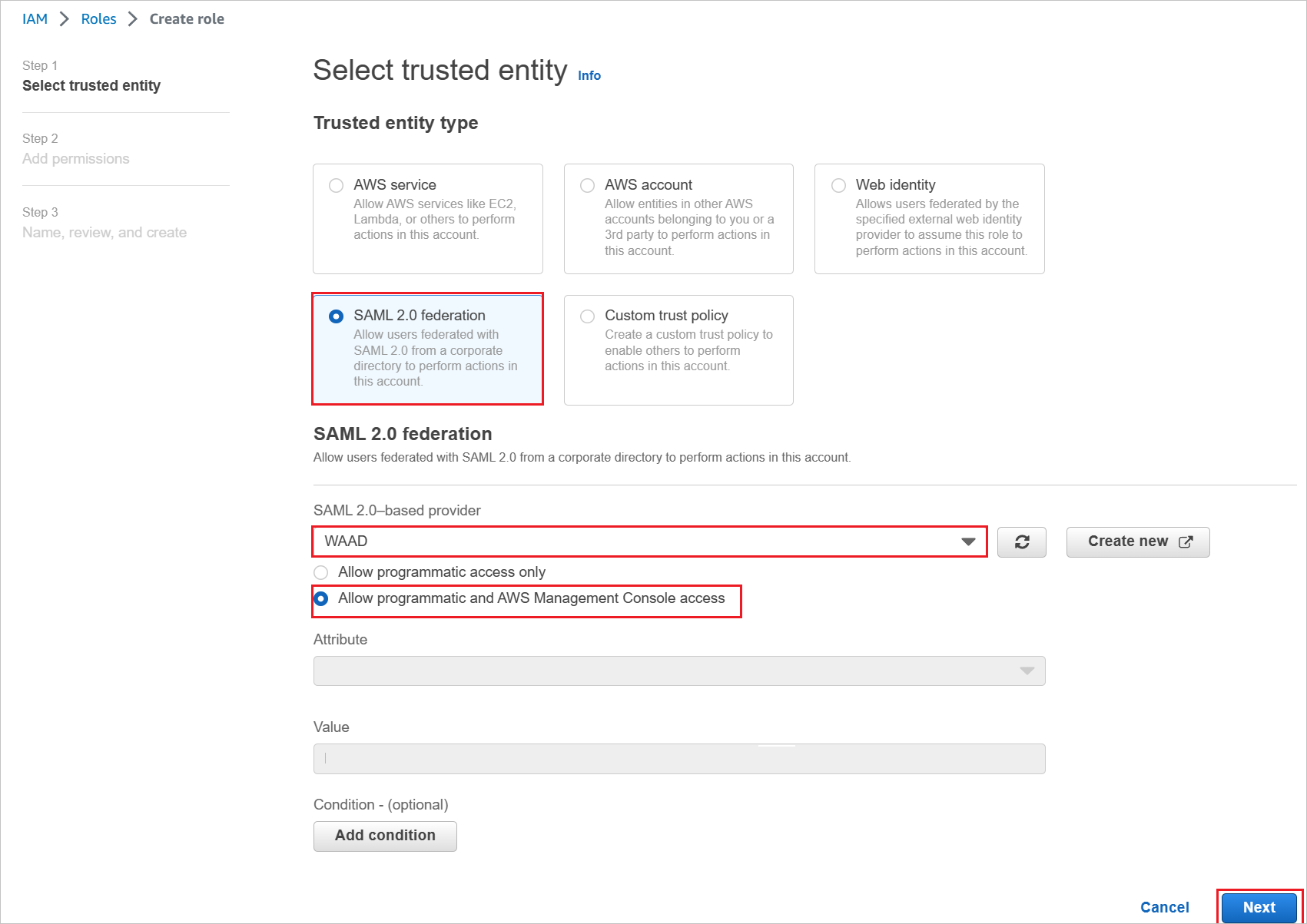

Na stronie Create role (Tworzenie roli) wykonaj następujące kroki:

a. Wybierz pozycję Zaufany typ jednostki, wybierz pozycję Federacja SAML 2.0.

b. W obszarze Dostawca oparty na protokole SAML 2.0 wybierz utworzonego wcześniej dostawcę SAML (na przykład: WAAD).

c. Wybierz pozycję Allow programmatic and AWS Management Console access (Zezwalaj na dostęp programowy i za pomocą konsoli AWS Management Console).

d. Wybierz Dalej.

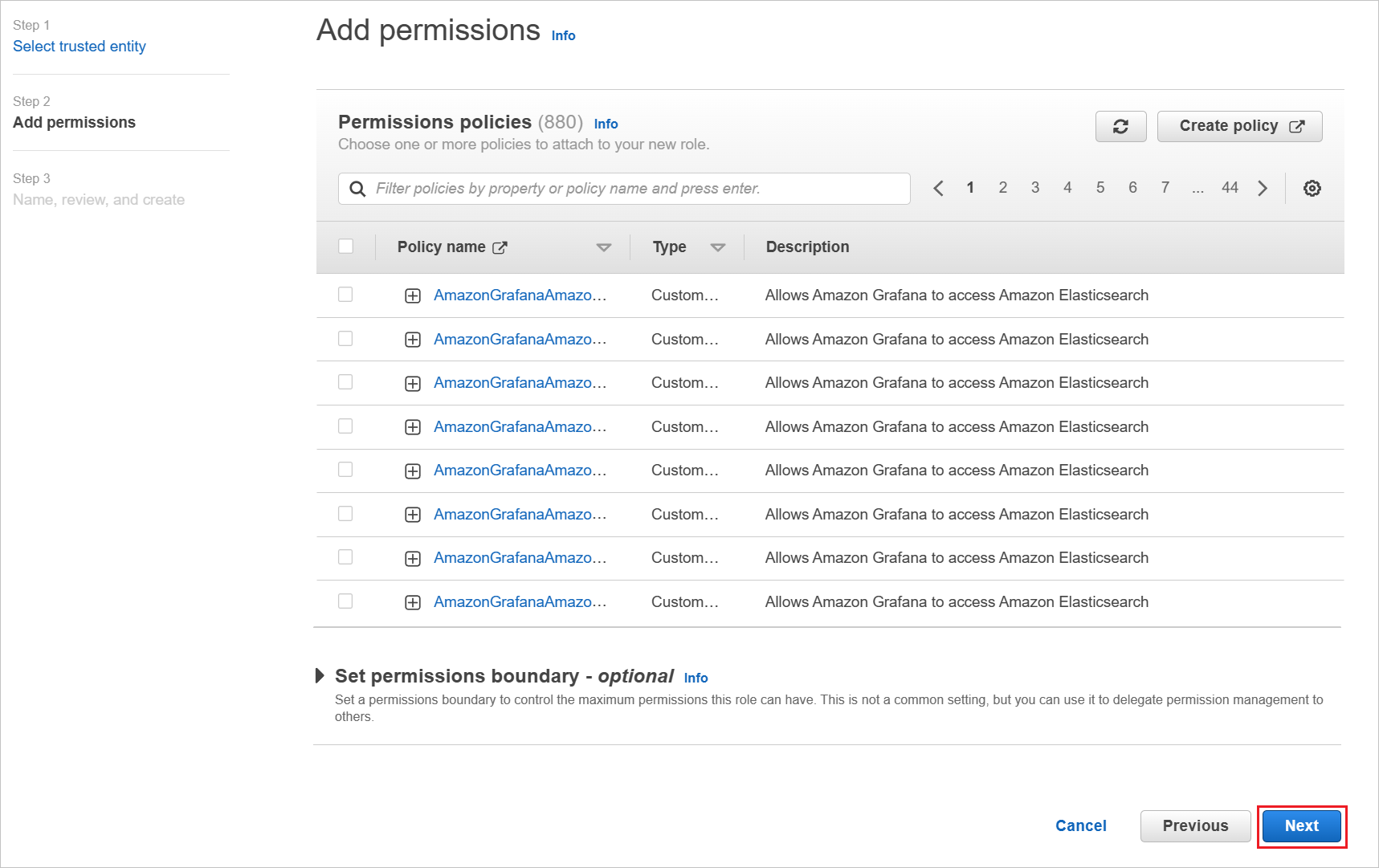

W oknie dialogowym Zasady uprawnień dołącz odpowiednie zasady dla twojej organizacji. Następnie kliknij przycisk Dalej.

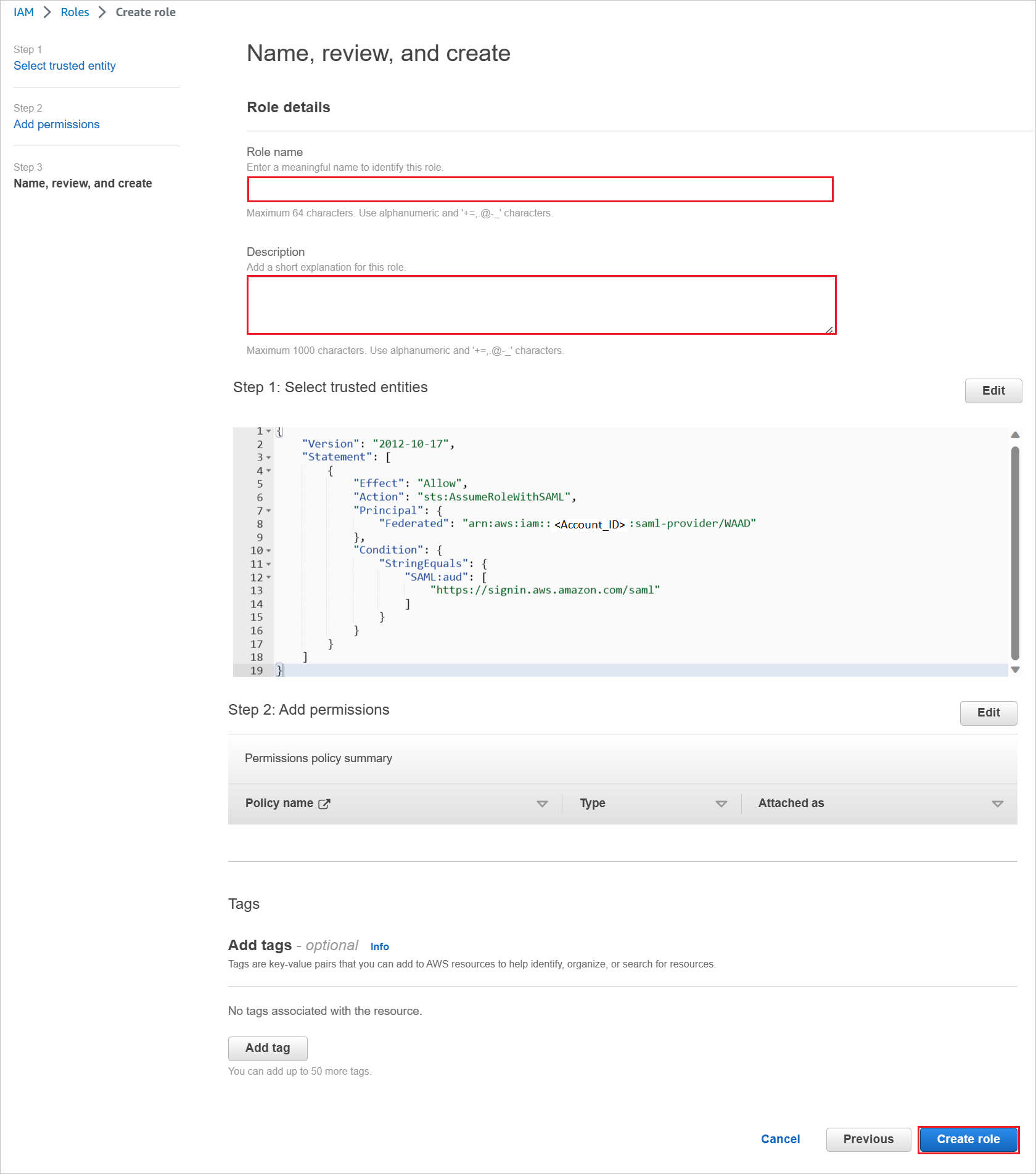

W oknie dialogowym Przegląd wykonaj następujące kroki:

a. W polu Nazwa roli wprowadź nazwę roli.

b. W polu Opis wprowadź opis roli.

c. Wybierz pozycję Utwórz rolę.

d. Utwórz dowolną liczbę ról i zamapuj je na dostawcę tożsamości.

Użyj poświadczeń konta usługi AWS, aby pobrać role z konta platformy AWS w aprowizacji użytkowników usługi Microsoft Entra. W tym celu otwórz stronę główną konsoli usług AWS.

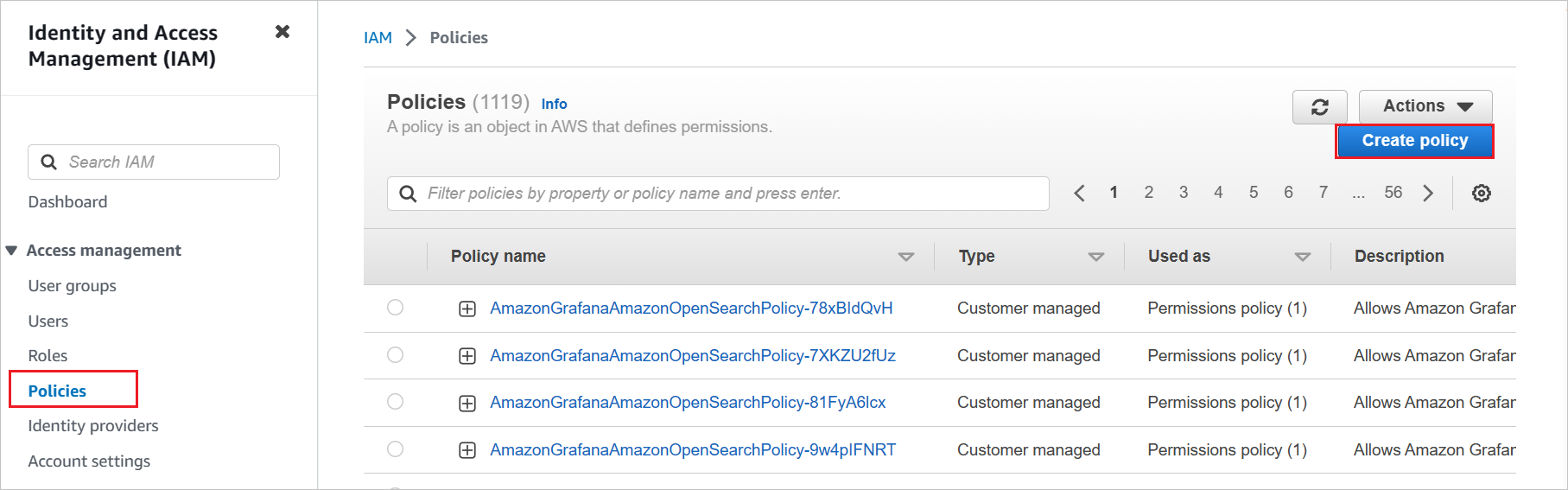

W sekcji Zarządzanie dostępem i tożsamościami wybierz pozycję Zasady , a następnie kliknij pozycję Utwórz zasady.

Utwórz własne zasady, aby pobrać wszystkie role z kont platformy AWS.

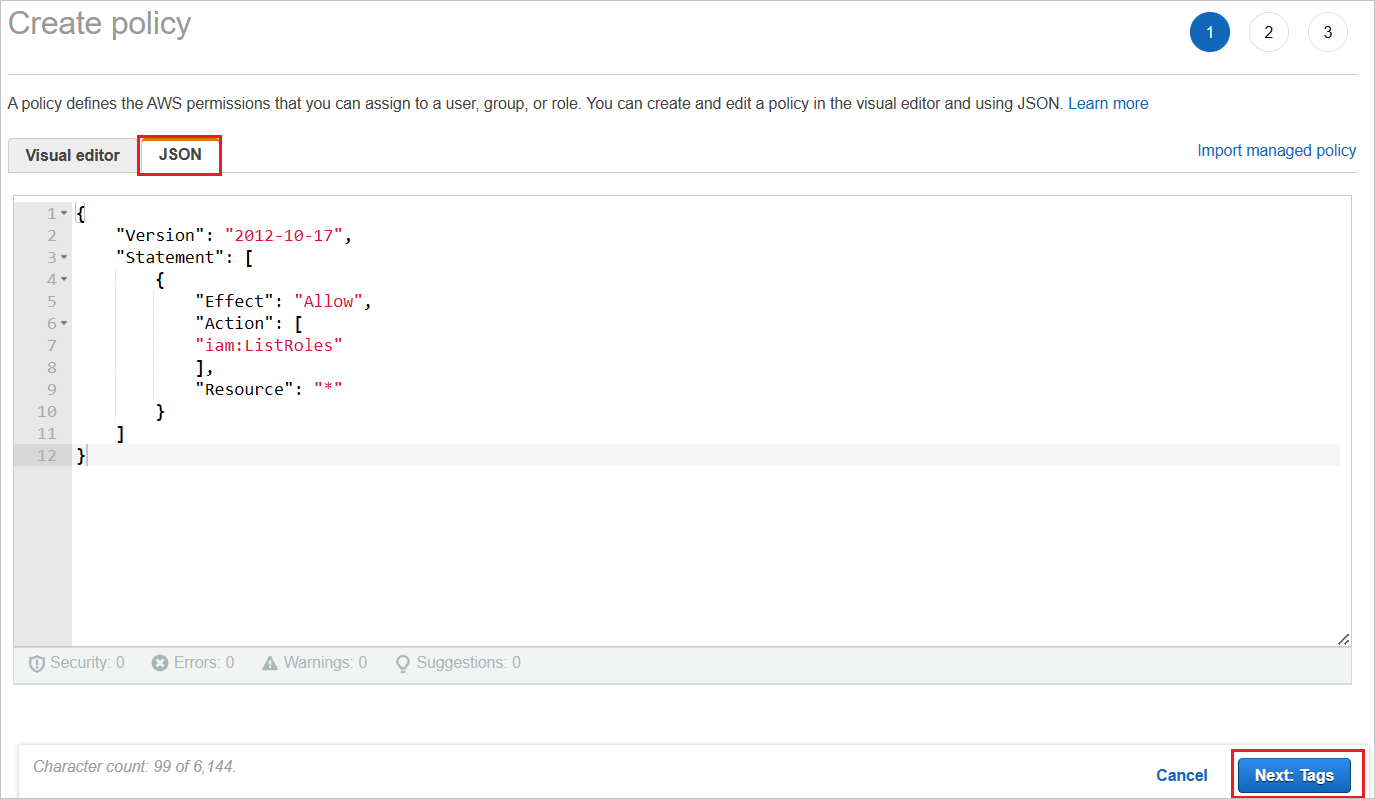

a. W obszarze Tworzenie zasad wybierz kartę JSON .

b. W dokumencie zasad dodaj następujący kod JSON:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Kliknij przycisk Dalej: tagi.

Możesz również dodać wymagane tagi na poniższej stronie i kliknąć przycisk Dalej: Przegląd.

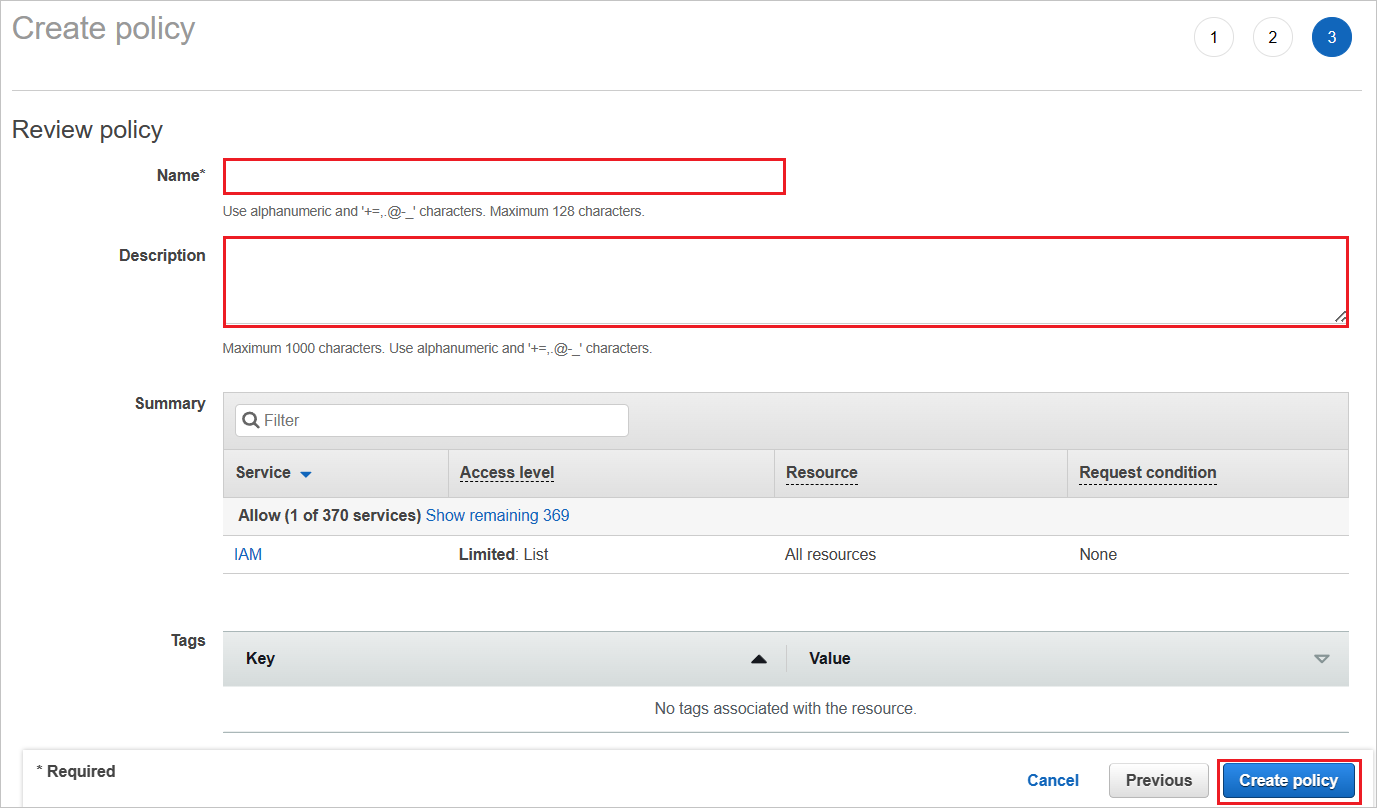

Zdefiniuj nowe zasady.

a. W polu Nazwa wprowadź AzureAD_SSOUserRole_Policy.

b. W polu Opis wprowadź wartość Ta zasada umożliwi pobranie ról z kont platformy AWS.

c. Wybierz pozycję Create policy (Utwórz zasady).

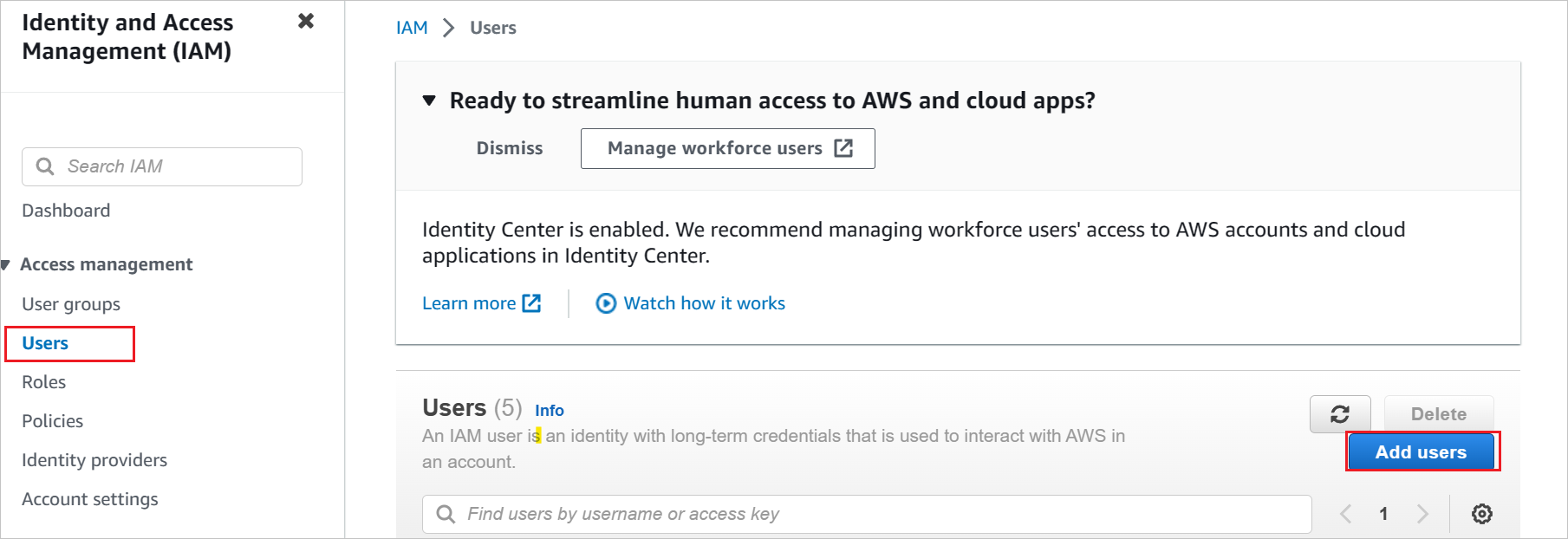

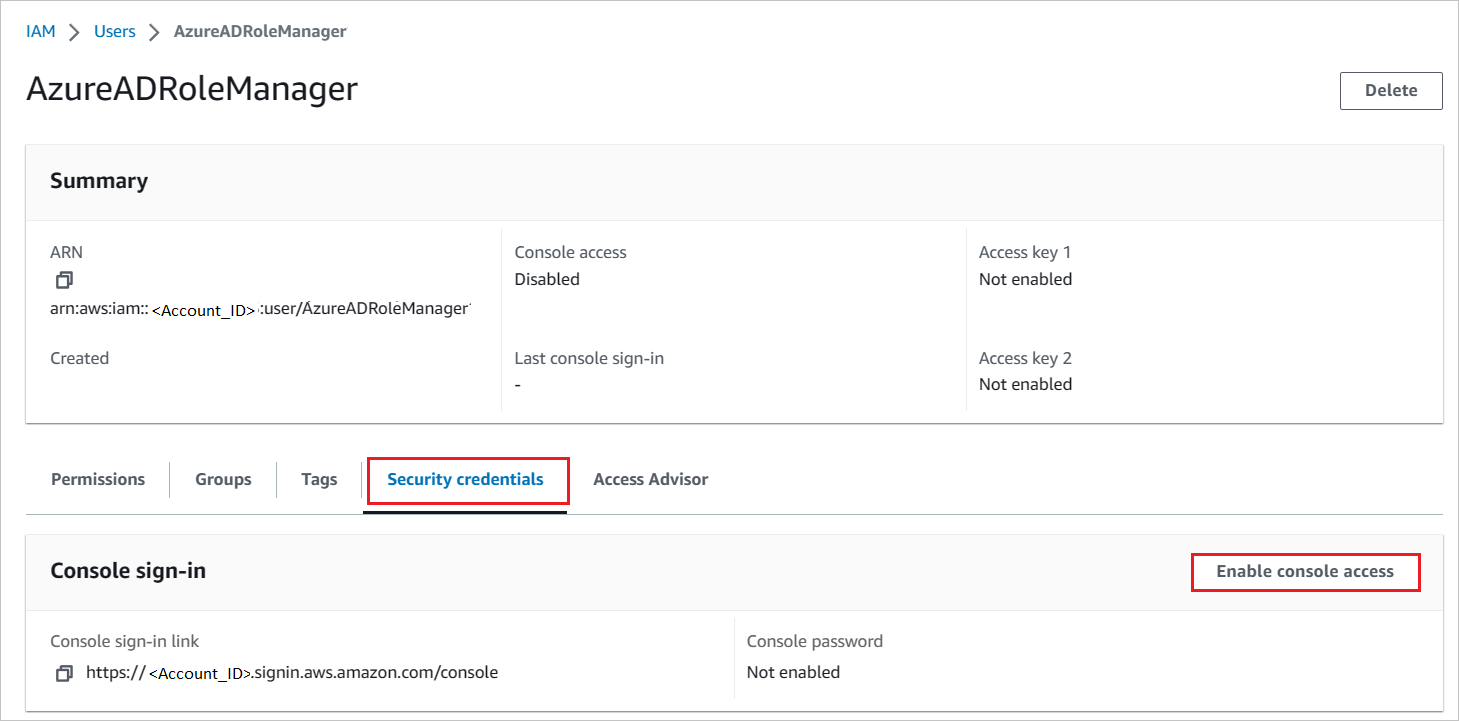

Utwórz nowe konto użytkownika w usłudze AWS IAM.

a. W konsoli usługi AWS IAM wybierz pozycję Użytkownicy i kliknij pozycję Dodaj użytkowników.

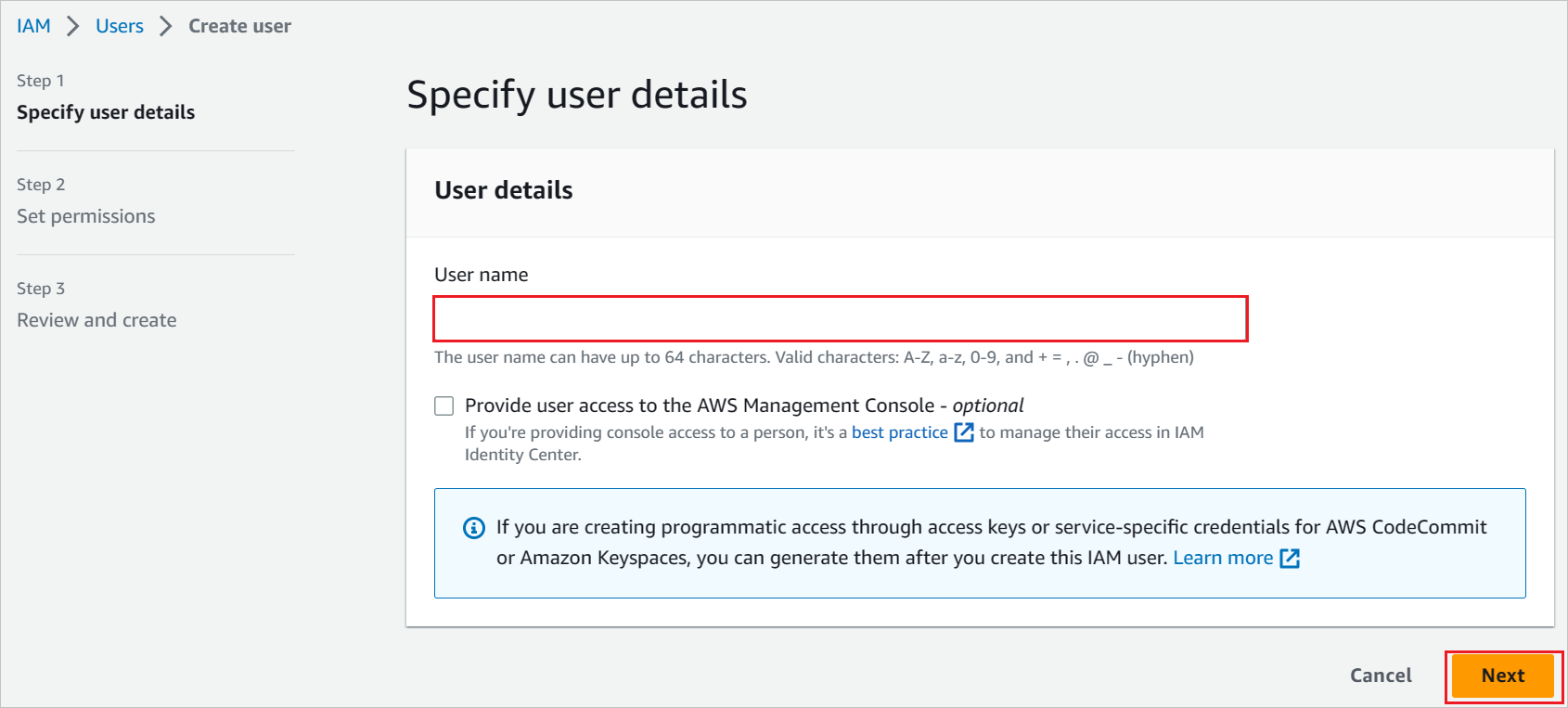

b. W sekcji Określanie szczegółów użytkownika wprowadź nazwę użytkownika jako AzureADRoleManager i wybierz pozycję Dalej.

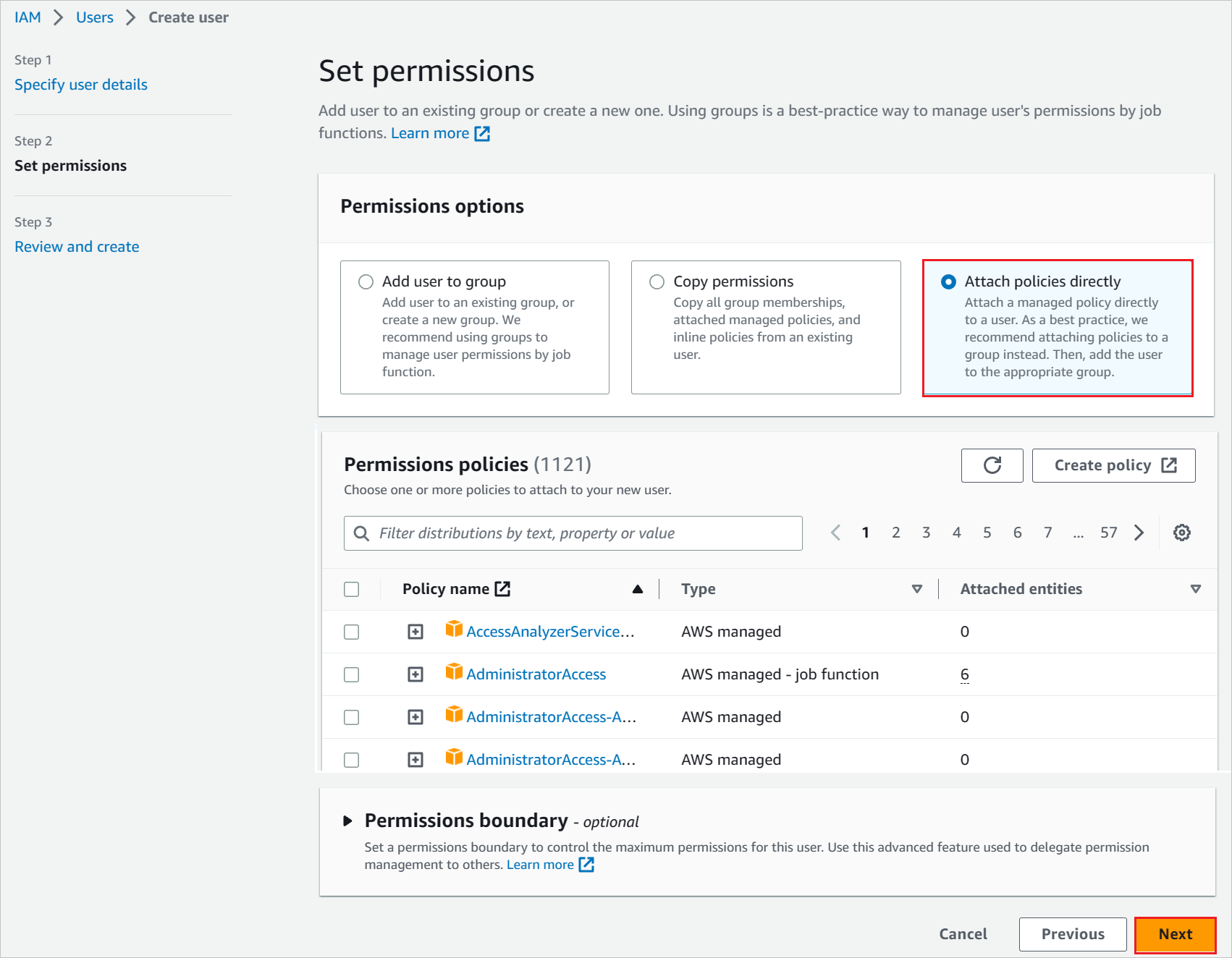

c. Utwórz nowe zasady dla tego użytkownika.

d. Wybierz pozycję Dołącz istniejące zasady bezpośrednio.

e. Wyszukaj nowo utworzone zasady w sekcji AzureAD_SSOUserRole_Policy filtru.

f. Wybierz zasady, a następnie wybierz pozycję Dalej.

Przejrzyj wybrane opcje i wybierz pozycję Utwórz użytkownika.

Uwaga: Upewnij się, że chcesz utworzyć i pobrać klucz dostępu innej firmy dla tego użytkownika. Ten klucz będzie używany w sekcji aprowizacji użytkowników usługi Microsoft Entra w celu pobrania ról z konsoli platformy AWS.

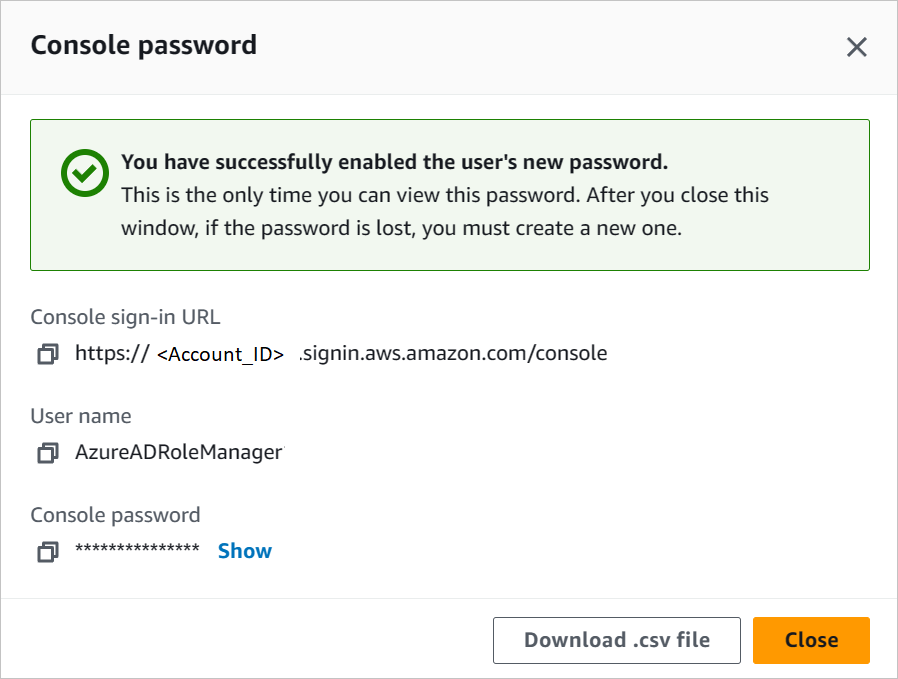

Aby pobrać poświadczenia użytkownika użytkownika, włącz dostęp do konsoli na karcie Poświadczenia zabezpieczeń.

Wprowadź te poświadczenia w sekcji aprowizacji użytkowników firmy Microsoft Entra, aby pobrać role z konsoli platformy AWS.

Uwaga

Platforma AWS ma zestaw uprawnień/limts wymagane do skonfigurowania logowania jednokrotnego platformy AWS. Aby dowiedzieć się więcej na temat limitów platformy AWS, zapoznaj się z tą stroną.

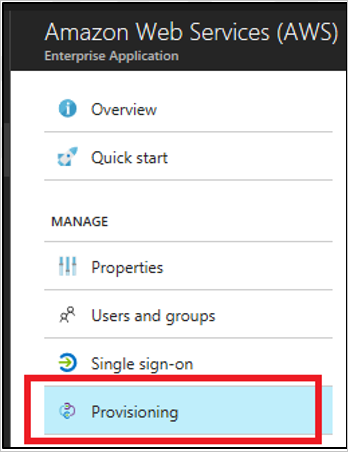

Jak skonfigurować aprowizowanie ról w usłudze AWS Single-Account Access

W portalu zarządzania firmy Microsoft Entra w aplikacji AWS przejdź do pozycji Aprowizowanie.

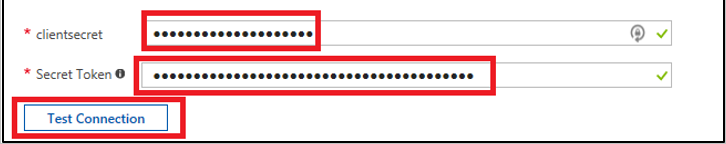

Uwaga: nazwa użytkownika i hasło zwrócone podczas włączania dostępu do konsoli nie są potrzebne dla wartości clientsecret i secret token. Zamiast tego utwórz klucz dostępu innej firmy na potrzeby tego kroku.

Wprowadź odpowiednio klucz dostępu i klucz tajny w polach clientsecret i Secret Token .

a. Podaj klucz dostępu użytkownika usług AWS w polu clientsecret.

b. Podaj wpis tajny użytkownika usług AWS w polu Secret Token (Token wpisu tajnego).

c. Wybierz pozycję Testuj połączenie.

d. Zapisz ustawienie, wybierając pozycję Zapisz.

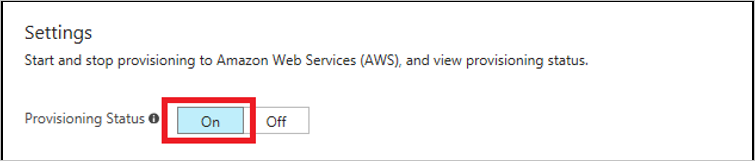

W sekcji Ustawienia w obszarze Stan aprowizacji wybierz pozycję Włączone. Następnie wybierz opcję Zapisz.

Uwaga

Usługa aprowizacji importuje role tylko z platformy AWS do identyfikatora Entra firmy Microsoft. Usługa nie aprowizować użytkowników i grup z identyfikatora Entra firmy Microsoft do platformy AWS.

Uwaga

Po zapisaniu poświadczeń aprowizacji należy poczekać na uruchomienie cyklu synchronizacji początkowej. Synchronizacja trwa zwykle około 40 minut. Stan można zobaczyć w dolnej części strony Aprowizacja w obszarze Bieżący stan.

Tworzenie użytkownika testowego dostępu jednokrotnego usługi AWS

Celem tej sekcji jest utworzenie użytkownika o nazwie B.Simon w usłudze AWS Single-Account Access. Dostęp do pojedynczego konta platformy AWS nie wymaga utworzenia użytkownika w systemie na potrzeby logowania jednokrotnego, więc nie musisz wykonywać żadnych akcji w tym miejscu.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Inicjowane przez dostawcę usług:

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania jednokrotnego konta platformy AWS, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania jednokrotnego usługi AWS i zainicjuj przepływ logowania z tego miejsca.

Inicjowane przez dostawcę tożsamości:

- Kliknij pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do dostępu do pojedynczego konta platformy AWS, dla którego skonfigurowano logowanie jednokrotne.

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po kliknięciu kafelka dostęp jednokrotnego konta platformy AWS w Moje aplikacje, jeśli skonfigurowano go w trybie SP, nastąpi przekierowanie do strony logowania do aplikacji w celu zainicjowania przepływu logowania i skonfigurowania w trybie dostawcy tożsamości powinno nastąpić automatyczne zalogowanie do dostępu jednokrotnego platformy AWS, dla którego skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Znane problemy

Integracji aprowizacji dostępu jednokrotnego platformy AWS nie można używać w regionach AWS China.

W sekcji Aprowizacja podsekcja Mapowania zawiera komunikat "Ładowanie..." komunikat i nigdy nie wyświetla mapowań atrybutów. Jedynym obsługiwanym obecnie przepływem pracy aprowizacji jest importowanie ról z platformy AWS do identyfikatora Entra firmy Microsoft do wyboru podczas przypisywania użytkownika lub grupy. Mapowania atrybutów dla tego elementu są wstępnie określone i nie można ich konfigurować.

Sekcja Aprowizacja obsługuje wprowadzanie tylko jednego zestawu poświadczeń jednocześnie dla jednej dzierżawy usług AWS. Wszystkie zaimportowane role są zapisywane we

appRoleswłaściwości obiektuservicePrincipaldla dzierżawy platformy AWS.Wiele dzierżaw platformy AWS (reprezentowanych przez

servicePrincipals) można dodać do witryny Microsoft Entra ID z galerii na potrzeby aprowizacji. Istnieje jednak znany problem polegający na tym, że nie można automatycznie zapisywać wszystkich zaimportowanych ról z wielu usług AWSservicePrincipalsużywanych do aprowizacji w jednymservicePrincipalużywanym do logowania jednokrotnego.Aby obejść ten problem, możesz użyć interfejsu API programu Microsoft Graph do wyodrębnienia wszystkich zaimportowanych elementów

appRolesdo poszczególnych usług AWSservicePrincipal, w których skonfigurowano aprowizację. Następnie można dodać te ciągi ról do platformy AWSservicePrincipal, w której skonfigurowano logowanie jednokrotne.Role muszą spełniać następujące wymagania, aby kwalifikować się do zaimportowania z platformy AWS do identyfikatora Entra firmy Microsoft:

- Role muszą mieć dokładnie jednego dostawcę saml zdefiniowanego na platformie AWS

- Łączna długość nazwy zasobu ARN (Amazon Resource Name) dla roli i ARN skojarzonego dostawcy saml musi być mniejsza niż 240 znaków.

Dziennik zmian

- 12.01.2020 — Zwiększony limit długości roli z 119 znaków do 239 znaków.

Następne kroki

Po skonfigurowaniu dostępu do pojedynczego konta platformy AWS można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.