Samouczek: integrowanie firmy Amazon Business z identyfikatorem Entra firmy Microsoft

Z tego samouczka dowiesz się, jak zintegrować firmę Amazon Business z firmą Microsoft Entra ID. Po zintegrowaniu firmy Amazon Business z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do firmy Amazon Business.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do firmy Amazon Business przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Amazon Business z obsługą logowania jednokrotnego. Przejdź do strony Amazon Business , aby utworzyć konto Amazon Business.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w istniejącym koncie amazon business.

- Firma Amazon Business obsługuje logowanie jednokrotne inicjowane przez dostawcę usług i dostawcę tożsamości .

- Firma Amazon Business obsługuje aprowizację użytkowników just in time .

- Firma Amazon Business obsługuje automatyczną aprowizację użytkowników.

Uwaga

Identyfikator tej aplikacji jest stałą wartością ciągu, więc w jednej dzierżawie można skonfigurować tylko jedno wystąpienie.

Dodawanie aplikacji Amazon Business z galerii

Aby skonfigurować integrację aplikacji Amazon Business z usługą Microsoft Entra ID, musisz dodać aplikację Amazon Business z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz Amazon Business w polu wyszukiwania.

- Wybierz pozycję Amazon Business z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role i przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO dla firmy Amazon Business

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft Entra z firmą Amazon Business przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem w usłudze Amazon Business.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft w usłudze Amazon Business, wykonaj następujące kroki:

- Skonfiguruj logowanie jednokrotne firmy Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra — aby włączyć aplikację B.Simon do korzystania z logowania jednokrotnego firmy Microsoft Entra.

- Konfigurowanie logowania jednokrotnego firmy Amazon Business — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego firmy Amazon Business — aby mieć w firmie Amazon Business odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji dla przedsiębiorstw>Aplikacji>>dla przedsiębiorstw w usłudze Amazon Business, znajdź sekcję Zarządzanie i wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

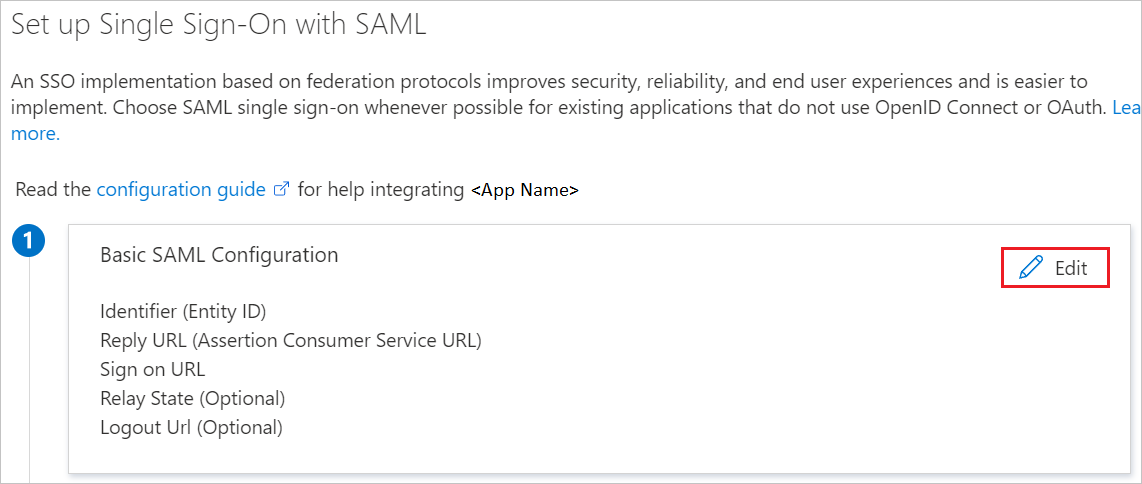

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

Jeśli chcesz skonfigurować w trybie inicjowany przez dostawcę tożsamości, w sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

W polu tekstowym Identyfikator (identyfikator jednostki) wpisz jeden z następujących adresów URL:

URL Region https://www.amazon.comAmeryka Północna https://www.amazon.co.jpAzja Wschodnia https://www.amazon.deEuropa W polu tekstowym Adres URL odpowiedzi wpisz adres URL, używając jednego z następujących wzorców:

URL Region https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}Ameryka Północna https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Azja Wschodnia https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Uwaga

Wartość adresu URL odpowiedzi nie jest prawdziwa. Zaktualizuj ją, stosując rzeczywisty adres URL odpowiedzi.

<idpid>Uzyskasz wartość z sekcji konfiguracja logowania jednokrotnego firmy Amazon Business, co zostało wyjaśnione w dalszej części tego samouczka. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

Jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez dostawcę usług, musisz dodać pełny adres URL podany w konfiguracji usługi Amazon Business do adresu URL logowania w sekcji Ustawianie dodatkowych adresów URL.

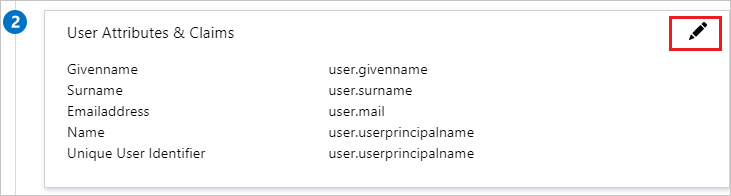

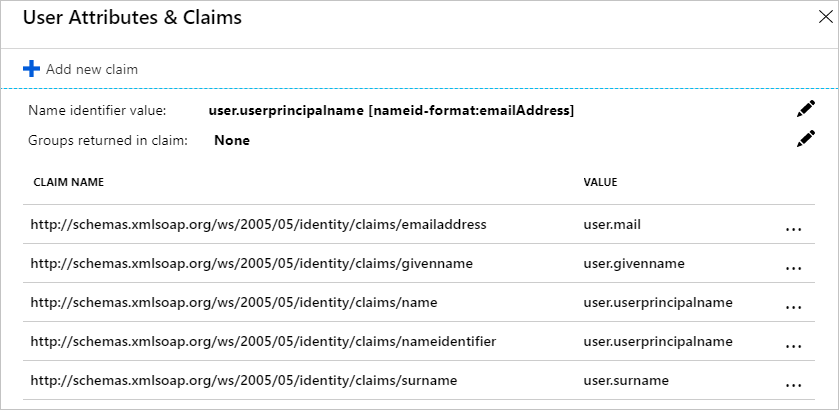

Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych. Edytuj atrybuty, klikając ikonę ołówka w sekcji Atrybuty użytkownika i oświadczenia .

Edytuj atrybuty i skopiuj wartość przestrzeni nazw tych atrybutów do Notatnika.

Oprócz powyższych aplikacja Amazon Business oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML. W sekcji Atrybuty użytkownika i oświadczenia w oknie dialogowym Oświadczenia grupy wykonaj następujące kroki:

Wybierz pióro obok pozycji Grupy zwrócone w oświadczeniu.

W oknie dialogowym Oświadczenia grupy wybierz pozycję Wszystkie grupy z listy radiowej.

Wybierz pozycję Identyfikator grupy jako atrybut źródłowy.

Zaznacz pole wyboru Dostosuj nazwę oświadczenia grupy i wprowadź nazwę grupy zgodnie z wymaganiami organizacji.

Wybierz pozycję Zapisz.

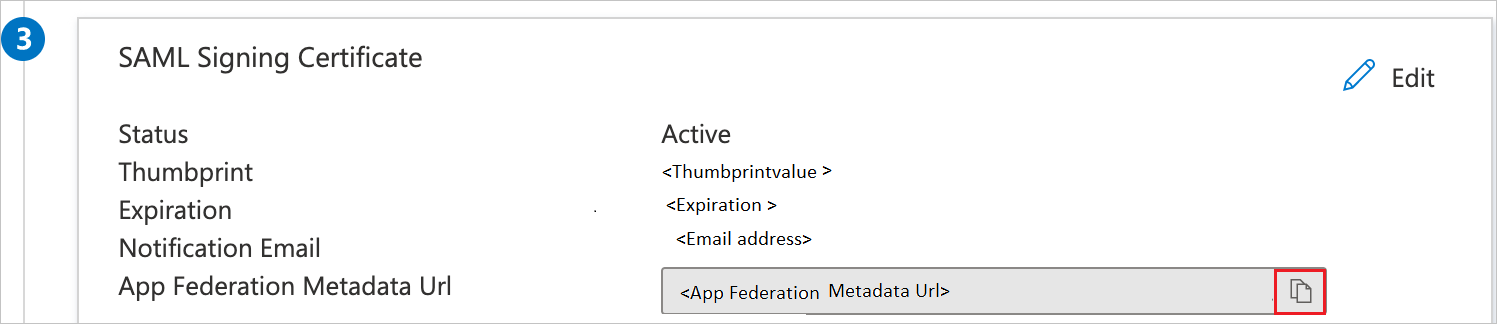

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML wybierz przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na komputerze.

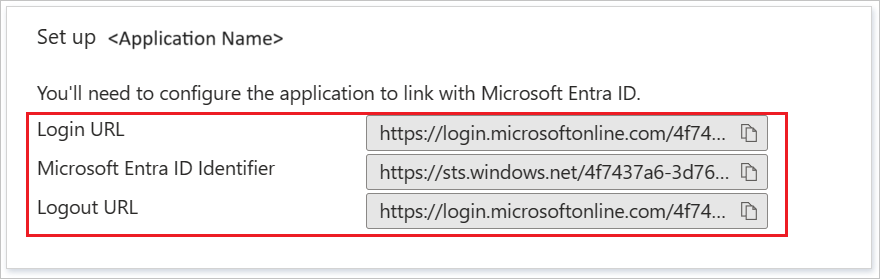

W sekcji Konfigurowanie aplikacji Amazon Business skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

Uwaga

Administratorzy muszą w razie potrzeby utworzyć użytkowników testowych w swojej dzierżawie. W poniższych krokach pokazano, jak utworzyć użytkownika testowego.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Tworzenie grupy zabezpieczeń entra firmy Microsoft w witrynie Azure Portal

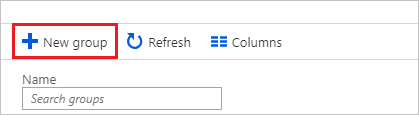

Przejdź do pozycji>Grupy tożsamości>Wszystkie grupy.

Wybierz pozycję Nowa grupa:

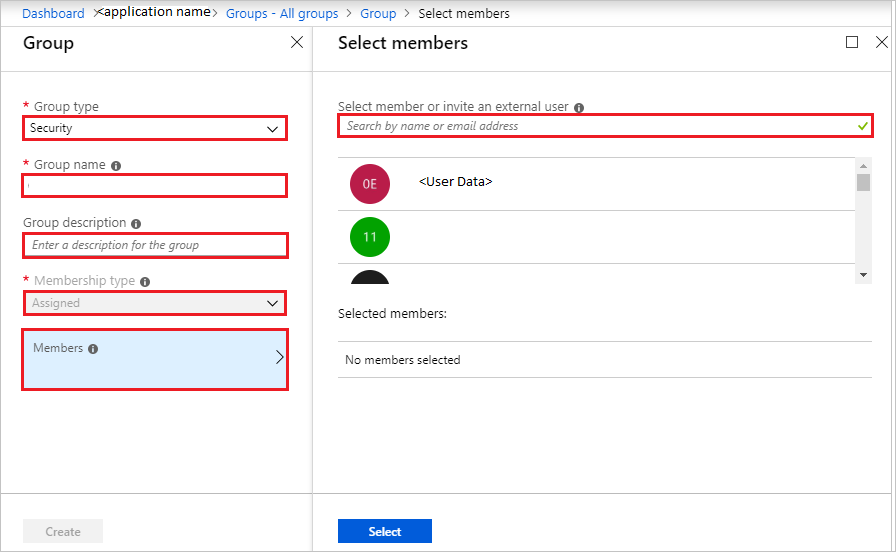

Wypełnij pola Typ grupy, Nazwa grupy, Opis grupy, Typ członkostwa. Wybierz strzałkę, aby wybrać członków, a następnie wyszukaj lub wybierz członka, który chcesz dodać do grupy. Wybierz pozycję Wybierz, aby dodać wybranych członków, a następnie wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji Amazon Business.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise applications Amazon Business (Aplikacje dla przedsiębiorstw w usłudze>Identity>Applications>Amazon Business).

Na stronie przeglądu aplikacji znajdź sekcję Zarządzanie i wybierz pozycję Użytkownicy i grupy.

Wybierz pozycję Dodaj użytkownika, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie wybierz przycisk Wybierz w dolnej części ekranu.

Jeśli spodziewasz się dowolnej wartości roli w asercji SAML, w oknie dialogowym Wybieranie roli wybierz odpowiednią rolę dla użytkownika z listy, a następnie wybierz przycisk Wybierz w dolnej części ekranu.

W oknie dialogowym Dodawanie przypisania wybierz przycisk Przypisz.

Uwaga

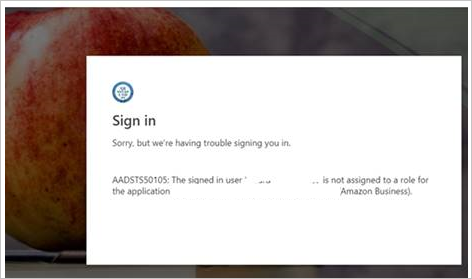

Jeśli nie przypiszesz użytkowników w identyfikatorze Microsoft Entra ID, zostanie wyświetlony następujący błąd.

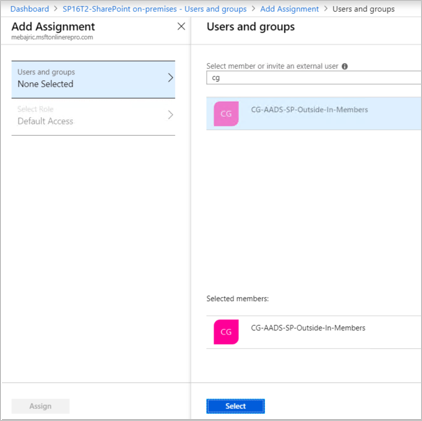

Przypisywanie grupy zabezpieczeń firmy Microsoft w witrynie Azure Portal

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise applications Amazon Business (Aplikacje dla przedsiębiorstw w usłudze>Identity>Applications>Amazon Business).

Na liście aplikacji wpisz i wybierz pozycję Amazon Business.

W menu po lewej stronie wybierz pozycję Użytkownicy i grupy.

Wybierz dodanego użytkownika.

Wyszukaj grupę zabezpieczeń, której chcesz użyć, a następnie wybierz grupę, aby dodać ją do sekcji Wybierz członków. Wybierz pozycję Wybierz, a następnie wybierz pozycję Przypisz.

Uwaga

Sprawdź powiadomienia na pasku menu, aby otrzymywać powiadomienia o pomyślnym przypisaniu grupy do aplikacji dla przedsiębiorstw.

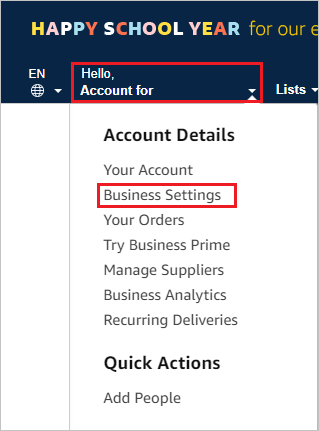

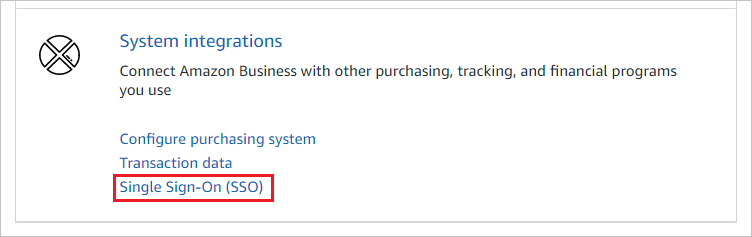

Konfigurowanie logowania jednokrotnego usługi Amazon Business

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny firmy Amazon Business jako administrator

Wybierz profil użytkownika i wybierz pozycję Ustawienia biznesowe.

W kreatorze integracji systemu wybierz pozycję Logowanie jednokrotne (SSO).

W kreatorze Konfigurowanie logowania jednokrotnego wybierz dostawcę zgodnie z wymaganiami organizacyjnymi, a następnie wybierz pozycję Dalej.

Uwaga

Mimo że usługa Microsoft ADFS jest wymieniona na liście, nie będzie działać z logowaniem jednokrotnym firmy Microsoft.

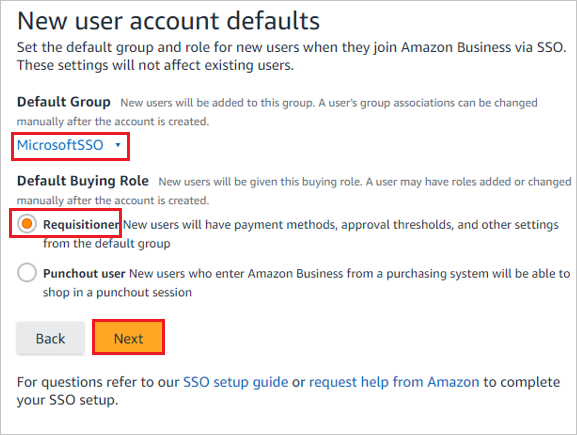

W kreatorze Ustawienia domyślne nowego konta użytkownika wybierz grupę domyślną, a następnie wybierz pozycję Domyślna rola zakupu zgodnie z rolą użytkownika w organizacji i wybierz przycisk Dalej.

W kreatorze Przekazywanie pliku metadanych wybierz opcję Wklej łącze XML, aby wkleić wartość adresu URL metadanych federacji aplikacji, a następnie wybierz pozycję Weryfikuj.

Uwaga

Alternatywnie możesz również przekazać plik XML metadanych federacji, klikając opcję Przekaż plik XML.

Po przekazaniu pobranego pliku metadanych pola w sekcji Dane połączenia zostaną wypełnione automatycznie. Następnie wybierz pozycję Dalej.

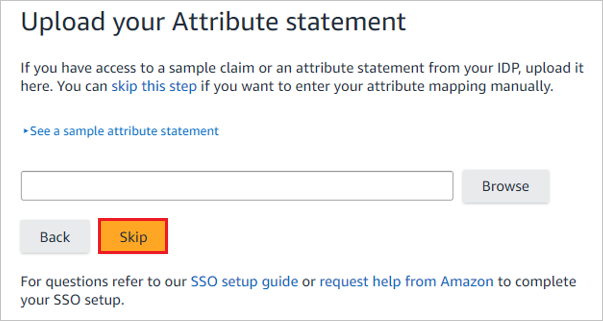

W kreatorze Przekazywania instrukcji Atrybut wybierz pozycję Pomiń.

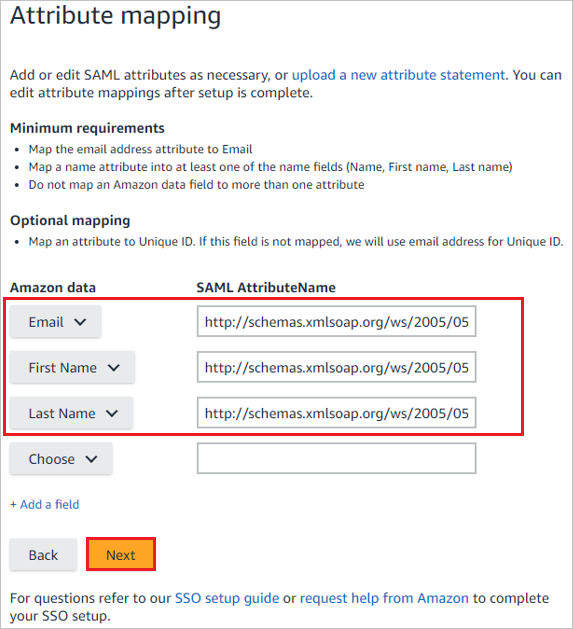

W kreatorze mapowania atrybutów dodaj pola wymagania, klikając opcję + Dodaj pole. Dodaj wartości atrybutów, w tym przestrzeń nazw skopiowaną z sekcji Atrybuty użytkownika i oświadczenia witryny Azure Portal do pola SAML AttributeName , a następnie wybierz przycisk Dalej.

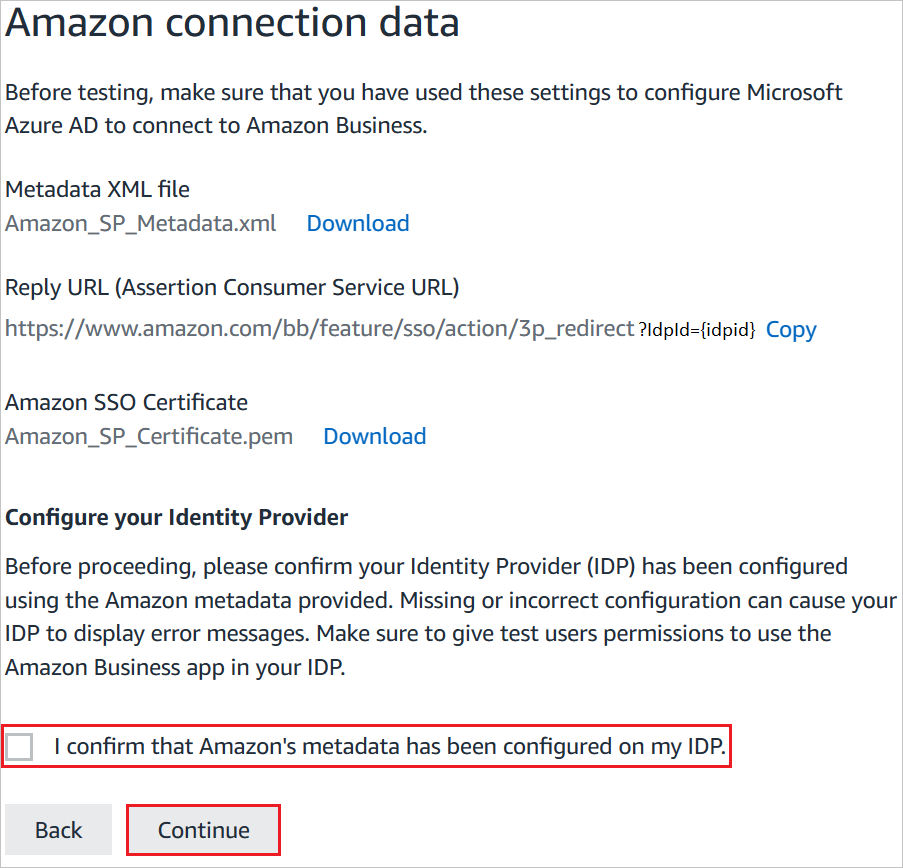

W kreatorze danych połączenia amazon upewnij się, że dostawcy tożsamości skonfigurowano i wybierz pozycję Kontynuuj.

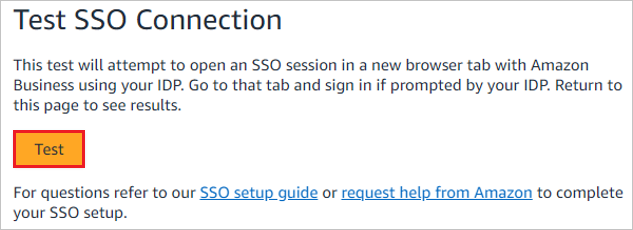

Sprawdź stan skonfigurowanych kroków i wybierz pozycję Rozpocznij testowanie.

W kreatorze Testuj połączenie z logowaniem jednokrotnym wybierz pozycję Testuj.

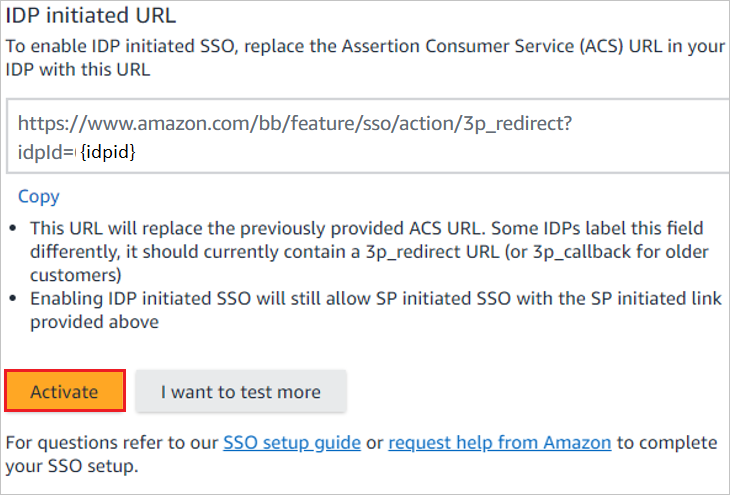

W kreatorze adresu URL zainicjowanego przez dostawcę tożsamości przed wybraniem pozycji Aktywuj skopiuj wartość przypisaną do dostawcy tożsamości i wklej ją do parametru idpid w adresie URL odpowiedzi w sekcji Podstawowa konfiguracja protokołu SAML.

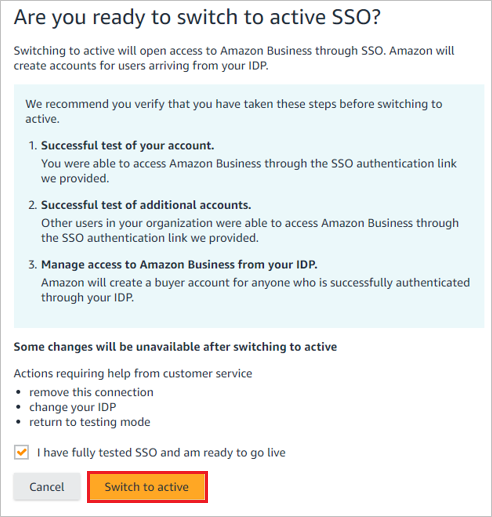

W kreatorze Czy chcesz przełączyć się na aktywne logowanie jednokrotne? zaznacz pole wyboru W pełni przetestowane logowanie jednokrotne i wszystko jest gotowe do wygaśnięcia i zaznacz pole wyboru Przełącz na aktywne.

Na koniec w sekcji Szczegóły połączenia logowania jednokrotnego stan jest wyświetlany jako Aktywny.

Uwaga

Jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez dostawcę usług, wykonaj poniższy krok, wklej adres URL logowania z powyższego zrzutu ekranu w polu tekstowym Adres URL logowania w sekcji Ustawianie dodatkowych adresów URL. Użyj następującego formatu:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Tworzenie użytkownika testowego aplikacji Amazon Business

W tej sekcji w aplikacji Amazon Business jest tworzony użytkownik o nazwie B.Simon. Firma Amazon Business obsługuje aprowizację użytkowników just in time, która jest domyślnie włączona. W tej sekcji nie ma elementu akcji. Jeśli użytkownik jeszcze nie istnieje w firmie Amazon Business, zostanie utworzony po uwierzytelnieniu.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Inicjowane przez dostawcę usług:

Wybierz pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania firmy Amazon, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania jednokrotnego firmy Amazon Business i zainicjuj przepływ logowania z tego miejsca.

Inicjowane przez dostawcę tożsamości:

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji Amazon Business, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po wybraniu kafelka Amazon Business w Moje aplikacje, jeśli skonfigurowano go w trybie SP, nastąpi przekierowanie do strony logowania aplikacji w celu zainicjowania przepływu logowania i skonfigurowania w trybie dostawcy tożsamości powinno nastąpić automatyczne zalogowanie do aplikacji Amazon Business, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Ponowne konfigurowanie ustawień dostawcy usług z usług ADFS do identyfikatora entra firmy Microsoft

Przygotowywanie środowiska Microsoft Entra ID

- Sprawdź subskrypcję Microsoft Entra ID Premium upewnij się, że masz subskrypcję Usługi Microsoft Entra ID Premium, która jest wymagana do logowania jednokrotnego i innych zaawansowanych funkcji.

Rejestrowanie aplikacji w identyfikatorze Entra firmy Microsoft

- Przejdź do pozycji Microsoft Entra ID w witrynie Azure Portal.

- Wybierz pozycję "Rejestracje aplikacji" > "Nowa rejestracja".

- Wypełnij wymagane szczegóły:

- Nazwa: wprowadź zrozumiałą nazwę aplikacji.

- Obsługiwane typy kont: wybierz odpowiednią opcję dla danego środowiska.

- Identyfikator URI przekierowania: wprowadź niezbędne identyfikatory URI przekierowania (zazwyczaj adres URL logowania aplikacji).

Konfigurowanie logowania jednokrotnego microsoft Entra ID

- Skonfiguruj logowanie jednokrotne w usłudze Microsoft Entra ID.

- W witrynie Azure Portal przejdź do pozycji Aplikacje firmy Microsoft Entra ID > Dla przedsiębiorstw.

- Wybierz aplikację z listy.

- W obszarze "Zarządzaj" wybierz pozycję "Logowanie jednokrotne".

- Wybierz pozycję "SAML" jako metodę logowania jednokrotnego.

- Edytuj podstawową konfigurację protokołu SAML:

- Identyfikator (identyfikator jednostki): wprowadź identyfikator jednostki SP.

- Adres URL odpowiedzi (adres URL usługi Assertion Consumer Service): wprowadź adres URL usługi ACS dostawcy usług.

- Adres URL logowania: wprowadź adres URL logowania aplikacji, jeśli ma to zastosowanie.

Konfigurowanie atrybutów użytkownika i oświadczeń

- W ustawieniach logowania opartego na protokole SAML wybierz pozycję "Atrybuty użytkownika i oświadczenia".

- Edytuj i skonfiguruj oświadczenia, aby odpowiadały tym, które są wymagane przez dostawcę usług. Zazwyczaj obejmuje to następujące elementy:

- NameIdentifier

- GivenName

- Surname

- I tak dalej.

Pobierz metadane logowania jednokrotnego identyfikatora entra firmy Microsoft

W sekcji Certyfikat podpisywania SAML pobierz plik XML metadanych federacji. Służy do konfigurowania dostawcy usług.

Ponowne konfigurowanie dostawcy usług (SP)

- Aktualizowanie dostawcy usług w celu używania metadanych identyfikatora entra firmy Microsoft

- Uzyskaj dostęp do ustawień konfiguracji dostawcy usług.

- Zaktualizuj adres URL metadanych dostawcy tożsamości lub przekaż kod XML metadanych identyfikatora entra firmy Microsoft.

- Zaktualizuj adres URL usługi Assertion Consumer Service (ACS), identyfikator jednostki i inne wymagane pola, aby dopasować je do konfiguracji identyfikatora entra firmy Microsoft.

Konfigurowanie certyfikatów SAML

Upewnij się, że dostawca usług jest skonfigurowany do zaufania certyfikatowi podpisywania z identyfikatora Entra firmy Microsoft. Można to znaleźć w sekcji Certyfikat podpisywania SAML konfiguracji logowania jednokrotnego microsoft Entra ID.

Testowanie konfiguracji logowania jednokrotnego

Zainicjuj testowe logowanie z dostawcy usług.

Sprawdź, czy uwierzytelnianie przekierowuje do identyfikatora Entra firmy Microsoft i pomyślnie zaloguje się do użytkownika.

Sprawdź przekazywane oświadczenia, aby upewnić się, że są zgodne z oczekiwaniami dostawcy usług.

Zaktualizuj ustawienia DNS i sieciowe (jeśli dotyczy). Jeśli dostawca usług lub aplikacja używa ustawień DNS specyficznych dla usług ADFS, może być konieczne zaktualizowanie tych ustawień w celu wskazania punktów końcowych identyfikatora entra firmy Microsoft.

Wdrażanie i monitorowanie

- Komunikowanie się z użytkownikami powiadamiaj użytkowników o zmianie i podaj wszelkie niezbędne instrukcje lub dokumentację.

- Monitorowanie dzienników uwierzytelniania umożliwia śledzenie dzienników logowania identyfikatora entra firmy Microsoft w celu monitorowania wszelkich problemów z uwierzytelnianiem i szybkiego rozwiązywania problemów.

Następne kroki

Po skonfigurowaniu usługi Amazon Business możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.