Skoroszyt luk uwierzytelniania wieloskładnikowego

Skoroszyt Luki w uwierzytelnianiu wieloskładnikowym ułatwia identyfikowanie logowań użytkowników i aplikacji, które nie są chronione przez wymagania uwierzytelniania wieloskładnikowego (MFA). Ten skoroszyt:

- Identyfikuje logowania użytkowników, które nie są chronione przez wymagania uwierzytelniania wieloskładnikowego.

- Udostępnia dalsze opcje przechodzenia do szczegółów przy użyciu różnych elementów przestawnych, takich jak aplikacje, systemy operacyjne i lokalizacja.

- Udostępnia kilka filtrów, takich jak zaufane lokalizacje i stany urządzeń, aby zawęzić użytkowników/aplikacje.

- Udostępnia filtry umożliwiające określanie zakresu skoroszytu dla podzbioru użytkowników i aplikacji.

Ten artykuł zawiera omówienie skoroszytu luk uwierzytelniania wieloskładnikowego.

Wymagania wstępne

Aby użyć skoroszytów platformy Azure dla identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Dzierżawa firmy Microsoft Entra z licencją Premium P1

- Obszar roboczy usługi Log Analytics i dostęp do tego obszaru roboczego

- Odpowiednie role dla usług Azure Monitor i Microsoft Entra ID

Obszar roboczy usługi Log Analytics

Aby móc korzystać ze skoroszytów firmy Microsoft Entra, musisz utworzyć obszar roboczy usługi Log Analytics. kilka czynników określa dostęp do obszarów roboczych usługi Log Analytics. Potrzebne są odpowiednie role dla obszaru roboczego i zasobów wysyłających dane.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do obszarów roboczych usługi Log Analytics.

Role usługi Azure Monitor

Usługa Azure Monitor udostępnia dwie wbudowane role do wyświetlania danych monitorowania i edytowania ustawień monitorowania. Kontrola dostępu oparta na rolach (RBAC) na platformie Azure udostępnia również dwie wbudowane role usługi Log Analytics, które udzielają podobnego dostępu.

Wyświetl:

- Czytelnik monitorowania

- Czytelnik usługi Log Analytics

Wyświetlanie i modyfikowanie ustawień:

- Współautor monitorowania

- Współautor usługi Log Analytics

Role Microsoft Entra

Dostęp tylko do odczytu umożliwia wyświetlanie danych dziennika usługi Microsoft Entra ID w skoroszycie, wykonywanie zapytań o dane z usługi Log Analytics lub odczytywanie dzienników w centrum administracyjnym firmy Microsoft Entra. Dostęp do aktualizacji dodaje możliwość tworzenia i edytowania ustawień diagnostycznych w celu wysyłania danych firmy Microsoft Entra do obszaru roboczego usługi Log Analytics.

Odczyt:

- Czytelnik raportów

- Czytelnik zabezpieczeń

- Czytelnik globalny

Aktualizacja:

- Administrator zabezpieczeń

Aby uzyskać więcej informacji na temat wbudowanych ról firmy Microsoft, zobacz Microsoft Entra wbudowane role.

Aby uzyskać więcej informacji na temat ról RBAC usługi Log Analytics, zobacz Role wbudowane platformy Azure.

Jak zaimportować skoroszyt

Skoroszyt luk uwierzytelniania wieloskładnikowego nie jest obecnie dostępny jako szablon, ale można go zaimportować z repozytorium GitHub skoroszytów firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu odpowiedniej kombinacji ról.

Przejdź do skoroszytów monitorowania tożsamości>i kondycji.>

Wybierz + Nowy.

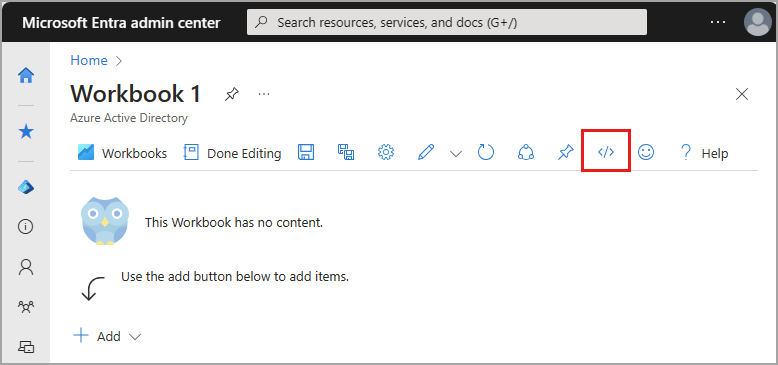

Wybierz przycisk Edytor zaawansowany w górnej części strony. Zostanie otwarty edytor JSON.

Użyj następującego linku, aby uzyskać dostęp do repozytorium GitHub zawierającego plik JSON skoroszytu Luk uwierzytelniania wieloskładnikowego:

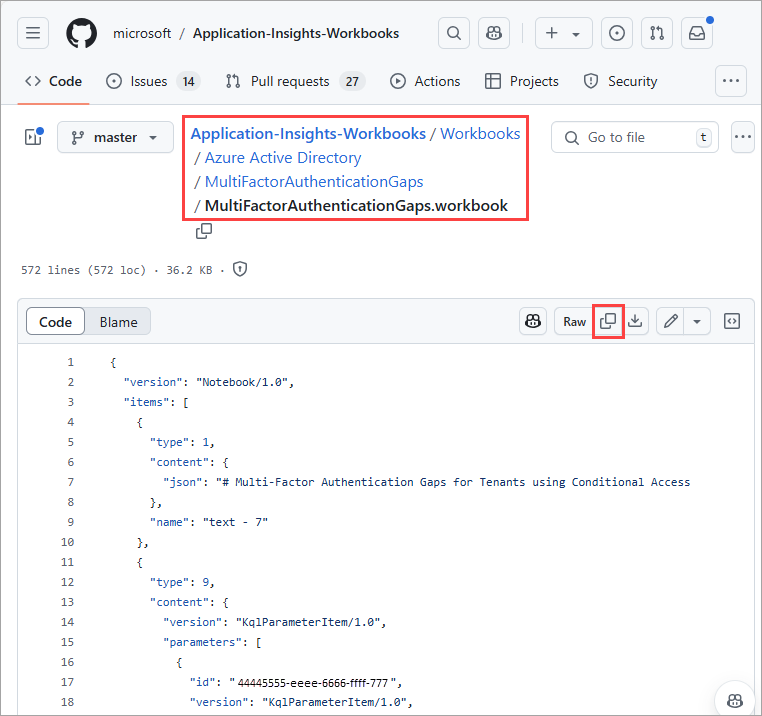

- Bezpośredni link do pliku JSON luk uwierzytelniania wieloskładnikowego: https://github.com/microsoft/Application-Insights-Workbooks/blob/master/Workbooks/Azure%20Active%20Directory/MultiFactorAuthenticationGaps/MultiFactorAuthenticationGaps.workbook

- Upewnij się, że jesteś w pliku MultiFactorAuthenticationGaps.workbook w repozytorium GitHub.

Skopiuj cały plik JSON z repozytorium GitHub.

Wróć do okna Edytor zaawansowany skoroszytu i wklej plik JSON w istniejącym tekście.

Naciśnij przycisk Zastosuj. Wypełnienie skoroszytu może potrwać kilka minut.

Wybierz pozycję Zakończono edytowanie , a następnie wybierz przycisk Zapisz i podaj wymagane informacje.

- Podaj tytuł, subskrypcję, grupę zasobów (musisz mieć możliwość zapisania skoroszytu dla wybranej grupy zasobów) i lokalizacji.

- Opcjonalnie możesz zapisać zawartość skoroszytu na koncie usługi Azure Storage.

Naciśnij przycisk Zastosuj.

Podsumowanie

Widżet podsumowania zawiera szczegółowe spojrzenie na logowania związane z uwierzytelnianiem wieloskładnikowym.

Logowania nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez aplikacje

- Liczba użytkowników logujący się, którzy nie są chronieni przez wymaganie uwierzytelniania wieloskładnikowego przez aplikację: ten widżet udostępnia na podstawie czasu reprezentację na podstawie wykresu słupkowego liczby logów użytkowników, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez aplikacje.

- Procent użytkowników logujący się nie jest chroniony przez wymaganie uwierzytelniania wieloskładnikowego przez aplikację: ten widżet zapewnia na podstawie czasu reprezentację procentu logowania użytkowników, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez aplikacje.

- Wybierz aplikację i użytkownika, aby dowiedzieć się więcej: ten widżet grupuje najlepszych użytkowników zalogowanych bez wymagania uwierzytelniania wieloskładnikowego przez aplikację. Wybierz aplikację, aby wyświetlić listę nazw użytkowników i liczbę logów bez uwierzytelniania wieloskładnikowego.

Logowania nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez użytkowników

- Logowania nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez użytkownika: ten widżet przedstawia użytkownika najwyższego użytkownika i liczbę logów, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego.

- Użytkownicy z wysokim procentem uwierzytelnień, które nie są chronione przez wymagania dotyczące uwierzytelniania wieloskładnikowego: ten widżet przedstawia użytkowników z najwyższym procentem uwierzytelnień, które nie są chronione przez wymagania uwierzytelniania wieloskładnikowego.

Logowania nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez systemy operacyjne

- Liczba logów, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez system operacyjny: ten widżet zawiera wykres słupkowy na podstawie czasu liczby logowania, które nie są chronione przez uwierzytelnianie wieloskładnikowe przez system operacyjny urządzeń.

- Procent logów, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego przez system operacyjny: ten widżet udostępnia wykres słupkowy na podstawie czasu wartości procentowych logowania, które nie są chronione przez uwierzytelnianie wieloskładnikowe przez system operacyjny urządzeń.

Logowania nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego według lokalizacji

- Liczba logów, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego według lokalizacji: ten widżet przedstawia liczby logów, które nie są chronione przez wymaganie uwierzytelniania wieloskładnikowego na wykresie bąbelkowym mapy na mapie świata.