Tożsamości zarządzane dla zasobów platformy Azure — często zadawane pytania

Tożsamości zarządzane dla zasobów platformy Azure to funkcja identyfikatora Entra firmy Microsoft. Każda usługa platformy Azure obsługująca tożsamości zarządzane dla zasobów platformy Azure ma własną oś czasu. Pamiętaj, aby przed rozpoczęciem sprawdzić stan dostępności tożsamości zarządzanych dla swojego zasobu i znane problemy.

Uwaga

Tożsamości zarządzane dla zasobów platformy Azure to nowa nazwa usługi znanej wcześniej jako Tożsamość usługi zarządzanej (MSI).

Administracja

Jak można znaleźć zasoby, które mają tożsamość zarządzaną?

Listę zasobów, które mają tożsamość zarządzaną przypisaną przez system, można znaleźć przy użyciu następującego polecenia interfejsu wiersza polecenia platformy Azure:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Które uprawnienia RBAC platformy Azure są wymagane do korzystania z tożsamości zarządzanej w zasobie?

- Tożsamość zarządzana przypisana przez system: musisz mieć uprawnienia do zapisu w zasobie. Na przykład w przypadku maszyn wirtualnych potrzebne jest uprawnienie

Microsoft.Compute/virtualMachines/write. Ta akcja jest uwzględniana w rolach wbudowanych specyficznych dla zasobów, takich jak Współautor maszyny wirtualnej. - Przypisywanie tożsamości zarządzanych przypisanych przez użytkownika do zasobów: potrzebujesz uprawnień do zapisu w zasobie. Na przykład w przypadku maszyn wirtualnych potrzebne jest uprawnienie

Microsoft.Compute/virtualMachines/write. Będziesz również potrzebowaćMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionakcji dotyczącej tożsamości przypisanej przez użytkownika. Ta akcja jest uwzględniona we wbudowanej roli Operatora tożsamości zarządzanej. - Zarządzanie tożsamościami przypisanymi przez użytkownika: aby utworzyć lub usunąć tożsamości zarządzane przypisane przez użytkownika, musisz przypisać rolę Współautor tożsamości zarządzanej.

- Zarządzanie przypisaniami ról dla tożsamości zarządzanych: potrzebujesz przypisania roli Właściciel lub Administrator dostępu użytkowników do zasobu, do którego udzielasz dostępu. Konieczne będzie przypisanie roli Czytelnik do zasobu z tożsamością przypisaną przez system lub tożsamości przypisanej przez użytkownika, która ma przypisanie roli. Jeśli nie masz dostępu do odczytu, możesz wyszukać według pozycji "Użytkownik, grupa lub jednostka usługi", aby znaleźć jednostkę usługi tworzenia kopii zapasowej tożsamości, zamiast wyszukiwać według tożsamości zarządzanej podczas dodawania przypisania roli. Przeczytaj więcej na temat przypisywania ról platformy Azure.

Jak mogę uniemożliwić tworzenie tożsamości zarządzanych przypisanych przez użytkownika?

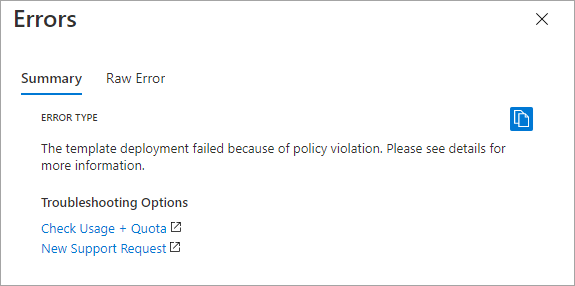

Możesz uniemożliwić użytkownikom tworzenie tożsamości zarządzanych przypisanych przez użytkownika przy użyciu usługi Azure Policy

Zaloguj się do witryny Azure Portal i przejdź do pozycji Zasady.

Wybieranie definicji

Wybierz pozycję + Definicja zasad i wprowadź niezbędne informacje.

W sekcji reguły zasad wklej:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Po utworzeniu zasad przypisz ją do grupy zasobów, której chcesz użyć.

- Przejdź do grup zasobów.

- Znajdź grupę zasobów używaną do testowania.

- Wybierz pozycję Zasady z menu po lewej stronie.

- Wybierz pozycję Przypisz zasady

- W sekcji Podstawy podaj następujące informacje:

- Zakres Grupa zasobów, która jest używana do testowania

- Definicja zasad: utworzone wcześniej zasady.

- Pozostaw wartości domyślne wszystkich innych ustawień i wybierz pozycję Przejrzyj i utwórz

W tym momencie każda próba utworzenia tożsamości zarządzanej przypisanej przez użytkownika w grupie zasobów kończy się niepowodzeniem.

Pojęcia

Czy tożsamości zarządzane mają obiekt aplikacji zapasowej?

Nie, tożsamości zarządzane i rejestracje aplikacji Firmy Microsoft Entra nie są takie same w katalogu.

Rejestracje aplikacji mają dwa składniki: obiekt aplikacji i obiekt jednostki usługi. Tożsamości zarządzane dla zasobów platformy Azure mają tylko jeden z tych składników: obiekt jednostki usługi.

Tożsamości zarządzane nie mają obiektu aplikacji w katalogu, co jest często używane do udzielania uprawnień aplikacji dla programu MS Graph. Zamiast tego uprawnienia programu MS Graph dla tożsamości zarządzanych muszą zostać przyznane bezpośrednio do jednostki usługi.

Jakie jest poświadczenie skojarzone z tożsamością zarządzaną? Jak długo jest on prawidłowy i jak często jest obracany?

Uwaga

Sposób uwierzytelniania tożsamości zarządzanych to szczegóły implementacji wewnętrznej, które mogą ulec zmianie bez powiadomienia.

Tożsamości zarządzane używają uwierzytelniania opartego na certyfikatach. Poświadczenia każdej tożsamości zarządzanej mają czas wygaśnięcia 90 dni i są wprowadzane po 45 dniach.

Jaka tożsamość będzie domyślna dla usługi IMDS, jeśli nie określę tożsamości w żądaniu?

- Jeśli tożsamość zarządzana przypisana przez system jest włączona i nie określono tożsamości w żądaniu, usługa Azure Instance Metadata Service (IMDS) domyślnie ma przypisaną przez system tożsamość zarządzaną.

- Jeśli tożsamość zarządzana przypisana przez system nie jest włączona i istnieje tylko jedna tożsamość zarządzana przypisana przez użytkownika, usługa IMDS jest domyślnie przypisana do tej tożsamości zarządzanej przypisanej przez pojedynczego użytkownika.

Jeśli z jakiegokolwiek powodu do zasobu jest przypisana inna tożsamość zarządzana przypisana przez innego użytkownika, żądania do usługi IMDS zaczną się kończyć niepowodzeniem z powodu błędu

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request. Zdecydowanie zalecamy jawne określenie tożsamości w żądaniu, nawet jeśli dla zasobu istnieje obecnie tylko jedna tożsamość zarządzana przypisana przez jednego użytkownika. - Jeśli tożsamość zarządzana przypisana przez system nie jest włączona, a istnieje wiele tożsamości zarządzanych przypisanych przez użytkownika, musisz określić tożsamość zarządzaną w żądaniu.

Ograniczenia

Czy ta sama tożsamość zarządzana może być używana w wielu regionach?

Krótko mówiąc, tak można użyć tożsamości zarządzanych przypisanych przez użytkownika w więcej niż jednym regionie świadczenia usługi Azure. Dłuższą odpowiedzią jest to, że podczas gdy tożsamości zarządzane przypisane przez użytkownika są tworzone jako zasoby regionalne, skojarzona jednostka usługi (SP) utworzona w identyfikatorze Entra firmy Microsoft jest dostępna globalnie. Jednostka usługi może być używana z dowolnego regionu świadczenia usługi Azure, a jej dostępność zależy od dostępności identyfikatora Entra firmy Microsoft. Jeśli na przykład utworzono tożsamość zarządzaną przypisaną przez użytkownika w regionie Południowo-środkowym i region ten stanie się niedostępny, ten problem ma wpływ tylko na działania płaszczyzny sterowania w samej tożsamości zarządzanej. Działania wykonywane przez wszystkie zasoby, które zostały już skonfigurowane do korzystania z tożsamości zarządzanych, nie będą miały wpływu.

Czy tożsamości zarządzane dla zasobów platformy Azure działają z usługami Azure Cloud Services (wersja klasyczna)?

Tożsamości zarządzane dla zasobów platformy Azure nie obsługują obecnie usług Azure Cloud Services (klasycznych). “

Jaka jest granica zabezpieczeń tożsamości zarządzanych dla zasobów platformy Azure?

Granica zabezpieczeń tożsamości to zasób, do którego jest dołączony. Na przykład granica zabezpieczeń dla maszyny wirtualnej z włączonymi tożsamościami zarządzanymi dla zasobów platformy Azure to maszyna wirtualna. Każdy kod uruchomiony na tej maszynie wirtualnej może wywołać punkt końcowy tożsamości zarządzanych i tokeny żądania. Środowisko jest podobne podczas pracy z innymi zasobami, które obsługują tożsamości zarządzane.

Czy tożsamości zarządzane będą tworzone ponownie automatycznie, jeśli przeniesiem subskrypcję do innego katalogu?

Nie, jeśli przeniesiesz subskrypcję do innego katalogu, musisz ręcznie je ponownie utworzyć i ponownie przyznać przypisania ról platformy Azure.

- W przypadku tożsamości zarządzanych przypisanych przez system: wyłącz je i włącz ponownie.

- W przypadku tożsamości zarządzanych przypisanych przez użytkownika: usuń je, utwórz ponownie i ponownie przypisz do właściwych zasobów (na przykład maszyn wirtualnych)

Czy mogę użyć tożsamości zarządzanej, aby uzyskać dostęp do zasobu w innym katalogu/dzierżawie?

Nie, tożsamości zarządzane nie obsługują obecnie scenariuszy obejmujących wiele katalogów.

Czy istnieją limity szybkości, które mają zastosowanie do tożsamości zarządzanych?

Limity tożsamości zarządzanych mają zależności od limitów usług platformy Azure, limitów usługi Azure Instance Metadata Service (IMDS) i limitów usługi Entra firmy Microsoft.

- Limity usługi platformy Azure określają liczbę operacji tworzenia, które można wykonywać na poziomach dzierżawy i subskrypcji. Tożsamości zarządzane przypisane przez użytkownika mają również ograniczenia dotyczące sposobu ich nazwania.

- ImDS Ogólnie żądania do IMDS są ograniczone do pięciu żądań na sekundę. Żądania przekraczające ten próg zostaną odrzucone z 429 odpowiedziami. Żądania do kategorii Tożsamość zarządzana są ograniczone do 20 żądań na sekundę i 5 współbieżnych żądań. Więcej informacji można przeczytać w artykule Azure Instance Metadata Service (Windows).

- Usługa Microsoft Entra Każda tożsamość zarządzana jest liczone do limitu przydziału obiektów w dzierżawie firmy Microsoft Entra zgodnie z opisem w temacie Microsoft Entra service limits and restrictions (Limity i ograniczenia usługi Entra firmy Microsoft).

Czy można przenieść tożsamość zarządzaną przypisaną przez użytkownika do innej grupy zasobów/subskrypcji?

Przenoszenie tożsamości zarządzanej przypisanej przez użytkownika do innej grupy zasobów nie jest obsługiwane.

Czy tokeny tożsamości zarządzanych są buforowane?

Tokeny tożsamości zarządzanej są buforowane przez podstawową infrastrukturę platformy Azure na potrzeby wydajności i odporności: usługi zaplecza dla tożsamości zarządzanych utrzymują pamięć podręczną na identyfikator URI zasobu przez około 24 godziny. Może upłynąć kilka godzin, aby zmiany uprawnień tożsamości zarządzanej zaczęły obowiązywać, na przykład. Obecnie nie można wymusić odświeżenia tokenu tożsamości zarządzanej przed jego wygaśnięciem. Aby uzyskać więcej informacji, zobacz Ograniczenie używania tożsamości zarządzanych do autoryzacji.

Czy tożsamości zarządzane są usuwane nietrwale?

Tak, tożsamości zarządzane są usuwane nietrwale przez 30 dni. Możesz wyświetlić nietrwale usuniętą jednostkę usługi tożsamości zarządzanej, ale nie można jej przywrócić ani trwale usunąć.

Co się stanie z tokenami po usunięciu tożsamości zarządzanej?

Po usunięciu tożsamości zarządzanej zasób platformy Azure, który był wcześniej skojarzony z tą tożsamością, nie może już żądać nowych tokenów dla tej tożsamości. Tokeny, które zostały wystawione przed usunięciem tożsamości, będą nadal ważne do czasu ich pierwotnego wygaśnięcia. Niektóre systemy autoryzacji docelowych punktów końcowych mogą przeprowadzać inne kontrole w katalogu dla tożsamości, w tym przypadku żądanie kończy się niepowodzeniem, ponieważ nie można odnaleźć obiektu. Jednak niektóre systemy, takie jak kontrola dostępu na podstawie ról platformy Azure, będą nadal akceptować żądania z tego tokenu do momentu wygaśnięcia.