Przypisywanie dostępu tożsamości zarządzanej do zasobu platformy Azure lub innego zasobu

Tożsamości zarządzane dla zasobów platformy Azure to funkcja identyfikatora Entra firmy Microsoft. Każda usługa platformy Azure obsługująca tożsamości zarządzane dla zasobów platformy Azure ma własną oś czasu. Pamiętaj, aby przed rozpoczęciem sprawdzić stan dostępności tożsamości zarządzanych dla swojego zasobu i znane problemy.

W tym artykule pokazano, jak przyznać tożsamości zarządzanej maszyny wirtualnej platformy Azure dostęp do konta usługi Azure Storage. Po skonfigurowaniu zasobu platformy Azure przy użyciu tożsamości zarządzanej możesz udzielić tożsamości zarządzanej dostępu do innego zasobu, podobnie jak dowolny podmiot zabezpieczeń.

Wymagania wstępne

- Upewnij się, że włączono tożsamość zarządzaną w zasobie platformy Azure, takim jak maszyna wirtualna platformy Azure lub zestaw skalowania maszyn wirtualnych platformy Azure. Aby uzyskać więcej informacji na temat tożsamości zarządzanej dla zasobów platformy Azure, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?.

- Zapoznaj się z różnicą między tożsamością zarządzaną przypisaną przez system i przypisaną przez użytkownika.

- Jeśli nie masz jeszcze konta platformy Azure, utwórz bezpłatne konto przed kontynuowaniem.

Używanie kontroli dostępu opartej na rolach platformy Azure w celu przypisania dostępu tożsamości zarządzanej do innego zasobu przy użyciu witryny Azure Portal

Ważne

Kroki opisane poniżej pokazują, jak udzielić dostępu do usługi przy użyciu kontroli dostępu opartej na rolach platformy Azure. Zapoznaj się z konkretną dokumentacją usługi dotyczącą sposobu udzielania dostępu; Na przykład zapoznaj się z usługą Azure Data Explorer , aby uzyskać instrukcje. Niektóre usługi platformy Azure są w trakcie wdrażania kontroli dostępu opartej na rolach platformy Azure na płaszczyźnie danych.

Zaloguj się do witryny Azure Portal przy użyciu konta skojarzonego z subskrypcją platformy Azure, dla której skonfigurowano tożsamość zarządzaną.

Przejdź do żądanego zasobu, który chcesz zmodyfikować kontrolę dostępu. W tym przykładzie przyznasz maszynie wirtualnej platformy Azure dostęp do konta magazynu, a następnie możesz przejść do konta magazynu.

Wybierz pozycję Kontrola dostępu (IAM).

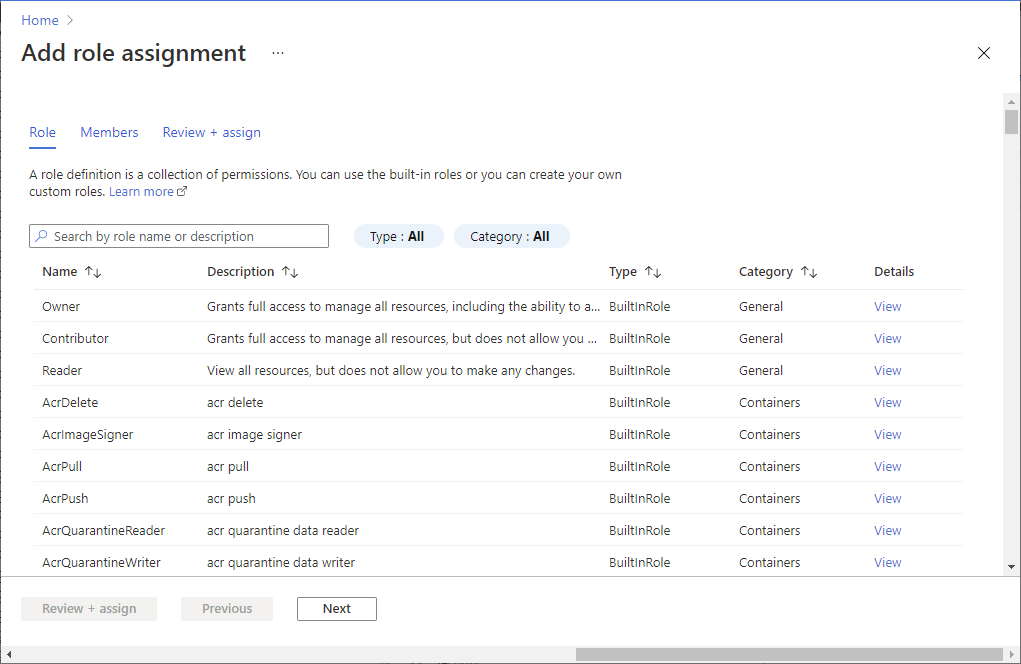

Wybierz pozycję Dodaj>przypisanie roli, aby otworzyć stronę Dodawanie przypisania roli.

Wybierz rolę i tożsamość zarządzaną. Aby uzyskać szczegółowe instrukcje, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Używanie kontroli dostępu opartej na rolach platformy Azure w celu przypisania dostępu tożsamości zarządzanej do innego zasobu przy użyciu interfejsu wiersza polecenia

Użyj środowiska powłoki Bash w usłudze Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Szybki start dotyczący powłoki Bash w usłudze Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj interfejs wiersza polecenia platformy Azure. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie interfejsu wiersza polecenia platformy Azure w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić interfejs wiersza polecenia platformy Azure w kontenerze platformy Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do interfejsu wiersza polecenia platformy Azure za pomocą polecenia az login. Aby ukończyć proces uwierzytelniania, wykonaj kroki wyświetlane w terminalu. Aby uzyskać inne opcje logowania, zobacz Logowanie się przy użyciu interfejsu wiersza polecenia platformy Azure.

Po wyświetleniu monitu zainstaluj rozszerzenie interfejsu wiersza polecenia platformy Azure podczas pierwszego użycia. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Korzystanie z rozszerzeń w interfejsie wiersza polecenia platformy Azure.

Uruchom polecenie az version, aby znaleźć zainstalowane wersje i biblioteki zależne. Aby uaktualnić do najnowszej wersji, uruchom polecenie az upgrade.

W tym przykładzie przyznasz zarządzany dostęp maszyny wirtualnej platformy Azure do konta magazynu. Najpierw użyj polecenia az resource list , aby uzyskać jednostkę usługi dla maszyny wirtualnej o nazwie myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)W przypadku zestawu skalowania maszyny wirtualnej platformy Azure polecenie jest takie samo, z wyjątkiem tego, że w tym miejscu uzyskasz jednostkę usługi dla zestawu maszyn wirtualnych o nazwie "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Po utworzeniu identyfikatora jednostki usługi użyj polecenia az role assignment create , aby nadać maszynie wirtualnej lub zestawowi skalowania maszyn wirtualnych dostęp czytelnika do konta magazynu o nazwie "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Używanie kontroli dostępu opartej na rolach platformy Azure w celu przypisania dostępu tożsamości zarządzanej do innego zasobu przy użyciu programu PowerShell

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Aby uruchomić skrypty w tym przykładzie, masz dwie opcje:

- Użyj usługi Azure Cloud Shell, którą można otworzyć za pomocą przycisku Wypróbuj w prawym górnym rogu bloków kodu.

- Uruchom skrypty lokalnie, instalując najnowszą wersję programu Azure PowerShell, a następnie zaloguj się do platformy Azure przy użyciu polecenia

Connect-AzAccount.

Włączanie tożsamości zarządzanej w zasobie platformy Azure, takim jak maszyna wirtualna platformy Azure.

Nadaj maszynie wirtualnej platformy Azure dostęp do konta magazynu.

- Użyj polecenia Get-AzVM , aby uzyskać jednostkę usługi dla maszyny wirtualnej o nazwie

myVM, która została utworzona podczas włączania tożsamości zarządzanej. - Użyj polecenia New-AzRoleAssignment, aby przyznać czytelnikowi maszyny wirtualnej dostęp do konta magazynu o nazwie

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Użyj polecenia Get-AzVM , aby uzyskać jednostkę usługi dla maszyny wirtualnej o nazwie

Następne kroki

- Aby włączyć tożsamości zarządzane na maszynie wirtualnej platformy Azure, zobacz Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure.

- Aby włączyć tożsamości zarządzane w zestawie skalowania maszyn wirtualnych platformy Azure, zobacz Konfigurowanie tożsamości zarządzanych dla zasobów platformy Azure w zestawie skalowania maszyn wirtualnych.