Samouczek: używanie federacji do obsługi tożsamości hybrydowej w jednym lesie usługi Active Directory

W tym samouczku pokazano, jak utworzyć środowisko tożsamości hybrydowej na platformie Azure przy użyciu federacji i usługi Active Directory systemu Windows Server (Windows Server AD). Możesz użyć środowiska tożsamości hybrydowej utworzonego do testowania lub lepiej zapoznać się z działaniem tożsamości hybrydowej.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzy maszynę wirtualną.

- Utwórz środowisko usługi Active Directory systemu Windows Server.

- Utwórz użytkownika usługi Active Directory systemu Windows Server.

- Utwórz certyfikat.

- Utwórz dzierżawę firmy Microsoft Entra.

- Utwórz konto administratora tożsamości hybrydowej na platformie Azure.

- Dodaj domenę niestandardową do katalogu.

- Skonfiguruj program Microsoft Entra Connect.

- Przetestuj i sprawdź, czy użytkownicy są zsynchronizowani.

Wymagania wstępne

Do ukończenia samouczka potrzebne są następujące elementy:

- Komputer z zainstalowaną funkcją Hyper-V. Zalecamy zainstalowanie funkcji Hyper-V na komputerze z systemem Windows 10 lub Windows Server 2016 .

- Subskrypcja platformy Azure. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

- Zewnętrzna karta sieciowa, dzięki czemu maszyna wirtualna może łączyć się z Internetem.

- Kopia systemu Windows Server 2016.

- Domena niestandardowa, którą można zweryfikować.

Uwaga

W tym samouczku są używane skrypty programu PowerShell do szybkiego tworzenia środowiska samouczka. Każdy skrypt używa zmiennych zadeklarowanych na początku skryptu. Pamiętaj, aby zmienić zmienne, aby odzwierciedlały środowisko.

Skrypty w samouczku tworzą ogólne środowisko usługi Active Directory systemu Windows Server (Windows Server AD) przed zainstalowaniem programu Microsoft Entra Connect. Skrypty są również używane w powiązanych samouczkach.

Skrypty programu PowerShell używane w tym samouczku są dostępne w witrynie GitHub.

Tworzenie maszyny wirtualnej

Aby utworzyć środowisko tożsamości hybrydowej, pierwszym zadaniem jest utworzenie maszyny wirtualnej do użycia jako lokalny serwer usługi AD systemu Windows Server.

Uwaga

Jeśli nigdy nie uruchamiasz skryptu w programie PowerShell na maszynie hosta, przed uruchomieniem skryptów otwórz program Windows PowerShell ISE jako administrator i uruchom polecenie Set-ExecutionPolicy remotesigned. W oknie dialogowym Zmiana zasad wykonywania wybierz pozycję Tak.

Aby utworzyć maszynę wirtualną:

Otwórz program Windows PowerShell ISE jako administrator.

Uruchom następujący skrypt:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Instalowanie systemu operacyjnego

Aby zakończyć tworzenie maszyny wirtualnej, zainstaluj system operacyjny:

- W Menedżerze funkcji Hyper-V kliknij dwukrotnie maszynę wirtualną.

- Wybierz Start.

- Po wyświetleniu monitu naciśnij dowolny, aby uruchomić z dysku CD lub DVD.

- W oknie startowym systemu Windows Server wybierz język, a następnie wybierz przycisk Dalej.

- Wybierz pozycję Zainstaluj teraz.

- Wprowadź klucz licencji i wybierz przycisk Dalej.

- Zaznacz pole wyboru Akceptuję postanowienia licencyjne i wybierz przycisk Dalej.

- Wybierz pozycję Niestandardowe: Zainstaluj tylko system Windows (zaawansowane).

- Wybierz Dalej.

- Po zakończeniu instalacji uruchom ponownie maszynę wirtualną. Zaloguj się, a następnie sprawdź usługę Windows Update. Zainstaluj wszystkie aktualizacje, aby upewnić się, że maszyna wirtualna jest w pełni aktualna.

Instalowanie wymagań wstępnych usługi AD systemu Windows Server

Przed zainstalowaniem usługi AD systemu Windows Server uruchom skrypt, który instaluje wymagania wstępne:

Otwórz program Windows PowerShell ISE jako administrator.

Uruchom program

Set-ExecutionPolicy remotesigned. W oknie dialogowym Zmiana zasad wykonywania wybierz pozycję Tak do pozycji Wszystkie.Uruchom następujący skrypt:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Tworzenie środowiska usługi Windows Server AD

Teraz zainstaluj i skonfiguruj usługi domena usługi Active Directory w celu utworzenia środowiska:

Otwórz program Windows PowerShell ISE jako administrator.

Uruchom następujący skrypt:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Tworzenie użytkownika usługi Windows Server AD

Następnie utwórz konto użytkownika testowego. Utwórz to konto w środowisku lokalna usługa Active Directory. Konto jest następnie synchronizowane z identyfikatorem Entra firmy Microsoft.

Otwórz program Windows PowerShell ISE jako administrator.

Uruchom następujący skrypt:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

tworzenie certyfikatu dla usług AD FS

Potrzebujesz certyfikatu TLS lub SSL, który będzie używany przez usługi Active Directory Federation Services (AD FS). Certyfikat jest certyfikatem z podpisem własnym i można go utworzyć tylko do testowania. Zalecamy, aby nie używać certyfikatu z podpisem własnym w środowisku produkcyjnym.

Aby utworzyć certyfikat:

Otwórz program Windows PowerShell ISE jako administrator.

Uruchom następujący skrypt:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Tworzenie dzierżawy firmy Microsoft Entra

Jeśli go nie masz, wykonaj kroki opisane w artykule Tworzenie nowej dzierżawy w usłudze Microsoft Entra ID , aby utworzyć nową dzierżawę.

Tworzenie konta administratora tożsamości hybrydowej w usłudze Microsoft Entra ID

Następnym zadaniem jest utworzenie konta administratora tożsamości hybrydowej. To konto służy do tworzenia konta programu Microsoft Entra Connector podczas instalacji programu Microsoft Entra Connect. Konto microsoft Entra Connector służy do zapisywania informacji w identyfikatorze Entra firmy Microsoft.

Aby utworzyć konto administratora tożsamości hybrydowej:

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy

Wybierz pozycję Nowy użytkownik>Utwórz nowego użytkownika.

W okienku Tworzenie nowego użytkownika wprowadź nazwę wyświetlaną i nazwę główną użytkownika dla nowego użytkownika. Tworzysz konto administratora tożsamości hybrydowej dla dzierżawy. Możesz wyświetlić i skopiować hasło tymczasowe.

- W obszarze Przypisania wybierz pozycję Dodaj rolę i wybierz pozycję Administrator tożsamości hybrydowej.

Następnie wybierz pozycję Przejrzyj i utwórz.>

W nowym oknie przeglądarki internetowej zaloguj się

myapps.microsoft.comprzy użyciu nowego konta administratora tożsamości hybrydowej i hasła tymczasowego.Wybierz nowe hasło dla konta administratora tożsamości hybrydowej i zmień hasło.

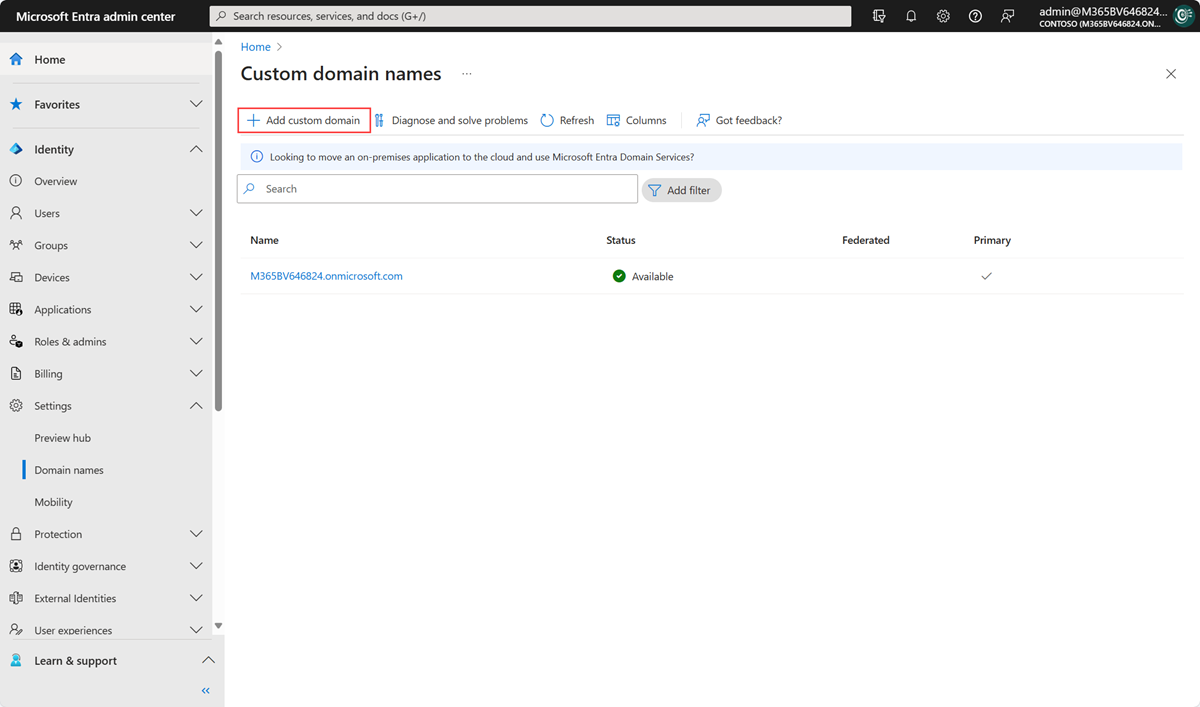

Dodawanie niestandardowej nazwy domeny do katalogu

Teraz, gdy masz dzierżawę i konto administratora tożsamości hybrydowej, dodaj domenę niestandardową, aby platforma Azure mogła ją zweryfikować.

Aby dodać niestandardową nazwę domeny do katalogu:

W centrum administracyjnym [Microsoft Entra](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) zamknij okienko Wszyscy użytkownicy.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Niestandardowe nazwy domen.

Wybierz pozycję Dodaj domenę niestandardową.

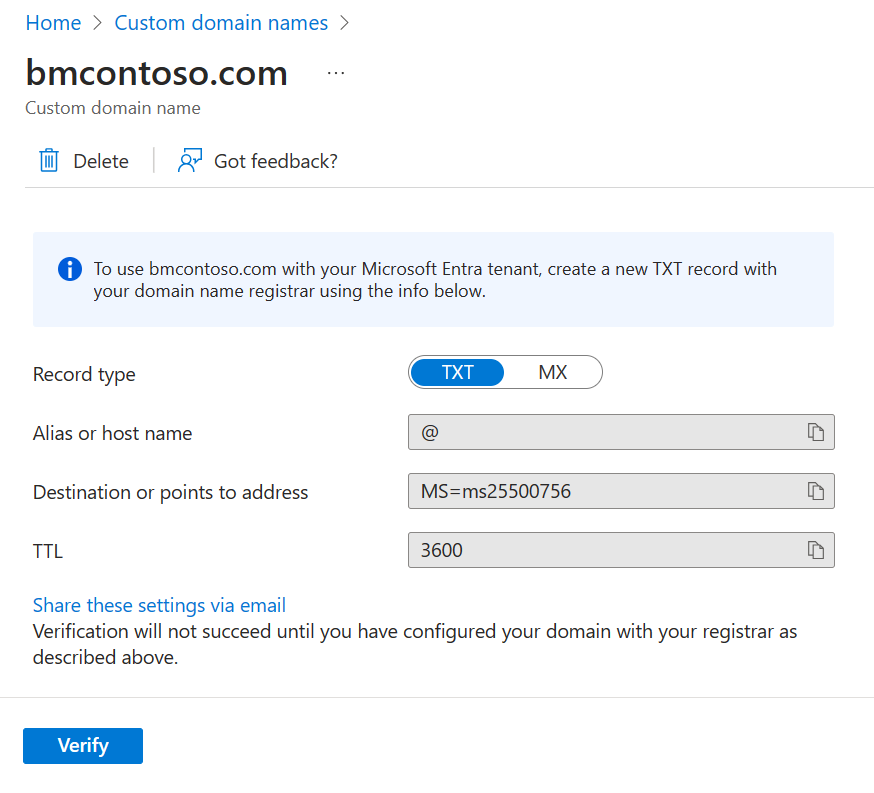

W obszarze Nazwy domen niestandardowych wprowadź nazwę domeny niestandardowej, a następnie wybierz pozycję Dodaj domenę.

W obszarze Nazwa domeny niestandardowej są wyświetlane informacje TXT lub MX. Te informacje należy dodać do informacji DNS rejestratora domen w domenie. Przejdź do rejestratora domen i wprowadź informacje TXT lub MX w ustawieniach DNS domeny.

Dodanie tych informacji do rejestratora domen umożliwia platformie Azure zweryfikowanie domeny. Weryfikacja domeny może potrwać do 24 godzin.

Dodanie tych informacji do rejestratora domen umożliwia platformie Azure zweryfikowanie domeny. Weryfikacja domeny może potrwać do 24 godzin.Aby uzyskać więcej informacji, zobacz dokumentację dotyczącą dodawania domeny niestandardowej.

Aby upewnić się, że domena jest zweryfikowana, wybierz pozycję Weryfikuj.

Pobierz i zainstaluj program Microsoft Entra Connect

Teraz nadszedł czas na pobranie i zainstalowanie programu Microsoft Entra Connect. Po zainstalowaniu tej instalacji użyjesz instalacji ekspresowej.

Pobierz program Microsoft Entra Connect.

Przejdź do AzureADConnect.msi i kliknij dwukrotnie, aby otworzyć plik instalacyjny.

W obszarze Witamy zaznacz pole wyboru, aby wyrazić zgodę na postanowienia licencyjne, a następnie wybierz pozycję Kontynuuj.

W obszarze Ustawienia ekspresowe wybierz pozycję Dostosuj.

W obszarze Zainstaluj wymagane składniki wybierz pozycję Zainstaluj.

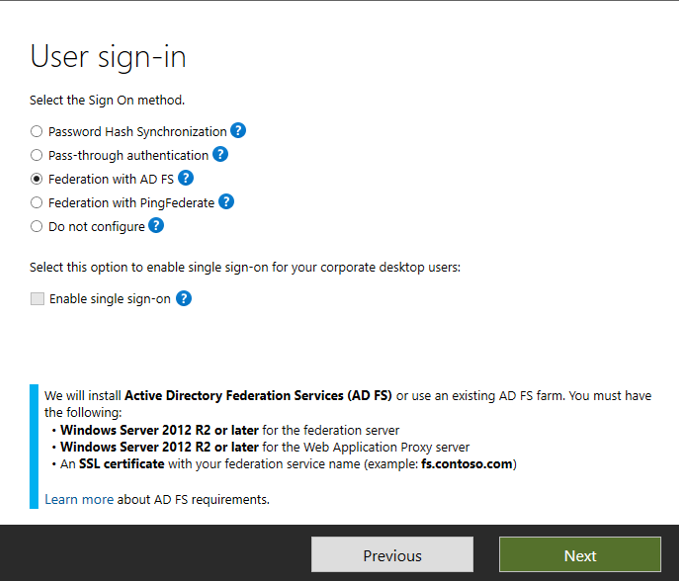

W obszarze Logowanie użytkownika wybierz pozycję Federacja z usługami AD FS, a następnie wybierz przycisk Dalej.

W obszarze Połącz z identyfikatorem entra firmy Microsoft wprowadź nazwę użytkownika i hasło utworzonego wcześniej konta administratora tożsamości hybrydowej, a następnie wybierz pozycję Dalej.

W obszarze Połącz katalogi wybierz pozycję Dodaj katalog. Następnie wybierz pozycję Utwórz nowe konto usługi AD i wprowadź nazwę użytkownika i hasło contoso\Administrator. Wybierz przycisk OK.

Wybierz Dalej.

W konfiguracji logowania firmy Microsoft Entra wybierz pozycję Kontynuuj bez dopasowywania wszystkich sufiksów nazwy UPN do zweryfikowanych domen. Wybierz Dalej.

W obszarze Filtrowanie domen i jednostek organizacyjnych wybierz pozycję Dalej.

W obszarze Unikatowe identyfikowanie użytkowników wybierz pozycję Dalej.

W obszarze Filtruj użytkowników i urządzenia wybierz pozycję Dalej.

W obszarze Funkcje opcjonalne wybierz pozycję Dalej.

W obszarze Poświadczenia administratora domeny wprowadź nazwę użytkownika i hasło contoso\Administrator, a następnie wybierz przycisk Dalej.

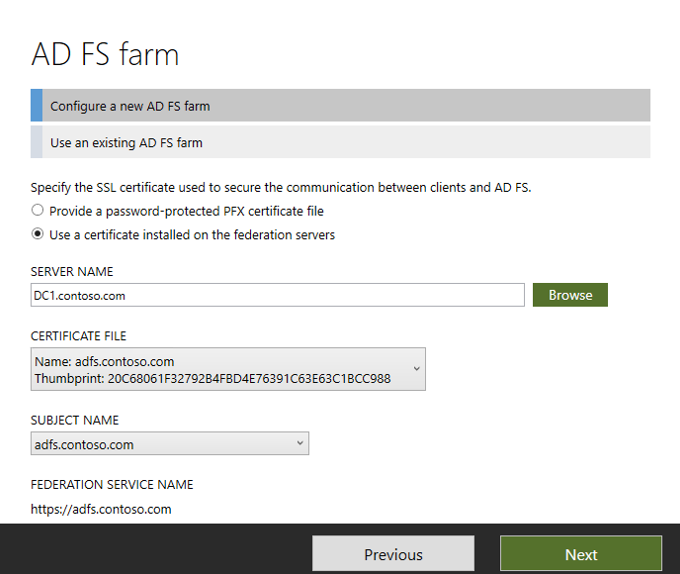

W farmie usług AD FS upewnij się, że wybrano opcję Konfiguruj nową farmę usług AD FS.

Wybierz pozycję Użyj certyfikatu zainstalowanego na serwerach federacyjnych, a następnie wybierz pozycję Przeglądaj.

W polu wyszukiwania wprowadź DC1 i wybierz go w wynikach wyszukiwania. Wybierz przycisk OK.

W polu Plik certyfikatu wybierz pozycję adfs.contoso.com, utworzony certyfikat. Wybierz Dalej.

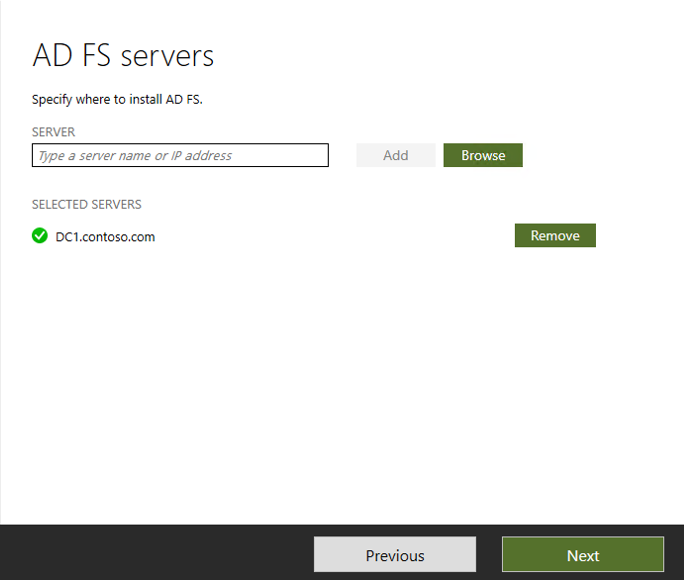

Na serwerze usług AD FS wybierz pozycję Przeglądaj. W polu wyszukiwania wprowadź DC1 i wybierz go w wynikach wyszukiwania. Wybierz OK, a następnie wybierz Dalej.

W obszarze Serwery proxy aplikacji internetowej wybierz pozycję Dalej.

Na koncie usługi AD FS wprowadź nazwę użytkownika i hasło contoso\Administrator, a następnie wybierz przycisk Dalej.

W domenie entra firmy Microsoft wybierz zweryfikowaną domenę niestandardową, a następnie wybierz przycisk Dalej.

W obszarze Gotowe do skonfigurowania wybierz pozycję Zainstaluj.

Po zakończeniu instalacji wybierz pozycję Zakończ.

Przed użyciem programu Synchronization Service Manager lub Edytora reguł synchronizacji wyloguj się, a następnie zaloguj się ponownie.

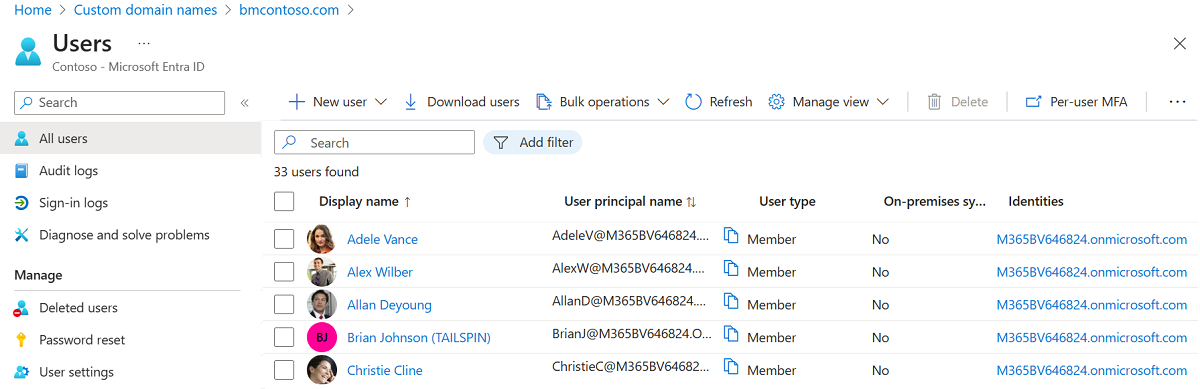

Sprawdzanie użytkowników w portalu

Teraz sprawdzisz, czy użytkownicy w dzierżawie lokalna usługa Active Directory zsynchronizowali się i znajdują się teraz w dzierżawie firmy Microsoft Entra. Ukończenie tej sekcji może potrwać kilka godzin.

Aby sprawdzić, czy użytkownicy są zsynchronizowani:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy

Sprawdź, czy nowi użytkownicy są wyświetlani w dzierżawie.

Zaloguj się przy użyciu konta użytkownika, aby przetestować synchronizację

Aby przetestować, czy użytkownicy z dzierżawy usługi AD systemu Windows Server są synchronizowani z dzierżawą usługi Microsoft Entra, zaloguj się jako jeden z użytkowników:

Przejdź do https://myapps.microsoft.com.

Zaloguj się przy użyciu konta użytkownika utworzonego w nowej dzierżawie.

W przypadku nazwy użytkownika użyj formatu

user@domain.onmicrosoft.com. Użyj tego samego hasła, które użytkownik używa do logowania się w celu lokalna usługa Active Directory.

Pomyślnie skonfigurowano środowisko tożsamości hybrydowej, którego można użyć do testowania i zapoznania się z ofertą platformy Azure.

Następne kroki

- Zapoznaj się ze sprzętem i wymaganiami wstępnymi programu Microsoft Entra Connect.

- Dowiedz się, jak używać niestandardowych ustawień w programie Microsoft Entra Connect.

- Dowiedz się więcej o programie Microsoft Entra Connect i federacji.