Federuj wiele wystąpień identyfikatora entra firmy Microsoft z pojedynczym wystąpieniem usług AD FS

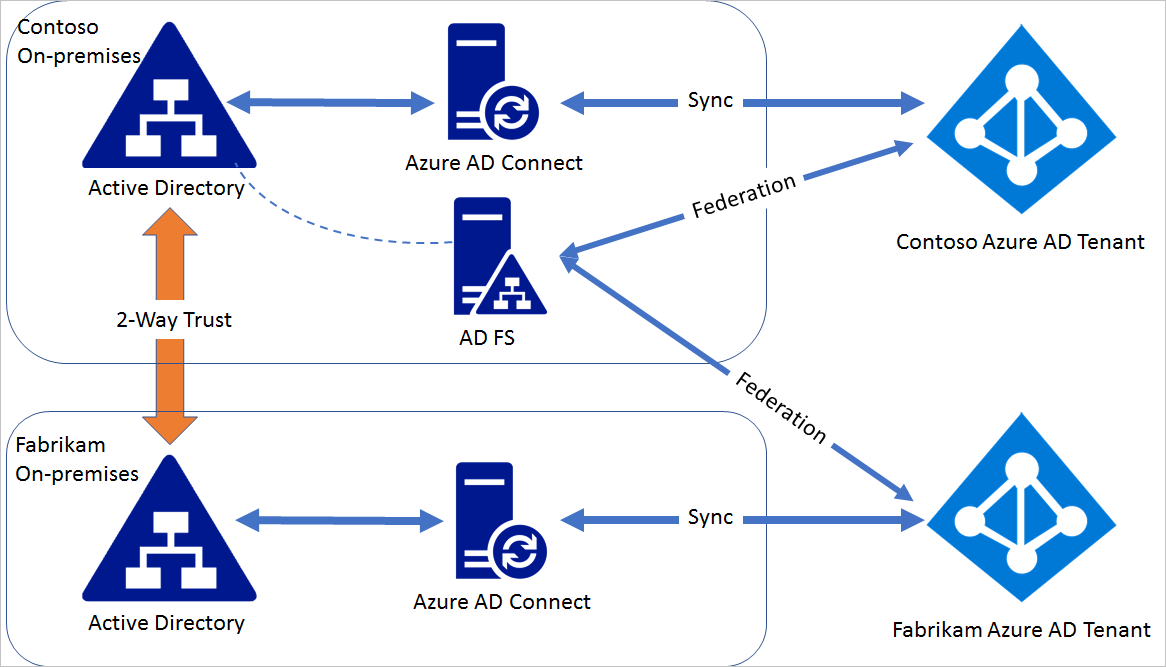

Jedna farma usług AD FS o wysokiej dostępności może federować wiele lasów, jeśli mają dwukierunkową relację zaufania między nimi. Te wiele lasów może lub nie odpowiada temu samemu identyfikatorowi Entra firmy Microsoft. Ten artykuł zawiera instrukcje dotyczące konfigurowania federacji między jednym wdrożeniem usług AD FS i wieloma wystąpieniami identyfikatora Entra firmy Microsoft.

Uwaga

W tym scenariuszu nie jest obsługiwane zapisywanie zwrotne urządzeń ani automatyczne dołączanie urządzeń.

Uwaga

Nie można użyć programu Microsoft Entra Connect do skonfigurowania federacji w tym scenariuszu, ponieważ program Microsoft Entra Connect może skonfigurować federację dla domen w jednym identyfikatorze entra firmy Microsoft.

Kroki federowania AD FS z wieloma Microsoft Entra IDs

Rozważ contoso.com domeny w usłudze Microsoft Entra contoso.onmicrosoft.com jest już sfederowana z lokalnymi usługami AD FS zainstalowanymi w środowisku contoso.com lokalna usługa Active Directory. Fabrikam.com jest domeną w fabrikam.onmicrosoft.com Identyfikator entra firmy Microsoft.

Krok 1. Ustanów dwukierunkową relację zaufania

Aby usługa AD FS w domenie contoso.com mogła uwierzytelniać użytkowników w domenie fabrikam.com, między domenami contoso.com i fabrikam.com musi istnieć dwukierunkowa relacja zaufania. Postępuj zgodnie z wytycznymi w tym artykule, aby ustanowić dwukierunkową relację zaufania.

Krok 2. Zmodyfikuj ustawienia federacji domeny contoso.com

Domyślny wystawca ustawiony dla pojedynczej domeny federacyjnej z usługami AD FS to "http://ADFSServiceFQDN/adfs/services/trust", na przykład http://fs.contoso.com/adfs/services/trust. Identyfikator entra firmy Microsoft wymaga unikatowego wystawcy dla każdej domeny federacyjnej. Ponieważ usługi AD FS będą federować dwie domeny, wartość wystawcy musi zostać zmodyfikowana, aby była unikalna.

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

Na serwerze usług AD FS otwórz program Azure AD PowerShell (upewnij się, że moduł MSOnline jest zainstalowany) i wykonaj następujące czynności:

Połącz się z identyfikatorem Entra firmy Microsoft zawierającym domenę contoso.com.

Connect-MsolService

Zaktualizuj ustawienia federacji dla elementu contoso.com:

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

Wystawca w ustawieniach federacji domeny jest zmieniany na http://contoso.com/adfs/services/trust, a dla Zaufania strony uzależnionej Microsoft Entra ID dodawana jest reguła emisji roszczeń, aby wydać poprawną wartość issuerId na podstawie sufiksu UPN.

Krok 3. Sfederuj domenę fabrikam.com z usługą AD FS

W sesji programu PowerShell usługi Azure AD wykonaj następujące czynności: Połącz się z identyfikatorem Entra firmy Microsoft zawierającym fabrikam.com domeny

Connect-MsolService

Konwertuj domenę zarządzaną fabrikam.com na domenę federacyjną:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

Poprzednia operacja federuje domenę fabrikam.com z tym samym AD FS. Ustawienia domeny możesz sprawdzić za pomocą polecenia Get-MsolDomainFederationSettings dla obu domen.