Odnawianie certyfikatów federacyjnych dla platformy Microsoft 365 i identyfikatora Entra firmy Microsoft

Przegląd

W przypadku pomyślnej federacji między identyfikatorem Entra firmy Microsoft i usługami Active Directory Federation Services (AD FS) certyfikaty używane przez usługi AD FS do podpisywania tokenów zabezpieczających do identyfikatora Entra firmy Microsoft powinny być zgodne z tym, co jest skonfigurowane w usłudze Microsoft Entra ID. Wszelkie niezgodności mogą prowadzić do zerwania relacji zaufania. Microsoft Entra ID zapewnia, że te informacje są synchronizowane podczas wdrażania usługi AD FS i serwera proxy aplikacji webowych (w celu uzyskania dostępu do ekstranetu).

Notatka

Ten artykuł zawiera informacje dotyczące zarządzania certyfikatami federacyjnymi. Aby uzyskać informacje na temat rotacji awaryjnej certyfikatów usług AD FS, zobacz

Ten artykuł zawiera dodatkowe informacje umożliwiające zarządzanie certyfikatami podpisywania tokenów i synchronizowanie ich z identyfikatorem Entra firmy Microsoft w następujących przypadkach:

- Nie wdrażasz serwera proxy aplikacji internetowej, dlatego metadane federacji nie są dostępne w ekstranetie.

- Nie używasz domyślnej konfiguracji usług AD FS dla certyfikatów podpisywania tokenu.

- Używasz zewnętrznego dostawcy tożsamości.

Ważny

Firma Microsoft zdecydowanie zaleca używanie sprzętowego modułu zabezpieczeń (HSM) do ochrony i zabezpieczania certyfikatów. Aby uzyskać więcej informacji, zobacz Sprzętowy Moduł Zabezpieczeń w najlepszych praktykach zabezpieczania AD FS.

Domyślna konfiguracja usług AD FS dla certyfikatów podpisywania tokenów

Certyfikaty podpisywania tokenu i odszyfrowywania tokenów są zwykle certyfikatami z podpisem własnym i są dobre przez jeden rok. Domyślnie usługi AD FS obejmują proces automatycznego odnawiania o nazwie AutoCertificateRollover. Jeśli używasz usług AD FS 2.0 lub nowszych, microsoft 365 i Microsoft Entra ID automatycznie aktualizują certyfikat przed jego wygaśnięciem.

Powiadomienie o odnowieniu z centrum administracyjnego platformy Microsoft 365 lub wiadomości e-mail

Notatka

Jeśli otrzymasz wiadomość e-mail z prośbą o odnowienie certyfikatu dla pakietu Office, zobacz Zarządzanie zmianami w certyfikatach podpisywania tokenów, aby sprawdzić, czy musisz podjąć jakiekolwiek działania. Firma Microsoft zdaje sobie sprawę z możliwego problemu, który może prowadzić do wysyłania powiadomień o odnowieniu certyfikatu, nawet jeśli nie jest wymagana żadna akcja.

Microsoft Entra ID stara się monitorować metadane federacji i aktualizować certyfikaty podpisywania tokenów, jak wskazano w tych metadanych. Trzydzieści pięć (35) dni przed wygaśnięciem certyfikatów podpisywania tokenu identyfikator Entra firmy Microsoft sprawdza, czy nowe certyfikaty są dostępne, sondując metadane federacji.

- Jeśli można pomyślnie sondować metadane federacji i pobrać nowe certyfikaty, żadne powiadomienie e-mail nie zostanie wystawione użytkownikowi.

- Jeśli nie jest w stanie pobrać nowych certyfikatów podpisywania tokenu, ponieważ metadane federacji nie są osiągalne lub automatyczne odnawianie certyfikatu nie jest aktywne, Microsoft Entra ID wysyła wiadomość e-mail.

Ważny

Jeśli używasz AD FS, aby zapewnić ciągłość działania, sprawdź, czy serwery mają następujące aktualizacje, aby nie wystąpiły błędy uwierzytelniania związane z znanymi problemami. Ogranicza to znane problemy z serwerem proxy usług AD FS dla tego odnowienia i przyszłych okresów odnawiania:

Server 2012 R2 — pakiet zbiorczy systemu Windows Server z maja 2014 r.

Server 2008 R2 i 2012 — uwierzytelnianie za pośrednictwem serwera proxy kończy się niepowodzeniem w systemie Windows Server 2012 lub Windows 2008 R2 z dodatkiem SP1

Sprawdź, czy certyfikaty muszą zostać zaktualizowane

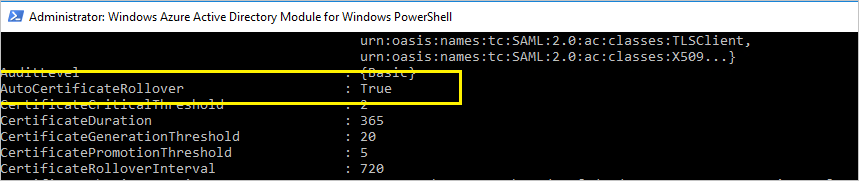

Krok 1. Sprawdzanie stanu AutoCertificateRollover

Na serwerze usług AD FS otwórz program PowerShell. Sprawdź, czy wartość AutoCertificateRollover ma wartość True.

Get-Adfsproperties

Notatka

Jeśli używasz usług AD FS 2.0, najpierw uruchom Add-Pssnapin Microsoft.Adfs.Powershell.

Krok 2. Upewnij się, że usługi AD FS i microsoft Entra ID są zsynchronizowane

Na serwerze AD FS otwórz okno PowerShell MSOnline i połącz się z Microsoft Entra ID.

Notatka

MSOL-Cmdlets są częścią modułu PowerShell MSOnline. Moduł MSOnline programu PowerShell można pobrać bezpośrednio z galerii programu PowerShell.

Install-Module MSOnline

Notatka

Moduły usług Azure AD i MSOnline programu PowerShell zostaną uznane za przestarzałe z dniem 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu . Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do Microsoft Graph PowerShell do interakcji z Microsoft Entra ID (dawniej Azure AD). Aby uzyskać odpowiedzi na typowe pytania dotyczące migracji, zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji . Uwaga: w wersji 1.0.x usługi MSOnline może wystąpić zakłócenie po 30 czerwca 2024 r.

Połącz się z identyfikatorem Entra firmy Microsoft przy użyciu modułu MSOnline PowerShell.

Import-Module MSOnline

Connect-MsolService

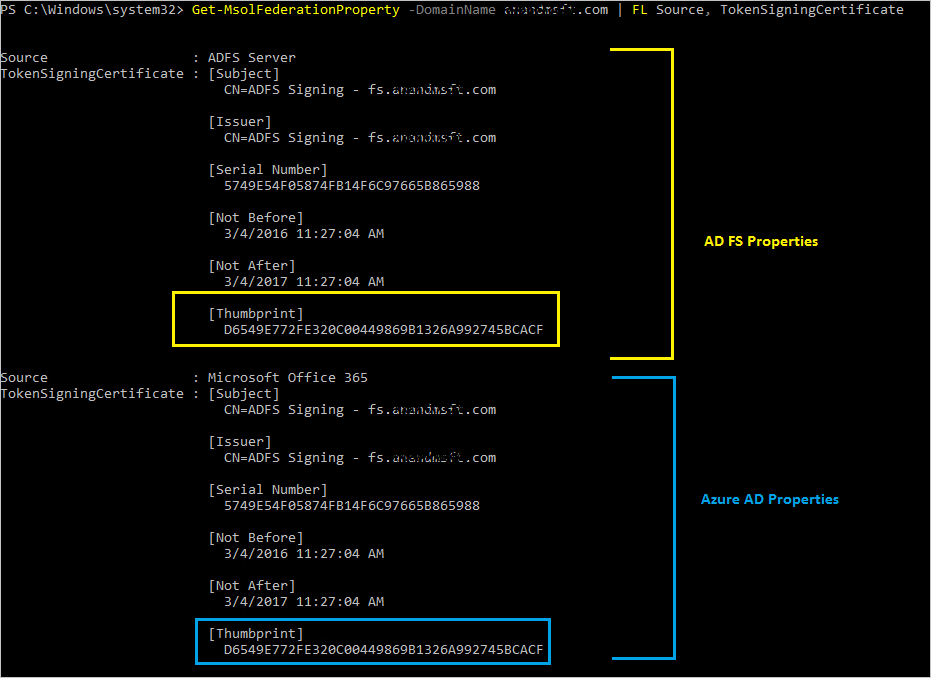

Sprawdź certyfikaty skonfigurowane w AD FS i Microsoft Entra ID we właściwościach zaufania dla określonej domeny.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Jeśli odciski palca w obu danych wyjściowych są zgodne, certyfikaty są zsynchronizowane z identyfikatorem Entra firmy Microsoft.

Krok 3. Sprawdzanie, czy certyfikat wkrótce wygaśnie

W danych wyjściowych zarówno z Get-MsolFederationProperty, jak i Get-AdfsCertificate, sprawdź datę w polu "Not After". Jeśli data jest wcześniejsza niż za 35 dni, należy podjąć odpowiednie kroki.

| AutoCertyfikatRollover | Certyfikaty zsynchronizowane z identyfikatorem Entra firmy Microsoft | Metadane federacji są publicznie dostępne | Ważność | Akcja |

|---|---|---|---|---|

| Tak | Tak | Tak | - | Nie jest wymagana żadna akcja. Zobacz Automatyczne odnawianie certyfikatu podpisywania tokenu. |

| Tak | Nie | - | Mniej niż 15 dni | Odnów natychmiast. Sprawdź Jak ręcznie odnowić certyfikat podpisywania tokenu. |

| Nie | - | - | Mniej niż 35 dni | Odnów natychmiast. Zobacz Ręczne odnawianie certyfikatu podpisywania tokenu. |

[-] Nie ma znaczenia

Odnawianie certyfikatu podpisywania tokenu automatycznie (zalecane)

Nie musisz wykonywać żadnych ręcznych kroków, jeśli oba z następujących warunków są spełnione:

- Wdrożono Web Application Proxy, który może umożliwić dostęp do metadanych federacji z ekstranetu.

- Używasz domyślnej konfiguracji usług AD FS (funkcja AutoCertificateRollover jest włączona).

Sprawdź następujące elementy, aby potwierdzić, że certyfikat może zostać automatycznie zaktualizowany.

1. Właściwość Ad FS AutoCertificateRollover musi być ustawiona na True. Oznacza to, że usługi AD FS automatycznie generują nowe certyfikaty podpisywania tokenu i odszyfrowywania tokenów przed wygaśnięciem starych.

2. Metadane federacji usług AD FS są publicznie dostępne. Sprawdź, czy metadane federacji są publicznie dostępne, przechodząc do następującego adresu URL z komputera w publicznym Internecie (poza siecią firmową):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

gdzie (your_FS_name) jest zastępowany nazwą hosta usługi federacyjnej używanej przez organizację, taką jak fs.contoso.com. Jeśli możesz zweryfikować oba te ustawienia pomyślnie, nie musisz wykonywać żadnych innych czynności.

Przykład: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Ręczne odnawianie certyfikatu podpisywania tokenu

Możesz ręcznie odnowić certyfikaty podpisywania tokenu. Na przykład następujące scenariusze mogą działać lepiej w przypadku ręcznego odnawiania:

- Certyfikaty podpisywania tokenów nie są certyfikatami z podpisem własnym. Najczęstszą przyczyną jest to, że organizacja zarządza certyfikatami AD FS zarejestrowanymi przez organizacyjny urząd certyfikacji.

- Zabezpieczenia sieciowe nie zezwalają na publiczne udostępnianie metadanych federacji.

- Migrujesz domenę federacyjną z istniejącej usługi federacyjnej do nowej usługi federacyjnej.

Ważny

Jeśli migrujesz istniejącą domenę federacyjną do nowej usługi federacyjnej, zaleca się wykonanie rotacji awaryjnej certyfikatów usług AD FS

W tych scenariuszach za każdym razem, gdy aktualizujesz certyfikaty podpisywania tokenów, musisz również zaktualizować domenę platformy Microsoft 365 przy użyciu polecenia programu PowerShell Update-MsolFederatedDomain.

Krok 1. Upewnij się, że usługi AD FS mają nowe certyfikaty podpisywania tokenów

Konfiguracja inna niż domyślna

Jeśli używasz konfiguracji innej niż domyślna usług AD FS (gdzie AutoCertificateRollover jest ustawiona na False), prawdopodobnie używasz certyfikatów niestandardowych (nie z podpisem własnym). Aby uzyskać więcej informacji na temat odnawiania certyfikatów podpisywania tokenów usług AD FS, zobacz Wymagania dotyczące certyfikatów dla serwerów federacyjnych.

metadane federacji nie są publicznie dostępne

Z drugiej strony, jeśli AutoCertificateRollover jest ustawiona na True, ale metadane federacyjne nie są publicznie dostępne, najpierw upewnij się, że nowe certyfikaty podpisywania tokenu są generowane przez usługi AD FS. Upewnij się, że masz nowe certyfikaty podpisywania tokenu, wykonując następujące kroki:

Sprawdź, czy zalogowano się do podstawowego serwera usług AD FS.

Sprawdź bieżące certyfikaty podpisywania w usługach AD FS, otwierając okno polecenia programu PowerShell i uruchamiając następujące polecenie:

Get-ADFSCertificate -CertificateType Token-SigningNotatka

Jeśli używasz usług AD FS 2.0, najpierw należy uruchomić

Add-Pssnapin Microsoft.Adfs.Powershell.Spójrz na dane wyjściowe polecenia pod kątem jakichkolwiek wymienionych certyfikatów. Jeśli usługi AD FS wygenerowały nowy certyfikat, powinny zostać wyświetlone dwa certyfikaty w danych wyjściowych: jeden, dla którego wartość IsPrimary jest true, a NotAfter data wynosi 5 dni, a jedna, dla której IsPrimary jest False i NotAfter wynosi około roku w przyszłości.

Jeśli widzisz tylko jeden certyfikat, a data NotAfter mieści się w ciągu 5 dni, musisz wygenerować nowy certyfikat.

Aby wygenerować nowy certyfikat, wykonaj następujące polecenie w wierszu polecenia programu PowerShell:

Update-ADFSCertificate -CertificateType Token-Signing.Sprawdź aktualizację, uruchamiając ponownie następujące polecenie:

Get-ADFSCertificate -CertificateType Token-Signing

Powinny zostać wyświetlone dwa certyfikaty, z których jeden ma datę NotAfter około roku w przyszłości, a dla którego wartość IsPrimary jest False.

Krok 2. Aktualizowanie nowych certyfikatów podpisywania tokenu dla zaufania platformy Microsoft 365

Zaktualizuj platformę Microsoft 365 przy użyciu nowych certyfikatów podpisywania tokenów, które mają być używane dla zaufania, w następujący sposób.

- Otwórz moduł Azure AD PowerShell.

- Uruchom

$cred=Get-Credential. Gdy to polecenie cmdlet poprosi o podanie poświadczeń, wpisz dane logowania do konta administratora usługi w chmurze. - Uruchom

Connect-MsolService -Credential $cred. To polecenie cmdlet łączy Cię z usługą w chmurze. Utworzenie kontekstu łączącego cię z usługą w chmurze jest wymagane przed uruchomieniem dowolnego z dodatkowych poleceń cmdlet zainstalowanych przez narzędzie. - Jeśli uruchamiasz te polecenia na komputerze, który nie jest podstawowym serwerem federacyjnym usług AD FS, uruchom

Set-MSOLAdfscontext -Computer <AD FS primary server>, gdzie <serwer podstawowy usług AD FS> jest wewnętrzną nazwą FQDN podstawowego serwera usług AD FS. To polecenie cmdlet tworzy kontekst, który łączy Cię z usługami AD FS. - Uruchom

Update-MSOLFederatedDomain -DomainName <domain>. To polecenie cmdlet aktualizuje ustawienia z usług AD FS do usługi w chmurze i konfiguruje relację zaufania między nimi.

Notatka

Jeśli musisz obsługiwać wiele domen najwyższego poziomu, takich jak contoso.com i fabrikam.com, musisz użyć przełącznika SupportMultipleDomain z dowolnymi poleceniami cmdlet. Aby uzyskać więcej informacji, zobacz Wsparcie dla wielu domen najwyższego poziomu.

Jeśli twój dzierżawca jest sfederowany z więcej niż jedną domeną, Update-MsolFederatedDomain należy uruchomić dla wszystkich domen wymienionych w danych wyjściowych z Get-MsolDomain -Authentication Federated. Dzięki temu wszystkie domeny federacyjne zostaną zaktualizowane do certyfikatu Token-Signing.

Można to osiągnąć, uruchamiając: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Napraw zaufanie Microsoft Entra ID przy użyciu Microsoft Entra Connect

Jeśli skonfigurowałeś farmę usług AD FS i zaufanie Microsoft Entra ID za pomocą Microsoft Entra Connect, możesz użyć Microsoft Entra Connect, aby wykryć, czy musisz podjąć jakieś działania dotyczące certyfikatów do podpisywania tokenów. Jeśli musisz odnowić certyfikaty, możesz użyć programu Microsoft Entra Connect, aby to zrobić.

Aby uzyskać więcej informacji, zobacz Naprawianie zaufania.

Kroki aktualizacji certyfikatów usług AD FS i Firmy Microsoft Entra

Certyfikaty podpisywania tokenu to standardowe certyfikaty X509, które są używane do bezpiecznego podpisywania wszystkich tokenów wystawianych przez serwer federacyjny. Certyfikaty odszyfrowywania tokenów to standardowe certyfikaty X509 używane do odszyfrowywania wszystkich tokenów przychodzących.

Domyślnie usługi AD FS są skonfigurowane do automatycznego generowania certyfikatów podpisywania tokenu i odszyfrowywania tokenów, zarówno w początkowym czasie konfiguracji, jak i gdy certyfikaty zbliżają się do daty wygaśnięcia.

Microsoft Entra ID próbuje pobrać nowy certyfikat z metadanych usługi federacyjnej 35 dni przed wygaśnięciem bieżącego certyfikatu. Jeśli w tym czasie nowy certyfikat nie jest dostępny, Microsoft Entra ID nadal codziennie monitoruje metadane. Po udostępnieniu nowego certyfikatu w metadanych ustawienia federacji dla domeny są aktualizowane przy użyciu nowych informacji o certyfikacie. Możesz użyć Get-MsolDomainFederationSettings, aby sprawdzić, czy widzisz nowy certyfikat w NextSigningCertificate / SigningCertificate.

Aby uzyskać więcej informacji na temat certyfikatów podpisywania tokenów w usługach AD FS, zobacz Uzyskiwanie i konfigurowanie podpisywania tokenu i odszyfrowywania certyfikatów dla usług AD FS