Zarządzanie zaufaniem usług AD FS za pomocą identyfikatora Entra firmy Microsoft przy użyciu programu Microsoft Entra Connect

Przegląd

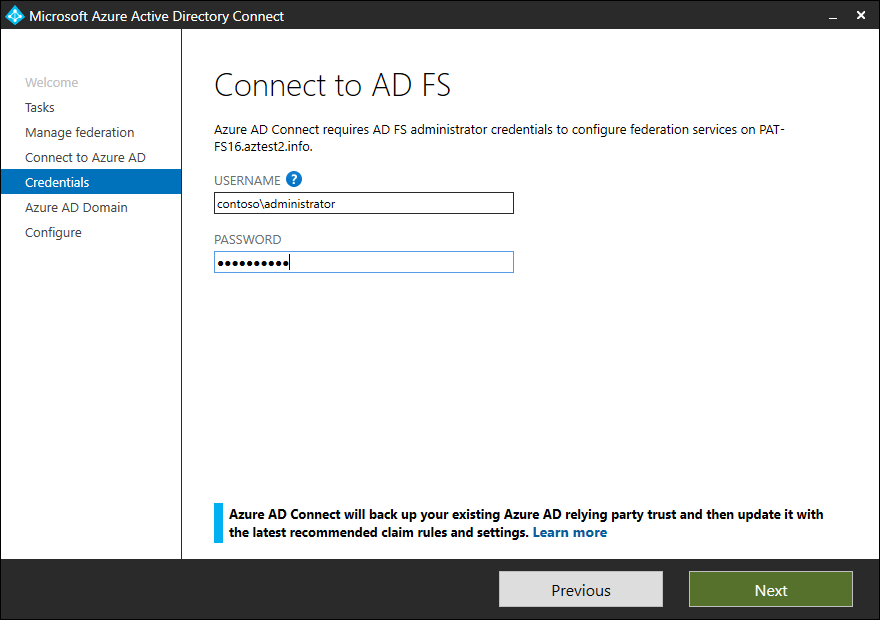

Podczas federacji środowiska lokalnego za pomocą identyfikatora Entra firmy Microsoft ustanawiasz relację zaufania między lokalnym dostawcą tożsamości a identyfikatorem Entra firmy Microsoft. Program Microsoft Entra Connect może zarządzać federacją między lokalną usługą federacyjną Active Directory (AD FS) i identyfikatorem entra firmy Microsoft. Ten artykuł zawiera omówienie następujących elementów:

- Różne ustawienia skonfigurowane przez Microsoft Entra Connect w ramach zaufania.

- Reguły przekształcania wystawień (reguły oświadczeń) ustawione przez program Microsoft Entra Connect.

- Jak tworzyć kopie zapasowe i przywracać reguły roszczeń między uaktualnieniami i aktualizacjami konfiguracji.

- Najlepsze rozwiązanie dotyczące zabezpieczania i monitorowania zaufania usług AD FS za pomocą identyfikatora Entra firmy Microsoft.

Ustawienia kontrolowane przez program Microsoft Entra Connect

Program Microsoft Entra Connect zarządza tylko ustawieniami związanymi z zaufaniem do Microsoft Entra ID. Program Microsoft Entra Connect nie modyfikuje żadnych ustawień dotyczących relacji zaufania z usługami zewnętrznymi w AD FS. Ustawienia kontrolek Microsoft Entra Connect przedstawiono w poniższej tabeli:

| Ustawienie | Opis |

|---|---|

| Certyfikat podpisywania tokenu | Program Microsoft Entra Connect może służyć do resetowania i ponownego tworzenia relacji zaufania za pomocą identyfikatora Entra firmy Microsoft. Program Microsoft Entra Connect przeprowadza jednorazowe natychmiastowe przełączenie certyfikatów do podpisywania tokenów dla AD FS i aktualizuje ustawienia federacji domen Microsoft Entra. |

| Algorytm podpisywania tokenu | Firma Microsoft zaleca używanie algorytmu SHA-256 jako algorytmu podpisywania tokenu. Program Microsoft Entra Connect może wykryć, czy algorytm podpisywania tokenu jest ustawiony na wartość mniej bezpieczną niż SHA-256. Aktualizuje ustawienie SHA-256 w następnej możliwej operacji konfiguracji. Aby można było używać nowego certyfikatu podpisywania tokenu, należy zaktualizować inne relacje zaufania stron. |

| Identyfikator zaufania Microsoft Entra ID | Program Microsoft Entra Connect ustawia poprawną wartość identyfikatora zaufania Microsoft Entra ID. Usługi AD FS jednoznacznie identyfikują zaufanie Microsoft Entra ID przy użyciu wartości identyfikatora. |

| Punkty końcowe usługi Microsoft Entra | Program Microsoft Entra Connect zapewnia, że punkty końcowe skonfigurowane dla zaufania identyfikatora Entra firmy Microsoft są zawsze zgodnie z najnowszymi zalecanymi wartościami odporności i wydajności. |

| Reguły transformacji wydawania danych | Istnieje wiele zasad roszczeń, które są potrzebne do optymalnej wydajności funkcji Microsoft Entra ID w środowisku federacyjnym. Program Microsoft Entra Connect zapewnia, że zaufanie Microsoft Entra ID jest zawsze skonfigurowane z odpowiednim zestawem zalecanych reguł oświadczeń. |

| Identyfikator alternatywny | Jeśli synchronizacja jest skonfigurowana do używania alternatywnego identyfikatora, program Microsoft Entra Connect konfiguruje usługi AD FS do przeprowadzania uwierzytelniania przy użyciu alternatywnego identyfikatora. |

| Automatyczna aktualizacja metadanych | Zaufanie w ramach Microsoft Entra ID jest skonfigurowane do automatycznej aktualizacji metadanych. AD FS okresowo sprawdza metadane zaufania Microsoft Entra ID i przechowuje je na bieżąco na wypadek, gdyby zaszły zmiany po stronie Microsoft Entra ID. |

| Zintegrowane uwierzytelnianie systemu Windows (IWA) | Podczas operacji hybrydowego dołączania do Microsoft Entra, usługa IWA jest włączona do rejestracji urządzeń, aby ułatwić dołączanie hybrydowe do Microsoft Entra dla urządzeń starszych wersji. |

Przepływy wykonywania i ustawienia federacji skonfigurowane przez program Microsoft Entra Connect

Program Microsoft Entra Connect nie aktualizuje wszystkich ustawień zaufania Microsoft Entra ID podczas przepływów konfiguracji. Zmodyfikowane ustawienia zależą od tego, które zadanie lub przepływ wykonywania jest wykonywany. W poniższej tabeli wymieniono ustawienia dotknięte przez różne przepływy działania.

| Przebieg wykonania | Wpływ na ustawienia |

|---|---|

| Instalacja wstępna (ekspresowa) | Żaden |

| Instalacja początkowa (nowa farma AD FS) | Zostanie utworzona nowa farma AD FS, a zaufanie z Microsoft Entra ID zostanie ustanowione od podstaw. |

| Instalacja wstępna (istniejąca farma usług AD FS, istniejąca relacja zaufania Microsoft Entra ID) | Identyfikator zaufania Microsoft Entra ID, reguły transformacji wystawiania, punkty końcowe Microsoft Entra, identyfikator alternatywny (w razie potrzeby), automatyczna aktualizacja metadanych |

| Resetowanie zaufania Microsoft Entra ID | Certyfikat podpisu tokenu, algorytm podpisu tokenu, identyfikator zaufania Microsoft Entra ID, reguły transformacji wydawania, punkty końcowe Microsoft Entra, identyfikator alternatywny (w razie potrzeby), automatyczna aktualizacja metadanych |

| Dodawanie serwera federacyjnego | Żaden |

| Dodawanie serwera WAP | Żaden |

| Opcje urządzenia | Reguły przekształcania wydania, IWA na potrzeby rejestracji urządzeń |

| Dodawanie domeny federacyjnej | Jeśli domena jest dodawana po raz pierwszy, oznacza to, że konfiguracja zmienia się z federacji pojedynczej domeny na federację wielodomenową — program Microsoft Entra Connect ponownie utworzy relację zaufania od podstaw. Jeśli zaufanie z Microsoft Entra ID jest już skonfigurowane dla wielu domen, modyfikowane są tylko reguły wystawiania przekształceń. |

| Aktualizowanie protokołu TLS | Żaden |

Podczas wszystkich operacji, w których dowolne ustawienie jest modyfikowane, program Microsoft Entra Connect tworzy kopię zapasową bieżących ustawień zaufania w %ProgramData%\AADConnect\ADFS

Notatka

Przed wersją 1.1.873.0, kopia zapasowa składała się tylko z reguł transformacji wydawania i były one tworzone w pliku dziennika śledzenia kreatora.

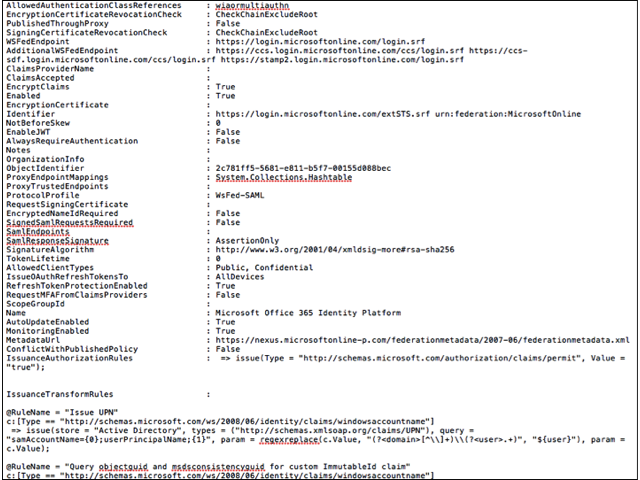

Reguły przekształcania wystawiania ustawione przez program Microsoft Entra Connect

Program Microsoft Entra Connect zapewnia, że zaufanie Microsoft Entra ID jest zawsze skonfigurowane z odpowiednim zestawem zalecanych reguł oświadczeń. Microsoft zaleca używanie programu Microsoft Entra Connect do zarządzania zaufaniem do identyfikatora Microsoft Entra. W tej sekcji przedstawiono zestaw reguł przekształcania wydawania oraz ich opis.

| Nazwa reguły | Opis |

|---|---|

| Wydaj UPN | Ta reguła wykonuje zapytanie o wartość userprincipalname zgodnie z atrybutem skonfigurowanym w ustawieniach synchronizacji dla userprincipalname. |

| Zapytaj o objectguid i msdsconsistencyguid dla niestandardowej klauzuli ImmutableId | Ta reguła dodaje wartość tymczasową w potoku dla wartości objectguid i msdsconsistencyguid, jeśli istnieje |

| Sprawdź istnienie identyfikatora msdsconsistencyguid | W zależności od tego, czy wartość msdsconsistencyguid istnieje czy nie, ustawiamy tymczasową flagę, aby wskazywać, co ma być używane jako ImmutableId. |

| Wydawaj msdsconsistencyguid jako niezmienny identyfikator, jeśli istnieje | Wydaj msdsconsistencyguid jako ImmutableId, jeśli wartość istnieje |

| Wydaj objectGuidRule, jeśli reguła msdsConsistencyGuid nie istnieje | Jeśli wartość msdsconsistencyguid nie istnieje, wartość objectguid jest wystawiana jako ImmutableId |

| Identyfikator problemu | Ta reguła przypisuje wartość żądaniu identyfikatora nazwy. |

| Wystaw typ konta dla komputerów przyłączonych do domeny | Jeśli uwierzytelniana jednostka jest urządzeniem przyłączonym do domeny, ta reguła wydaje typ konta jako DJ, co oznacza urządzenie przyłączone do domeny. |

| Ustaw AccountType na wartość USER, jeśli nie jest to konto komputerowe | Jeśli uwierzytelniana jednostka jest użytkownikiem, ta reguła określa typ konta jako Użytkownik. |

| Przydziel issuerid, jeśli nie jest kontem komputera | Ta reguła wystawia wartość issuerId, gdy jednostka uwierzytelniania nie jest urządzeniem. Wartość jest tworzona za pomocą regexu, który jest skonfigurowany przez Microsoft Entra Connect. Rejestr jest tworzony po uwzględnieniu wszystkich domen federacyjnych przy użyciu programu Microsoft Entra Connect. |

| Problem z uwierzytelnianiem komputera DJ | Ta reguła wystawia wartość issuerId, gdy jednostka uwierzytelniania jest urządzeniem |

| Problem onpremobjectguid dla komputerów przyłączonych do domeny | Jeśli uwierzytelniana jednostka jest urządzeniem przyłączonym do domeny, ta reguła wystawia obiekt ObjectGUID dostępny na miejscu dla urządzenia. |

| Przejdź przez podstawowy SID | Ta reguła wystawia podstawowy SID jednostki uwierzytelniającej. |

| Przekazywanie roszczenia — wewnątrz Sieci Korporacyjnej | Ta reguła wystawia oświadczenie, które pomaga Microsoft Entra ID ustalić, czy uwierzytelnianie pochodzi z wewnętrznej sieci firmowej czy z zewnątrz. |

| Przeniesienie roszczenia — Psso | |

| Wystawianie oświadczeń wygaśnięcia hasła | Ta reguła tworzy trzy oświadczenia dotyczące czasu wygaśnięcia hasła, liczby dni do wygaśnięcia hasła dla uwierzytelnionej jednostki oraz adresu URL, gdzie należy się kierować w celu zmiany hasła. |

| Przekazywanie roszczenia — referencje metod uwierzytelniania | Wartość oświadczenia wystawionego w ramach tej reguły wskazuje typ uwierzytelniania wykonanego dla jednostki |

| Przekazywanie żądania — natychmiastowa uwierzytelnianie wieloskładnikowe | Wartość tego oświadczenia określa godzinę w formacie UTC, kiedy użytkownik ostatnio wykonał uwierzytelnianie wieloskładnikowe. |

| Przekazywanie oświadczenia — AlternateLoginID | Ta reguła wystawia oświadczenie AlternateLoginID, jeśli uwierzytelnianie zostało wykonane przy użyciu alternatywnego identyfikatora logowania. |

Notatka

Reguły oświadczeń dotyczące wydawania UPN i ImmutableId różnią się w przypadku wyboru opcji innej niż domyślna podczas konfigurowania narzędzia Microsoft Entra Connect

Przywróć reguły przekształceń wydawania

Program Microsoft Entra Connect w wersji 1.1.873.0 lub nowszej tworzy kopię zapasową ustawień zaufania identyfikatora entra firmy Microsoft przy każdej aktualizacji ustawień zaufania identyfikatora entra firmy Microsoft. Kopie zapasowe ustawień zaufania Microsoft Entra ID są tworzone w %ProgramData%\AADConnect\ADFS. Nazwa pliku ma następujący format: AadTrust-<data>—<godzina>.txt, na przykład — AadTrust-20180710-150216.txt

Możesz przywrócić reguły przekształcania wystawiania, wykonując sugerowane poniżej kroki:

- Otwórz interfejs użytkownika zarządzania usługAMI AD FS w Menedżerze serwera

- Otwórz właściwości zaufania Microsoft Entra ID, przechodząc do AD FS > Zaufane relacje z jednostką zależną > Platforma Tożsamości Microsoft Office 365 > Edytuj Politykę Wydawania Roszczeń

- Wybierz pozycję Dodaj regułę

- W szablonie reguły oświadczeń wybierz pozycję Wyślij oświadczenia przy użyciu reguły niestandardowej i wybierz pozycję Dalej

- Skopiuj nazwę reguły oświadczeń z pliku kopii zapasowej i wklej ją w polu Nazwa reguły oświadczenia

- Skopiuj regułę roszczenia z pliku kopii zapasowej do pola tekstowego dla dostosowanej reguły i wybierz Zakończ

Notatka

Upewnij się, że dodatkowe reguły nie powodują konfliktu z regułami skonfigurowanymi przez program Microsoft Entra Connect.

Najlepsze rozwiązanie dotyczące zabezpieczania i monitorowania zaufania usług AD FS za pomocą identyfikatora Entra firmy Microsoft

Podczas federacji usług AD FS za pomocą identyfikatora Entra firmy Microsoft należy pamiętać, że konfiguracja federacji (relacja zaufania skonfigurowana między usługami AD FS i Identyfikator entra firmy Microsoft) jest ściśle monitorowana, a wszelkie nietypowe lub podejrzane działania są przechwytywane. W tym celu zalecamy skonfigurowanie alertów i otrzymywanie powiadomień za każdym razem, gdy wszelkie zmiany zostaną wprowadzone w konfiguracji federacji. Aby dowiedzieć się, jak skonfigurować alerty, zobacz Monitorowanie zmian w konfiguracji federacji.

Jeśli używasz uwierzytelniania wieloskładnikowego firmy Microsoft w chmurze, w przypadku uwierzytelniania wieloskładnikowego z użytkownikami federacyjnymi zdecydowanie zalecamy włączenie dodatkowej ochrony zabezpieczeń. Ta ochrona uniemożliwia pomijanie uwierzytelniania wieloskładnikowego Microsoft Entra w chmurze w przypadku federacji z Microsoft Entra ID. Gdy jest włączona dla domeny federacyjnej w dzierżawie usługi Microsoft Entra, zapewnia, że zły podmiot nie może pominąć uwierzytelniania wieloskładnikowego. Można to osiągnąć, uniemożliwiając złośliwemu podmiotowi udawanie, że uwierzytelnianie wieloskładnikowe zostało już przeprowadzone przez dostawcę tożsamości. Ochronę można włączyć za pomocą nowego ustawienia zabezpieczeń, federatedIdpMfaBehavior. Aby uzyskać więcej informacji, zobacz Najlepsze rozwiązania dotyczące zabezpieczania usług Active Directory Federation Services