Rozwiązywanie problemów z synchronizacją w chmurze

Synchronizacja w chmurze ma wiele różnych zależności i interakcji, co może spowodować różne problemy. Ten artykuł ułatwia rozwiązywanie tych problemów. Wprowadza on typowe obszary, na których można skupić się, jak zbierać dodatkowe informacje oraz różne techniki, których można użyć do śledzenia problemów.

Problemy z agentem

Podczas rozwiązywania problemów z agentem sprawdzasz, czy agent został poprawnie zainstalowany i czy komunikuje się z identyfikatorem Entra firmy Microsoft. W szczególności niektóre z pierwszych rzeczy, które chcesz zweryfikować za pomocą agenta, to:

- Czy jest on zainstalowany?

- Czy agent działa lokalnie?

- Czy agent jest w portalu?

- Czy agent jest oznaczony jako w dobrej kondycji?

Możesz zweryfikować te elementy w portalu i na serwerze lokalnym, na którym działa agent.

Weryfikacja agenta centrum administracyjnego Microsoft Entra

Aby sprawdzić, czy platforma Azure wykryje agenta i czy agent jest w dobrej kondycji, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator Hybrydowy.

- Przejdź do Tożsamość>Zarządzanie hybrydowe>Microsoft Entra Connect>Synchronizacja chmury.

- Wybierz synchronizacji w chmurze.

- Powinieneś zobaczyć zainstalowanych agentów. Sprawdź, czy dany agent istnieje. Jeśli wszystko jest w porządku, zobaczysz status agenta: aktywny (zielony).

Weryfikowanie wymaganych otwartych portów

Sprawdź, czy agent aprowizacji Microsoft Entra może pomyślnie komunikować się z centrami danych Azure. Jeśli w ścieżce znajduje się zapora, upewnij się, że otwarte są następujące porty ruchu wychodzącego:

| Numer portu | Jak jest używany |

|---|---|

| 80 | Pobieranie list odwołania certyfikatów (CRL) podczas weryfikowania certyfikatu TLS/SSL. |

| 443 | Obsługa całej komunikacji wychodzącej z usługą proxy aplikacji. |

Jeśli zapora wymusza ruch według użytkowników, od których pochodzi ruch, otwórz również porty 80 i 443 dla ruchu generowanego przez usługi systemu Windows, które działają jako usługi sieciowe.

Zezwalaj na dostęp do adresów URL

Zezwalaj na dostęp do następujących adresów URL:

| Adres URL | Port | Jak jest używany |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikacja między łącznikiem a usługą Proxy aplikacji w chmurze. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Łącznik używa tych adresów URL do weryfikowania certyfikatów. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Łącznik używa tych adresów URL podczas procesu rejestracji. |

ctldl.windowsupdate.com |

80/HTTP | Łącznik używa tego adresu URL podczas procesu rejestracji. |

Możesz zezwolić na połączenia z *.msappproxy.net, *.servicebus.windows.neti innymi poprzednimi adresami URL, jeśli zapora lub serwer proxy umożliwi skonfigurowanie reguł dostępu na podstawie sufiksów domeny. Jeśli nie, musisz zezwolić na dostęp do zakresów adresów IP platformy Azure i tagów usług — chmura publiczna. Zakresy adresów IP są aktualizowane co tydzień.

Ważny

Unikaj wszelkich form inspekcji wbudowanej i zakończenia komunikacji wychodzącej TLS między łącznikami sieci prywatnej Microsoft Entra a usługami chmurowymi serwera proxy aplikacji Microsoft Entra.

Rozpoznawanie nazw DNS dla punktów końcowych serwera proxy aplikacji entra firmy Microsoft

Publiczne rekordy DNS dla punktów końcowych serwera proxy aplikacji Microsoft Entra są rekordami CNAME w łańcuchu, wskazującymi na rekord A. Zapewnia to odporność na uszkodzenia i elastyczność. Gwarantuje to, że łącznik sieci prywatnej firmy Microsoft Entra zawsze uzyskuje dostęp do nazw hostów z sufiksami domeny *.msappproxy.net lub *.servicebus.windows.net.

Jednak podczas rozpoznawania nazw rekordy CNAME mogą zawierać rekordy DNS z różnymi nazwami hostów i sufiksami. W związku z tym należy upewnić się, że urządzenie może rozwiązać wszystkie rekordy w łańcuchu i umożliwia połączenie z rozpoznanymi adresami IP. Ponieważ rekordy DNS w łańcuchu mogą zostać zmienione od czasu do czasu, nie możemy przedstawić żadnej listy rekordów DNS.

Na serwerze lokalnym

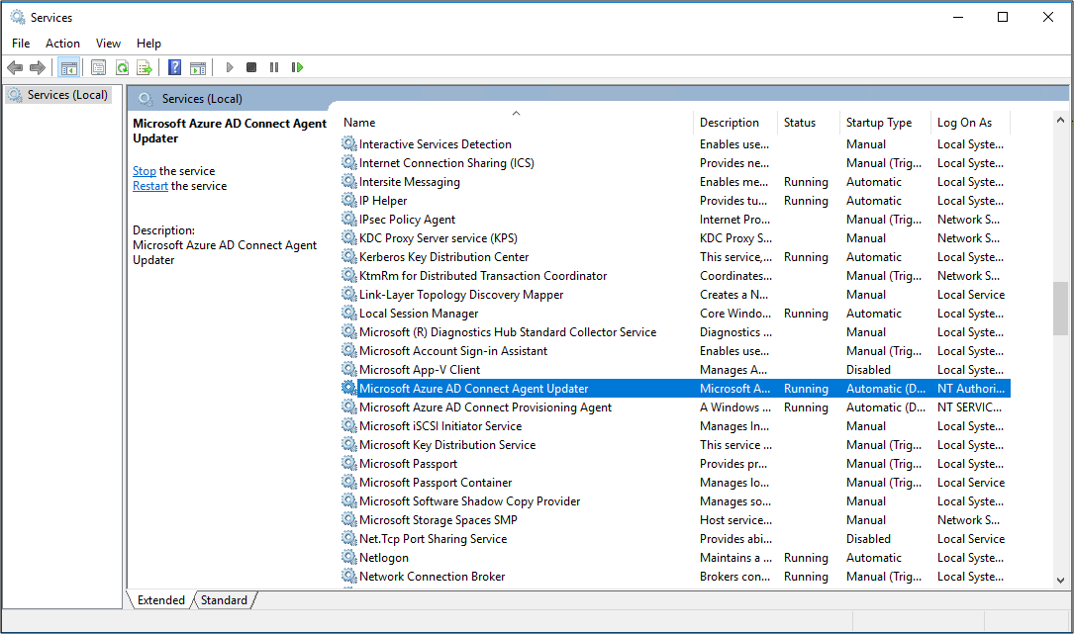

Aby sprawdzić, czy agent jest uruchomiony, wykonaj następujące kroki:

Na serwerze z zainstalowanym agentem otwórz Services. W tym celu przejdź do Start>Uruchom>Services.msc.

W obszarze Servicesupewnij się, że Microsoft Entra Connect Agent Updater i Microsoft Entra Provisioning Agent są dostępne. Upewnij się również, że ich stan to Uruchomiony.

Typowe problemy z instalacją agenta

W poniższych sekcjach opisano niektóre typowe problemy z instalacją agenta i typowe rozwiązania tych problemów.

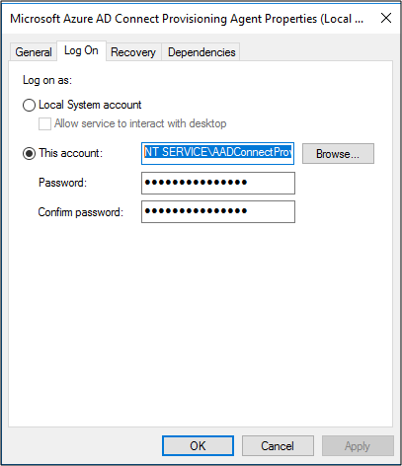

Nie można uruchomić agenta

Może zostać wyświetlony komunikat o błędzie informujący o tym, że:

Nie można uruchomić usługi "Microsoft Entra Provisioning Agent". Sprawdź, czy masz wystarczające uprawnienia do uruchamiania usług systemowych.

Ten problem jest zwykle spowodowany przez zasady grupy. Zasady uniemożliwiły stosowanie uprawnień do lokalnego konta logowania usługi NT utworzonego przez instalatora (NT SERVICE\AADConnectProvisioningAgent). Te uprawnienia są wymagane do uruchomienia usługi.

Aby rozwiązać ten problem, wykonaj następujące kroki:

Zaloguj się na serwerze przy użyciu konta administratora.

Otwórz usług, przechodząc do Uruchom>Uruchom>Services.msc.

W sekcji Serviceskliknij dwukrotnie Microsoft Entra Provisioning Agent.

Na karcie Log On zmień tego konta na administratora domeny. Następnie uruchom ponownie usługę.

Agent przekroczył czas lub certyfikat jest nieprawidłowy

Podczas próby zarejestrowania agenta może zostać wyświetlony następujący komunikat o błędzie.

Ten problem jest zwykle spowodowany tym, że agent nie może nawiązać połączenia z usługą tożsamości hybrydowej. Aby rozwiązać ten problem, skonfiguruj wychodzący serwer proxy.

Agent konfiguracyjny obsługuje korzystanie z serwera proxy ruchu wychodzącego. Można go skonfigurować, edytując następujący plik .config agenta: C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Dodaj do niego następujące wiersze na końcu pliku tuż przed tagiem zamykającym </configuration>. Zastąp zmienne [proxy-server] i [proxy-port] wartościami nazwy serwera proxy i portu.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Rejestracja agenta kończy się niepowodzeniem z powodu błędu zabezpieczeń

Podczas instalowania agenta aprowizacji w chmurze może zostać wyświetlony komunikat o błędzie. Ten problem jest zwykle spowodowany tym, że agent nie może uruchomić skryptów rejestracji programu PowerShell z powodu lokalnych zasad wykonywania programu PowerShell.

Aby rozwiązać ten problem, zmień zasady wykonywania programu PowerShell na serwerze. Musisz mieć ustawione zasady komputera i użytkownika jako Undefined lub RemoteSigned. Jeśli są one ustawione jako Unrestricted, zostanie wyświetlony ten błąd. Aby uzyskać więcej informacji, zobacz zasady wykonywania programu PowerShell.

Pliki dziennika

Domyślnie agent emituje minimalne komunikaty o błędach i informacje o śladzie stosu. Te dzienniki śledzenia można znaleźć w następującym folderze: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Aby zebrać dodatkowe szczegóły dotyczące rozwiązywania problemów związanych z agentem, wykonaj następujące kroki.

- Zainstaluj moduł AADCloudSyncTools programu PowerShell.

- Użyj polecenia PowerShell cmdlet

Export-AADCloudSyncToolsLogs, aby przechwycić informacje. Aby dostosować zbieranie danych, możesz użyć poniższych opcji.-

SkipVerboseTracedo eksportowania wyłącznie bieżących dzienników bez przechwytywania szczegółowych dzienników (wartość domyślna = false). -

TracingDurationMinsokreślić inny czas trwania przechwytywania (wartość domyślna = 3 minuty). -

OutputPathaby określić inną ścieżkę wyjściową (ustawienie domyślne to folder Dokumenty użytkownika).

-

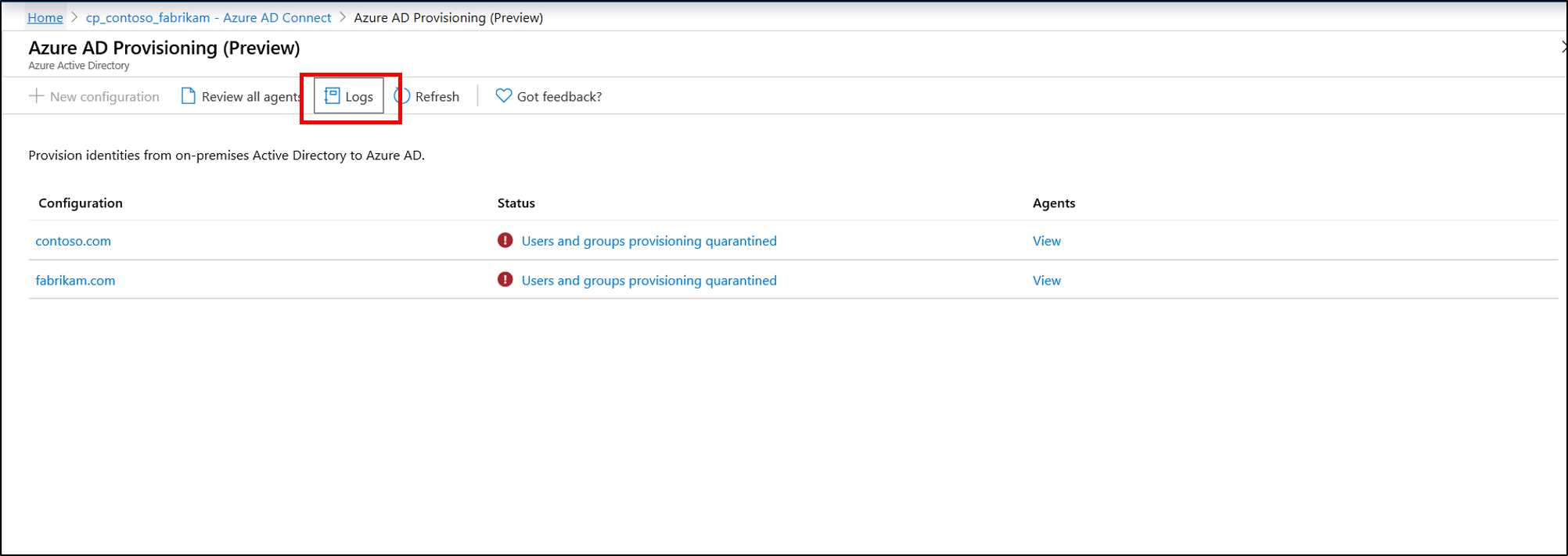

Problemy z synchronizacją obiektów

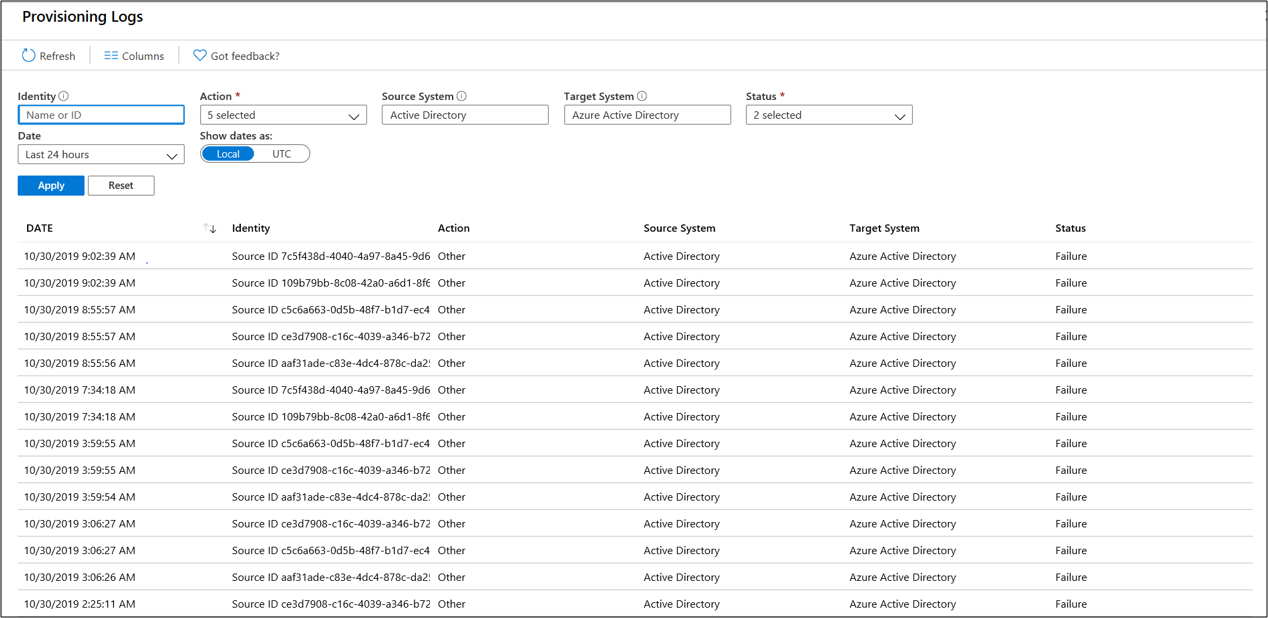

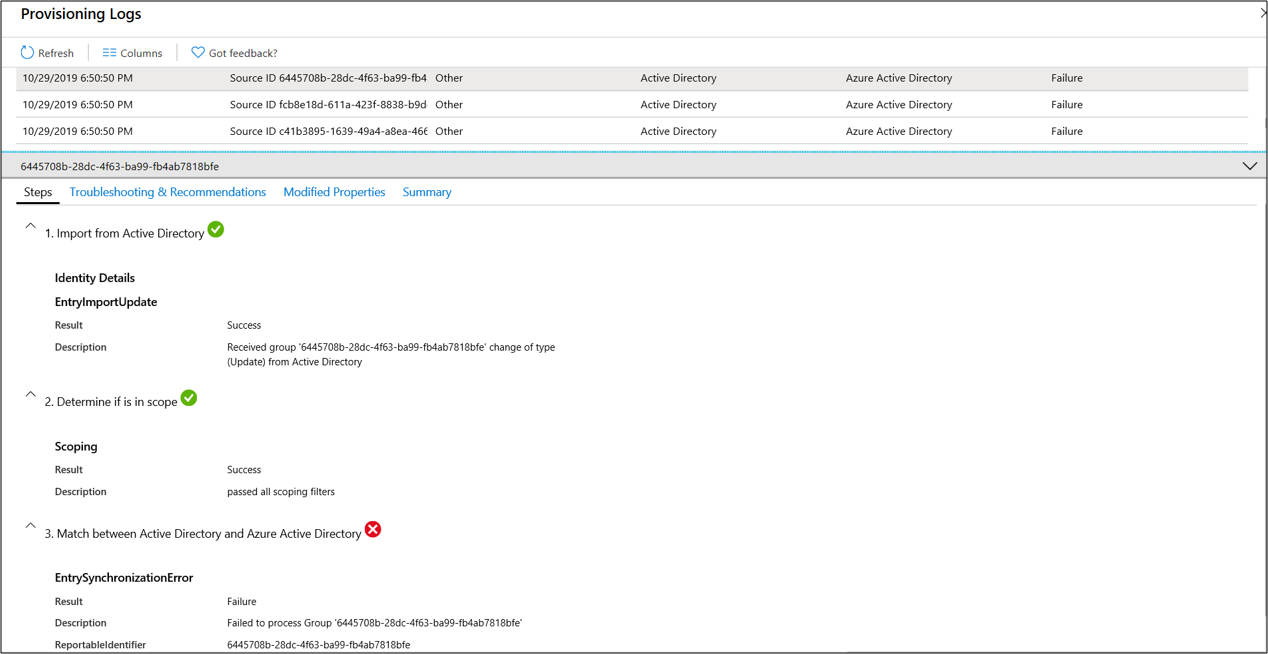

W portalu można użyć dzienników aprowizacji, aby ułatwić śledzenie i rozwiązywanie problemów z synchronizacją obiektów. Aby wyświetlić dzienniki, wybierz pozycję Logs.

Dzienniki aprowizacji zawierają wiele informacji na temat stanu synchronizowanych obiektów między lokalnym środowiskiem usługi Active Directory a platformą Azure.

Widok można filtrować, aby skoncentrować się na określonych problemach, takich jak daty. Możesz również przeszukać dzienniki pod kątem działań związanych z obiektem w usłudze Active Directory, korzystając z identyfikatora Active Directory ObjectGuid. Kliknij dwukrotnie pojedyncze zdarzenie, aby wyświetlić dodatkowe informacje.

Te informacje zawierają szczegółowe kroki i miejsce wystąpienia problemu z synchronizacją. W ten sposób można wskazać dokładne miejsce problemu.

Pominięte obiekty

Jeśli synchronizowano użytkowników i grupy z usługi Active Directory, być może nie możesz zlokalizować co najmniej jednej grupy w identyfikatorze Entra firmy Microsoft. Może to być spowodowane tym, że synchronizacja nie została jeszcze ukończona lub jeszcze nie dogoniła tworzenia obiektu w usłudze Active Directory, błąd synchronizacji blokujący obiekt tworzony w identyfikatorze Entra firmy Microsoft lub reguła określania zakresu reguły synchronizacji może zostać zastosowana, która wyklucza obiekt.

Jeśli ponownie uruchomisz synchronizację, a następnie po zakończeniu cyklu aprowizacji wyszukaj w dzienniku aprowizacji działania związane z obiektem przy użyciu usługi Active Directory tego obiektu ObjectGuid. Jeśli zdarzenie z tożsamością zawierającą tylko identyfikator źródłowy i stan Skipped znajduje się w dzienniku, może to oznaczać, że agent filtrował obiekt usługi Active Directory, ponieważ był poza zakresem.

Domyślnie reguły określania zakresu wykluczają następujące obiekty z synchronizacji z identyfikatorem Entra firmy Microsoft:

- użytkownicy, grupy i kontakty, dla których

IsCriticalSystemObjectjest ustawione na TRUE, w tym wielu wbudowanych użytkowników i grup w usłudze Active Directory - obiekty ofiary replikacji

Dodatkowe ograniczenia mogą być obecne w schemacie synchronizacji .

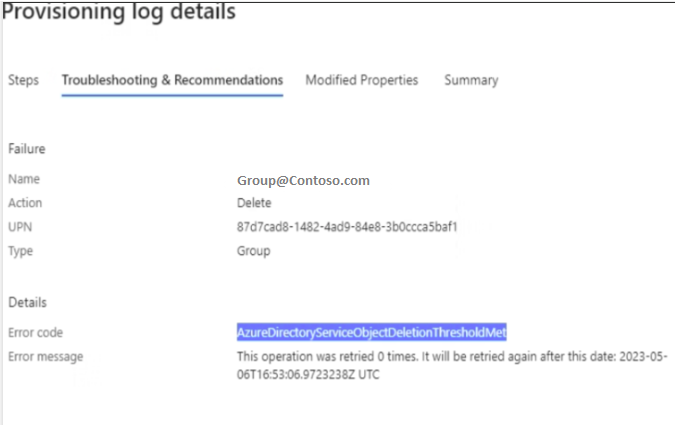

Próg usuwania obiektu Entra firmy Microsoft

Jeśli masz topologię implementacji, w której Microsoft Entra Connect i Microsoft Entra Cloud Sync eksportują do tej samej dzierżawy Microsoft Entra, lub jeśli całkowicie przeniosłeś się z usługi Microsoft Entra Connect do Microsoft Entra Cloud Sync, możesz otrzymać następujący komunikat o błędzie eksportu podczas usuwania lub przenoszenia wielu obiektów poza zdefiniowany zakres:

Ten błąd nie jest związany z funkcją zapobiegania przypadkowym usunięciom synchronizacji z chmurą programu Microsoft Entra Connect. Jest on wyzwalany przez funkcję ochrony przed przypadkowymi usunięciami ustawioną w katalogu Microsoft Entra z programu Microsoft Entra Connect. Jeśli nie masz zainstalowanego serwera Microsoft Entra Connect, z którego można włączyć lub wyłączyć tę funkcję, możesz użyć modułu PowerShell "AADCloudSyncTools", zainstalowanego razem z agentem synchronizacji chmury Microsoft Entra Connect. Umożliwia to wyłączenie ustawienia w dzierżawie i zezwolenie na eksport zablokowanych usunięć po potwierdzeniu, że są one spodziewane i powinny być dopuszczone. Użyj następującego polecenia:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Podczas następnego cyklu aprowizacji obiekty oznaczone do usunięcia powinny zostać pomyślnie usunięte z katalogu Microsoft Entra.

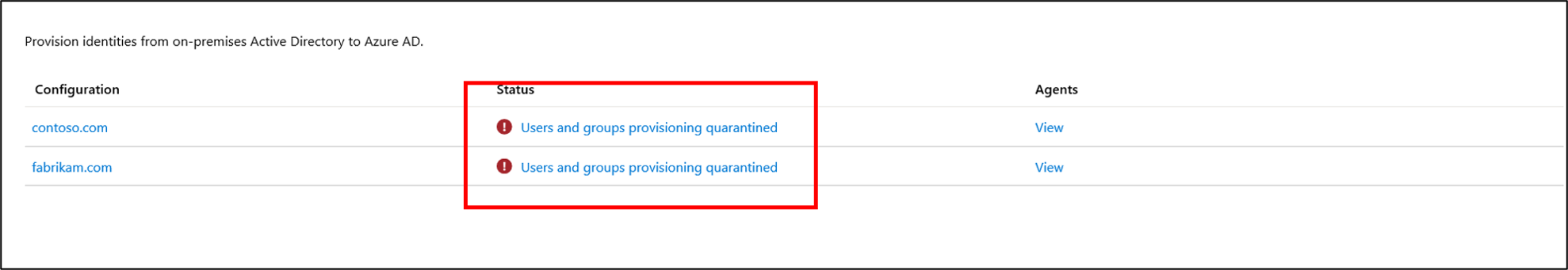

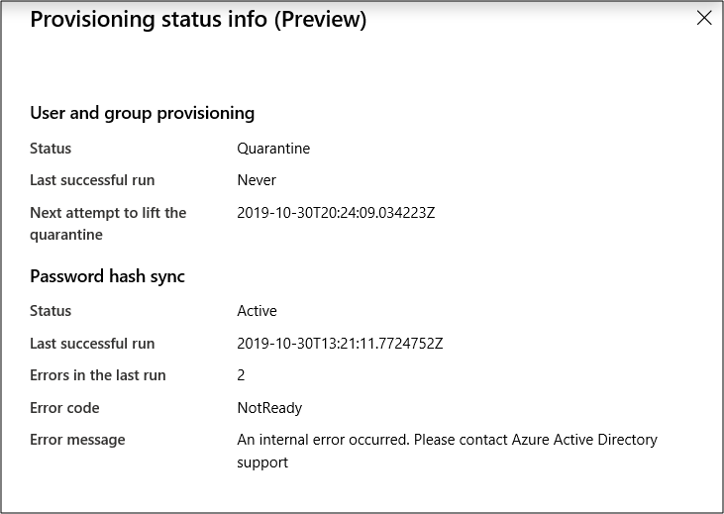

Rozwiązywanie problemów związanych z kwarantanną aprowizacji

Synchronizacja w chmurze monitoruje kondycję konfiguracji i umieszcza obiekty w złej kondycji w stanie kwarantanny. Jeśli większość lub wszystkie wywołania wykonywane względem systemu docelowego stale kończą się niepowodzeniem z powodu błędu (na przykład nieprawidłowych poświadczeń administratora), zadanie synchronizacji jest oznaczone jako w kwarantannie.

Po wybraniu stanu można wyświetlić dodatkowe informacje o kwarantannie. Możesz również uzyskać kod błędu i komunikat.

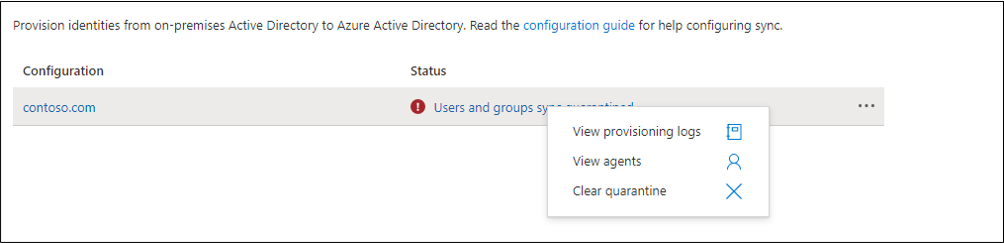

Kliknięcie prawym przyciskiem myszy stanu spowoduje wyświetlenie dodatkowych opcji:

- Wyświetl dzienniki aprowizacji.

- Wyświetl agentów.

- Wyczyść kwarantannę.

Rozwiązywanie problemu z kwarantanną

Istnieją dwa różne sposoby rozwiązania kwarantanny. Możesz wyczyścić kwarantannę lub ponownie uruchomić zadanie aprowizacji.

Czyszczenie kwarantanny

Aby wyczyścić znacznik i uruchomić synchronizację różnicową w zadaniu aprowizacyjnym po jego zweryfikowaniu, po prostu kliknij prawym przyciskiem myszy na statusie i wybierz pozycję Usuń kwarantannę.

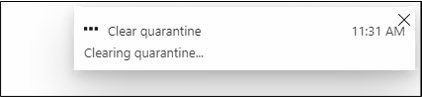

Powinno pojawić się powiadomienie, że kwarantanna zostaje zniesiona.

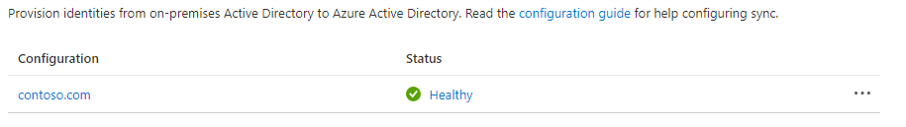

Następnie stan agenta powinien być widoczny jako prawidłowy.

Uruchom ponownie zadanie przydzielania zasobów

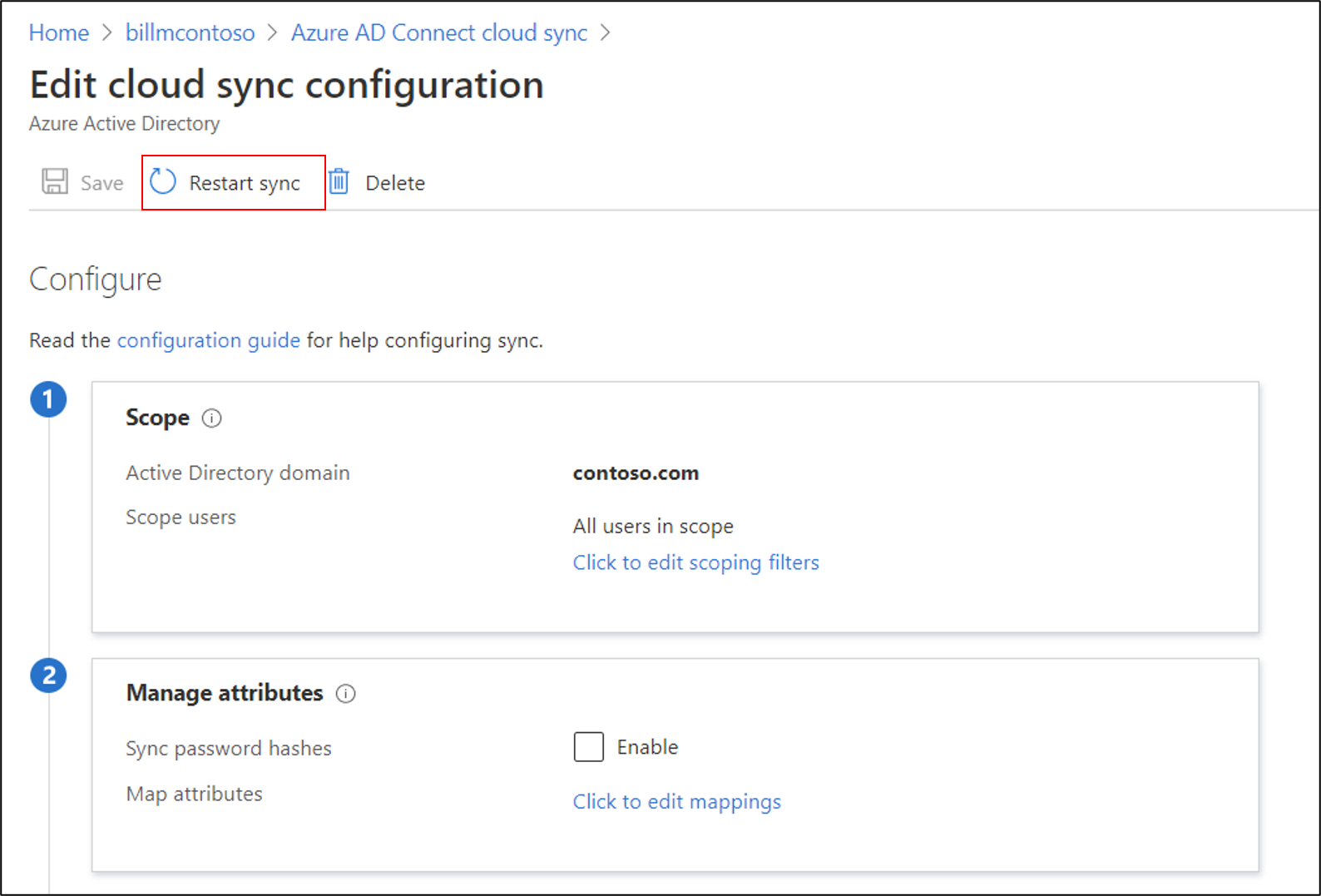

Użyj portalu, aby ponownie uruchomić zadanie konfiguracyjne. Na stronie konfiguracji agenta wybierz pozycję Uruchom ponownie synchronizację.

Alternatywnie możesz użyć programu Microsoft Graph, aby ponownie uruchomić zadanie aprowizacji. Masz pełną kontrolę nad tym, co uruchamiasz ponownie. Możesz wyczyścić:

- Escrows, w celu ponownego uruchomienia licznika escrow, który nalicza się względem stanu kwarantanny.

- Kwarantanna, aby usunąć aplikację z kwarantanny.

- Znaki wodne.

Użyj następującego żądania:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Naprawianie konta usługi synchronizacji w chmurze

Jeśli musisz naprawić konto usługi synchronizacji w chmurze, możesz użyć polecenia Repair-AADCloudSyncToolsAccount.

W sesji programu PowerShell z uprawnieniami administracyjnymi, wpisz lub skopiuj i wklej następujące elementy:

Connect-AADCloudSyncToolsWprowadź poświadczenia administratora globalnego firmy Microsoft Entra.

Wpisz lub skopiuj i wklej następujący tekst:

Repair-AADCloudSyncToolsAccountPo zakończeniu tego procesu powinno się stwierdzić, że konto zostało pomyślnie naprawione.

Zapisywanie zwrotne haseł

Aby włączyć i użyć funkcji zapisywania zwrotnego haseł z synchronizacją w chmurze, należy pamiętać o następujących kwestiach:

- Jeśli musisz zaktualizować uprawnienia gMSA, replikacja tych uprawnień do wszystkich obiektów w katalogu może potrwać co najmniej godzinę. Jeśli nie przypiszesz tych uprawnień, zapisywanie zwrotne może być poprawnie skonfigurowane, ale użytkownicy mogą napotkać błędy podczas aktualizowania haseł lokalnych z chmury. Uprawnienia należy zastosować do Tego obiektu i wszystkich obiektów podrzędnych, aby opcja Wygaszenie hasła była widoczna.

- Jeśli hasła dla niektórych kont użytkowników nie są zapisywane z powrotem w katalogu lokalnym, upewnij się, że dziedziczenie nie jest wyłączone dla konta w lokalnym środowisku usług Active Directory Domain Services (AD DS). Uprawnienia do zapisu haseł muszą być stosowane do obiektów potomnych, aby funkcja działała poprawnie.

- Zasady haseł w lokalnym środowisku usług AD DS mogą uniemożliwić prawidłowe przetwarzanie resetowania haseł. Jeśli testujesz tę funkcję i chcesz zresetować hasła dla użytkowników więcej niż raz dziennie, zasady grupy dla minimalnego wieku hasła muszą być ustawione na 0. To ustawienie można znaleźć w następującej lokalizacji: Konfiguracja komputera>Zasady>Ustawienia systemu Windows>Ustawienia zabezpieczeń>zasady konta, w gpmc.msc.

- Jeśli zaktualizujesz zasady grupy, zaczekaj na zreplikowanie zaktualizowanych zasad lub użyj polecenia

gpupdate /force. - Aby hasła można było natychmiast zmienić, minimalny wiek hasła musi mieć wartość 0. Jeśli jednak użytkownicy są zgodni z zasadami lokalnymi, a minimalny wiek hasła jest ustawiony na wartość większą niż 0, zapisywanie zwrotne haseł nie działa po ocenie zasad lokalnych.

- Jeśli zaktualizujesz zasady grupy, zaczekaj na zreplikowanie zaktualizowanych zasad lub użyj polecenia

Następne kroki

- znane ograniczenia

- kody błędów