Wymuszanie podpisanych żądań uwierzytelniania SAML

Weryfikacja podpisu żądania SAML to funkcja, która weryfikuje podpis podpisanych żądań uwierzytelniania. Administrator aplikacji może teraz włączać i wyłączać wymuszanie podpisanych żądań oraz przekazywać klucze publiczne, które powinny być używane do sprawdzania poprawności.

Jeśli włączono usługę Microsoft Entra ID, weryfikuje żądania względem skonfigurowanych kluczy publicznych. Istnieją pewne scenariusze, w których żądania uwierzytelniania mogą zakończyć się niepowodzeniem:

- Protokół jest niedozwolony dla podpisanych żądań. Obsługiwany jest tylko protokół SAML.

- Żądanie nie zostało podpisane, ale weryfikacja jest włączona.

- Nie skonfigurowano certyfikatu weryfikacji na potrzeby weryfikacji podpisu żądania SAML. Aby uzyskać więcej informacji na temat wymagań dotyczących certyfikatów, zobacz Opcje podpisywania certyfikatów.

- Weryfikacja podpisu nie powiodła się.

- Brak identyfikatora klucza w żądaniu, a dwa ostatnio dodane certyfikaty nie są zgodne z podpisem żądania.

- Żądanie podpisane, ale brakuje algorytmu.

- Brak dopasowania certyfikatu z podanym identyfikatorem klucza.

- Niedozwolony algorytm podpisu. Obsługiwane są tylko algorytmy RSA-SHA256.

Uwaga

Element Signature w AuthnRequest elementach jest opcjonalny. Jeśli Require Verification certificates nie jest zaznaczone, identyfikator Entra firmy Microsoft nie weryfikuje podpisanych żądań uwierzytelniania, jeśli istnieje podpis. Weryfikacja osoby żądającej jest zapewniana tylko przez odpowiadanie na zarejestrowane adresy URL usługi Assertion Consumer Service.

Jeśli

Require Verification certificatesjest zaznaczone, weryfikacja podpisu żądania SAML będzie działać tylko dla żądań uwierzytelniania inicjowanych przez dostawcę usług/jednostki uzależnionej. Tylko aplikacja skonfigurowana przez dostawcę usług będzie miała dostęp do kluczy prywatnych i publicznych na potrzeby podpisywania przychodzących żądań uwierzytelniania SAML z aplikacji. Klucz publiczny należy przekazać, aby umożliwić weryfikację żądania, w tym przypadku identyfikator Entra firmy Microsoft będzie miał dostęp tylko do klucza publicznego.

Require Verification certificatesWłączenie nie umożliwi weryfikacji żądań uwierzytelniania inicjowanych przez dostawcę tożsamości (na przykład funkcji testowania logowania jednokrotnego, aplikacji MyApps lub uruchamiania aplikacji M365) jako dostawcy tożsamości nie będzie mieć tych samych kluczy prywatnych co zarejestrowana aplikacja.

Wymagania wstępne

Aby skonfigurować weryfikację podpisu żądania SAML, potrzebne są następujące elementy:

- Konto użytkownika Microsoft Entra. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedną z następujących ról: Administrator aplikacji w chmurze, Administrator aplikacji lub właściciel jednostki usługi.

Konfigurowanie weryfikacji podpisu żądania SAML

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications Enterprise Applications>Wszystkie aplikacje.>

Wprowadź nazwę istniejącej aplikacji w polu wyszukiwania, a następnie wybierz aplikację z wyników wyszukiwania.

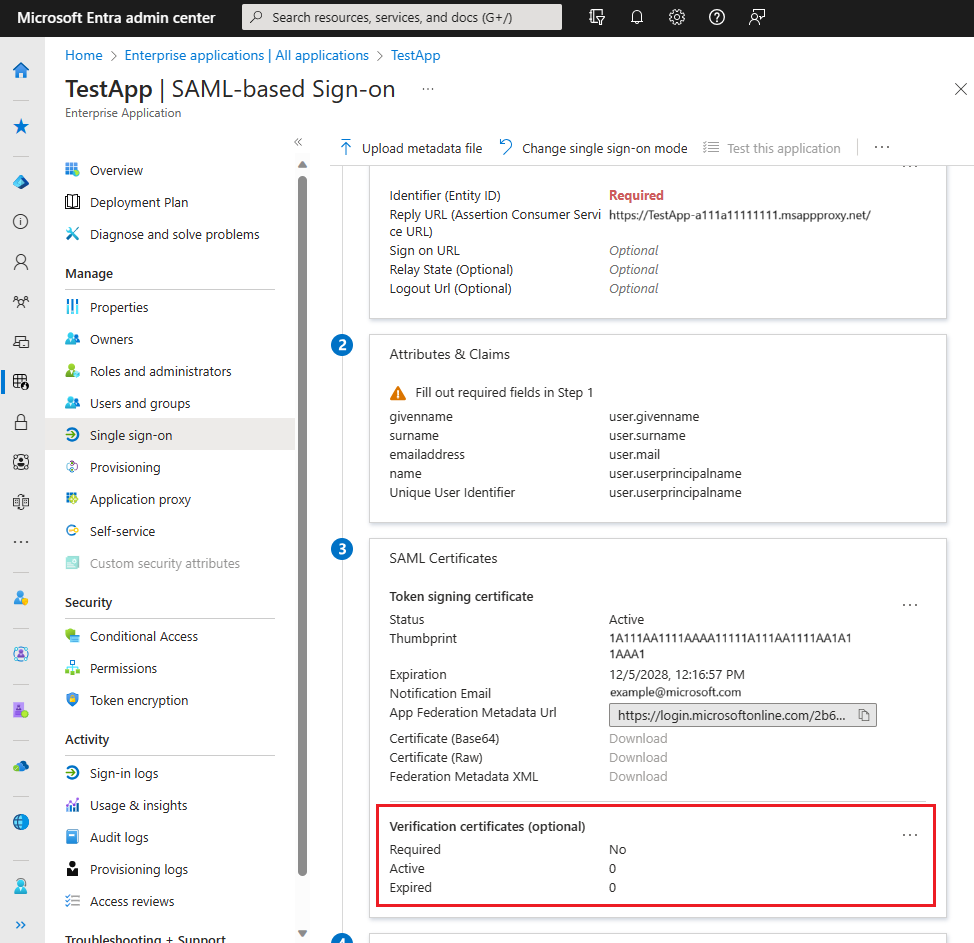

Przejdź do pozycji Logowanie jednokrotne.

Na ekranie Logowanie jednokrotne przewiń do podsekcji o nazwie Certyfikaty weryfikacji w obszarze Certyfikaty SAML.

Zaznacz Edytuj.

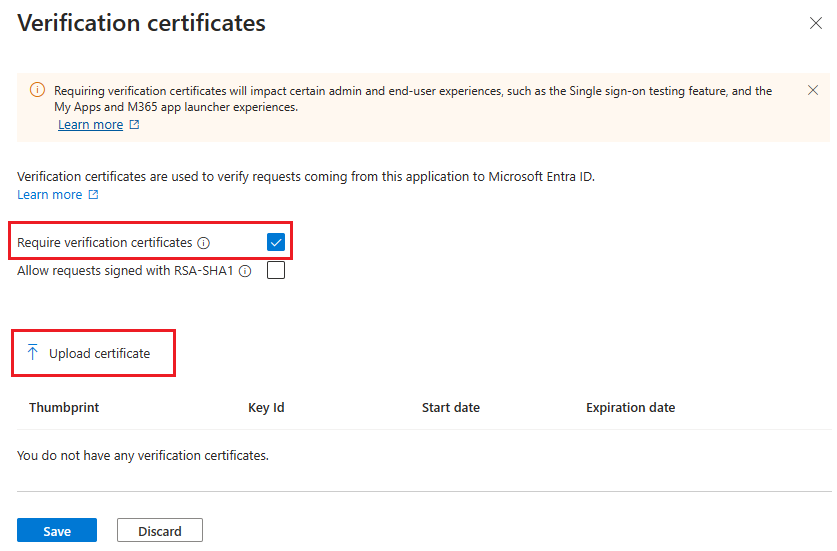

W nowym okienku możesz włączyć weryfikację podpisanych żądań i wyrazić zgodę na słabą weryfikację algorytmu, jeśli aplikacja nadal używa algorytmu RSA-SHA1 do podpisywania żądań uwierzytelniania.

Aby włączyć weryfikację podpisanych żądań, wybierz pozycję Wymagaj certyfikatów weryfikacji i przekaż klucz publiczny weryfikacji zgodny z kluczem prywatnym używanym do podpisania żądania.

Po przekazaniu certyfikatu weryfikacji wybierz pozycję Zapisz.

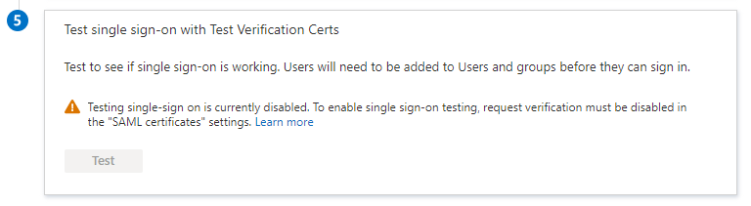

Po włączeniu weryfikacji podpisanych żądań środowisko testowe jest wyłączone, ponieważ dostawca usług musi podpisać żądanie.

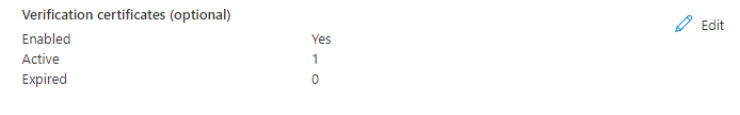

Jeśli chcesz zobaczyć bieżącą konfigurację aplikacji dla przedsiębiorstw, możesz przejść do ekranu logowania jednokrotnego i wyświetlić podsumowanie konfiguracji w obszarze Certyfikaty SAML. Istnieje możliwość sprawdzenia, czy weryfikacja podpisanych żądań jest włączona, oraz liczba aktywnych i wygasłych certyfikatów weryfikacji.

Następne kroki

- Dowiedz się, jak identyfikator Entra firmy Microsoft używa protokołu SAML

- Poznaj format, charakterystykę zabezpieczeń i zawartość tokenów SAML w identyfikatorze Entra firmy Microsoft