Konfigurowanie klasyfikacji uprawnień

Z tego artykułu dowiesz się, jak skonfigurować klasyfikacje uprawnień w usłudze Microsoft Entra ID. Klasyfikacje uprawnień umożliwiają zidentyfikowanie wpływu, jaki różne uprawnienia mają na podstawie zasad organizacji i ocen ryzyka. Na przykład można użyć klasyfikacji uprawnień w zasadach zgody, aby zidentyfikować zestaw uprawnień, do których użytkownicy mogą wyrazić zgodę.

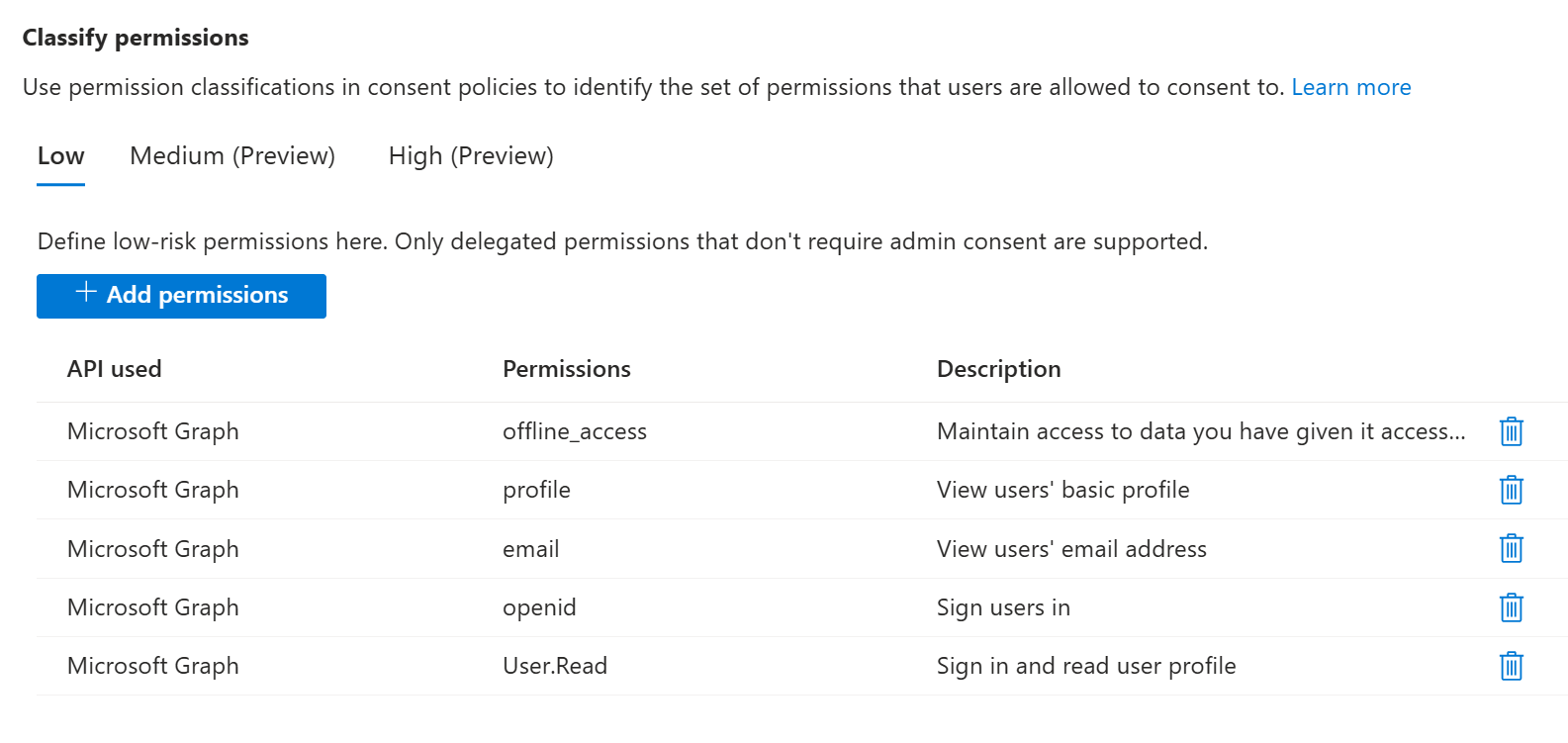

Obsługiwane są trzy klasyfikacje uprawnień: "Niski", "Średni" (wersja zapoznawcza) i "Wysoki" (wersja zapoznawcza). Obecnie można sklasyfikować tylko delegowane uprawnienia, które nie wymagają zgody administratora.

Minimalne uprawnienia wymagane do wykonania logowania podstawowego to openid, profile, emaili offline_access, które są uprawnieniami delegowanymi w programie Microsoft Graph. Dzięki tym uprawnieniam aplikacja może odczytywać szczegóły profilu zalogowanego użytkownika i może zachować ten dostęp nawet wtedy, gdy użytkownik nie korzysta już z aplikacji.

Wymagania wstępne

Aby skonfigurować klasyfikacje uprawnień, potrzebne są następujące elementy:

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Jedna z następujących ról: Administrator aplikacji lub Administrator aplikacji w chmurze

Zarządzanie klasyfikacjami uprawnień

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Wykonaj następujące kroki, aby sklasyfikować uprawnienia przy użyciu centrum administracyjnego firmy Microsoft Entra:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>Consent and permissions Permission classifications (Tożsamości>aplikacje>dla przedsiębiorstw — zgoda i uprawnienia Klasyfikacje uprawnień).>

- Wybierz kartę klasyfikacji uprawnień, którą chcesz zaktualizować.

- Wybierz pozycję Dodaj uprawnienia , aby sklasyfikować inne uprawnienie.

- Wybierz interfejs API, a następnie wybierz co najmniej jedno delegowane uprawnienia.

W tym przykładzie klasyfikujemy minimalny zestaw uprawnień wymaganych do logowania jednokrotnego:

Do klasyfikowania uprawnień można użyć najnowszej wersji programu Azure AD PowerShell. Klasyfikacje uprawnień są konfigurowane w obiekcie ServicePrincipal interfejsu API, który publikuje uprawnienia.

Uruchom następujące polecenie, aby nawiązać połączenie z programem PowerShell usługi Azure AD. Aby wyrazić zgodę na wymagane zakresy, zaloguj się co najmniej jako administrator aplikacji w chmurze.

Connect-AzureAD

Wyświetlanie listy bieżących klasyfikacji uprawnień przy użyciu programu Azure AD PowerShell

Pobierz obiekt ServicePrincipal dla interfejsu API. W tym miejscu pobieramy obiekt ServicePrincipal dla interfejsu API programu Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Przeczytaj delegowane klasyfikacje uprawnień dla interfejsu API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Klasyfikowanie uprawnień jako "niski wpływ" przy użyciu programu Azure AD PowerShell

Pobierz obiekt ServicePrincipal dla interfejsu API. W tym miejscu pobieramy obiekt ServicePrincipal dla interfejsu API programu Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Znajdź delegowane uprawnienie, które chcesz sklasyfikować:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Ustaw klasyfikację uprawnień przy użyciu nazwy i identyfikatora uprawnień:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Usuwanie klasyfikacji uprawnień delegowanych przy użyciu programu Azure AD PowerShell

Pobierz obiekt ServicePrincipal dla interfejsu API. W tym miejscu pobieramy obiekt ServicePrincipal dla interfejsu API programu Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Znajdź klasyfikację uprawnień delegowanych, którą chcesz usunąć:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Usuń klasyfikację uprawnień:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Do klasyfikowania uprawnień można użyć programu Microsoft Graph PowerShell. Klasyfikacje uprawnień są konfigurowane w obiekcie ServicePrincipal interfejsu API, który publikuje uprawnienia.

Uruchom następujące polecenie, aby nawiązać połączenie z programem Microsoft Graph PowerShell. Aby wyrazić zgodę na wymagane zakresy, zaloguj się co najmniej jako administrator aplikacji w chmurze.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Wyświetlanie listy bieżących klasyfikacji uprawnień dla interfejsu API przy użyciu programu Microsoft Graph PowerShell

Pobierz obiekt servicePrincipal dla interfejsu API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Przeczytaj delegowane klasyfikacje uprawnień dla interfejsu API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Klasyfikowanie uprawnień jako "Niski wpływ" przy użyciu programu Microsoft Graph PowerShell

Pobierz obiekt servicePrincipal dla interfejsu API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Znajdź delegowane uprawnienie, które chcesz sklasyfikować:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Ustaw klasyfikację uprawnień:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Usuwanie klasyfikacji uprawnień delegowanych przy użyciu programu Microsoft Graph PowerShell

Pobierz obiekt servicePrincipal dla interfejsu API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Znajdź klasyfikację uprawnień delegowanych, którą chcesz usunąć:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Usuń klasyfikację uprawnień:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Aby skonfigurować klasyfikacje uprawnień dla aplikacji dla przedsiębiorstw, zaloguj się do Eksploratora programu Graph jako co najmniej administrator aplikacji w chmurze.

Musisz wyrazić zgodę na Policy.ReadWrite.PermissionGrant uprawnienie.

Uruchom następujące zapytania w Eksploratorze programu Microsoft Graph, aby dodać klasyfikację uprawnień delegowanych dla aplikacji.

Wyświetlanie listy bieżących klasyfikacji uprawnień dla interfejsu API przy użyciu interfejsu API programu Microsoft Graph

Wyświetlanie listy bieżących klasyfikacji uprawnień dla interfejsu API przy użyciu następującego wywołania interfejsu API programu Microsoft Graph.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Klasyfikowanie uprawnień jako "Niski wpływ" przy użyciu interfejsu API programu Microsoft Graph

W poniższym przykładzie klasyfikujemy uprawnienie jako "niski wpływ".

Dodaj klasyfikację uprawnień delegowanych dla interfejsu API przy użyciu następującego wywołania interfejsu API programu Microsoft Graph.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Usuwanie delegowanej klasyfikacji uprawnień przy użyciu interfejsu API programu Microsoft Graph

Uruchom następujące zapytanie w Eksploratorze programu Microsoft Graph, aby usunąć klasyfikację uprawnień delegowanych dla interfejsu API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE