Wdrażanie serwera proxy aplikacji Microsoft Entra w celu zapewnienia bezpiecznego dostępu do aplikacji wewnętrznych w domenie zarządzanej usług Microsoft Entra Domain Services

Usługa Microsoft Entra Domain Services umożliwia przenoszenie starszych aplikacji działających lokalnie na platformę Azure. Serwer proxy aplikacji Firmy Microsoft Entra pomaga następnie wspierać pracowników zdalnych, bezpiecznie publikując te aplikacje wewnętrzne w ramach domeny zarządzanej usług Domenowych, aby można było uzyskać do nich dostęp za pośrednictwem Internetu.

Jeśli dopiero zaczynasz korzystać z serwera proxy aplikacji firmy Microsoft Entra i chcesz dowiedzieć się więcej, zobacz Jak zapewnić bezpieczny dostęp zdalny do aplikacji wewnętrznych.

W tym artykule pokazano, jak utworzyć i skonfigurować łącznik sieci prywatnej firmy Microsoft w celu zapewnienia bezpiecznego dostępu do aplikacji w domenie zarządzanej.

Zanim rozpoczniesz

Do ukończenia tego artykułu potrzebne są następujące zasoby i uprawnienia:

- Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz konto.

- Dzierżawa firmy Microsoft Entra skojarzona z twoją subskrypcją, zsynchronizowana z katalogiem lokalnym lub katalogiem tylko w chmurze.

- W razie potrzeby utwórz dzierżawę firmy Microsoft Entra lub skojarz subskrypcję platformy Azure z twoim kontem.

- Do korzystania z serwera proxy aplikacji Microsoft Entra wymagana jest licencja P1 lub P2 firmy Microsoft.

- Domena zarządzana usług Microsoft Entra Domain Services jest włączona i skonfigurowana w dzierżawie firmy Microsoft Entra.

- W razie potrzeby utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.

Tworzenie przyłączonej do domeny maszyny wirtualnej z systemem Windows

Aby kierować ruch do aplikacji działających w danym środowisku, należy zainstalować składnik łącznika sieci prywatnej firmy Microsoft Entra. Ten łącznik sieci prywatnej firmy Microsoft Entra musi być zainstalowany na maszynie wirtualnej z systemem Windows Server przyłączonej do domeny zarządzanej. W przypadku niektórych aplikacji można wdrożyć wiele serwerów z zainstalowanym łącznikiem. Ta opcja wdrożenia zapewnia większą dostępność i ułatwia obsługę cięższych obciążeń uwierzytelniania.

Maszyna wirtualna z uruchomionym łącznikiem sieci prywatnej firmy Microsoft Entra musi znajdować się w tej samej sieci wirtualnej lub równorzędnej sieci wirtualnej co domena zarządzana. Maszyny wirtualne, które następnie hostją aplikacje publikowane przy użyciu serwer proxy aplikacji, również muszą być wdrażane w tej samej sieci wirtualnej platformy Azure.

Aby utworzyć maszynę wirtualną dla łącznika sieci prywatnej firmy Microsoft Entra, wykonaj następujące kroki:

- Utwórz niestandardową jednostkę organizacyjną. Możesz delegować uprawnienia do zarządzania tą niestandardową jednostki organizacyjnej do użytkowników w domenie zarządzanej. Maszyny wirtualne dla serwera proxy aplikacji Entra firmy Microsoft i uruchamiające aplikacje muszą być częścią niestandardowej jednostki organizacyjnej, a nie domyślnej jednostki organizacyjnej komputerów microsoft Entra DC.

- Przyłącz maszyny wirtualne do domeny, zarówno te, które uruchamiają łącznik sieci prywatnej firmy Microsoft Entra, jak i te, które uruchamiają aplikacje, do domeny zarządzanej. Utwórz te konta komputerów w niestandardowej jednostki organizacyjnej z poprzedniego kroku.

Pobieranie łącznika sieci prywatnej firmy Microsoft Entra

Wykonaj następujące kroki, aby pobrać łącznik sieci prywatnej firmy Microsoft Entra. Pobrany plik instalacyjny jest kopiowany do maszyny wirtualnej serwera proxy aplikacji w następnej sekcji.

-

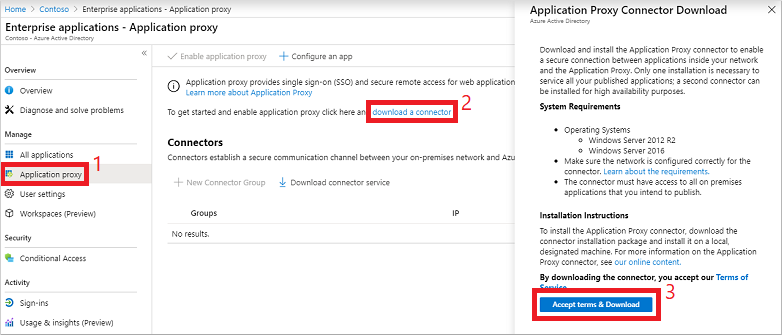

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

Wyszukaj i wybierz pozycję Aplikacje dla przedsiębiorstw.

Wybierz pozycję Serwer proxy aplikacji z menu po lewej stronie. Aby utworzyć pierwszy łącznik i włączyć serwer proxy aplikacji, wybierz link, aby pobrać łącznik.

Na stronie pobierania zaakceptuj postanowienia licencyjne i umowę o ochronie prywatności, a następnie wybierz pozycję Akceptuj warunki i pobierz.

Instalowanie i rejestrowanie łącznika sieci prywatnej firmy Microsoft Entra

Gdy maszyna wirtualna jest gotowa do użycia jako łącznik sieci prywatnej firmy Microsoft Entra, skopiuj i uruchom plik instalacyjny pobrany z centrum administracyjnego firmy Microsoft Entra.

Skopiuj plik instalacyjny łącznika sieci prywatnej firmy Microsoft do maszyny wirtualnej.

Uruchom plik instalacyjny, taki jak MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Zaakceptuj postanowienia licencyjne dotyczące oprogramowania.

Podczas instalacji zostanie wyświetlony monit o zarejestrowanie łącznika za pomocą serwer proxy aplikacji w katalogu Microsoft Entra.

-

Do zarządzania tą funkcją jest wymagany administrator globalny.

Uwaga

Konto używane do rejestrowania łącznika musi należeć do tego samego katalogu, w którym włączono usługę serwer proxy aplikacji.

Jeśli na przykład domena Microsoft Entra jest contoso.com, konto powinno być

admin@contoso.comlub innym prawidłowym aliasem w tej domenie. Jeśli konfiguracja zwiększonych zabezpieczeń programu Internet Explorer jest włączona dla maszyny wirtualnej, na której jest instalowany łącznik, ekran rejestracji może zostać zablokowany. Aby zezwolić na dostęp, postępuj zgodnie z instrukcjami w komunikacie o błędzie lub wyłącz rozszerzone zabezpieczenia programu Internet Explorer podczas procesu instalacji.

Jeśli rejestracja łącznika nie powiedzie się, zobacz Rozwiązywanie problemów z serwer proxy aplikacji.

-

Na końcu konfiguracji jest wyświetlana uwaga dla środowisk z wychodzącym serwerem proxy. Aby skonfigurować łącznik sieci prywatnej firmy Microsoft do pracy za pośrednictwem serwera proxy ruchu wychodzącego, uruchom podany skrypt, taki jak

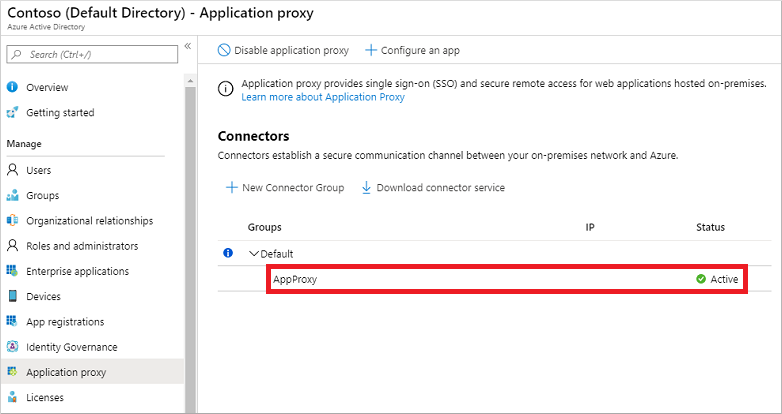

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Na stronie Serwer proxy aplikacji w centrum administracyjnym firmy Microsoft Entra nowy łącznik jest wyświetlany ze stanem Aktywny, jak pokazano w poniższym przykładzie:

Uwaga

Aby zapewnić wysoką dostępność aplikacji uwierzytelniających się za pośrednictwem serwera proxy aplikacji Firmy Microsoft Entra, można zainstalować łączniki na wielu maszynach wirtualnych. Powtórz te same kroki wymienione w poprzedniej sekcji, aby zainstalować łącznik na innych serwerach dołączonych do domeny zarządzanej.

Włączanie ograniczonego delegowania kerberos opartego na zasobach

Jeśli chcesz używać logowania jednokrotnego do aplikacji przy użyciu zintegrowanego uwierzytelniania systemu Windows (IWA), przyznaj firmie Microsoft Entra prywatne łączniki sieciowe uprawnienia do personifikacji użytkowników i wysyłania i odbierania tokenów w ich imieniu. Aby przyznać te uprawnienia, należy skonfigurować ograniczone delegowanie Protokołu Kerberos (KCD) dla łącznika w celu uzyskania dostępu do zasobów w domenie zarządzanej. Ponieważ nie masz uprawnień administratora domeny w domenie zarządzanej, tradycyjne KCD na poziomie konta nie można skonfigurować w domenie zarządzanej. Zamiast tego należy użyć KCD opartego na zasobach.

Aby uzyskać więcej informacji, zobacz Konfigurowanie ograniczonego delegowania Protokołu Kerberos (KCD) w usłudze Microsoft Entra Domain Services.

Uwaga

Aby uruchomić następujące polecenia cmdlet programu PowerShell, musisz zalogować się do konta użytkownika, które jest członkiem grupy administratorów microsoft Entra DC w dzierżawie firmy Microsoft Entra.

Konta komputerów dla maszyny wirtualnej i maszyn wirtualnych aplikacji łącznika sieci prywatnej muszą znajdować się w niestandardowej jednostki organizacyjnej, w której masz uprawnienia do konfigurowania KCD opartego na zasobach. Nie można skonfigurować klucza KCD opartego na zasobach dla konta komputera w wbudowanym kontenerze Microsoft Entra DC Computers .

Użyj polecenia Get-ADComputer , aby pobrać ustawienia komputera, na którym zainstalowano łącznik sieci prywatnej firmy Microsoft Entra. Z maszyny wirtualnej zarządzania przyłączonej do domeny i zalogowanej jako konto użytkownika, które jest członkiem grupy administratorów microsoft Entra DC, uruchom następujące polecenia cmdlet.

Poniższy przykład pobiera informacje o koncie komputera o nazwie appproxy.aaddscontoso.com. Podaj własną nazwę komputera dla maszyny wirtualnej serwera proxy aplikacji Firmy Microsoft skonfigurowanej w poprzednich krokach.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Dla każdego serwera aplikacji, który uruchamia aplikacje za serwerem proxy aplikacji Firmy Microsoft Entra, użyj polecenia cmdlet Set-ADComputer PowerShell do skonfigurowania KCD opartego na zasobach. W poniższym przykładzie łącznik sieci prywatnej firmy Microsoft Entra ma przyznane uprawnienia do korzystania z komputera appserver.aaddscontoso.com :

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

W przypadku wdrażania wielu łączników sieci prywatnej firmy Microsoft Entra należy skonfigurować klucz KCD oparty na zasobach dla każdego wystąpienia łącznika.

Następne kroki

Dzięki serwerowi proxy aplikacji Entra firmy Microsoft zintegrowanemu z usługami Domain Services opublikuj aplikacje, aby użytkownicy uzyskiwali dostęp. Aby uzyskać więcej informacji, zobacz Publikowanie aplikacji przy użyciu serwera proxy aplikacji Firmy Microsoft Entra.