Rozwiązywanie problemów ze zmianami zasad dostępu warunkowego za pomocą dzienników inspekcji

Dziennik inspekcji usługi Microsoft Entra jest cennym źródłem informacji podczas rozwiązywania problemów dotyczących przyczyn i sposobów wprowadzania zmian w zasadach dostępu warunkowego.

Dane dziennika inspekcji są domyślnie przechowywane tylko przez 30 dni, co może nie być wystarczająco długie dla każdej organizacji. Organizacje mogą przechowywać dane przez dłuższy czas, zmieniając ustawienia diagnostyczne w identyfikatorze Entra firmy Microsoft na:

- Wysyłanie danych do obszaru roboczego usługi Log Analytics

- Archiwizowanie danych na koncie magazynu

- Przesyłanie strumieniowe danych do usługi Event Hubs

- Wysyłanie danych do rozwiązania partnerskiego

Znajdź te opcje w obszarze> Ustawienia diagnostyczne monitorowania tożsamości i kondycji>>Edytuj ustawienie. Jeśli nie masz ustawienia diagnostycznego, postępuj zgodnie z instrukcjami w artykule Create diagnostic settings to send platform logs and metrics to different destinations to create one (Tworzenie ustawień diagnostycznych w celu wysyłania dzienników i metryk platformy do różnych miejsc docelowych).

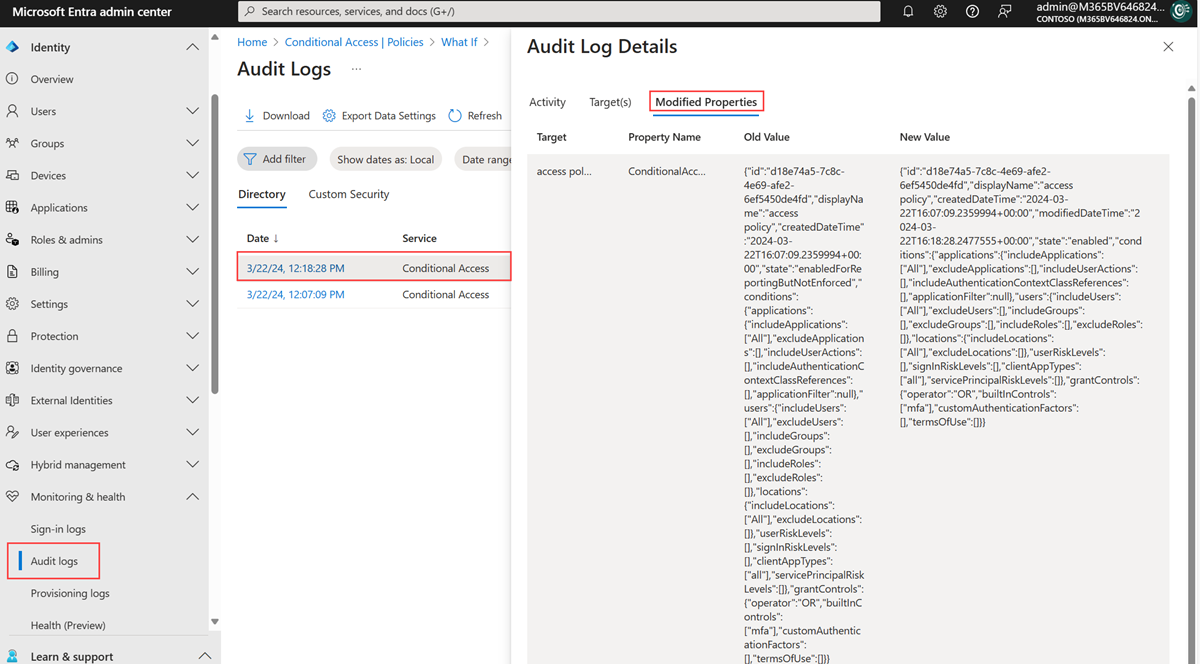

Korzystanie z dziennika inspekcji

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

Przejdź do obszaru Monitorowanie tożsamości>i dzienniki inspekcji kondycji.>

Wybierz zakres dat, dla którego chcesz wykonać zapytanie.

W filtrze Usługa wybierz pozycję Dostęp warunkowy i wybierz przycisk Zastosuj .

Dzienniki inspekcji domyślnie wyświetlają wszystkie działania. Otwórz filtr Działanie, aby zawęzić działania. Aby uzyskać pełną listę działań dziennika inspekcji dla dostępu warunkowego, zobacz działania dziennika inspekcji.

Aby wyświetlić szczegóły, wybierz wiersz. Karta Zmodyfikowane właściwości zawiera listę zmodyfikowanych wartości JSON dla wybranego działania inspekcji.

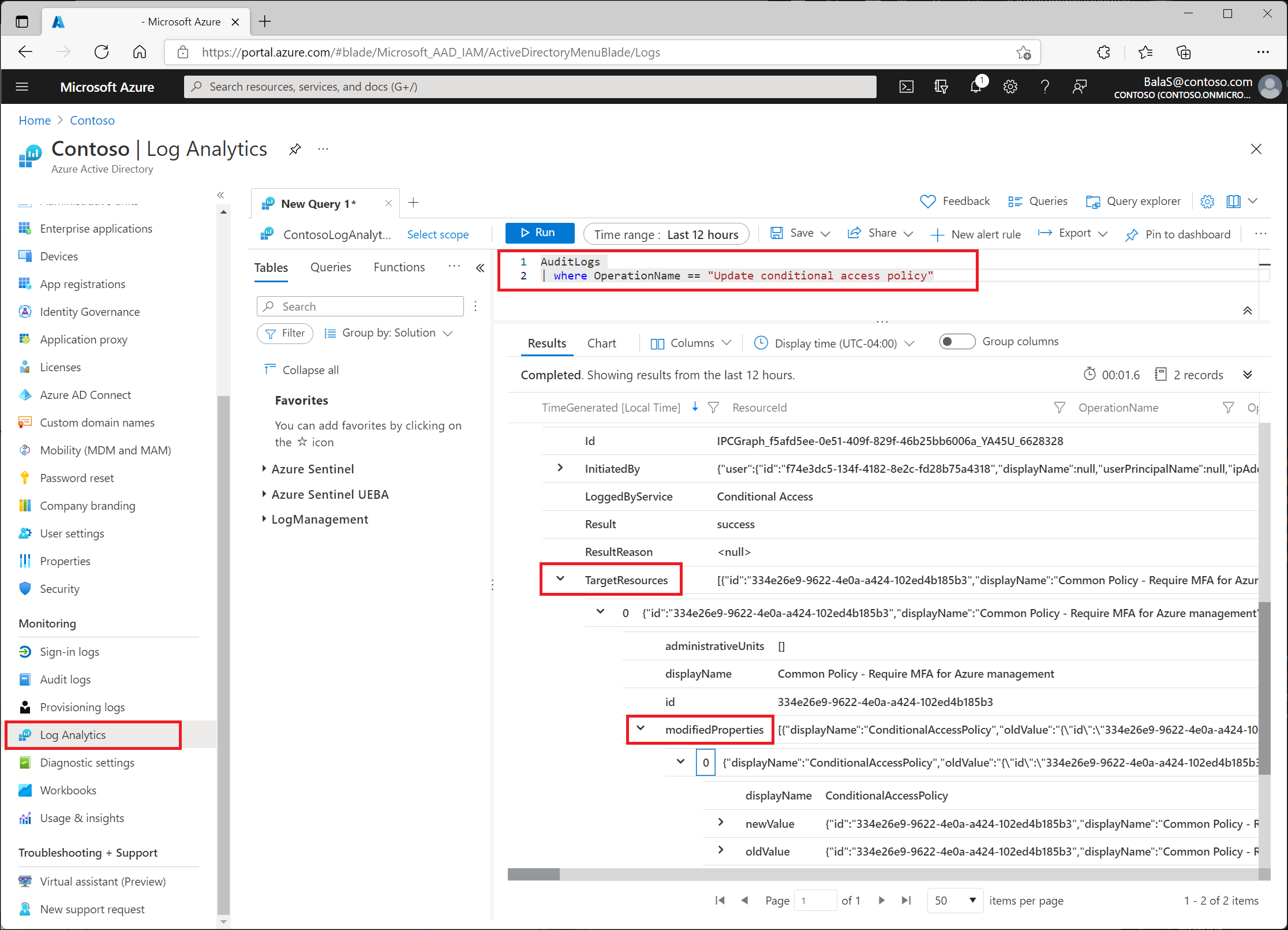

Korzystanie z usługi Log Analytics

Usługa Log Analytics umożliwia organizacjom wykonywanie zapytań dotyczących danych przy użyciu wbudowanych zapytań lub niestandardowych utworzonych zapytań Kusto, aby uzyskać więcej informacji, zobacz Rozpoczynanie pracy z zapytaniami dzienników w usłudze Azure Monitor.

Po włączeniu funkcji znajdowania dostępu do usługi Log Analytics w usłudze Identity>Monitoring and Health>Log Analytics. Tabela, która jest najbardziej interesująca administratorów dostępu warunkowego, to AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Zmiany można znaleźć w obszarze TargetResources>modifiedProperties.

Odczytywanie wartości

Stare i nowe wartości z dziennika inspekcji i usługi Log Analytics są w formacie JSON. Porównaj dwie wartości, aby zobaczyć zmiany zasad.

Stary przykład zasad:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Zaktualizowany przykład zasad:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

W poprzednim przykładzie zaktualizowane zasady nie zawierają warunków użytkowania w kontrolkach udzielania.