Wymaganie zasad ochrony aplikacji na urządzeniach z systemem Windows

Zasady ochrony aplikacji stosowane są w ramach zarządzania aplikacjami mobilnymi (MAM) do określonych aplikacji na urządzeniu. Te zasady umożliwiają zabezpieczanie danych w aplikacji w scenariuszach, takich jak bring your own device (BYOD).

Wymagania wstępne

- Obsługujemy stosowanie zasad w przeglądarce Microsoft Edge na urządzeniach z systemem Windows 11 i Windows 10 w wersji 20H2 lub nowszej, które mają zainstalowaną aktualizację KB5031445.

- Skonfigurowano zasady ochrony aplikacji przeznaczone dla urządzeń z systemem Windows.

- Obecnie nieobsługiwane w chmurach o suwerennej infrastrukturze.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta awaryjne, aby zapobiec zablokowaniu z powodu błędnej konfiguracji zasad. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta usług i zasady usługi, takie jak konto synchronizacji Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Wywołania wykonywane przez reprezentantów usługi nie będą blokowane przez zasady dostępu warunkowego dotyczące użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi.

Tworzenie zasady dostępu warunkowego

Następujące zasady są początkowo umieszczane w trybie jedynie raportowania, aby administratorzy mogli określić wpływ na istniejących użytkowników. Gdy administratorzy są pewni, że polityka ma zastosowanie tak, jak zamierzają, mogą przełączyć się na Włączony lub przygotować wdrożenie, dodając określone grupy i wykluczając inne.

Wymaganie zasad ochrony aplikacji dla urządzeń z systemem Windows

Poniższe kroki ułatwiają tworzenie zasad dostępu warunkowego wymagających zasad ochrony aplikacji podczas korzystania z urządzenia z systemem Windows, które uzyskuje dostęp do grupowania aplikacji usługi Office 365 w dostępie warunkowym. Zasady ochrony aplikacji muszą być również skonfigurowane i przypisane do użytkowników w usłudze Microsoft Intune. Aby uzyskać więcej informacji na temat tworzenia zasad ochrony aplikacji, zobacz artykuł Ochrona aplikacji ustawienia zasad dla systemu Windows. Poniższe zasady obejmują wiele mechanizmów kontroli, które umożliwiają urządzeniom używanie zasad ochrony aplikacji na potrzeby zarządzania aplikacjami mobilnymi (MAM) lub zarządzania nimi i zgodności z zasadami zarządzania urządzeniami przenośnymi (MDM).

Napiwek

Polityki ochrony aplikacji (MAM) obsługują te urządzenia niezarządzane:

- Jeśli urządzenie jest już zarządzane za pomocą zarządzania urządzeniami przenośnymi (MDM), rejestracja w usłudze Intune mam jest zablokowana, a ustawienia zasad ochrony aplikacji nie są stosowane.

- Jeśli urządzenie stanie się zarządzane po rejestracji MAM, ustawienia polityk ochrony aplikacji nie będą już stosowane.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>dostępu warunkowego>zasady.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W sekcji Przypisania wybierz Użytkownicy lub tożsamości obciążeń roboczych.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz Użytkownicy i grupy, a następnie wybierz co najmniej konta w organizacji, które służą do dostępu awaryjnego lub są typu break-glass.

- W obszarze Zasoby docelowe>(dawniej aplikacje w chmurze)>Uwzględnij wybierz pozycję Office 365.

- W warunkach:

-

Na platformach urządzeń ustawiono wartość Konfiguruj na Wartość Tak.

- W obszarze Uwzględnij wybierz platformy urządzeń.

- Wybierz tylko system Windows .

- Wybierz pozycję Gotowe.

-

Aplikacje klienckie mają ustawioną wartość Konfiguruj na Wartość Tak.

- Wybierz tylko przeglądarkę.

-

Na platformach urządzeń ustawiono wartość Konfiguruj na Wartość Tak.

- W obszarze Kontroli dostępu>Udziel wybierz pozycję Udziel dostępu.

- Wybierz pozycję Wymagaj zasad ochrony aplikacji i Wymagaj, aby urządzenie było oznaczone jako zgodne.

- W przypadku wielu kontrolek wybierz pozycję Wymagaj jednej z wybranych kontrolek

- Potwierdź ustawienia i ustaw Włącz politykę na Tryb wyłącznie raportowania.

- Wybierz pozycję Utwórz, aby włączyć swoją politykę.

Notatka

Jeśli ustawisz Wymagaj wszystkich wybranych kontrolek lub po prostu użyjesz Wymagaj zasad ochrony aplikacji samodzielnie, musisz upewnić się, że kierujesz te ustawienia tylko na urządzenia niezarządzane lub że urządzenia nie są zarządzane przez MDM. W przeciwnym razie zasady zablokują dostęp do wszystkich aplikacji, ponieważ nie będą mogły ocenić, czy aplikacja jest zgodna z zasadami.

Po potwierdzeniu przez administratorów ustawień w trybie tylko raportowania, mogą przełączyć przełącznik Włącz politykę z trybu tylko raportowania do Włączone.

Napiwek

Organizacje powinny również wdrożyć politykę, która blokuje dostęp z nieobsługiwanych lub nieznanych platform urządzeń wraz z tą polityką.

Logowanie się na urządzeniach z systemem Windows

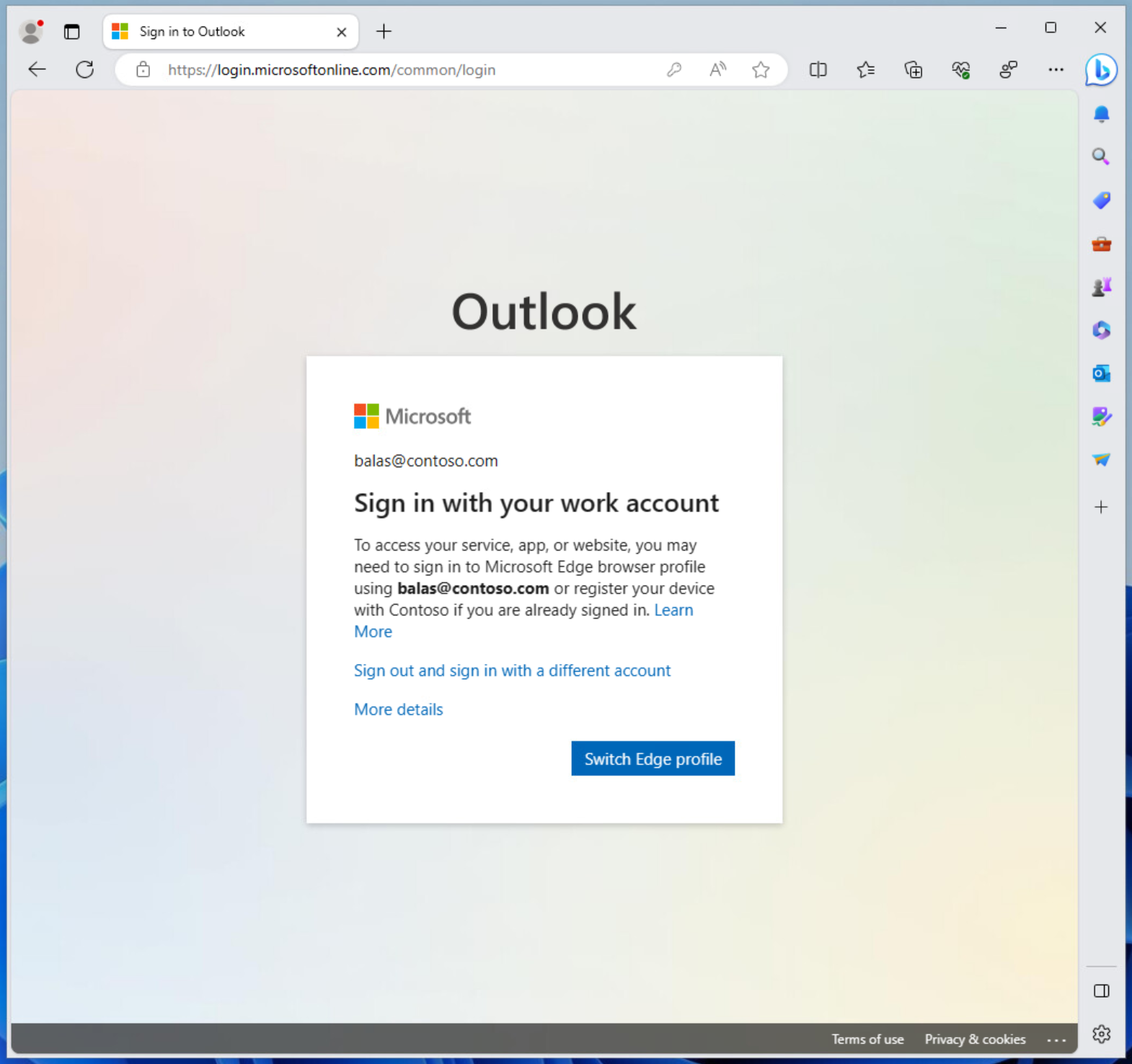

Gdy użytkownicy próbują zalogować się do witryny chronionej przez zasady ochrony aplikacji po raz pierwszy, zostanie wyświetlony monit: Aby uzyskać dostęp do usługi, aplikacji lub witryny internetowej, może być konieczne zalogowanie się do przeglądarki Microsoft Edge przy użyciu username@domain.com lub zarejestrowanie urządzenia organization , jeśli już się zalogowano.

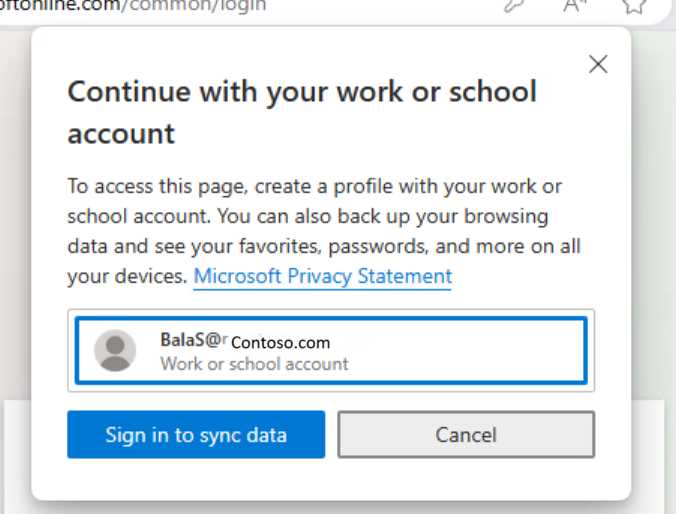

Kliknięcie opcji Przełącz profil Edge powoduje otwarcie okna z listą ich konta służbowego lub szkolnego wraz z opcją Zaloguj się w celu zsynchronizowania danych.

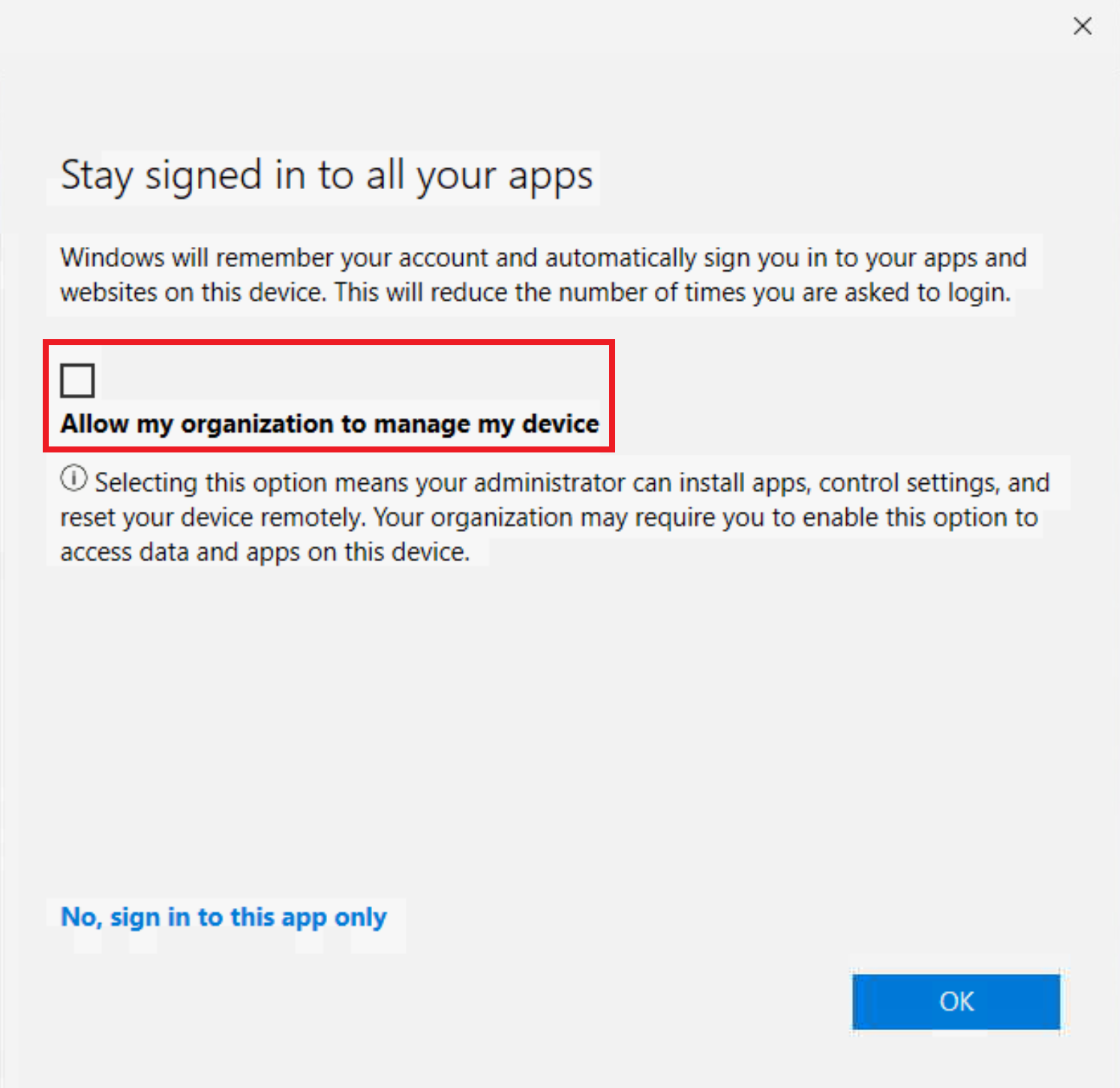

Ten proces otwiera okno umożliwiające systemowi Windows zapamiętanie konta i automatyczne logowanie się do aplikacji i witryn internetowych.

Uwaga

Należy WYCZYŚCIĆ POLE WYBORUZezwól, aby moja organizacja zarządzała moim urządzeniem. Pozostawienie tego zaznaczenia powoduje zarejestrowanie urządzenia w rozwiązaniu do zarządzania urządzeniami przenośnymi (MDM), a nie zarządzania aplikacjami mobilnymi (MAM).

Nie wybieraj pozycji Nie, zaloguj się tylko do tej aplikacji.

Po wybraniu OK może zostać wyświetlone okno postępu w trakcie stosowania zasad. Po kilku chwilach powinno zostać wyświetlone okno z informacją Wszystko jest ustawione, zasady ochrony aplikacji są stosowane.

Rozwiązywanie problemów

Typowe problemy

W niektórych okolicznościach po otrzymaniu strony "Wszystko gotowe" może być nadal wyświetlany monit o zalogowanie się przy użyciu konta służbowego. Ten monit może wystąpić, gdy:

- Twój profil został dodany do przeglądarki Microsoft Edge, ale rejestracja MAM jest nadal przetwarzana.

- Twój profil został dodany do przeglądarki Microsoft Edge, ale wybrałeś opcję "tylko ta aplikacja" na stronie informacyjnej.

- Zarejestrowałeś się do usługi MAM, ale Twoja rejestracja wygasła lub nie spełniasz wymagań organizacji.

Aby rozwiązać te możliwe scenariusze:

- Poczekaj kilka minut i spróbuj ponownie na nowej karcie.

- Skontaktuj się z administratorem, aby sprawdzić, czy zasady zarządzania aplikacjami mobilnymi w usłudze Microsoft Intune są prawidłowo stosowane do Twojego konta.

Istniejące konto

Istnieje znany problem polegający na tym, że istnieje już wcześniej niezarejestrowane konto, na przykład user@contoso.com w przeglądarce Microsoft Edge, lub jeśli użytkownik loguje się bez rejestrowania przy użyciu strony ostrzegawczej, konto nie jest poprawnie zapisane w usłudze MAM. Ta konfiguracja uniemożliwia prawidłowe zarejestrowanie użytkownika w usłudze MAM.