Dostęp warunkowy: filtrowanie dla aplikacji

Obecnie zasady dostępu warunkowego można stosować do wszystkich aplikacji lub poszczególnych aplikacji. Organizacje z dużą liczbą aplikacji mogą utrudniać zarządzanie tym procesem w wielu zasadach dostępu warunkowego.

Filtry aplikacji dla dostępu warunkowego umożliwiają organizacjom tagowanie jednostek usługi za pomocą atrybutów niestandardowych. Te atrybuty niestandardowe są następnie dodawane do ich zasad dostępu warunkowego. Filtry dla aplikacji są oceniane w środowisku uruchomieniowym wystawiania tokenu. Często zadawane pytanie brzmi, czy aplikacje są przypisywane w czasie wykonywania lub konfiguracji.

W tym dokumencie utworzysz niestandardowy zestaw atrybutów, przypiszesz niestandardowy atrybut zabezpieczeń do aplikacji i utworzysz zasady dostępu warunkowego, aby zabezpieczyć aplikację.

Przypisywanie ról

Niestandardowe atrybuty zabezpieczeń są poufne i mogą być zarządzane tylko przez delegowanych użytkowników. Co najmniej jedna z następujących ról powinna być przypisana do użytkowników, którzy zarządzają tymi atrybutami lub zgłaszają je.

| Nazwa roli | opis |

|---|---|

| Administrator przypisania atrybutu | Przypisz niestandardowe klucze i wartości atrybutów zabezpieczeń do obsługiwanych obiektów firmy Microsoft Entra. |

| Czytelnik przypisań atrybutów | Odczytywanie niestandardowych kluczy i wartości atrybutów zabezpieczeń dla obsługiwanych obiektów Firmy Microsoft Entra. |

| Administrator definicji atrybutu | Definiowanie definicji niestandardowych atrybutów zabezpieczeń i zarządzanie nimi. |

| Czytelnik definicji atrybutów | Przeczytaj definicję niestandardowych atrybutów zabezpieczeń. |

Przypisz odpowiednią rolę do użytkowników, którzy zarządzają tymi atrybutami lub zgłaszają je w zakresie katalogu. Aby uzyskać szczegółowe instrukcje, zobacz Przypisywanie ról Microsoft Entra.

Ważne

Domyślnie administrator globalny i inne role administratora nie mają uprawnień do odczytu, definiowania ani przypisywania niestandardowych atrybutów zabezpieczeń.

Tworzenie niestandardowych atrybutów zabezpieczeń

Postępuj zgodnie z instrukcjami w artykule Dodawanie lub dezaktywowanie niestandardowych atrybutów zabezpieczeń w identyfikatorze Entra firmy Microsoft, aby dodać następujący zestaw atrybutów i nowe atrybuty.

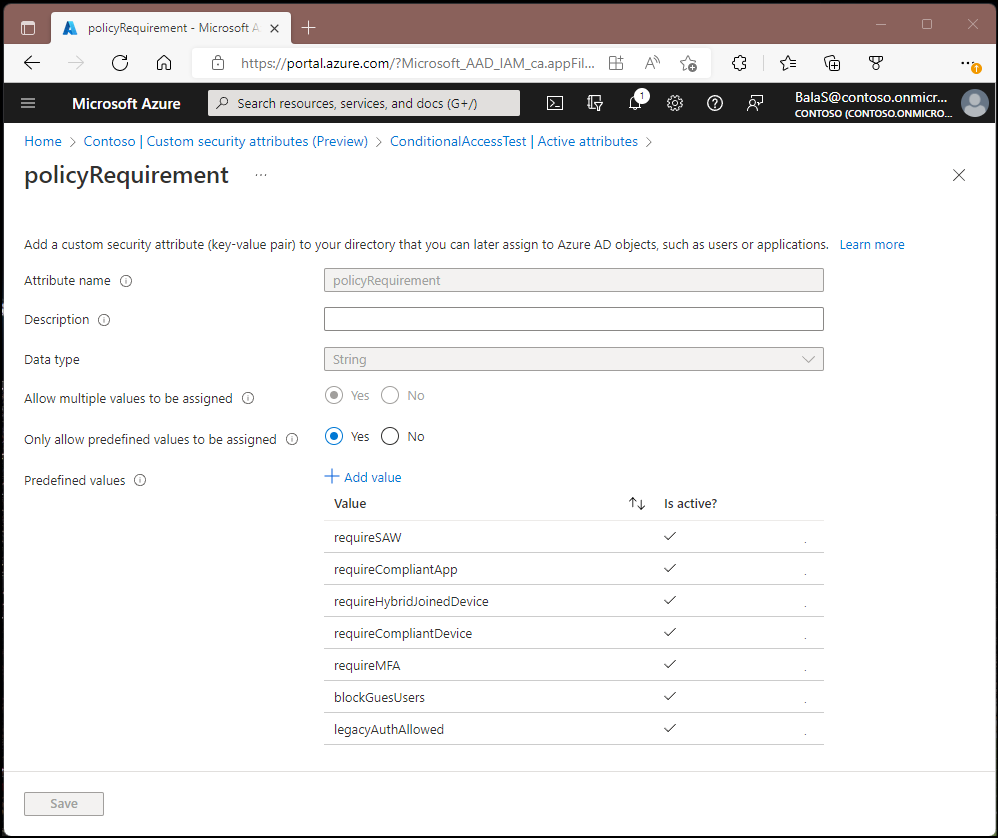

- Utwórz zestaw atrybutów o nazwie ConditionalAccessTest.

- Utwórz nowe atrybuty o nazwie policyRequirement , które zezwalają na przypisanie wielu wartości i zezwalaj na przypisanie tylko wstępnie zdefiniowanych wartości. Dodajemy następujące wstępnie zdefiniowane wartości:

- legacyAuthAllowed

- blockGuestUsers

- requireMFA

- requireCompliantDevice

- requireHybridJoinedDevice

- requireCompliantApp

Uwaga

Filtry dostępu warunkowego dla aplikacji działają tylko z niestandardowymi atrybutami zabezpieczeń typu "string". Niestandardowe atrybuty zabezpieczeń obsługują tworzenie typu danych logicznych, ale zasady dostępu warunkowego obsługują tylko ciąg.

Tworzenie zasady dostępu warunkowego

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator dostępu warunkowego i czytelnik definicji atrybutów.

- Przejdź do strony Ochrona>dostępu warunkowego.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Zasoby docelowe wybierz następujące opcje:

- Wybierz, jakie zasady mają zastosowanie do aplikacji w chmurze.

- Uwzględnij pozycję Wybierz zasoby.

- Wybierz pozycję Edytuj filtr.

- Ustaw pozycję Konfiguruj na Wartość Tak.

- Wybierz utworzony wcześniej atrybut o nazwie policyRequirement.

- Ustaw wartość Operator na Wartość Zawiera.

- Ustaw wartość na wymagaj uwierzytelniania wieloskładnikowego.

- Wybierz pozycję Gotowe.

- W obszarze Kontrola>dostępu Udziel wybierz pozycję Udziel dostępu, Wymagaj uwierzytelniania wieloskładnikowego i wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasadyna tylko raport.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Po potwierdzeniu przez administratorów ustawień w trybie tylko do raportu mogą przenieść przełącznik Włącz zasady z obszaru Tylko raport do pozycji Włączone.

Konfigurowanie atrybutów niestandardowych

Krok 1. Konfigurowanie przykładowej aplikacji

Jeśli masz już aplikację testową, która korzysta z jednostki usługi, możesz pominąć ten krok.

Skonfiguruj przykładową aplikację, która demonstruje sposób uruchamiania zadania lub usługi systemu Windows przy użyciu tożsamości aplikacji zamiast tożsamości użytkownika. Postępuj zgodnie z instrukcjami w artykule Szybki start: uzyskiwanie tokenu i wywoływanie interfejsu API programu Microsoft Graph przy użyciu tożsamości aplikacji konsolowej w celu utworzenia tej aplikacji.

Krok 2. Przypisywanie niestandardowego atrybutu zabezpieczeń do aplikacji

Jeśli nie masz jednostki usługi wymienionej w dzierżawie, nie można jej zastosować. Pakiet office 365 jest przykładem jednej z takich jednostek usługi.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator dostępu warunkowego~/tożsamość/kontrola dostępu oparta na rolach/uprawnienia-reference.md#conditional-access-administrator) i administrator przypisania atrybutów.

- Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

- Wybierz jednostkę usługi, do której chcesz zastosować niestandardowy atrybut zabezpieczeń.

- W obszarze > zabezpieczeń niestandardowych wybierz pozycję Dodaj przypisanie.

- W obszarze Zestaw atrybutów wybierz pozycję ConditionalAccessTest.

- W obszarze Nazwa atrybutu wybierz pozycję zasadyWymagania.

- W obszarze Przypisane wartości wybierz pozycję Dodaj wartości, wybierz pozycję requireMFA z listy, a następnie wybierz pozycję Gotowe.

- Wybierz pozycję Zapisz.

Krok 3. Testowanie zasad

Zaloguj się jako użytkownik, do którego będą stosowane zasady, i przetestuj, aby sprawdzić, czy usługa MFA jest wymagana podczas uzyskiwania dostępu do aplikacji.

Inne scenariusze

- Blokowanie starszego uwierzytelniania

- Blokowanie dostępu zewnętrznego do aplikacji

- Wymaganie zgodnych zasad ochrony urządzeń lub aplikacji usługi Intune

- Wymuszanie kontrolek częstotliwości logowania dla określonych aplikacji

- Wymaganie stacji roboczej z dostępem uprzywilejowanym dla określonych aplikacji

- Wymaganie kontroli sesji dla użytkowników o wysokim ryzyku i określonych aplikacji

Powiązana zawartość

Określanie efektu przy użyciu trybu tylko do uzyskiwania dostępu warunkowego