Włączanie lokalnej ochrony haseł w usłudze Microsoft Entra

Użytkownicy często tworzą hasła, które używają typowych słów lokalnych, takich jak szkoła, drużyna sportowa lub sławna osoba. Te hasła są łatwe do odgadnięcia i słabe w przypadku ataków opartych na słowniku. Aby wymusić silne hasła w organizacji, usługa Microsoft Entra Password Protection udostępnia globalną i niestandardową listę zakazanych haseł. Żądanie zmiany hasła kończy się niepowodzeniem, jeśli występuje zgodność z listą zakazanych haseł.

Aby chronić lokalne środowisko usług Active Directory Domain Services (AD DS), możesz zainstalować i skonfigurować Microsoft Entra Password Protection, aby współpracowało z lokalnym kontrolerem domeny. W tym artykule pokazano, jak włączyć ochronę haseł firmy Microsoft dla środowiska lokalnego.

Aby uzyskać więcej informacji na temat sposobu działania ochrony haseł w usłudze Microsoft Entra w środowisku lokalnym, zobacz Jak wymusić ochronę haseł w usłudze Microsoft Entra dla usługi Active Directory systemu Windows Server.

Przed rozpoczęciem

W tym artykule pokazano, jak włączyć ochronę haseł firmy Microsoft dla środowiska lokalnego. Przed ukończeniem tego artykułu zainstalować i zarejestrować usługę proxy ochrony haseł firmy Microsoft i agentów dc w lokalnym środowisku usług AD DS.

Włączanie lokalnej ochrony haseł

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator Uwierzytelniania.

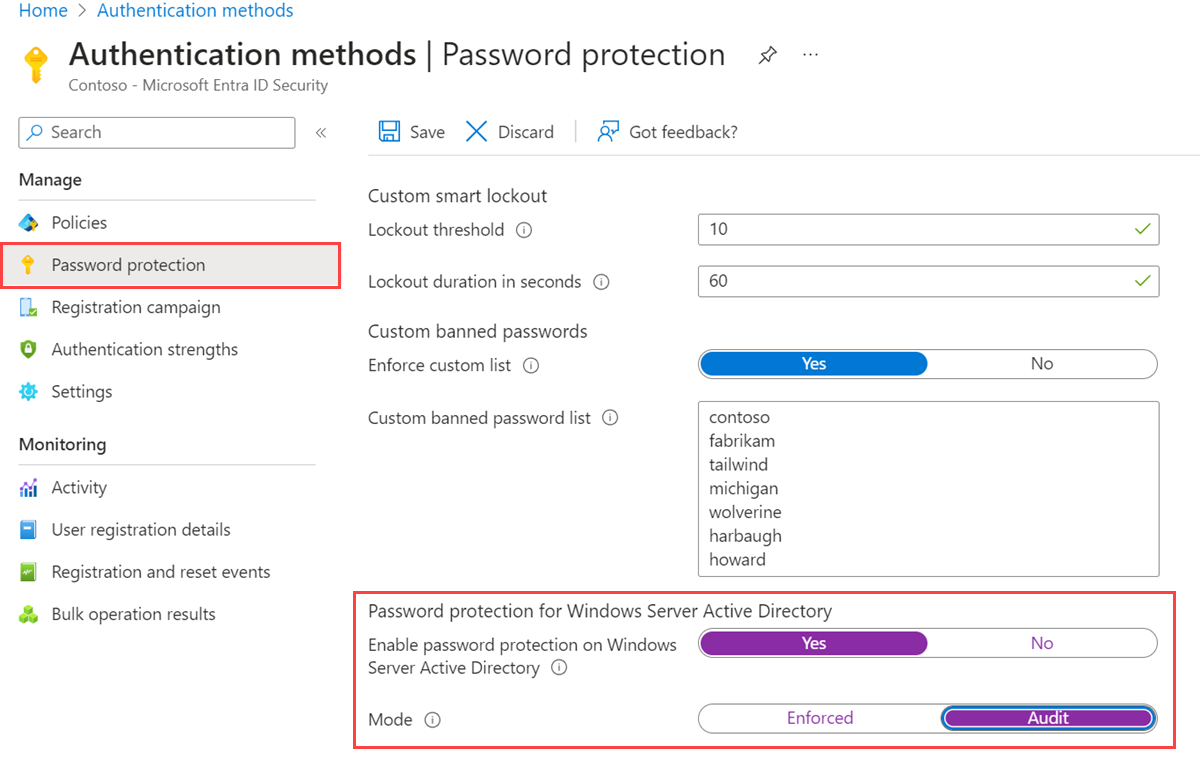

Przejdź do Ochrona>Metody uwierzytelniania>Ochrona haseł.

Ustaw opcję Włącz ochronę haseł w usłudze Active Directory systemu Windows ServerTak.

Gdy to ustawienie ma wartość Nie, wszyscy wdrożeni agenci dc ochrony haseł firmy Microsoft Entra przechodzą w tryb spoczynku, w którym wszystkie hasła są akceptowane as-is. Nie są wykonywane żadne działania sprawdzania poprawności, a zdarzenia inspekcji nie są generowane.

Zaleca się wstępne ustawienie trybu na Audit. Po zapoznaniu się z funkcją i wpływem na użytkowników w organizacji możesz przełączyć tryb na Wymuszony. Aby uzyskać więcej informacji, zobacz następującą sekcję dotyczącą trybów działania.

Kiedy będziesz gotowy, wybierz Zapisz.

Tryby działania

Po włączeniu lokalnej ochrony haseł Microsoft Entra można użyć trybu audytu lub trybu wymuszania . Zalecamy, aby początkowe wdrażanie i testowanie zawsze rozpoczynało się w trybie inspekcji. Wpisy w dzienniku zdarzeń powinny następnie być monitorowane, aby przewidzieć, czy jakiekolwiek istniejące procesy operacyjne będą zakłócane po włączeniu trybu wymuszania.

Tryb inspekcji

Tryb audytu jest przeznaczony jako sposób uruchamiania oprogramowania w trybie "co by było, gdyby". Każda usługa agenta dc ochrony haseł firmy Microsoft ocenia hasło przychodzące zgodnie z aktualnie aktywnymi zasadami.

Jeśli bieżące zasady są skonfigurowane w trybie inspekcji, "złe" hasła powodują komunikaty w dzienniku zdarzeń, ale są przetwarzane i aktualizowane. To zachowanie jest jedyną różnicą między trybem inspekcji i wymuszania. Wszystkie inne operacje działają tak samo.

Tryb wymuszony

Wymuszony tryb jest przeznaczony jako ostateczna konfiguracja. Podobnie jak w trybie audytu, każda usługa agenta Microsoft Entra Password Protection DC ocenia przychodzące hasła zgodnie z aktualnie aktywną polityką. W przypadku włączenia trybu wymuszonego hasło uznawane za niezabezpieczone zgodnie z zasadami jest odrzucane.

Gdy hasło zostanie odrzucone w trybie wymuszonym przez agenta kontrolera domeny Microsoft Entra Password Protection, użytkownik końcowy zobaczy podobny błąd, jaki pojawiłby się, gdyby jego hasło zostało odrzucone przez tradycyjne lokalne egzekwowanie złożoności hasła. Na przykład użytkownik może zobaczyć następujący tradycyjny komunikat o błędzie na ekranie logowania systemu Windows lub zmienić hasło:

"Nie można zaktualizować hasła. Wartość podana dla nowego hasła nie spełnia wymagań dotyczących długości, złożoności ani historii domeny".

Ten komunikat jest tylko jednym przykładem kilku możliwych wyników. Określony komunikat o błędzie może się różnić w zależności od rzeczywistego oprogramowania lub scenariusza, który próbuje ustawić niezabezpieczone hasło.

Użytkownicy końcowi, których dotyczy problem, mogą potrzebować współpracy ze swoimi pracownikami IT, aby zrozumieć nowe wymagania i wybrać bezpieczne hasła.

Notatka

Usługa Microsoft Entra Password Protection nie ma kontroli nad określonym komunikatem o błędzie wyświetlanym przez komputer kliencki, gdy słabe hasło zostanie odrzucone.

Następne kroki

Aby dostosować listę zakazanych haseł dla organizacji, zobacz Configure the Microsoft Entra Password Protection custom banned password list.

Aby monitorować zdarzenia lokalne, zobacz Monitorowanie lokalnego programu Microsoft Entra Password Protection.