Jak uruchomić kampanię rejestracji w celu skonfigurowania aplikacji Microsoft Authenticator

Podczas logowania można zachęcić użytkowników do skonfigurowania aplikacji Microsoft Authenticator. Użytkownicy przechodzą przez zwykłe logowanie, wykonują uwierzytelnianie wieloskładnikowe jak zwykle, a następnie otrzymują monit o skonfigurowanie aplikacji Microsoft Authenticator. Możesz uwzględnić lub wykluczyć użytkowników lub grupy, aby kontrolować, kto zostanie posunięty do skonfigurowania aplikacji. Umożliwia to ukierunkowanym kampaniom przenoszenie użytkowników z mniej bezpiecznych metod uwierzytelniania do aplikacji Authenticator.

Możesz również zdefiniować, ile dni użytkownik może odroczyć lub "odłożenie", posunięcie. Jeśli użytkownik naciśnie pozycję Pomiń na razie, aby odłożyć konfigurację aplikacji, otrzyma przypomnienie przy następnej próbie uwierzytelniania wieloskładnikowego po upływie czasu drzemki. Możesz zdecydować, czy użytkownik może przesunąć powiadomienie bez ograniczeń czasowych, czy maksymalnie trzy razy (po czym wymagana jest rejestracja).

Uwaga

Gdy użytkownicy przechodzą przez regularne logowanie, zasady dostępu warunkowego, które zarządzają rejestracją informacji zabezpieczających mają zastosowanie przed wyświetleniem monitu o skonfigurowanie aplikacji Authenticator. Na przykład, jeśli zasady dostępu warunkowego wymagają, aby aktualizacje informacji zabezpieczających były możliwe tylko w sieci wewnętrznej, użytkownicy nie będą proszeni o skonfigurowanie aplikacji Authenticator, chyba że znajdują się w tej sieci.

Wymagania wstępne

- Twoja organizacja musi włączyć uwierzytelnianie wieloskładnikowe firmy Microsoft. Każda wersja identyfikatora Entra firmy Microsoft obejmuje uwierzytelnianie wieloskładnikowe firmy Microsoft. Do kampanii rejestracji nie jest wymagana żadna inna licencja.

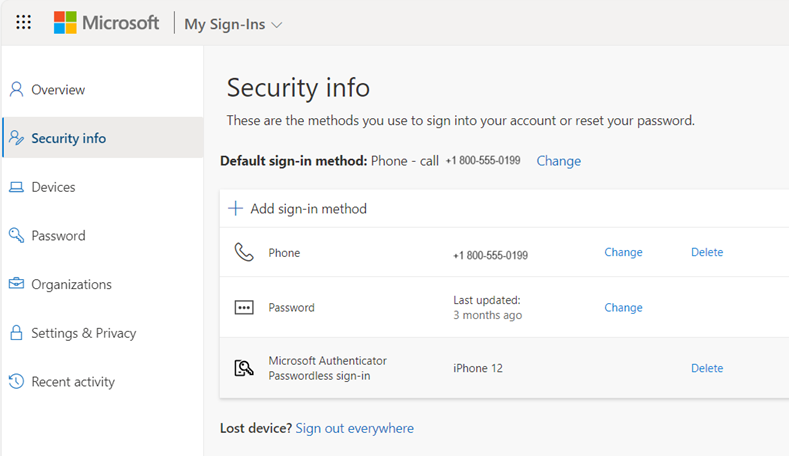

- Użytkownicy nie powinni już mieć skonfigurowanej aplikacji Authenticator do powiadomień push na swoim koncie.

- Administratorzy muszą włączyć użytkowników aplikacji Authenticator przy użyciu jednej z następujących zasad:

- Zasady rejestracji uwierzytelniania wieloskładnikowego: użytkownicy muszą być włączeni dla powiadomień za pośrednictwem aplikacji mobilnej.

- Zasady metod uwierzytelniania: użytkownicy muszą mieć aktywowaną aplikację Authenticator, a tryb uwierzytelniania ustawiony na Dowolne lub Push. Jeśli polityka jest ustawiona na Bezhasłowe, użytkownik nie będzie kwalifikował się do zachęty. Aby uzyskać więcej informacji na temat ustawiania trybu uwierzytelniania, zobacz Włączanie logowania bez hasła w aplikacji Microsoft Authenticator.

Środowisko użytkownika

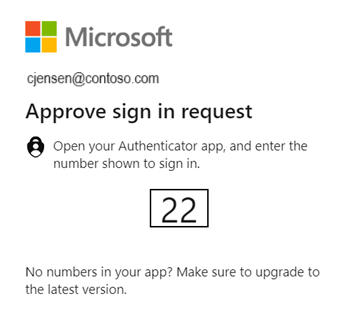

Najpierw należy pomyślnie uwierzytelnić się przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft (MFA).

Jeśli włączono powiadomienia push w aplikacji Authenticator, ale nie masz jeszcze jej skonfigurowanej, pojawi się monit o skonfigurowanie aplikacji Authenticator w celu poprawy doświadczenia logowania.

Uwaga

Inne funkcje zabezpieczeń, takie jak kod dostępu bez hasła, samoobsługowe resetowanie hasła lub domyślne ustawienia zabezpieczeń, mogą również monitować o konfigurację.

Naciśnij pozycję Dalej i przejdź do konfiguracji aplikacji Authenticator.

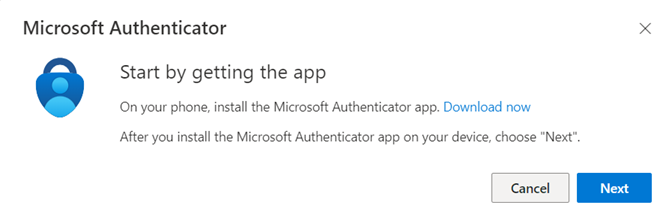

Najpierw pobierz aplikację.

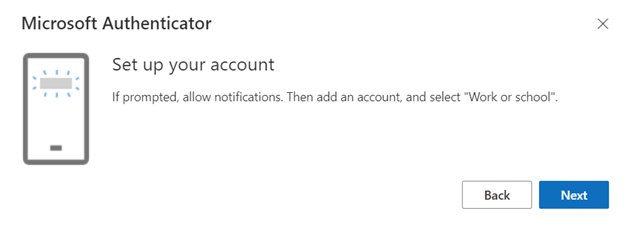

Zobacz, jak skonfigurować aplikację Authenticator.

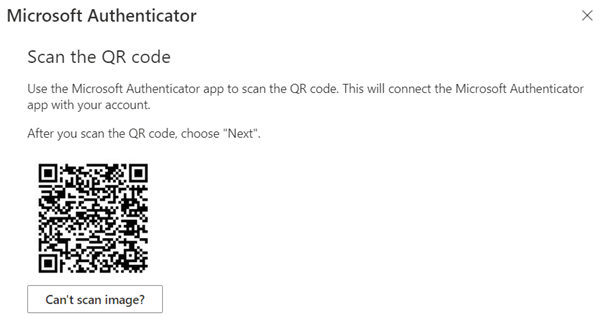

Skanuj kod QR.

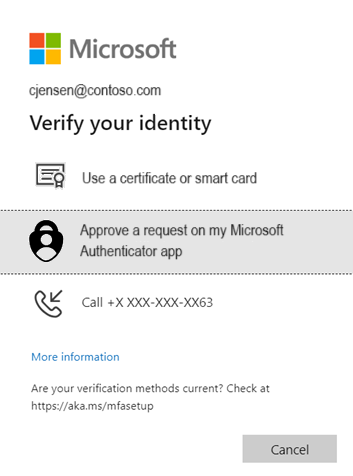

Zweryfikuj tożsamość.

Zatwierdź powiadomienie testowe na urządzeniu.

Aplikacja Authenticator została pomyślnie skonfigurowana.

Jeśli nie chcesz instalować aplikacji Authenticator, możesz nacisnąć pozycję Pomiń na razie , aby odłożyć monit przez maksymalnie 14 dni, co może zostać ustawione przez administratora. Użytkownicy z subskrypcjami bezpłatnej i próbnej mogą odłożyć monit do trzech razy.

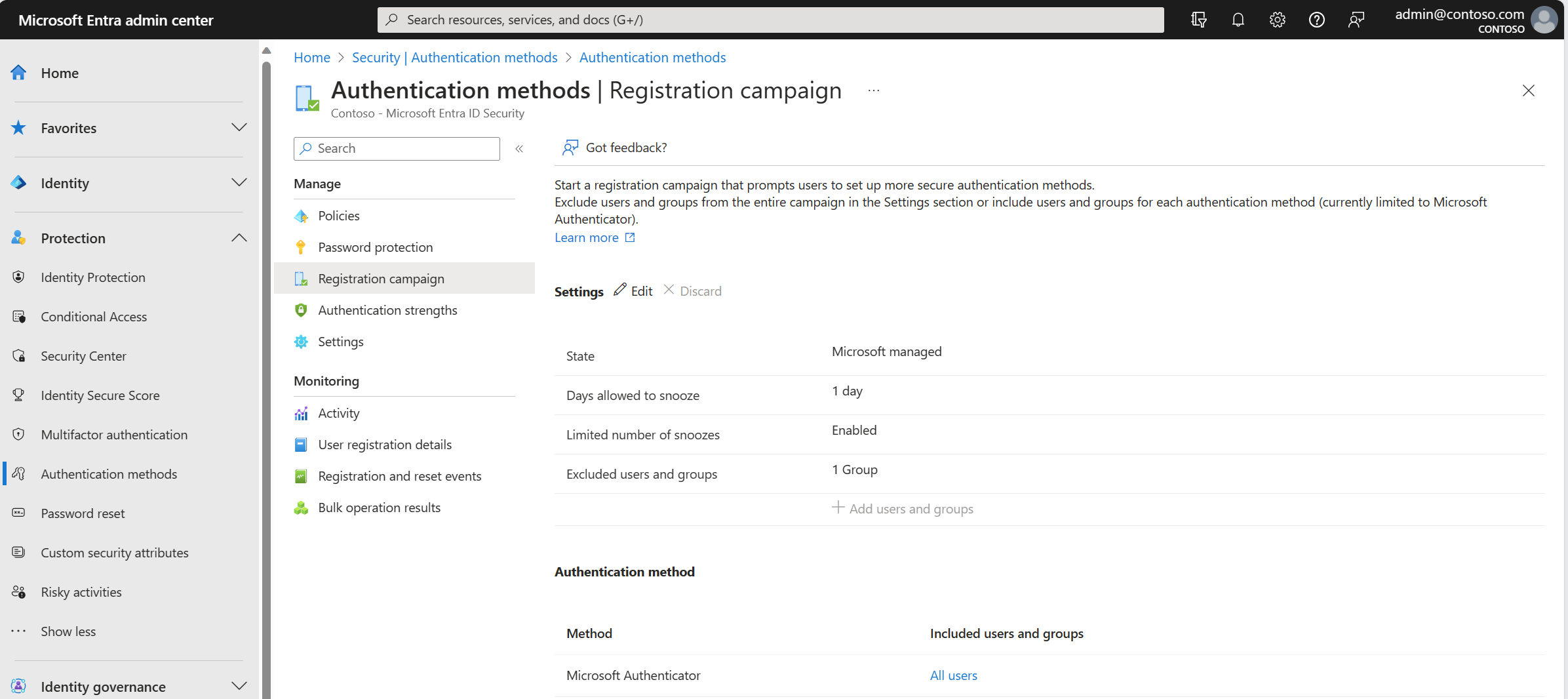

Włączanie zasad kampanii rejestracji przy użyciu centrum administracyjnego Microsoft Entra

Aby włączyć kampanię rejestracji w centrum administracyjnym firmy Microsoft Entra, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

Przejdź do Ochrona>Metody uwierzytelniania>Kampania rejestracji i kliknij Edytuj.

Dla stanu:

- Wybierz pozycję Włączone, aby włączyć kampanię rejestracji dla wszystkich użytkowników.

- Wybierz zarządzane przez Microsoft, aby włączyć kampanię rejestracji tylko dla użytkowników połączeń głosowych lub wiadomości SMS. Ustawienie zarządzane przez firmę Microsoft umożliwia firmie Microsoft ustawienie wartości domyślnej. Aby uzyskać więcej informacji, zobacz Ochrona metod uwierzytelniania w usłudze Microsoft Entra ID.

Jeśli stan kampanii rejestracji jest ustawiony na Włączone lub Zarządzane przez firmę Microsoft, możesz skonfigurować środowisko dla użytkowników końcowych, korzystając z ograniczonej liczby drzemek:

- Jeśli włączono ograniczoną liczbę snoozes , użytkownicy mogą pominąć monit o przerwanie 3 razy, po czym są zmuszeni do zarejestrowania aplikacji Authenticator.

- Jeśli ograniczona liczba drzemek jest wyłączona, użytkownicy mogą wstrzymywać powiadomienia nieograniczoną liczbę razy i uniknąć rejestracji w aplikacji Authenticator.

Dni dozwolone na drzemkę ustawia przedział czasu między dwoma kolejnymi monitami przerwania. Jeśli na przykład ustawiono wartość 3 dni, użytkownicy, którzy pominąli rejestrację, nie będą monitowani ponownie do 3 dni.

Wybierz wszystkich użytkowników lub grupy do wykluczenia z kampanii rejestracji, a następnie kliknij przycisk Zapisz.

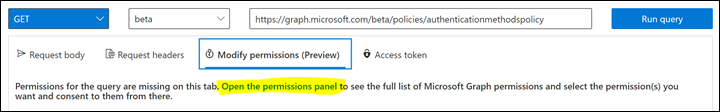

Włącz zasady kampanii rejestracji przy użyciu Graph Explorer

Oprócz korzystania z centrum administracyjnego firmy Microsoft Entra można również włączyć zasady kampanii rejestracji przy użyciu Eksploratora programu Graph. Aby włączyć zasady kampanii rejestracji, należy użyć zasad metod uwierzytelniania przy użyciu interfejsów API programu Graph. Ci, którym przypisano co najmniej rolę administratora zasad uwierzytelniania, mogą zaktualizować zasady.

Aby skonfigurować zasady przy użyciu Eksploratora programu Graph:

Zaloguj się do Eksploratora programu Graph i upewnij się, że masz zgodę na uprawnienia Policy.Read.All i Policy.ReadWrite.AuthenticationMethod .

Aby otworzyć panel Uprawnienia:

Pobierz zasady metody uwierzytelniania:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyZaktualizuj sekcję registrationEnforcement i authenticationMethodsRegistrationCampaign w zasadach, aby włączyć zachętę dla użytkownika lub grupy.

Aby zaktualizować zasady, wykonaj poprawkę w zasadach metod uwierzytelniania tylko przy użyciu zaktualizowanej sekcji registrationEnforcement:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

W poniższej tabeli wymieniono właściwości authenticationMethodsRegistrationCampaign.

| Nazwisko | Możliwe wartości | opis |

|---|---|---|

| czas drzemki w dniach | Zakres: 0–14 | Definiuje liczbę dni, po których użytkownik zostanie ponownie przypomniany. Jeśli wartość to 0, użytkownik otrzymuje przypomnienie przy każdej próbie uwierzytelniania wieloskładnikowego. Ustawienie domyślne: 1 dzień |

| wymuśRejestracjęPoDopuszczalnychDrzemkach | „prawda” „false” |

Określa, czy użytkownik musi wykonać konfigurację po 3 drzemkach. Jeśli tak, użytkownik musi się zarejestrować. Jeśli wartość jest fałszywa, użytkownik może odłożyć na czas nieokreślony. Domyślnie: prawda. |

| stan | "włączone" "wyłączone" "wartość domyślna" |

Umożliwia włączenie lub wyłączenie funkcji. Wartość domyślna jest używana, gdy konfiguracja nie została jawnie ustawiona i będzie używać wartości domyślnej identyfikatora Entra firmy Microsoft dla tego ustawienia. Domyślne ustawienie jest włączone dla użytkowników połączeń głosowych i wiadomości SMS we wszystkich dzierżawcach. Zmień stan na włączony (dla wszystkich użytkowników) lub wyłączony zgodnie z potrzebami. |

| wykluczCele | Nie dotyczy | Umożliwia wykluczenie różnych użytkowników i grup, których chcesz pominąć z funkcji. Jeśli użytkownik znajduje się w grupie wykluczonej i w grupie włączonej, użytkownik zostanie wykluczony z tej funkcji. |

| obejmijCele | Nie dotyczy | Umożliwia dołączenie różnych użytkowników i grup, dla których ma być przeznaczona funkcja. |

Poniższa tabela zawiera includeTargets właściwości.

| Nazwisko | Możliwe wartości | opis |

|---|---|---|

| typ celu | "użytkownik" grupa |

Rodzaj jednostki docelowej. |

| ID | Identyfikator GUID | Identyfikator użytkownika lub grupy docelowej. |

| ukierunkowanaMetodaUwierzytelniania | Microsoft Authenticator | Użytkownik metody uwierzytelniania jest monitowany o zarejestrowanie. Jedyną dozwoloną wartością jest "microsoftAuthenticator". |

W poniższej tabeli wymieniono właściwości excludeTargets .

| Nazwisko | Możliwe wartości | opis |

|---|---|---|

| typ celu | "użytkownik" grupa |

Rodzaj jednostki docelowej. |

| identyfikator | Ciąg | Identyfikator użytkownika lub grupy docelowej. |

Przykłady

Oto kilka przykładowych nazw JSON, których można użyć do rozpoczęcia pracy.

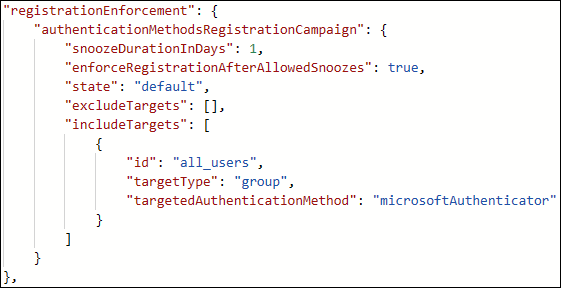

Uwzględnij wszystkich użytkowników

Jeśli chcesz uwzględnić wszystkich użytkowników w swojej dzierżawie, uaktualnij poniższy przykład JSON, używając odpowiednich identyfikatorów GUID użytkowników i grup. Następnie wklej go w Eksploratorze programu Graph i uruchom polecenie

PATCHw punkcie końcowym.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Uwzględnij określonych użytkowników lub grupy użytkowników

Jeśli chcesz uwzględnić niektórych użytkowników lub grupy w Twoim środowisku, zaktualizuj poniższy przykład JSON, używając odpowiednich identyfikatorów GUID użytkowników i grup. Następnie wklej kod JSON w Eksploratorze programu Graph i uruchom polecenie

PATCHw punkcie końcowym.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Dołączanie i wykluczanie określonych użytkowników lub grup

Jeśli chcesz uwzględnić i wykluczyć niektórych użytkowników lub grupy w swojej dzierżawie, zaktualizuj poniższy przykład JSON przy użyciu odpowiednich identyfikatorów GUID użytkowników i grup. Następnie wklej go w Eksploratorze programu Graph i uruchom polecenie

PATCHw punkcie końcowym.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

Identyfikacja identyfikatorów GUID użytkowników do wstawienia w JSON-ach

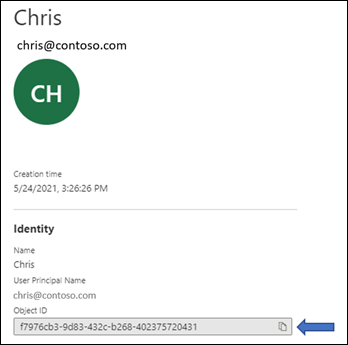

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

W bloku Zarządzanie kliknij pozycję Użytkownicy.

Na stronie Użytkownicy zidentyfikuj określonego użytkownika, którego chcesz kierować.

Po naciśnięciu określonego użytkownika zobaczysz jego identyfikator obiektu, który jest identyfikatorem GUID użytkownika.

Identyfikuj identyfikatory GUID grup do wstawienia w plikach JSON

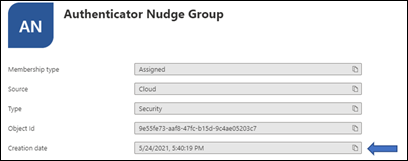

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

W bloku Zarządzanie naciśnij pozycję Grupy.

Na stronie Grupy zidentyfikuj określoną grupę, na którą chcesz kierować.

Naciśnij grupę i pobierz identyfikator obiektu.

Ograniczenia

Monit nie będzie wyświetlany na urządzeniach mobilnych z systemem Android lub iOS.

Często zadawane pytania

Czy kampania rejestracji jest dostępna dla serwera MFA?

Nie, kampania rejestracji jest dostępna tylko dla użytkowników korzystających z uwierzytelniania wieloskładnikowego firmy Microsoft.

Czy użytkownicy mogą być posunięni w aplikacji?

Tak, obsługujemy widoki przeglądarki osadzonej w niektórych aplikacjach. Nie prowadzimy użytkowników w pudełkowych środowiskach wbudowanych ani użytkowników w widokach przeglądarki osadzonych w ustawieniach systemu Windows.

Czy użytkownicy mogą być nagoni na urządzeniu przenośnym?

Kampania rejestracji nie jest dostępna na urządzeniach przenośnych.

Jak długo trwa kampania?

Możesz włączyć kampanię tak długo, jak chcesz. Za każdym razem, gdy chcesz zakończyć prowadzenie kampanii, użyj centrum administracyjnego lub interfejsów API, aby ją wyłączyć.

Czy każda grupa użytkowników może mieć inny czas trwania odłożenia?

Nr. Czas trwania odroczenia powiadomienia jest ustawieniem obowiązującym na poziomie dzierżawy i dotyczy wszystkich grup objętych zakresem.

Czy użytkownicy mogą być nagoni w celu skonfigurowania logowania za pomocą telefonu bez hasła?

Funkcja ma na celu umożliwienie administratorom konfigurowania użytkowników za pomocą uwierzytelniania wieloskładnikowego przy użyciu aplikacji Authenticator, a nie logowania za pomocą telefonu bez hasła.

Czy użytkownik, który loguje się za pomocą zewnętrznej aplikacji uwierzytelniania, zobaczy zachętę?

Tak. Jeśli użytkownik jest włączony do kampanii rejestracji i nie ma skonfigurowanej aplikacji Microsoft Authenticator do powiadomień wypychanych, zostanie poproszony o skonfigurowanie aplikacji Authenticator.

Czy użytkownik, który skonfigurował Authenticator tylko do kodów TOTP, zobaczy przypomnienie?

Tak. Jeśli użytkownik jest aktywowany do kampanii rejestracji, a aplikacja Authenticator nie jest skonfigurowana na potrzeby powiadomień push, użytkownik zostanie poproszony o skonfigurowanie powiadomień push za pomocą aplikacji Authenticator.

Jeśli użytkownik właśnie przeszedł rejestrację uwierzytelniania wieloskładnikowego, czy jest on posunięty w tej samej sesji logowania?

Nie Aby zapewnić dobre środowisko użytkownika, użytkownicy nie będą naganiani w celu skonfigurowania aplikacji Authenticator w tej samej sesji, w której zarejestrowali inne metody uwierzytelniania.

Czy mogę nachylić moich użytkowników, aby zarejestrować inną metodę uwierzytelniania?

Nie Funkcja ta ma na razie na celu posunąć użytkowników tylko do konfigurowania aplikacji Authenticator.

Czy istnieje sposób na ukrycie opcji odłożenia i wymuszenie na użytkownikach skonfigurowania aplikacji Authenticator?

Ustaw opcję Ograniczona liczba snoozes na wartość Włączone , aby użytkownicy mogli odroczyć konfigurację aplikacji do trzech razy, po której wymagana jest konfiguracja.

Czy będę mógł przypomnieć użytkownikom, jeśli nie korzystam z uwierzytelniania wieloskładnikowego Microsoft Entra?

Nie Posuń działa tylko dla użytkowników, którzy wykonują uwierzytelnianie wieloskładnikowe przy użyciu usługi uwierzytelniania wieloskładnikowego firmy Microsoft.

Czy użytkownicy gości/B2B w mojej dzierżawcy otrzymają przypomnienie?

Tak. Jeśli zostały one objęte zakresem zachęty przy użyciu polityki.

Co zrobić, jeśli użytkownik zamknie przeglądarkę?

Jest to to samo, co drzemanie. Jeśli ustawienie jest wymagane dla użytkownika po tym, jak odroczy powiadomienie trzy razy, użytkownik otrzyma monit przy następnym zalogowaniu.

Dlaczego niektórzy użytkownicy nie widzą przypomnienia, gdy istnieje polityka dostępu warunkowego dla "Rejestrowanie informacji zabezpieczających"?

Wskazówka nie będzie wyświetlana, jeśli użytkownik jest objęty polityką dostępu warunkowego, która blokuje dostęp do strony Rejestrowanie informacji zabezpieczających.

Czy użytkownicy widzą przypomnienie, gdy jest wyświetlany ekran warunków użytkowania (ToU) podczas logowania?

Wskazówka nie będzie wyświetlana, jeśli użytkownikowi jest prezentowany ekran warunków użytkowania (ToU) podczas logowania.

Czy użytkownicy widzą posuw, gdy niestandardowe kontrolki dostępu warunkowego mają zastosowanie do logowania?

Powiadomienie nie będzie wyświetlane, jeśli użytkownik zostanie przekierowany podczas logowania z powodu niestandardowych ustawień dostępu warunkowego.

Czy istnieją plany zaprzestania wykorzystywania SMS i Voice jako metod uwierzytelniania wieloskładnikowego?

Nie, nie ma takich planów.

Następne kroki

Włączanie bezhasłowego logowania za pomocą aplikacji Microsoft Authenticator