Konfigurowanie domen niestandardowych za pomocą serwera proxy aplikacji Microsoft Entra

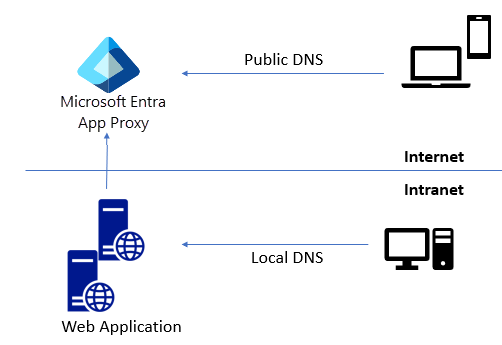

Podczas publikowania aplikacji za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft tworzysz zewnętrzny adres URL dla użytkowników. Ten adres URL uzyskuje domyślną domenę yourtenant.msappproxy.net. Jeśli na przykład opublikujesz aplikację o nazwie Wydatki w dzierżawie o nazwie Contoso, zewnętrzny adres URL to https:\//expenses-contoso.msappproxy.net. Jeśli chcesz użyć własnej nazwy domeny zamiast msappproxy.net, możesz skonfigurować domenę niestandardową dla aplikacji.

Zalety domen niestandardowych

Dobrym pomysłem jest skonfigurowanie domen niestandardowych dla aplikacji, jeśli jest to możliwe. Oto kilka powodów używania domen niestandardowych:

Łącza między aplikacjami działają nawet poza siecią firmową. Bez domeny niestandardowej, jeśli aplikacja zakodowuje na stałe wewnętrzne linki do celów poza proxy aplikacji, a linki nie są zewnętrznie rozpoznawalne, przestają działać. Jeśli wewnętrzne i zewnętrzne adresy URL są takie same, należy uniknąć tego problemu. Jeśli nie możesz używać domen niestandardowych, zobacz Przekierowywanie zakodowanych linków dla aplikacji opublikowanych za pomocą serwera proxy aplikacji Microsoft Entra w celu poznania innych sposobów rozwiązania tego problemu.

Doświadczenie użytkowników jest prostsze, ponieważ mogą używać tego samego adresu URL, aby dostać się do aplikacji, zarówno wewnątrz, jak i na zewnątrz sieci. Nie ma potrzeby uczenia się różnych wewnętrznych i zewnętrznych adresów URL ani śledzenia ich bieżącej lokalizacji.

Możesz kontrolować swoją markę i tworzyć takie adresy URL, jakie chcesz. Domena niestandardowa może pomóc w budowaniu zaufania użytkowników, ponieważ użytkownicy widzą i używają znanej nazwy zamiast

msappproxy.net.Niektóre konfiguracje działają tylko z domenami niestandardowymi. Na przykład potrzebne są domeny niestandardowe dla aplikacji korzystających z języka SAML (Security Assertion Markup Language). Protokół SAML jest używany w przypadku korzystania z usług Active Directory Federation Services (AD FS), ale nie można użyć usługi WS-Federation. Aby uzyskać więcej informacji, zobacz Praca z aplikacjami świadomymi roszczeń w serwerze proxy aplikacji.

Jeśli nie możesz dopasować adresów URL wewnętrznych i zewnętrznych, nie jest tak ważne, aby używać domen niestandardowych. Ale nadal możesz skorzystać z innych korzyści.

Opcje konfiguracji DNS

Istnieje kilka opcji konfigurowania konfiguracji DNS w zależności od wymagań:

Ten sam wewnętrzny i zewnętrzny adres URL, różne zachowanie wewnętrzne i zewnętrzne

Jeśli nie chcesz, aby użytkownicy wewnętrzni byli kierowani za pośrednictwem serwera proxy aplikacji, możesz skonfigurować split-brain DNS. Podzielona infrastruktura DNS kieruje rozpoznawanie nazw na podstawie lokalizacji hosta. Hosty wewnętrzne są kierowane do wewnętrznego serwera nazw domen, a hosty zewnętrzne do zewnętrznego serwera nazw domen.

Różne wewnętrzne i zewnętrzne adresy URL

Gdy wewnętrzne i zewnętrzne adresy URL są różne, nie konfiguruj zachowania podzielonego mózgu. Routing użytkowników jest określany przy użyciu adresu URL. W takim przypadku należy zmienić tylko zewnętrzny system DNS i kierować zewnętrzny adres URL do punktu końcowego serwera proxy aplikacji.

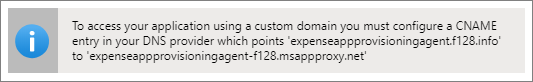

Po wybraniu domeny niestandardowej dla zewnętrznego adresu URL na pasku informacji zostanie wyświetlony wpis CNAME, który należy dodać do zewnętrznego dostawcy DNS. Te informacje są zawsze widoczne, przechodząc do strony serwera proxy aplikacji.

Konfigurowanie i używanie domen niestandardowych

Aby skonfigurować aplikację lokalną do używania domeny niestandardowej, potrzebujesz zweryfikowanej domeny niestandardowej usługi Microsoft Entra, certyfikatu PFX dla domeny niestandardowej oraz aplikacji lokalnej do skonfigurowania.

Ważne

Odpowiadasz za utrzymywanie rekordów DNS, które przekierowują domeny niestandardowe do msappproxy.net domeny. Jeśli zdecydujesz się później usunąć aplikację lub dzierżawę, pamiętaj o usunięciu skojarzonych rekordów DNS dla serwera proxy aplikacji, aby zapobiec nieprawidłowemu używaniu zwisanych rekordów DNS.

Tworzenie i weryfikowanie domeny niestandardowej

Aby utworzyć i zweryfikować domenę niestandardową:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji.

- Przejdź do Tożsamość>Ustawienia>nazwy domen.

- Wybierz pozycję Dodaj domenę niestandardową.

- Wprowadź niestandardową nazwę domeny i wybierz pozycję Dodaj domenę.

- Na stronie domeny skopiuj informacje o rekordzie TXT dla domeny.

- Przejdź do rejestratora domen i utwórz nowy rekord TXT dla domeny na podstawie skopiowanych informacji DNS.

- Po zarejestrowaniu domeny na stronie domeny w identyfikatorze Entra firmy Microsoft wybierz pozycję Weryfikuj. Gdy stan domeny to Zweryfikowany, możesz używać domeny we wszystkich konfiguracjach Microsoft Entra, w tym w serwerze proxy aplikacji.

Aby uzyskać bardziej szczegółowe instrukcje, zobacz Dodawanie niestandardowej nazwy domeny przy użyciu centrum administracyjnego firmy Microsoft Entra.

Konfigurowanie aplikacji do używania domeny niestandardowej

Aby opublikować aplikację za pośrednictwem serwera proxy aplikacji z domeną niestandardową:

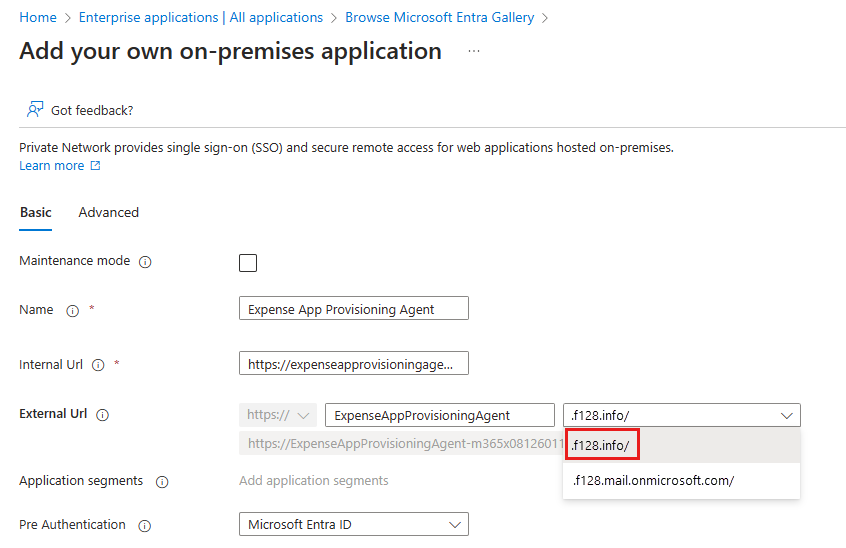

Dla nowej aplikacji w centrum administracyjnym Microsoft Entra przejdź do Identity>Applications>Enterprise applications>Application proxy.

Wybierz pozycję Nowa aplikacja. W sekcji Aplikacje lokalne wybierz pozycję Dodaj aplikację lokalną.

W przypadku aplikacji już w Aplikacje dla przedsiębiorstw wybierz ją z listy, a następnie wybierz pozycję Serwer proxy aplikacji w menu po lewej stronie.

Na stronie ustawień serwera proxy aplikacji wprowadź nazwę, jeśli dodajesz własną aplikację lokalną.

W polu Wewnętrzny adres URL wprowadź wewnętrzny adres URL aplikacji.

W polu Zewnętrzny adres URL z listy rozwijanej wybierz domenę niestandardową, której chcesz użyć.

Wybierz Dodaj.

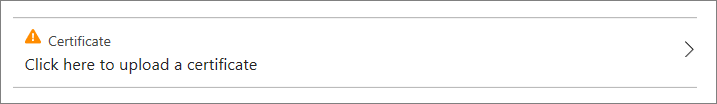

Jeśli domena ma już certyfikat, w polu Certyfikat zostaną wyświetlone informacje o certyfikacie. W przeciwnym razie wybierz pole Certyfikat .

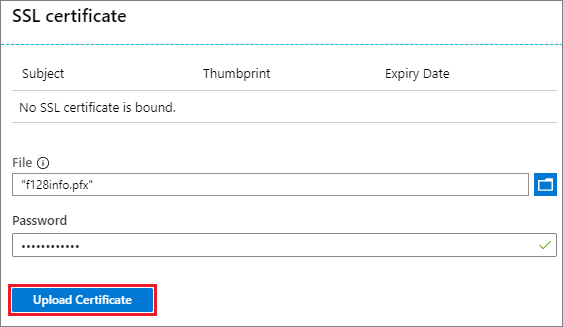

Na stronie Certyfikat SSL przejdź do pliku certyfikatu PFX i wybierz go. Wprowadź hasło certyfikatu, a następnie wybierz pozycję Przekaż certyfikat. Aby uzyskać więcej informacji na temat certyfikatów, zobacz sekcję Certyfikaty dla domen niestandardowych. Jeśli certyfikat jest nieprawidłowy lub występuje problem z hasłem, zostanie wyświetlony komunikat o błędzie. Artykuł często zadawane pytania dotyczące proxy aplikacji zawiera kilka kroków rozwiązywania problemów, które możesz wypróbować.

Napiwek

Domena niestandardowa wymaga przekazania certyfikatu tylko raz. Następnie przekazany certyfikat jest stosowany automatycznie podczas używania domeny niestandardowej dla innych aplikacji.

Jeśli dodano certyfikat, na stronie Proxy aplikacji wybierz pozycję Zapisz.

Na pasku informacji na stronie proxy aplikacji zanotuj wpis CNAME, który należy dodać do strefy DNS.

Postępuj zgodnie z instrukcjami w temacie Zarządzanie rekordami i zestawami rekordów DNS przy użyciu centrum administracyjnego firmy Microsoft Entra, aby dodać rekord DNS, który przekierowuje nowy zewnętrzny adres URL do

msappproxy.netdomeny w usłudze Azure DNS. Jeśli jest używany inny dostawca DNS, skontaktuj się z dostawcą, aby uzyskać instrukcje.Ważne

Upewnij się, że prawidłowo używasz rekordu CNAME wskazującego domenę

msappproxy.net. Nie należy wskazywać rekordów na adresy IP lub nazwy DNS serwera, ponieważ nie są one statyczne i mogą mieć wpływ na odporność usługi.Aby sprawdzić, czy rekord DNS jest poprawnie skonfigurowany, użyj polecenia nslookup , aby potwierdzić, że zewnętrzny adres URL jest osiągalny, a

msapproxy.netdomena jest wyświetlana jako alias.

Aplikacja jest teraz skonfigurowana do używania domeny niestandardowej. Przed przetestowaniem lub wydaniem należy przypisać użytkowników do aplikacji.

Aby zmienić domenę aplikacji, wybierz inną domenę z listy rozwijanej w zewnętrznym adresie URL na stronie serwera proxy aplikacji. Przekaż certyfikat dla zaktualizowanej domeny, w razie potrzeby i zaktualizuj rekord DNS. Jeśli nie widzisz domeny niestandardowej, której chcesz użyć na liście rozwijanej w zewnętrznym adresie URL, może nie zostać zweryfikowana.

Aby uzyskać bardziej szczegółowe instrukcje dotyczące serwera proxy aplikacji, zobacz Samouczek: dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji w usłudze Microsoft Entra ID.

Certyfikaty dla domen niestandardowych

Certyfikat tworzy bezpieczne połączenie TLS dla domeny niestandardowej.

Formaty certyfikatów

Aby upewnić się, że wszystkie wymagane certyfikaty pośrednie są uwzględnione, należy użyć certyfikatu PFX. Certyfikat musi zawierać klucz prywatny.

Najbardziej typowe metody podpisywania certyfikatów są obsługiwane, takie jak Subject Alternative Name (SAN).

Możesz użyć certyfikatów z symbolami wieloznacznymi, o ile symbol wieloznaczny jest zgodny z zewnętrznym adresem URL. Należy używać certyfikatów typu wildcard dla aplikacji wildcard. Jeśli chcesz użyć certyfikatu do uzyskiwania dostępu do poddomeny, musisz dodać symbole wieloznaczne poddomeny jako alternatywne nazwy podmiotu w tym samym certyfikacie. Na przykład certyfikat dla *.adventure-works.com nie działa dla *.apps.adventure-works.com, chyba że dodasz *.apps.adventure-works.com jako alternatywną nazwę tematu.

Certyfikaty wystawione przez własną infrastrukturę kluczy publicznych (PKI) można użyć, jeśli łańcuch certyfikatów jest zainstalowany na urządzeniach klienckich. Usługa Microsoft Intune może wdrażać te certyfikaty na zarządzanych urządzeniach. W przypadku urządzeń niezarządzanych należy ręcznie zainstalować te certyfikaty.

Nie zalecamy używania prywatnego głównego urzędu certyfikacji, ponieważ prywatny główny urząd certyfikacji również musiałby zostać wypchnięty na maszyny klienckie, co może powodować wiele wyzwań.

Zarządzanie certyfikatami

Wszystkie zarządzanie certyfikatami odbywa się za pośrednictwem poszczególnych stron aplikacji. Przejdź do strony serwera proxy aplikacji, aby uzyskać dostęp do pola Certyfikat.

Jeśli przekażesz certyfikat, użyjesz go w nowych aplikacjach. Tak długo, jak są skonfigurowane do korzystania z niego. Należy jednak ponownie przekazać certyfikat dla aplikacji, które były już tam po jego przekazaniu.

Po wygaśnięciu certyfikatu zostanie wyświetlone ostrzeżenie informujące o przekazaniu innego certyfikatu. Jeśli certyfikat zostanie odwołany, użytkownicy mogą zobaczyć ostrzeżenie o zabezpieczeniach podczas uzyskiwania dostępu do aplikacji. Aby zaktualizować certyfikat aplikacji, otwórz stronę Proxy aplikacji dla aplikacji, wybierz pozycję Certyfikat i przekaż nowy certyfikat. Stare certyfikaty, które nie są używane przez inne aplikacje, są automatycznie usuwane.

Następne kroki

- Włącz logowanie jednokrotne do opublikowanych aplikacji przy użyciu uwierzytelniania firmy Microsoft Entra.

- Dostęp warunkowy dla opublikowanych aplikacji w chmurze.