Samouczek: tworzenie przykładowego punktu końcowego SCIM w usłudze Microsoft Entra ID

W tym samouczku opisano sposób wdrażania kodu referencyjnego SCIM za pomocą usługi aplikacja systemu Azure Service. Następnie przetestuj kod przy użyciu narzędzia, takiego jak cURL lub integrując się z usługą aprowizacji Firmy Microsoft. Samouczek jest przeznaczony dla deweloperów, którzy chcą rozpocząć pracę z rozwiązaniem SCIM lub każdy zainteresowany testowaniem punktu końcowego SCIM.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Wdróż punkt końcowy SCIM na platformie Azure.

- Przetestuj punkt końcowy SCIM.

Wdrażanie punktu końcowego SCIM na platformie Azure

W tym miejscu przedstawiono kroki wdrażania punktu końcowego SCIM w usłudze przy użyciu programu Visual Studio 2019 i programu Visual Studio Code z usługą aplikacja systemu Azure Service. Kod referencyjny SCIM może działać lokalnie, hostowany przez serwer lokalny lub wdrożony w innej usłudze zewnętrznej. Aby uzyskać informacje na temat aprowizacji punktu końcowego SCIM, zobacz Samouczek: opracowywanie i planowanie aprowizacji punktu końcowego SCIM.

Pobieranie i wdrażanie przykładowej aplikacji

Przejdź do kodu referencyjnego z usługi GitHub i wybierz pozycję Klonuj lub pobierz. Wybierz pozycję Otwórz w programie Desktop lub skopiuj link, otwórz program Visual Studio, a następnie wybierz pozycję Klonuj lub wyewidencjonuj kod , aby wprowadzić skopiowany link i utworzyć kopię lokalną. Zapisz pliki w folderze, w którym całkowita długość ścieżki wynosi 260 lub mniej znaków.

W programie Visual Studio zaloguj się do konta, które ma dostęp do zasobów hostingu.

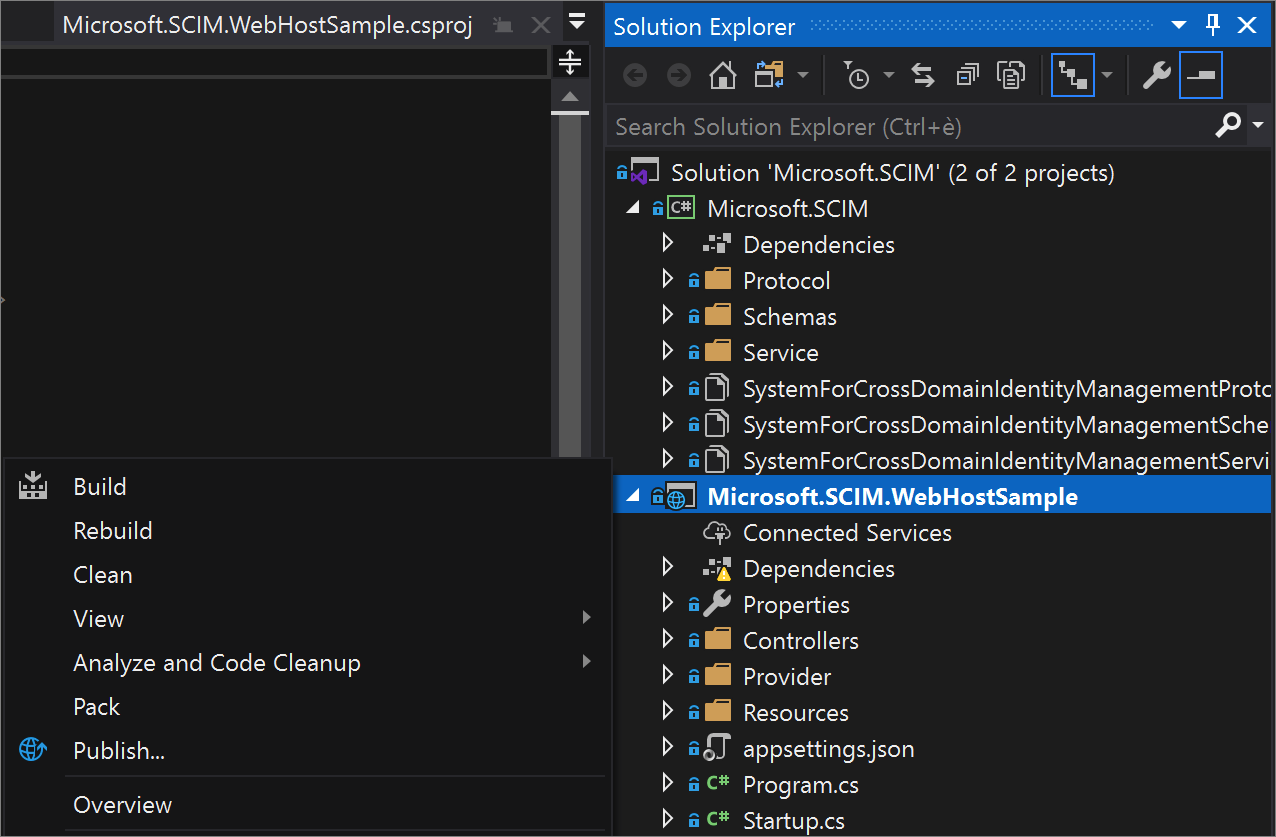

W Eksplorator rozwiązań otwórz Microsoft.SCIM.sln i kliknij prawym przyciskiem myszy plik Microsoft.SCIM.WebHostSample. Wybierz Publikuj.

Uwaga

Aby uruchomić to rozwiązanie lokalnie, kliknij dwukrotnie projekt i wybierz pozycję IIS Express , aby uruchomić projekt jako stronę internetową z lokalnym adresem URL hosta. Aby uzyskać więcej informacji, zobacz Omówienie usług IIS Express.

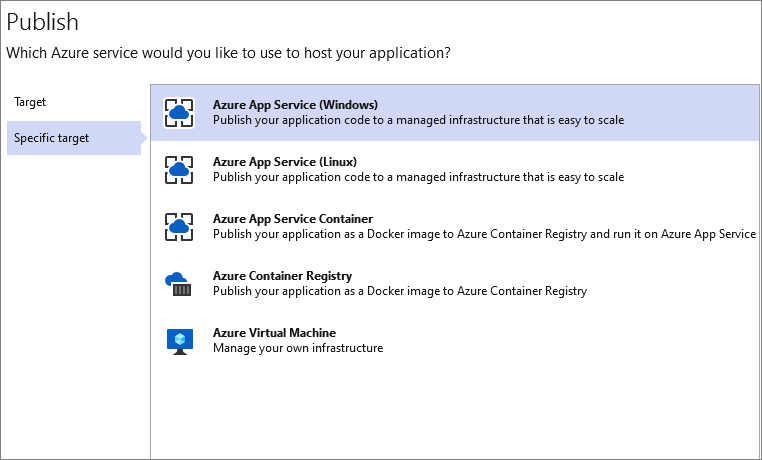

Wybierz pozycję Utwórz profil i upewnij się, że wybrano pozycję App Service i Utwórz nową .

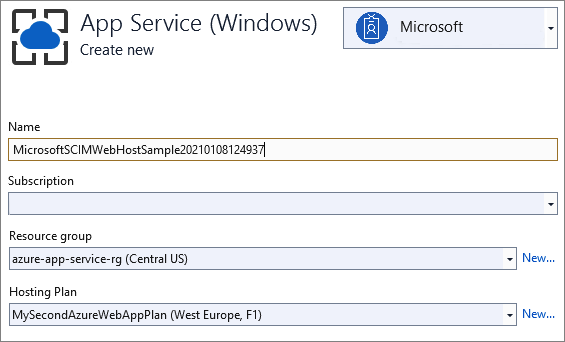

Przejdź przez opcje okna dialogowego i zmień nazwę aplikacji na wybraną nazwę. Ta nazwa jest używana zarówno w aplikacji, jak i w adresie URL punktu końcowego SCIM.

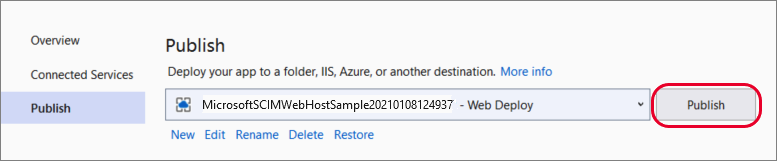

Wybierz grupę zasobów, która ma być używana, a następnie wybierz pozycję Publikuj.

Konfigurowanie usługi App Service

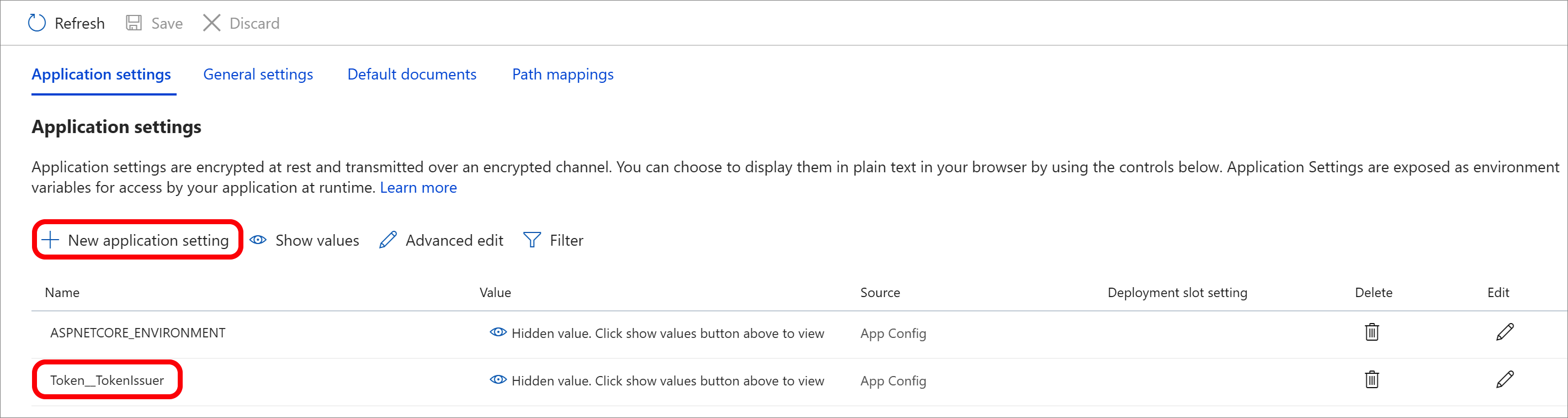

Przejdź do aplikacji w konfiguracji usługi> aplikacja systemu Azure i wybierz pozycję Nowe ustawienie aplikacji, aby dodać ustawienie Token__TokenIssuer z wartością .https://sts.windows.net/<tenant_id>/ Zastąp <tenant_id> ciąg identyfikatorem dzierżawy entra firmy Microsoft.

Podczas testowania punktu końcowego za pomocą aplikacji dla przedsiębiorstw w centrum administracyjnym firmy Microsoft Entra masz dwie opcje. Możesz zachować środowisko Development i podać token testowy z punktu końcowego /scim/token lub zmienić środowisko Production na i pozostawić puste pole tokenu.

I już! Punkt końcowy SCIM jest teraz publikowany i możesz przetestować punkt końcowy SCIM przy użyciu adresu URL usługi aplikacja systemu Azure.

Testowanie punktu końcowego SCIM

Żądania do punktu końcowego SCIM wymagają autoryzacji. Standard SCIM ma wiele dostępnych opcji. Żądania mogą używać plików cookie, uwierzytelniania podstawowego, uwierzytelniania klienta TLS lub dowolnej z metod wymienionych w specyfikacji RFC 7644.

Pamiętaj, aby uniknąć metod, które nie są bezpieczne, takie jak nazwa użytkownika i hasło, na rzecz bezpieczniejszej metody, takiej jak OAuth. Identyfikator Entra firmy Microsoft obsługuje długotrwałe tokeny elementu nośnego (w przypadku aplikacji z galerii i spoza galerii) oraz przyznawanie autoryzacji OAuth (dla aplikacji z galerii).

Uwaga

Metody autoryzacji podane w repozytorium są przeznaczone tylko do testowania. Po zintegrowaniu z usługą Microsoft Entra ID możesz zapoznać się ze wskazówkami dotyczącymi autoryzacji. Zobacz Planowanie aprowizacji punktu końcowego SCIM.

Środowisko programistyczne umożliwia funkcje, które są niebezpieczne dla środowiska produkcyjnego, takie jak kod referencyjny w celu kontrolowania zachowania weryfikacji tokenu zabezpieczającego. Kod weryfikacji tokenu używa tokenu zabezpieczającego z podpisem własnym, a klucz podpisywania jest przechowywany w pliku konfiguracji. Zobacz parametr Token:IssuerSigningKey w obszarze appsettings. Development.json pliku.

"Token": {

"TokenAudience": "Microsoft.Security.Bearer",

"TokenIssuer": "Microsoft.Security.Bearer",

"IssuerSigningKey": "A1B2C3D4E5F6A1B2C3D4E5F6",

"TokenLifetimeInMins": "120"

}

Uwaga

Po wysłaniu żądania GET do punktu końcowego /scim/token token jest wystawiany przy użyciu skonfigurowanego klucza. Ten token może służyć jako token elementu nośnego do kolejnej autoryzacji.

Domyślny kod weryfikacji tokenu jest skonfigurowany do używania tokenu entra firmy Microsoft i wymaga skonfigurowania dzierżawy wystawiającej przy użyciu parametru Token:TokenIssuer w pliku appsettings.json .

"Token": {

"TokenAudience": "8adf8e6e-67b2-4cf2-a259-e3dc5476c621",

"TokenIssuer": "https://sts.windows.net/<tenant_id>/"

}