Przygotowywanie usług Active Directory Lightweight Directory do aprowizacji z identyfikatora Entra firmy Microsoft

Poniższa dokumentacja zawiera informacje samouczka przedstawiające sposób przygotowania instalacji usług Active Directory Lightweight Directory Services (AD LDS). Można go użyć jako przykładowego katalogu LDAP do rozwiązywania problemów lub pokazać , jak aprowizować użytkowników z identyfikatora Entra firmy Microsoft do katalogu LDAP.

Przygotowywanie katalogu LDAP

Jeśli nie masz jeszcze serwera katalogów, poniżej podano następujące informacje ułatwiające utworzenie testowego środowiska usług AD LDS. Ta konfiguracja używa programu PowerShell i ADAMInstall.exe z plikiem odpowiedzi. Ten dokument nie zawiera szczegółowych informacji dotyczących usług AD LDS. Aby uzyskać więcej informacji, zobacz Active Directory Lightweight Directory Services.

Jeśli masz już usługę AD LDS lub inny serwer katalogów, możesz pominąć tę zawartość i przejść do sekcji Samouczek: łącznik ecMA Łącznik ogólny łącznika LDAP łącznika do instalowania i konfigurowania hosta łącznika ECMA.

Utwórz certyfikat SSL, katalog testowy i zainstaluj usługę AD LDS.

Użyj skryptu programu PowerShell z dodatku A. Skrypt wykonuje następujące akcje:

- Tworzy certyfikat z podpisem własnym używany przez łącznik LDAP.

- Tworzy katalog dziennika instalacji funkcji.

- Eksportuje certyfikat w magazynie osobistym do katalogu.

- Importuje certyfikat do zaufanego katalogu głównego komputera lokalnego.

- Instaluje rolę usług AD LDS na naszej maszynie wirtualnej.

Na maszynie wirtualnej z systemem Windows Server, na której używasz do testowania łącznika LDAP, edytuj skrypt, aby był zgodny z nazwą komputera, a następnie uruchom skrypt przy użyciu programu Windows PowerShell z uprawnieniami administracyjnymi.

Tworzenie wystąpienia usług AD LDS

Teraz, gdy rola jest zainstalowana, należy utworzyć wystąpienie AD LDS. Aby utworzyć wystąpienie, możesz użyć następującego pliku odpowiedzi. Ten plik instaluje wystąpienie w trybie cichym, bez korzystania z interfejsu użytkownika.

Skopiuj zawartość dodatku B do Notatnika i zapisz ją jako answer.txt w folderze "C:\Windows\ADAM".

Teraz otwórz wiersz polecenia z uprawnieniami administracyjnymi i uruchom następujący plik wykonywalny:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Tworzenie kontenerów i konta usługi dla usług AD LDS

Użyj skryptu programu PowerShell z dodatku C. Skrypt wykonuje następujące akcje:

- Tworzy kontener dla konta usługi używanego z łącznikiem LDAP.

- Tworzy kontener dla użytkowników chmury, w którym użytkownicy są aprowizowani.

- Tworzy konto usługi w usłudze AD LDS.

- Włącza konto usługi.

- Dodaje konto usługi do roli Administratorzy usług AD LDS.

Na maszynie wirtualnej z systemem Windows Server używasz polecenia , aby przetestować łącznik LDAP uruchomić skrypt przy użyciu programu Windows PowerShell z uprawnieniami administracyjnymi.

Udzielanie uprawnień do odczytu usługi SIECIOWEJ do certyfikatu SSL

Aby umożliwić działanie protokołu SSL, musisz przyznać usłudze SIECIOWEJ uprawnienia do odczytu do nowo utworzonego certyfikatu. Aby udzielić uprawnień, wykonaj następujące kroki.

- Przejdź do folderu C:\Program Data\Microsoft\Crypto\Keys.

- Wybierz prawym przyciskiem myszy plik systemowy znajdujący się tutaj. Będzie to identyfikator GUID. Ten kontener przechowuje nasz certyfikat.

- Wybierz właściwości.

- W górnej części wybierz kartę Zabezpieczenia .

- Zaznacz Edytuj.

- Wybierz pozycję Dodaj.

- W polu wprowadź ciąg Usługa sieciowa i wybierz pozycję Sprawdź nazwy.

- Wybierz NETWORK SERVICE z listy, a następnie wybierz OK.

- Wybierz pozycję ok.

- Upewnij się, że konto usługi sieciowej ma uprawnienia do odczytu i wykonywania &, a następnie wybierz pozycję Zastosuj i OK.

Weryfikowanie łączności SSL z usługą AD LDS

Po skonfigurowaniu certyfikatu i udzieleniu uprawnień konta usługi sieciowej przetestuj łączność, aby sprawdzić, czy działa.

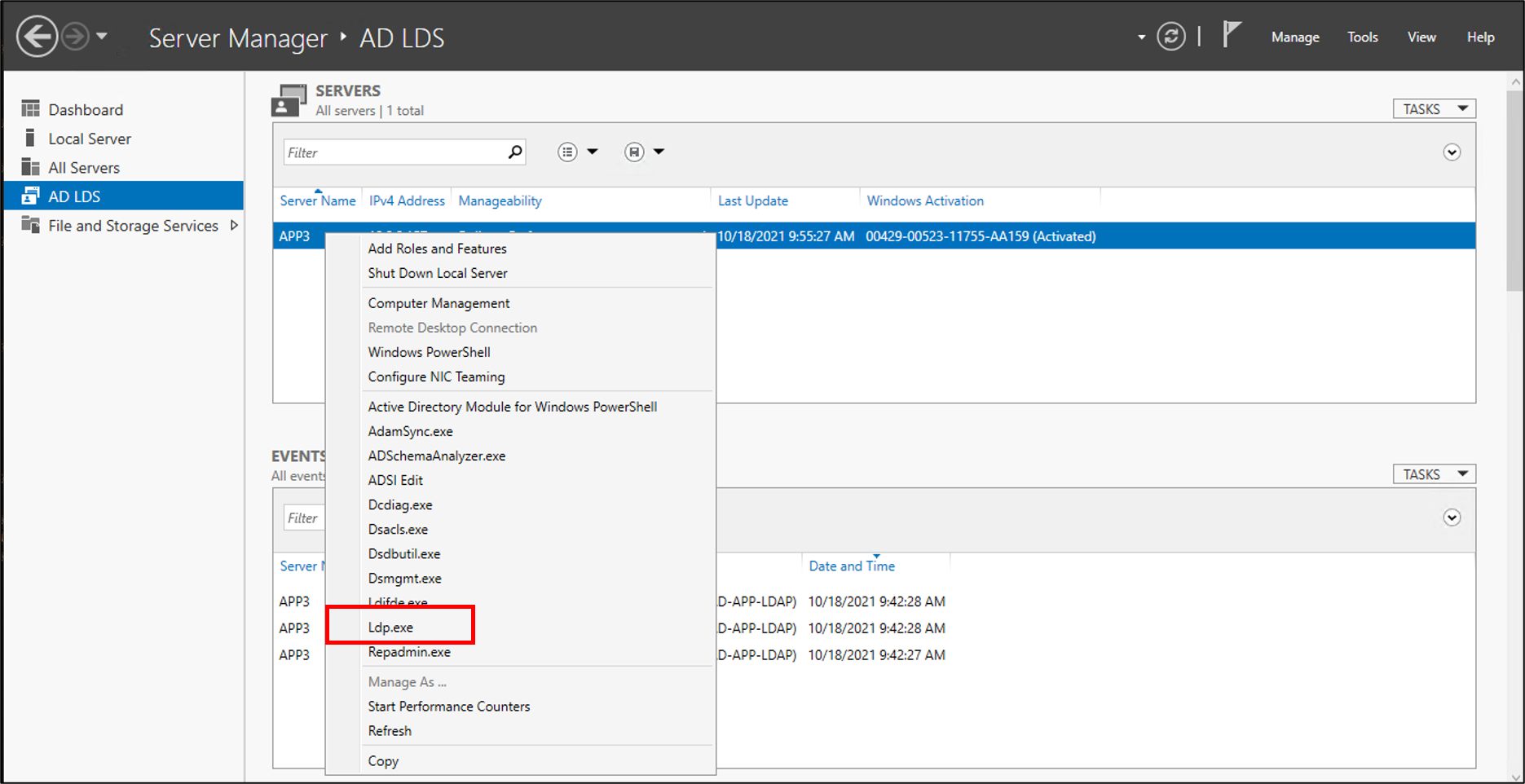

- Otwórz Menedżera serwera i wybierz pozycję AD LDS.

- Wybierz prawym przyciskiem instancję AD LDS i wybierz ldp.exe z menu kontekstowego.

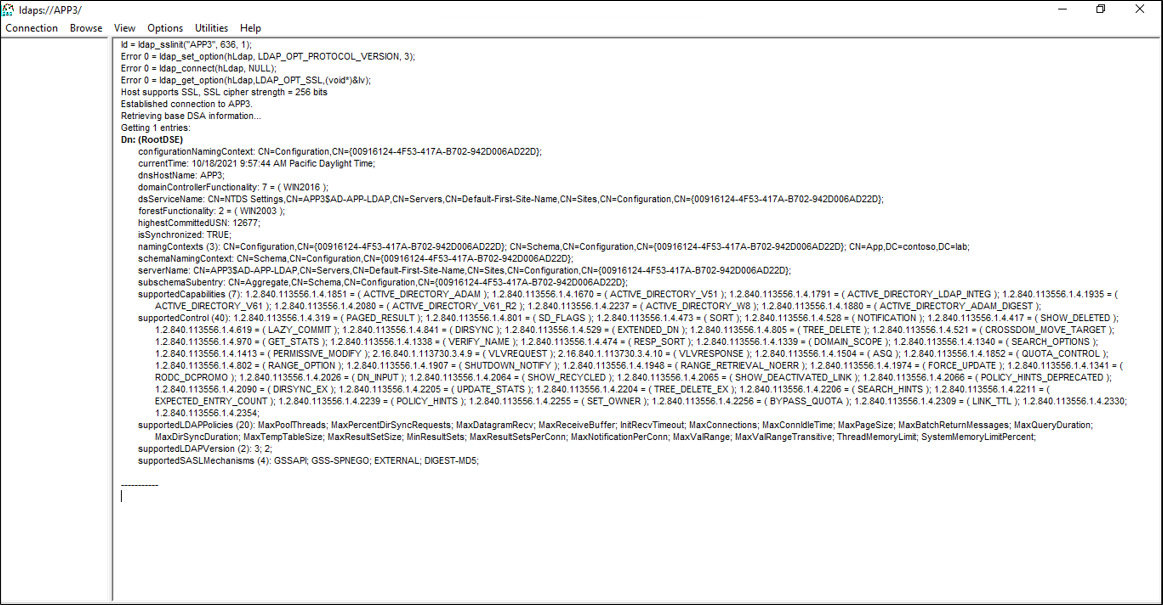

- W górnej części ldp.exe wybierz pozycję Połączenie i połącz.

- Wprowadź następujące informacje i wybierz pozycję OK.

- Powinna zostać wyświetlona odpowiedź podobna do poniższego zrzutu ekranu.

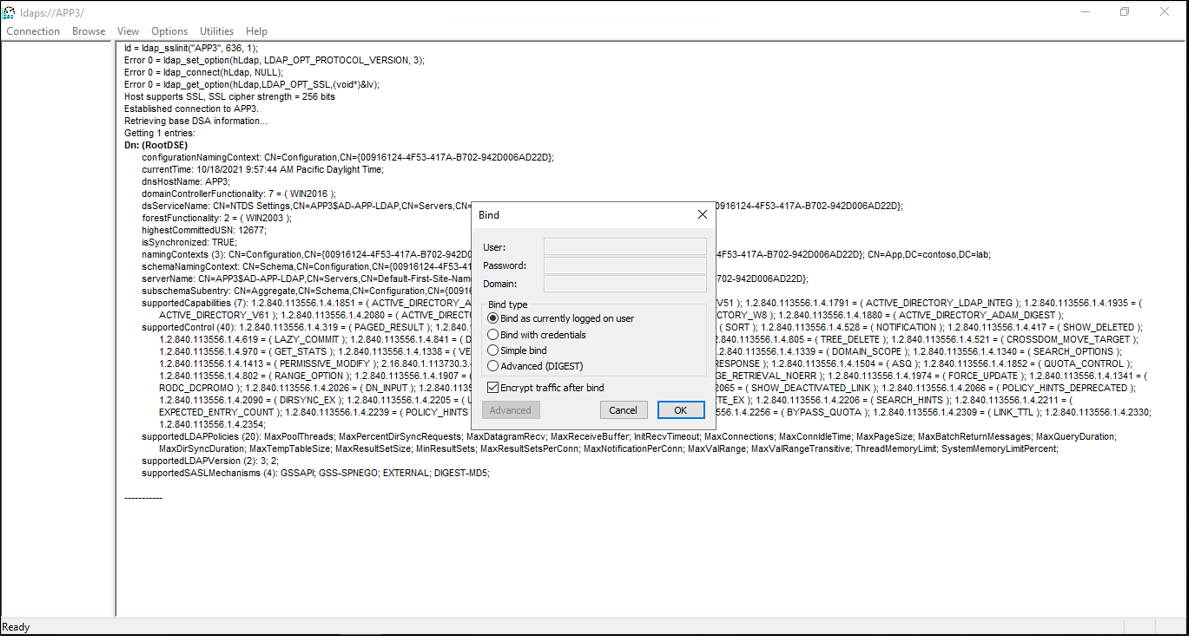

- U góry w obszarze Połączenie wybierz pozycję Powiąż.

- Pozostaw wartości domyślne i wybierz pozycję OK.

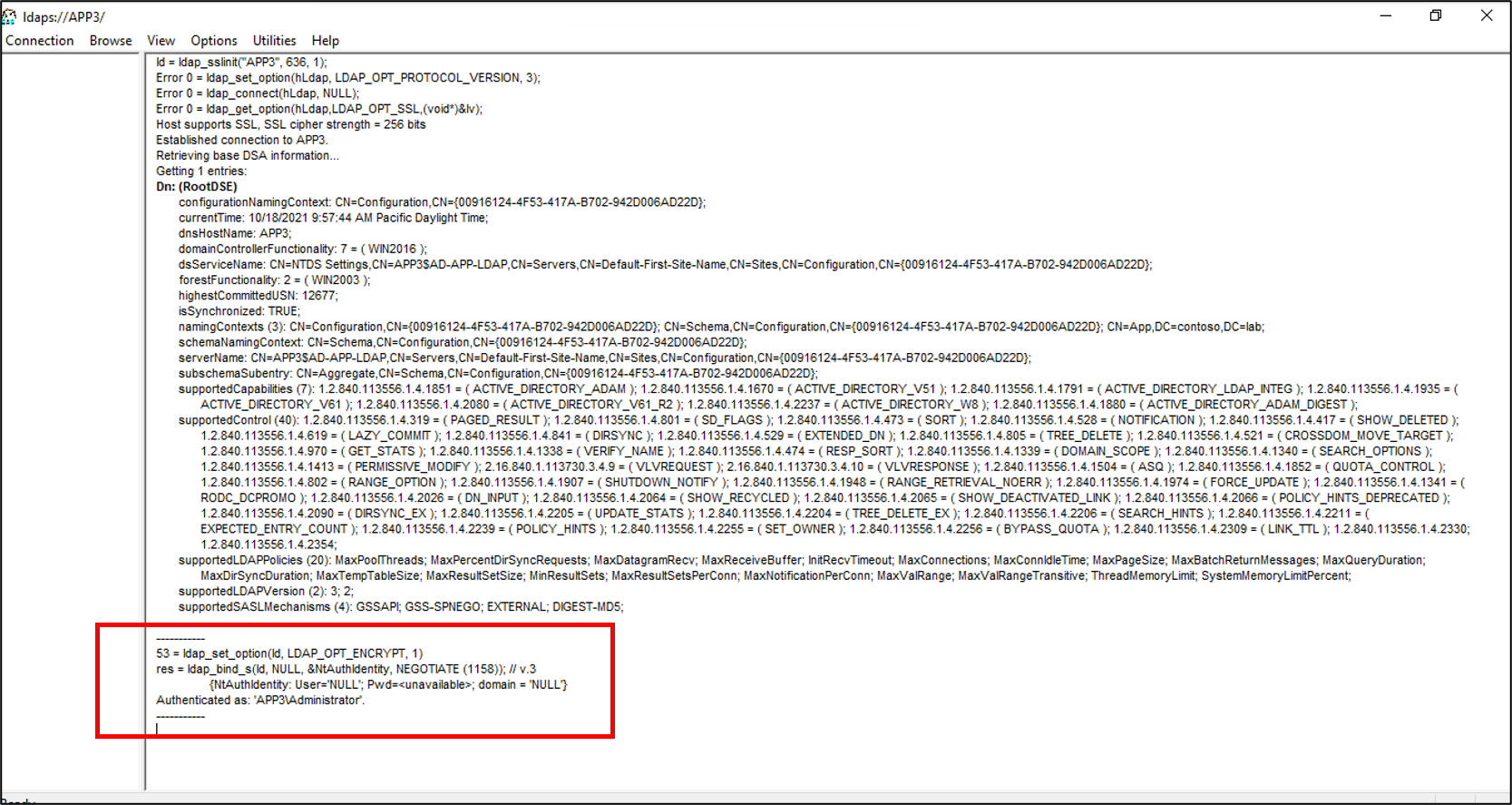

- Teraz powinno nastąpić pomyślne powiązanie z wystąpieniem.

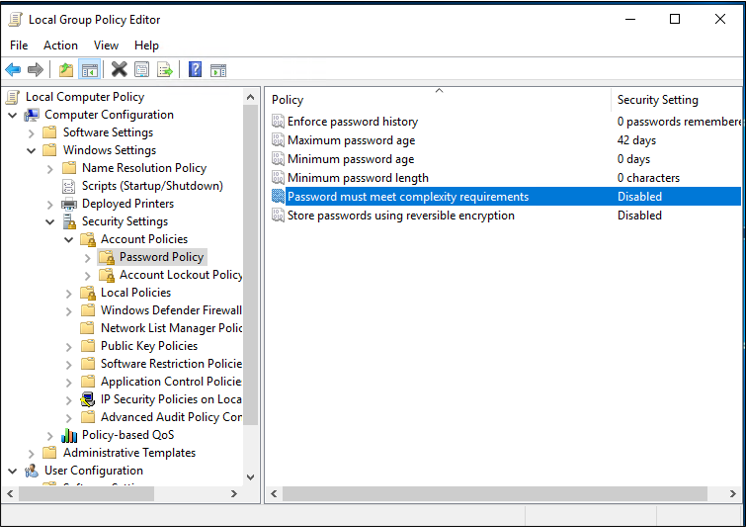

Wyłączanie lokalnych zasad haseł

Obecnie łącznik LDAP aprowizuje użytkowników z pustym hasłem. Ta aprowizacja nie spełnia lokalnych zasad haseł na naszym serwerze, dlatego wyłączymy je do celów testowych. Aby wyłączyć złożoność hasła, na serwerze nieprzyłączonych do domeny wykonaj następujące kroki.

Ważne

Ponieważ synchronizacja haseł w trybie lokalnym nie jest funkcją lokalnej aprowizacji LDAP, firma Microsoft zaleca, aby usługi AD LDS były używane specjalnie z aplikacjami federacyjnymi, w połączeniu z usługami AD DS lub podczas aktualizowania istniejących użytkowników w wystąpieniu usług AD LDS.

- Na serwerze wybierz pozycję Start, Uruchom, a następnie gpedit.msc

- W edytorze>

- Po prawej stronie wybierz dwukrotnie Hasło musi spełniać wymagania dotyczące złożoności i wybierz Wyłączone.

- Wybierz Zastosuj i OK

- Zamknij edytor lokalnych zasad grupy

Następnie przejdź do wskazówek dotyczących aprowizacji użytkowników z witryny Microsoft Entra ID do katalogu LDAP, aby pobrać i skonfigurować agenta aprowizacji.

Dodatek A — instalowanie skryptu programu PowerShell usługi AD LDS

Poniższy skrypt programu PowerShell może służyć do automatyzowania instalacji usług Active Directory Lightweight Directory. Musisz edytować skrypt, aby był zgodny ze środowiskiem; w szczególności zmień APP3 nazwę hosta komputera.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Dodatek B — plik odpowiedzi

Ten plik służy do automatyzowania i tworzenia wystąpienia usług AD LDS. Zmodyfikujesz ten plik, aby był zgodny ze swoim środowiskiem; w szczególności zmień APP3 nazwę hosta serwera.

Ważne

Ten skrypt używa administratora lokalnego dla konta usługi AD LDS. Podczas instalacji zostanie wyświetlony monit o podanie hasła.

Jeśli instalujesz usługę AD LDS na kontrolerze domeny, a nie na serwerze członkowskim lub autonomicznym, musisz zmienić ustawienia LocalLDAPPortToListenOn i LocalSSLPortToListonOn na inne niż dobrze znane porty ldap i LDAP za pośrednictwem protokołu SSL. Na przykład LocalLDAPPortToListenOn=51300 i LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Dodatek C — wypełnianie skryptu programu PowerShell usług AD LDS

Skrypt programu PowerShell służący do wypełniania usług AD LDS kontenerami i kontem usługi.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"