Obsługa uwierzytelniania bez hasła za pomocą kluczy FIDO2 w opracowywanych aplikacjach

Te konfiguracje i najlepsze rozwiązania pomogą uniknąć typowych scenariuszy, które blokują uwierzytelnianie bez hasła FIDO2 przed udostępnieniem użytkownikom aplikacji.

Ogólne sprawdzone metody postępowania

Wskazówki dotyczące domeny

Nie używaj wskazówek dotyczących domeny, aby pominąć odnajdywanie obszaru głównego. Ta funkcja ma usprawnić logowanie, ale federacyjny dostawca tożsamości może nie obsługiwać uwierzytelniania bez hasła.

Wymaganie określonych poświadczeń

Jeśli używasz protokołu SAML, nie należy określać, że hasło jest wymagane przy użyciu elementu RequestedAuthnContext.

Element RequestedAuthnContext jest opcjonalny, więc aby rozwiązać ten problem, możesz usunąć go z żądań uwierzytelniania SAML. Jest to ogólne najlepsze rozwiązanie, ponieważ użycie tego elementu może również uniemożliwić prawidłowe działanie innych opcji uwierzytelniania, takich jak uwierzytelnianie wieloskładnikowe.

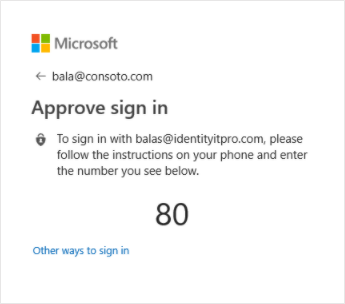

Używanie ostatnio używanej metody uwierzytelniania

Metoda logowania, która była ostatnio używana przez użytkownika, zostanie wyświetlona jako pierwsza. Może to spowodować zamieszanie, gdy użytkownicy uważają, że muszą użyć pierwszej przedstawionej opcji. Można jednak wybrać inną opcję, wybierając pozycję "Inne sposoby logowania", jak pokazano poniżej.

Najlepsze rozwiązania specyficzne dla platformy

Klasyczna

Zalecane opcje implementowania uwierzytelniania są następujące:

- Aplikacje klasyczne platformy .NET korzystające z biblioteki Microsoft Authentication Library (MSAL) powinny używać Menedżera uwierzytelniania systemu Windows (WAM). Ta integracja i jej zalety są udokumentowane w witrynie GitHub.

- Użyj elementu WebView2, aby obsługiwać standard FIDO2 w osadzonej przeglądarce.

- Użyj przeglądarki systemowej. Biblioteki MSAL dla platform klasycznych używają tej metody domyślnie. Możesz zapoznać się z naszą stroną dotyczącą zgodności przeglądarki FIDO2, aby upewnić się, że używana przeglądarka obsługuje uwierzytelnianie FIDO2.

Urządzenie mobilne

FiDO2 jest obsługiwany w przypadku natywnych aplikacji systemu iOS korzystających z biblioteki MSAL z integracją asWebAuthenticationSession lub brokera. Broker jest dostarczany w aplikacji Microsoft Authenticator w systemach iOS i Microsoft Intune — Portal firmy w systemie macOS.

Upewnij się, że serwer proxy sieci nie blokuje skojarzonej weryfikacji domeny przez firmę Apple. Uwierzytelnianie FIDO2 wymaga pomyślnej weryfikacji domeny skojarzonej z firmą Apple, co wymaga wykluczenia niektórych domen firmy Apple z serwerów proxy sieci. Aby uzyskać więcej informacji, zobacz Use Apple products on enterprise networks (Używanie produktów firmy Apple w sieciach przedsiębiorstw).

Obsługa fiDO2 dla natywnych aplikacji systemu Android jest obecnie opracowywana.

Jeśli nie używasz biblioteki MSAL, nadal należy użyć systemowej przeglądarki internetowej do uwierzytelniania. Funkcje, takie jak logowanie jednokrotne i dostęp warunkowy, korzystają z udostępnionego obszaru internetowego udostępnianego przez systemową przeglądarkę internetową. Oznacza to używanie niestandardowych kart przeglądarki Chrome (Android) lub uwierzytelniania użytkownika za pośrednictwem usługi internetowej | Dokumentacja dla deweloperów firmy Apple (iOS).

Aplikacje internetowe i jednostronicowe

Dostępność uwierzytelniania bez hasła FIDO2 dla aplikacji uruchamianych w przeglądarce internetowej zależy od kombinacji przeglądarki i platformy. Możesz zapoznać się z naszą macierzą zgodności FIDO2, aby sprawdzić, czy kombinacja napotkanych użytkowników jest obsługiwana.

Następne kroki

Opcje uwierzytelniania bez hasła dla usługi Microsoft Entra ID