Panel Ochrona Tożsamości Microsoft Entra

Ochrona tożsamości Microsoft Entra zapobiega naruszeniom zabezpieczeń tożsamości, wykrywając ataki na tożsamości i zgłaszając zagrożenia. Dzięki temu klienci mogą chronić swoje organizacje, monitorując zagrożenia, badając je i konfigurując zasady dostępu oparte na ryzyku, aby chronić poufny dostęp i automatycznie korygować zagrożenia.

Nasz pulpit nawigacyjny ułatwia klientom lepsze analizowanie stanu zabezpieczeń, zrozumienie, jak dobrze są chronione, identyfikowanie luk w zabezpieczeniach i wykonywanie zalecanych akcji.

Ta tablica umożliwia organizacjom bogate dane i praktyczne zalecenia, dopasowane do Twojego środowiska. Te informacje zapewniają lepszy wgląd w stan zabezpieczeń organizacji i umożliwiają odpowiednie włączenie skutecznych zabezpieczeń. Masz dostęp do kluczowych metryk, grafiki ataków, mapy z wyróżnionymi ryzykownymi lokalizacjami, najważniejszymi zaleceniami w celu zwiększenia poziomu bezpieczeństwa i ostatnich działań.

Wymagania wstępne

Aby uzyskać dostęp do tego pulpitu nawigacyjnego, potrzebne są następujące elementy:

- Licencje Microsoft Entra ID Free, Microsoft Entra ID P1 lub Microsoft Entra ID P2 dla użytkowników.

- Licencje Microsoft Entra ID P2 do wyświetlania pełnej listy zaleceń i wyboru zalecanych działań.

Uzyskiwanie dostępu do pulpitu nawigacyjnego

Dostęp do pulpitu nawigacyjnego można uzyskać, wykonując następujące czynności:

- Zaloguj się do centrum administracyjnego Microsoft Entra co najmniej jako Czytelnik zabezpieczeń.

- Przejdź do Ochrona>Ochrona tożsamości>Pulpit.

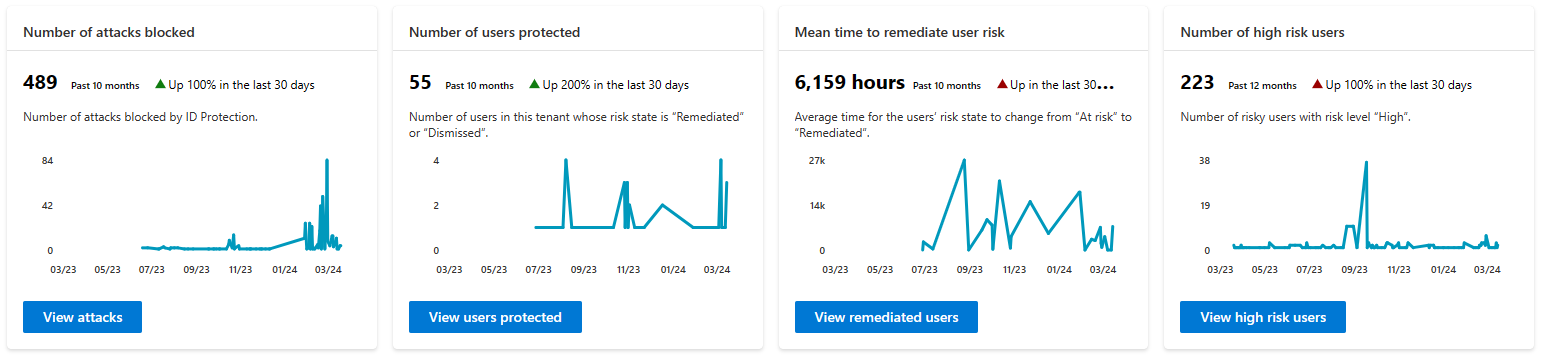

Karty metryk

W miarę wdrażania większej liczby środków zabezpieczeń, takich jak zasady oparte na ryzyku, ochrona twojego dzierżawcy wzmacnia się. Udostępniamy cztery kluczowe metryki, które ułatwiają zrozumienie skuteczności środków bezpieczeństwa, które zostały wprowadzone.

| Metryka | Definicja metryki | Częstotliwość odświeżania | Gdzie wyświetlić szczegóły |

|---|---|---|---|

| Liczba zablokowanych ataków | Liczba ataków zablokowanych dla tego dzierżawcy każdego dnia. Atak jest uznawany za zablokowany, jeśli ryzykowne logowanie zostanie przerwane przez wszelkie zasady dostępu. Kontrola dostępu wymagana przez zasady powinna zablokować osobie atakującej możliwość logowania się w związku z tym zablokowanie ataku w czasie rzeczywistym. |

Co 24 godziny. | Wyświetl wykrycia ryzyka, które określiły ataki w raporcie wykryć ryzyka. Odfiltruj "Stan ryzyka" według: - Skorygowane - Oddalił - Potwierdzono bezpieczeństwo |

| Liczba chronionych użytkowników | Liczba użytkowników w tej dzierżawie, których stan ryzyka zmienił się z Na ryzyko na Skorygowane lub Odrzucone każdego dnia. Skorygowany stan ryzyka wskazuje, że użytkownik samodzielnie skorygował swoje ryzyko użytkownika przez ukończenie uwierzytelniania wieloskładnikowego lub zmianę bezpiecznego hasła, a zatem jego konto jest chronione. Stan usuniętego ryzyka wskazuje, że administrator wyeliminował ryzyko związane z użytkownikiem, ponieważ uznał konto użytkownika za bezpieczne. |

Co 24 godziny. | Wyświetl użytkowników chronionych w raporcie Ryzykowni użytkownicy, filtruj "Stan ryzyka" według: - Skorygowane - Oddalił |

| Średni czas podejmowania działań przez użytkowników w celu samodzielnego korygowania ryzyka | Średni czas, w którym stan ryzyka dla ryzykownych użytkowników w dzierżawie zmienia się z Ryzykowne na Skorygowane. Stan ryzyka użytkownika zmienia się na Skorygowane , gdy samodzielnie skorygował ryzyko użytkownika za pośrednictwem uwierzytelniania wieloskładnikowego lub bezpiecznej zmiany hasła. Aby skrócić czas na samodzielne rozwiązywanie problemów w dzierżawie, wdróż ryzykowne zasady dostępu warunkowego. |

Co 24 godziny. | Wyświetl skorygowanych użytkowników w raporcie Ryzykowni użytkownicy, filtruj "Stan ryzyka" według: - Skorygowane |

| Liczba nowych wykrytych użytkowników wysokiego ryzyka | Liczba nowych ryzykownych użytkowników o wysokim poziomie ryzyka wykrytych każdego dnia. | Co 24 godziny. | Wyświetlanie użytkowników wysokiego ryzyka w raporcie Ryzykowni użytkownicy filtruj poziom ryzyka według - "Wysoki" |

Agregacja danych dla następujących trzech metryk rozpoczęła się 22 czerwca 2023 r., więc te metryki są dostępne od tej daty. Pracujemy nad aktualizowaniem grafu w celu odzwierciedlenia tego.

- Liczba zablokowanych ataków

- Liczba chronionych użytkowników

- Średni czas korygowania ryzyka związanego z użytkownikiem

Wykresy zapewniają przesuwne 12-miesięczne okno danych.

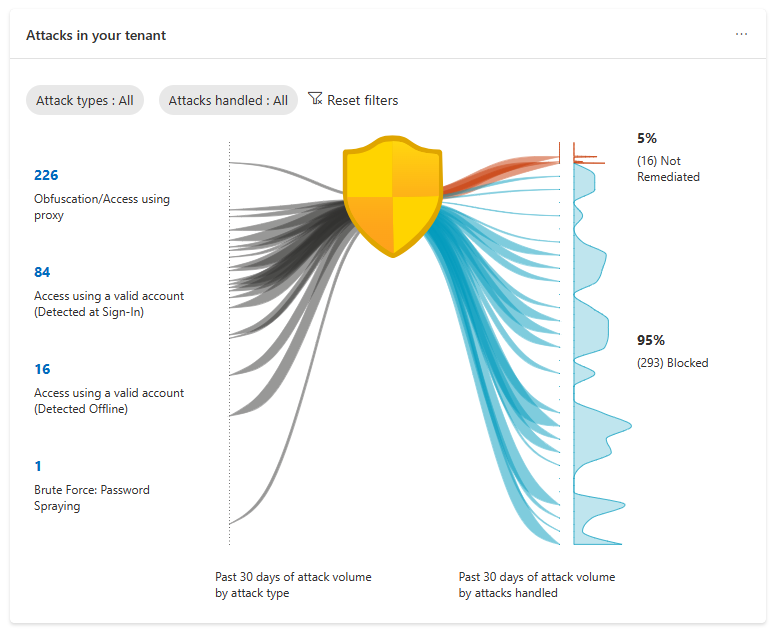

Grafika atakująca

Aby lepiej zrozumieć narażenie na ryzyko, nasza grafika ataku wyświetla typowe wzorce ataków opartych na tożsamości wykryte dla Twojego konta. Wzorce ataków są reprezentowane przez techniki MITRE ATT&CK i są określane przez nasze zaawansowane wykrywanie ryzyka. Aby uzyskać więcej informacji, zobacz sekcję Mapowanie typu wykrywania ryzyka do typu ataku MITRE.

Co jest uznawane za atak w Ochronie tożsamości Microsoft Entra?

Atak to zdarzenie, w którym wykrywamy złośliwego użytkownika próbującego zalogować się do Twojego środowiska. To zdarzenie wyzwala wykrywanie ryzyka logowania w czasie rzeczywistym mapowane na odpowiednią technikę MITRE ATT&CK. Tabela poniżej zawiera informacje dotyczące mapowania między detekcjami ryzyka logowania w czasie rzeczywistym w ramach Ochrony tożsamości Microsoft Entra ID a atakami według technik MITRE ATT&CK.

Ponieważ wykres ataku ilustruje tylko aktywność ryzyka związanego z logowaniem w czasie rzeczywistym, ryzykowne działanie użytkownika nie jest uwzględniane. Aby zwizualizować ryzykowne działania użytkowników w danym środowisku, możesz przejść do raportu ryzykownych użytkowników.

Jak interpretować grafikę ataku?

Grafika przedstawia typy ataków, które miały wpływ na Twoją dzierżawę w ciągu ostatnich 30 dni, oraz czy zostały zablokowane w trakcie logowania. Po lewej stronie zobaczysz wielkość każdego typu ataku. Po prawej stronie są wyświetlane liczby zablokowanych i jeszcze skorygowanych ataków. Wykres jest aktualizowany co 24 godziny i zlicza wykrycia związane z ryzykiem, które występują w czasie rzeczywistym; w związku z tym łączna liczba ataków nie jest zgodna z całkowitą liczbą wykryć.

- Zablokowane: atak jest klasyfikowany jako zablokowany, jeśli skojarzone ryzykowne logowanie zostanie przerwane przez zasady dostępu, takie jak wymaganie uwierzytelniania wieloskładnikowego. Ta akcja uniemożliwia zalogowanie się osoby atakującej i zablokowanie ataku.

- Nie skorygowane: pomyślne ryzykowne logowania, które nie zostały przerwane i wymagają korygowania. W związku z tym wykrycia ryzyka związane z tymi ryzykownymi logowaniami również wymagają podjęcia działań naprawczych. Te logowania i skojarzone wykrycia ryzyka można przeglądać w raporcie Ryzykowne logowania, filtrując według stanu "Ryzykowne".

Gdzie mogę wyświetlić ataki?

Aby wyświetlić szczegóły ataku, możesz wybrać liczbę ataków po lewej stronie grafu. Ten wykres umożliwia przejście do raportu wykrywania ryzyka filtrowanego dla tego typu ataku.

Możesz przejść bezpośrednio do raportu wykrywania ryzyka i filtrować typy ataków. Liczba ataków i wykryć nie odpowiada sobie wzajemnie w proporcji jeden do jednego.

Typ wykrywania ryzyka do mapowania typu ataku MITRE

| Wykrywanie ryzyka logowania w czasie rzeczywistym | Typ wykrywania | Mapowanie technik MITRE ATT&CK | Wyświetlana nazwa ataku | Typ |

|---|---|---|---|---|

| Nietypowy token | W czasie rzeczywistym lub w trybie offline | T1539 | Kradzież pliku cookie sesji sieciowej/kradzież tokenu | Wysokiej jakości |

| Nieznane właściwości logowania | W czasie rzeczywistym | T1078 | Dostęp przy użyciu prawidłowego konta (wykryto podczas logowania) | Premium |

| Zweryfikowany adres IP aktora zagrożeń | W czasie rzeczywistym | T1078 | Dostęp przy użyciu prawidłowego konta (wykryto podczas logowania) | Premium |

| Anonimowy adres IP | W czasie rzeczywistym | T1090 | Zaciemnianie/dostęp przy użyciu serwera proxy | Niepremium |

| Microsoft Entra wywiad dotyczący zagrożeń | W czasie rzeczywistym lub w trybie offline | T1078 | Dostęp przy użyciu prawidłowego konta (wykryto podczas logowania) | Niepremium |

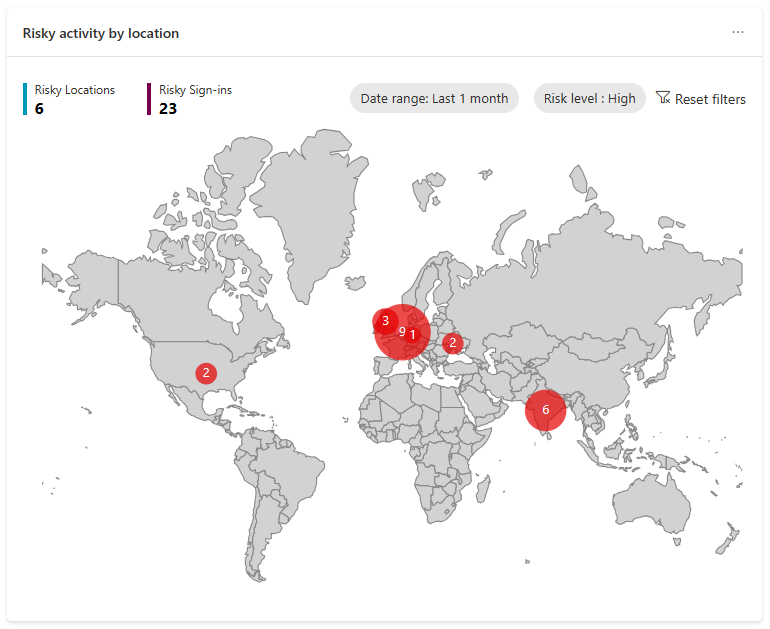

Mapa

Mapa jest udostępniona, aby pokazać lokalizację geograficzną ryzykownych logowań w dzierżawie. Rozmiar bąbelka odzwierciedla wielkość logowań o podwyższonym ryzyku w tej lokalizacji. Umieszczenie wskaźnika myszy na bąbelku spowoduje wyświetlenie pola objaśnienia, podając nazwę kraju i liczbę ryzykownych logów z tego miejsca.

Zawiera on następujące elementy:

- Zakres dat: wybierz zakres dat i wyświetl ryzykowne logowania z tego zakresu czasu na mapie. Dostępne wartości to: ostatnie 24 godziny, ostatnie siedem dni i ostatniego miesiąca.

- Poziom ryzyka: wybierz poziom ryzyka ryzykownych logowań do wyświetlenia. Dostępne wartości to: Wysoka, Średnia, Niska.

-

Liczba ryzykownych lokalizacji:

- Definicja: Liczba lokalizacji, z których pochodziły ryzykowne logowania dzierżawcy.

- Zakres dat i filtr na poziomie ryzyka mają zastosowanie do tej liczby.

- Wybranie tej liczby spowoduje przejście do raportu Ryzykowne logowania filtrowane według wybranego zakresu dat i poziomu ryzyka.

-

Liczba ryzykownych logowań:

- Definicja: Łączna liczba ryzykownych logowań z wybranym poziomem ryzyka w wybranym przedziale dat.

- Zakres dat i filtr na poziomie ryzyka mają zastosowanie do tej liczby.

- Wybranie tej liczby spowoduje przejście do raportu Ryzykowne logowania filtrowane według wybranego zakresu dat i poziomu ryzyka.

Zalecenia

Rekomendacje ochrony tożsamości Microsoft Entra pomagają klientom skonfigurować swoje środowisko w celu zwiększenia pozycji bezpieczeństwa. Te rekomendacje są oparte na atakach wykrytych dla twojego dzierżawcy w ciągu ostatnich 30 dni. Zalecenia są udostępniane w celu kierowania personelem ds. zabezpieczeń zalecanymi działaniami do podjęcia.

Typowe ataki, które są widoczne, takie jak ataki metodą sprayu haseł, wyciekłe poświadczenia w Twojej dzierżawie i masowy dostęp do poufnych plików, mogą Cię poinformować, że doszło do potencjalnego naruszenia. Na poprzednim zrzucie ekranu, przykład Identity Protection wykrył co najmniej 20 użytkowników z ujawnionymi poświadczeniami w dzierżawie. Zalecane działanie w tym przypadku to utworzenie polityki dostępu warunkowego, wymagającej bezpiecznego resetowania hasła dla użytkowników uznawanych za ryzykownych.

W składniku rekomendacji na naszym pulpicie nawigacyjnym klienci zobaczą:

- Maksymalnie trzy zalecenia, jeśli wystąpią określone ataki w ich dzierżawie.

- Wgląd w wpływ ataku.

- Bezpośrednie linki do podejmowania odpowiednich działań w celu korygowania.

Klienci z licencjami P2 mogą wyświetlić kompleksową listę zaleceń, które udostępniają szczegółowe informacje o akcjach. Po wybraniu opcji "Wyświetl wszystko" zostanie otwarty panel przedstawiający więcej sugestii, które zostały wyzwolone na podstawie ataków w danym środowisku.

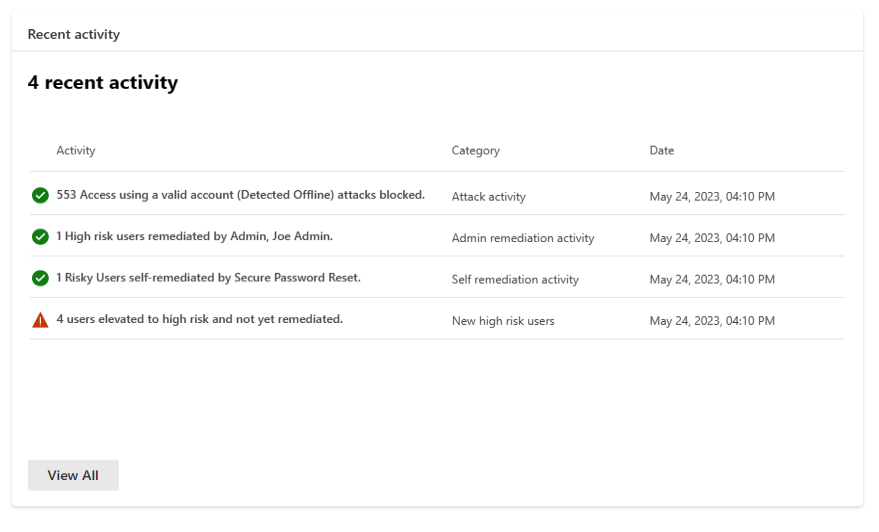

Ostatnie działania

Ostatnie działanie zawiera podsumowanie ostatnich działań związanych z ryzykiem w dzierżawie. Możliwe typy działań to:

- Działanie ataku

- Działanie korygowania przez administratora

- Działanie autokorekty

- Nowi użytkownicy wysokiego ryzyka

Znane problemy

W zależności od konfiguracji klienta, w panelu może nie być rekomendacji ani ostatnich działań.