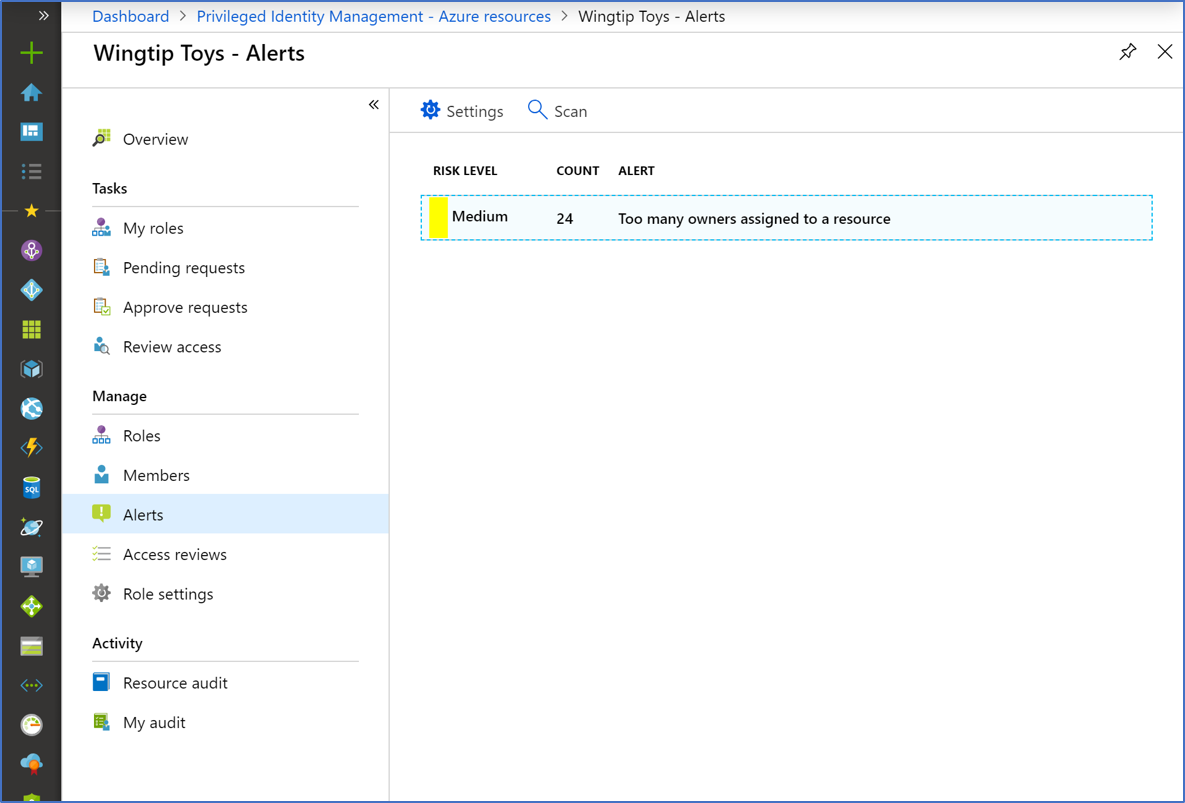

Konfigurowanie alertów zabezpieczeń dla ról platformy Azure w usłudze Privileged Identity Management

Usługa Privileged Identity Management (PIM) generuje alerty w przypadku podejrzanej lub niebezpiecznej aktywności w organizacji w usłudze Microsoft Entra ID. Po wyzwoleniu alertu zostanie on wyświetlony na stronie Alerty.

Uwaga

Jedno zdarzenie w usłudze Privileged Identity Management może generować powiadomienia e-mail do wielu adresatów — osoby przypisane, osoby zatwierdzające lub administratorzy. Maksymalna liczba wysyłanych powiadomień na jedno zdarzenie wynosi 1000. Jeśli liczba adresatów przekroczy 1000 , tylko pierwszych 1000 adresatów otrzyma powiadomienie e-mail. Nie zapobiega to używaniu uprawnień innych osób, administratorów ani osób zatwierdzających w usłudze Microsoft Entra ID i Privileged Identity Management.

Przegląd alertów

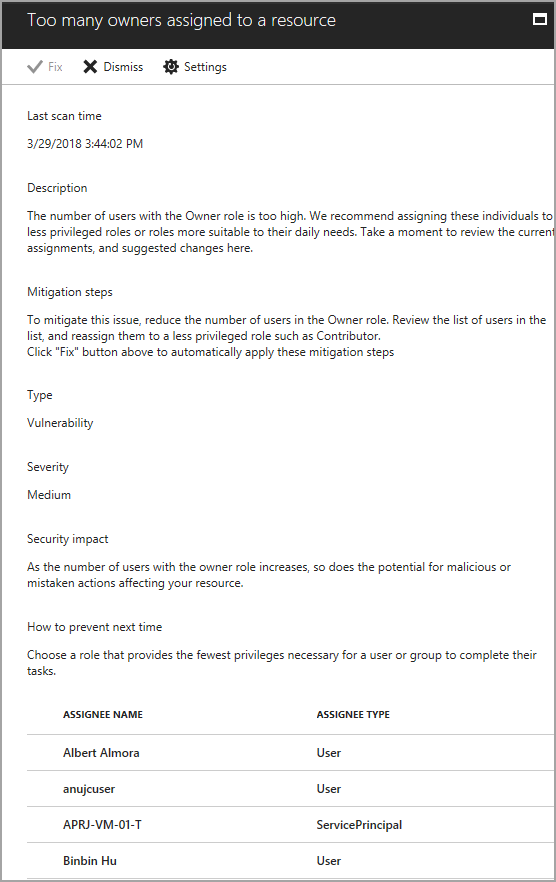

Wybierz alert, aby wyświetlić raport z listą użytkowników lub ról, które wyzwoliły alert, wraz ze wskazówkami dotyczącymi korygowania.

Alerty

| Alerty | Ważność | Wyzwalacz | Zalecenie |

|---|---|---|---|

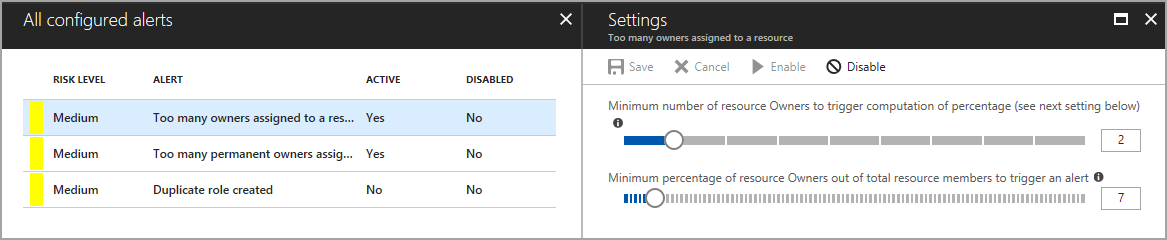

| Zbyt wielu właścicieli przypisanych do zasobu | Śred. | Zbyt wielu użytkowników ma rolę właściciela. | Przejrzyj użytkowników na liście i przypisz je ponownie do mniej uprzywilejowanych ról. |

| Zbyt wielu stałych właścicieli przypisanych do zasobu | Śred. | Zbyt wielu użytkowników jest trwale przypisanych do roli. | Przejrzyj użytkowników na liście i przypisz je ponownie, aby wymagać aktywacji na potrzeby użycia roli. |

| Utworzono zduplikowaną rolę | Śred. | Wiele ról ma te same kryteria. | Użyj tylko jednej z tych ról. |

| Role są przypisywane poza usługą Privileged Identity Management | Wys. | Rola jest zarządzana bezpośrednio za pośrednictwem zasobu IAM platformy Azure lub interfejsu API usługi Azure Resource Manager. | Przejrzyj użytkowników na liście i usuń ich z ról uprzywilejowanych przypisanych poza usługą Privilege Identity Management. |

Uwaga

W przypadku ról są przypisywane poza alertami usługi Privileged Identity Management, mogą wystąpić zduplikowane powiadomienia. Te duplikacje mogą być związane głównie z potencjalnym zdarzeniem na żywo, w którym powiadomienia są wysyłane ponownie.

Ważność

- Wysoki: wymaga natychmiastowego działania z powodu naruszenia zasad.

- Średni: nie wymaga natychmiastowej akcji, ale sygnalizuje potencjalne naruszenie zasad.

- Niski: nie wymaga natychmiastowego działania, ale sugeruje preferowaną zmianę zasad.

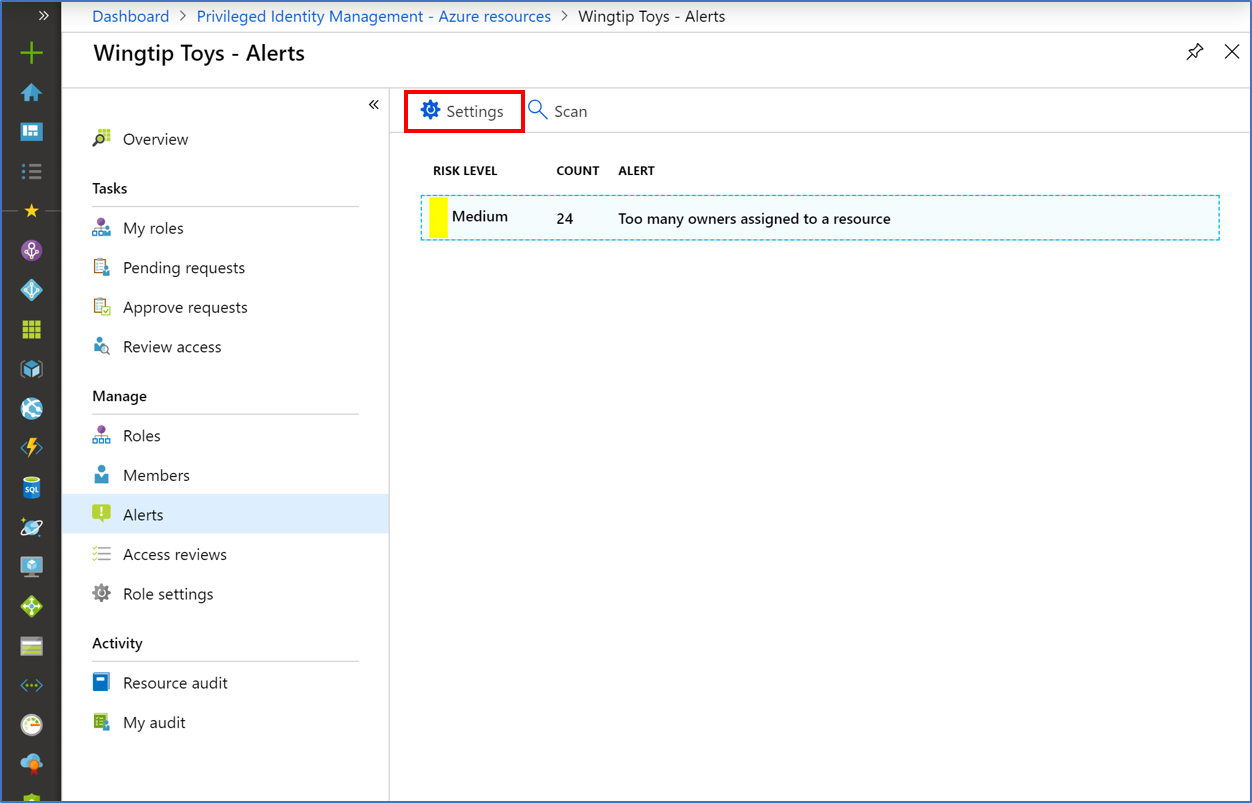

Konfigurowanie ustawień alertów zabezpieczeń

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Wykonaj następujące kroki, aby skonfigurować alerty zabezpieczeń dla ról platformy Azure w usłudze Privileged Identity Management:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ról uprzywilejowanych.

Przejdź do pozycji Zarządzanie tożsamościami>Privileged Identity Management>Zasobów platformy Azure Wybierz ustawienie alertów>subskrypcji.> Aby uzyskać informacje na temat dodawania kafelka Usługi Privileged Identity Management do pulpitu nawigacyjnego, zobacz Rozpoczynanie korzystania z usługi Privileged Identity Management.

Dostosuj ustawienia dla różnych alertów, aby pracować ze środowiskiem i celami zabezpieczeń.

Uwaga

Alert "Role są przypisywane poza usługą Privileged Identity Management" jest wyzwalany dla przypisań ról utworzonych dla subskrypcji platformy Azure i nie jest wyzwalany dla przypisań ról w grupach zarządzania, grupach zasobów lub zakresie zasobów".