Konfigurowanie alertów zabezpieczeń dla ról firmy Microsoft Entra w usłudze Privileged Identity Management

Usługa Privileged Identity Management (PIM) generuje alerty w przypadku podejrzanej lub niebezpiecznej aktywności w organizacji w usłudze Microsoft Entra ID. Po wyzwoleniu alertu zostanie wyświetlony na pulpicie nawigacyjnym usługi Privileged Identity Management. Wybierz alert, aby wyświetlić raport z listą użytkowników lub ról, które wyzwoliły alert.

Uwaga

Jedno zdarzenie w usłudze Privileged Identity Management może generować powiadomienia e-mail do wielu adresatów — osoby przypisane, osoby zatwierdzające lub administratorzy. Maksymalna liczba wysyłanych powiadomień na jedno zdarzenie wynosi 1000. Jeśli liczba adresatów przekroczy 1000 , tylko pierwszych 1000 adresatów otrzyma powiadomienie e-mail. Nie zapobiega to używaniu uprawnień innych osób, administratorów ani osób zatwierdzających w usłudze Microsoft Entra ID i Privileged Identity Management.

Wymagania dotyczące licencji

Korzystanie z usługi Privileged Identity Management wymaga licencji. Aby uzyskać więcej informacji na temat licencjonowania, zobacz podstawy licencjonowania Zarządzanie tożsamością Microsoft Entra .

Alerty zabezpieczeń

W tej sekcji wymieniono wszystkie alerty zabezpieczeń dla ról firmy Microsoft Entra oraz sposoby ich naprawiania i zapobiegania. Ważność ma następujące znaczenie:

- Wysoki: wymaga natychmiastowego działania z powodu naruszenia zasad.

- Średni: nie wymaga natychmiastowej akcji, ale sygnalizuje potencjalne naruszenie zasad.

- Niski: nie wymaga natychmiastowego działania, ale sugeruje preferowaną zmianę zasad.

Uwaga

Tylko następujące role mogą odczytywać alerty zabezpieczeń usługi PIM dla ról firmy Microsoft Entra: Administrator globalny, Administrator ról uprzywilejowanych, Czytelnik globalny, Administrator zabezpieczeń i Czytelnik zabezpieczeń.

Administratorzy nie korzystają z ról uprzywilejowanych

Ważność: Niska

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Użytkownicy, którym przypisano uprzywilejowane role, nie potrzebują, zwiększają prawdopodobieństwo ataku. Osoby atakujące mogą również pozostać niezauważone na kontach, które nie są aktywnie używane. |

| Jak naprawić? | Przejrzyj użytkowników na liście i usuń ich z ról uprzywilejowanych, których nie potrzebują. |

| Zapobieganie | Przypisz role uprzywilejowane tylko do użytkowników, którzy mają uzasadnienie biznesowe. Zaplanuj regularne przeglądy dostępu, aby sprawdzić, czy użytkownicy nadal potrzebują dostępu. |

| Akcja ograniczania ryzyka w portalu | Usuwa konto z roli uprzywilejowanej. |

| Wyzwalacz | Wyzwalane, jeśli użytkownik przekroczy określoną liczbę dni bez aktywowania roli. |

| Liczba dni | To ustawienie określa maksymalną liczbę dni z zakresu od 0 do 100, którą użytkownik może przejść bez aktywowania roli. |

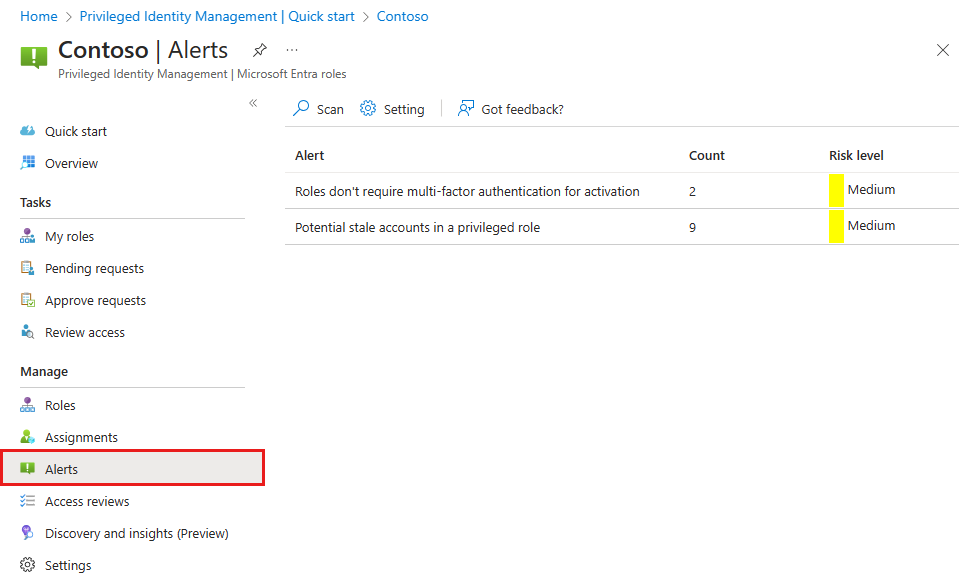

Role nie wymagają uwierzytelniania wieloskładnikowego na potrzeby aktywacji

Ważność: Niska

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Bez uwierzytelniania wieloskładnikowego naruszone zabezpieczenia użytkowników mogą aktywować uprzywilejowane role. |

| Jak naprawić? | Przejrzyj listę ról i wymagaj uwierzytelniania wieloskładnikowego dla każdej roli. |

| Zapobieganie | Wymagaj uwierzytelniania wieloskładnikowego dla każdej roli. |

| Akcja ograniczania ryzyka w portalu | Sprawia, że uwierzytelnianie wieloskładnikowe jest wymagane do aktywacji roli uprzywilejowanej. |

Organizacja nie ma identyfikatora Microsoft Entra ID P2 ani Zarządzanie tożsamością Microsoft Entra

Ważność: Niska

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Bieżąca organizacja Firmy Microsoft Entra nie ma identyfikatora Microsoft Entra ID P2 ani Zarządzanie tożsamością Microsoft Entra. |

| Jak naprawić? | Przejrzyj informacje o wydaniach firmy Microsoft Entra. Uaktualnij do wersji Microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra. |

Potencjalne nieaktywne konta w roli uprzywilejowanej

Ważność: średni rozmiar

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Ten alert nie jest już wyzwalany na podstawie daty ostatniej zmiany hasła dla konta. Ten alert dotyczy kont w roli uprzywilejowanej, która nie została zalogowana w ciągu ostatnich n dni, gdzie n to wiele dni, które można skonfigurować z zakresu od 1 do 365 dni. Te konta mogą być kontami usługowymi lub udostępnionymi, które nie są utrzymywane i są narażone na ataki. |

| Jak naprawić? | Przejrzyj konta na liście. Jeśli nie potrzebują już dostępu, usuń je z ról uprzywilejowanych. |

| Zapobieganie | Upewnij się, że udostępnione konta obracają silne hasła po zmianie użytkowników, którzy znają hasło. Regularnie przeglądaj konta z rolami uprzywilejowanymi przy użyciu przeglądów dostępu i usuwaj przypisania ról, które nie są już potrzebne. |

| Akcja ograniczania ryzyka w portalu | Usuwa konto z roli uprzywilejowanej. |

| Najlepsze praktyki | Konta dostępu współużytkowanego, usługi i dostępu awaryjnego, które uwierzytelniają się przy użyciu hasła i są przypisane do ról administracyjnych o wysokim poziomie uprawnień, takich jak administrator globalny lub administrator zabezpieczeń, powinny mieć swoje hasła rotowane w następujących przypadkach:

|

Role są przypisywane poza usługą Privileged Identity Management

Ważność: Wysoka

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Przypisania ról uprzywilejowanych wykonane poza usługą Privileged Identity Management nie są prawidłowo monitorowane i mogą wskazywać na aktywny atak. |

| Jak naprawić? | Przejrzyj użytkowników na liście i usuń ich z ról uprzywilejowanych przypisanych poza usługą Privileged Identity Management. Możesz również włączyć lub wyłączyć zarówno alert, jak i towarzyszące mu powiadomienie e-mail w ustawieniach alertu. |

| Zapobieganie | Zbadaj, gdzie użytkownicy mają przypisane uprzywilejowane role poza usługą Privileged Identity Management i zakazują przyszłych przypisań. |

| Akcja ograniczania ryzyka w portalu | Usuwa użytkownika z roli uprzywilejowanej. |

Uwaga

Usługa PIM wysyła powiadomienia e-mail dotyczące roli przypisanej poza alertem PIM, gdy alert jest włączony z ustawień alertu Dla ról firmy Microsoft Entra w usłudze PIM, wiadomości e-mail są wysyłane do administratorów ról uprzywilejowanych, administratorów zabezpieczeń i administratorów globalnych, którzy włączyli usługę Privileged Identity Management. W przypadku zasobów platformy Azure w usłudze PIM wiadomości e-mail są wysyłane do właścicieli i administratorów dostępu użytkowników.

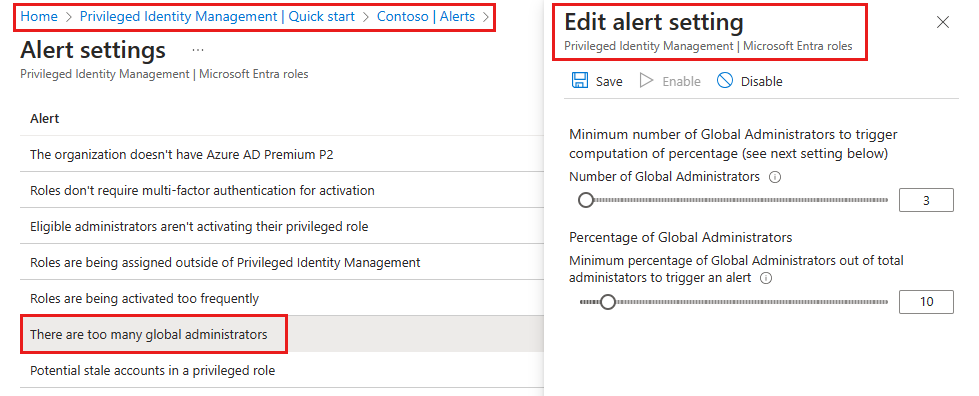

Zbyt wielu administratorów globalnych

Ważność: Niska

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Administrator globalny jest rolą o najwyższych uprawnieniach. Jeśli administrator globalny zostanie naruszony, osoba atakująca uzyska dostęp do wszystkich swoich uprawnień, co naraża cały system na ryzyko. |

| Jak naprawić? | Przejrzyj użytkowników na liście i usuń wszystkie, które nie potrzebują roli administratora globalnego. Przypisz do tych użytkowników role o niższych uprawnieniach. |

| Zapobieganie | Przypisz użytkownikom najmniej uprzywilejowaną rolę, której potrzebują. |

| Akcja ograniczania ryzyka w portalu | Usuwa konto z roli uprzywilejowanej. |

| Wyzwalacz | Wyzwalane w przypadku spełnienia dwóch różnych kryteriów i skonfigurowania obu tych kryteriów. Najpierw należy osiągnąć określony próg przypisań ról administratora globalnego. Po drugie, określony procent całkowitych przypisań ról musi być administratorami globalnymi. Jeśli spełniasz tylko jedną z tych miar, alert nie jest wyświetlany. |

| Minimalna liczba administratorów globalnych | To ustawienie określa liczbę przypisań ról administratora globalnego z zakresu od 2 do 100, które należy wziąć pod uwagę jako zbyt mało w organizacji firmy Microsoft Entra. |

| Procent administratorów globalnych | To ustawienie określa minimalny procent administratorów, którzy są administratorami globalnymi, od 0% do 100%, poniżej którego nie chcesz, aby twoja organizacja Microsoft Entra zanurzyła się. |

Role są zbyt często aktywowane

Ważność: Niska

| opis | |

|---|---|

| Dlaczego otrzymuję ten alert? | Wiele aktywacji do tej samej roli uprzywilejowanej przez tego samego użytkownika jest oznaką ataku. |

| Jak naprawić? | Przejrzyj użytkowników na liście i upewnij się, że czas trwania aktywacji dla ich roli uprzywilejowanej jest wystarczająco długi, aby mogli wykonywać swoje zadania. |

| Zapobieganie | Upewnij się, że czas trwania aktywacji dla ról uprzywilejowanych jest wystarczająco długi, aby użytkownicy mogli wykonywać swoje zadania. Wymagaj uwierzytelniania wieloskładnikowego dla ról uprzywilejowanych, które mają konta współużytkowane przez wielu administratorów. |

| Akcja ograniczania ryzyka w portalu | Nie dotyczy |

| Wyzwalacz | Wyzwalane, jeśli użytkownik aktywuje tę samą rolę uprzywilejowaną wielokrotnie w określonym przedziale czasu. Można skonfigurować zarówno okres, jak i liczbę aktywacji. |

| Przedział czasu odnowienia aktywacji | To ustawienie określa w dniach, godzinach, minutach i drugim okresie, którego chcesz użyć do śledzenia podejrzanych odnowień. |

| Liczba odnowień aktywacji | To ustawienie określa liczbę aktywacji z zakresu od 2 do 100, przy czym chcesz otrzymywać powiadomienia w określonym przedziale czasu. To ustawienie można zmienić, przesuwając suwak lub wpisując liczbę w polu tekstowym. |

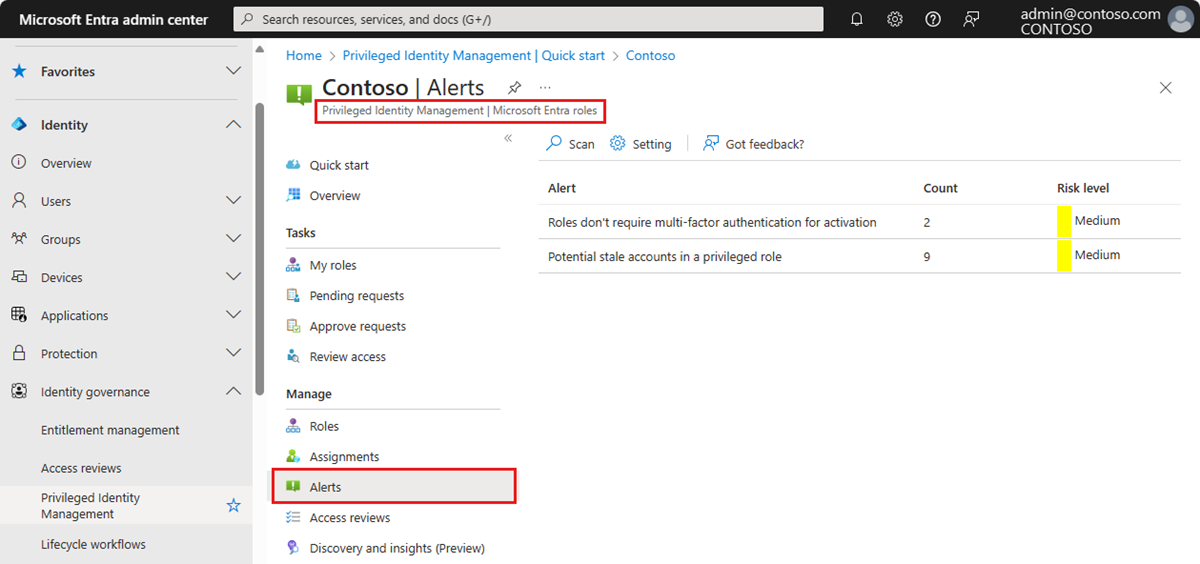

Dostosowywanie ustawień alertów zabezpieczeń

Wykonaj następujące kroki, aby skonfigurować alerty zabezpieczeń dla ról firmy Microsoft Entra w usłudze Privileged Identity Management:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ról uprzywilejowanych.

Przejdź do ustawienia Alerty alertów> ról>usługi Privileged Identity Management firmy Microsoft w usłudze>Identity Management.> Aby uzyskać informacje na temat dodawania kafelka Usługi Privileged Identity Management do pulpitu nawigacyjnego, zobacz Rozpoczynanie korzystania z usługi Privileged Identity Management.

Dostosuj ustawienia dla różnych alertów, aby pracować ze środowiskiem i celami zabezpieczeń.