Przydziel role Microsoft Entra (wersja zapoznawcza)

Zarządzanie upoważnieniami obsługuje cykl życia dostępu dla różnych typów zasobów, takich jak aplikacje, witryny programu SharePoint, grupy i zespoły. Czasami użytkownicy potrzebują dodatkowych uprawnień do korzystania z tych zasobów w określony sposób. Na przykład użytkownik może potrzebować dostępu do pulpitów nawigacyjnych usługi Power BI w organizacji, ale musi mieć rolę administratora usługi Power BI, aby wyświetlić metryki dla całej organizacji. Mimo że inne funkcje identyfikatora Entra firmy Microsoft, takie jak grupy z możliwością przypisywania ról, mogą obsługiwać te przypisania ról firmy Microsoft Entra, dostęp udzielany za pośrednictwem tych metod jest mniej jawny. Na przykład można zarządzać członkostwem grupy zamiast zarządzać przypisaniami ról użytkowników bezpośrednio.

Przypisując role firmy Microsoft Entra pracownikom i gościom, korzystając z funkcji Zarządzanie upoważnieniami, możesz sprawdzić uprawnienia użytkownika, aby szybko określić, które role są przypisane do tego użytkownika. Jeśli dołączysz rolę Microsoft Entra jako zasób w pakiecie dostępu, możesz również określić, czy przypisanie roli jest "uprawnione", czy "aktywne".

Przypisywanie ról firmy Microsoft Entra za pomocą pakietów dostępu ułatwia efektywne zarządzanie przypisaniami ról na dużą skalę i poprawia cykl życia przypisywania ról.

Scenariusze przypisywania roli Entra firmy Microsoft przy użyciu pakietów dostępu

Wyobraźmy sobie, że Twoja organizacja niedawno zatrudniła 50 nowych pracowników zespołu pomocy technicznej i że twoim zadaniem jest zapewnienie tym nowym pracownikom dostępu do potrzebnych zasobów. Ci pracownicy potrzebują dostępu do grupy pomocy technicznej i niektórych aplikacji związanych z pomocą techniczną. Do wykonywania swoich zadań potrzebują również trzech ról firmy Microsoft Entra, w tym roli administratora pomocy technicznej. Zamiast indywidualnie przypisywać każdego z 50 pracowników do wszystkich zasobów i ról, można skonfigurować pakiet dostępu zawierający witrynę programu SharePoint, grupę i określone role firmy Microsoft. Następnie możesz skonfigurować pakiet dostępu, aby menedżerowie pełnili rolę osób zatwierdzających, i udostępnić link zespołowi pomocy technicznej.

Teraz nowi członkowie zespołu pomocy technicznej mogą zażądać dostępu do tego pakietu dostępu w obszarze Mój dostęp i uzyskać dostęp do wszystkiego, czego potrzebują, gdy tylko menedżer zatwierdzi żądanie. Pozwala to zaoszczędzić czas i energię, ponieważ zespół pomocy technicznej planuje rozszerzenie na całym świecie, zatrudniając ok. 1000 nowych pracowników, ale nie musisz już ręcznie przypisywać każdej osobie do pakietu dostępu.

Uwaga dotycząca dostępu do usługi PIM:

Uwaga

Zalecamy użycie usługi Privileged Identity Management w celu zapewnienia użytkownikowi dostępu just in time do wykonania zadania wymagającego podwyższonych uprawnień. Te uprawnienia są udostępniane za pośrednictwem ról Microsoft Entra, które są oznaczone jako "uprzywilejowane" w naszej dokumentacji: Wbudowane role Microsoft Entra. Zarządzanie upoważnieniami jest bardziej odpowiednie do przypisywania użytkownikom pakietu zasobów, które mogą obejmować rolę Microsoft Entra, niezbędną do wykonania pracy. Użytkownicy przypisani do pakietów dostępu mają zwykle bardziej długotrwały dostęp do zasobów. Zalecamy zarządzanie rolami z wysokimi uprawnieniami za pomocą usługi Privileged Identity Management, ale można skonfigurować uprawnienia do tych ról za pośrednictwem pakietów dostępu w usłudze Zarządzanie upoważnieniami.

Wymagania wstępne

Korzystanie z tej funkcji wymaga licencji Microsoft Entra ID Governance lub Microsoft Entra Suite. Aby znaleźć odpowiednią licencję dla swoich potrzeb, zobacz Microsoft Entra ID Governance podstawy licencjonowania.

Dodawanie roli Entra firmy Microsoft jako zasobu w pakiecie dostępu

Wykonaj następujące kroki, aby zmienić listę niezgodnych grup lub innych pakietów dostępu dla istniejącego pakietu dostępu:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

Przejdź do Identity governance>Entitlement management>Access packages.

Na stronie Pakiety dostępu otwórz pakiet dostępu, do którego chcesz dodać role zasobów, i wybierz pozycję Role zasobów.

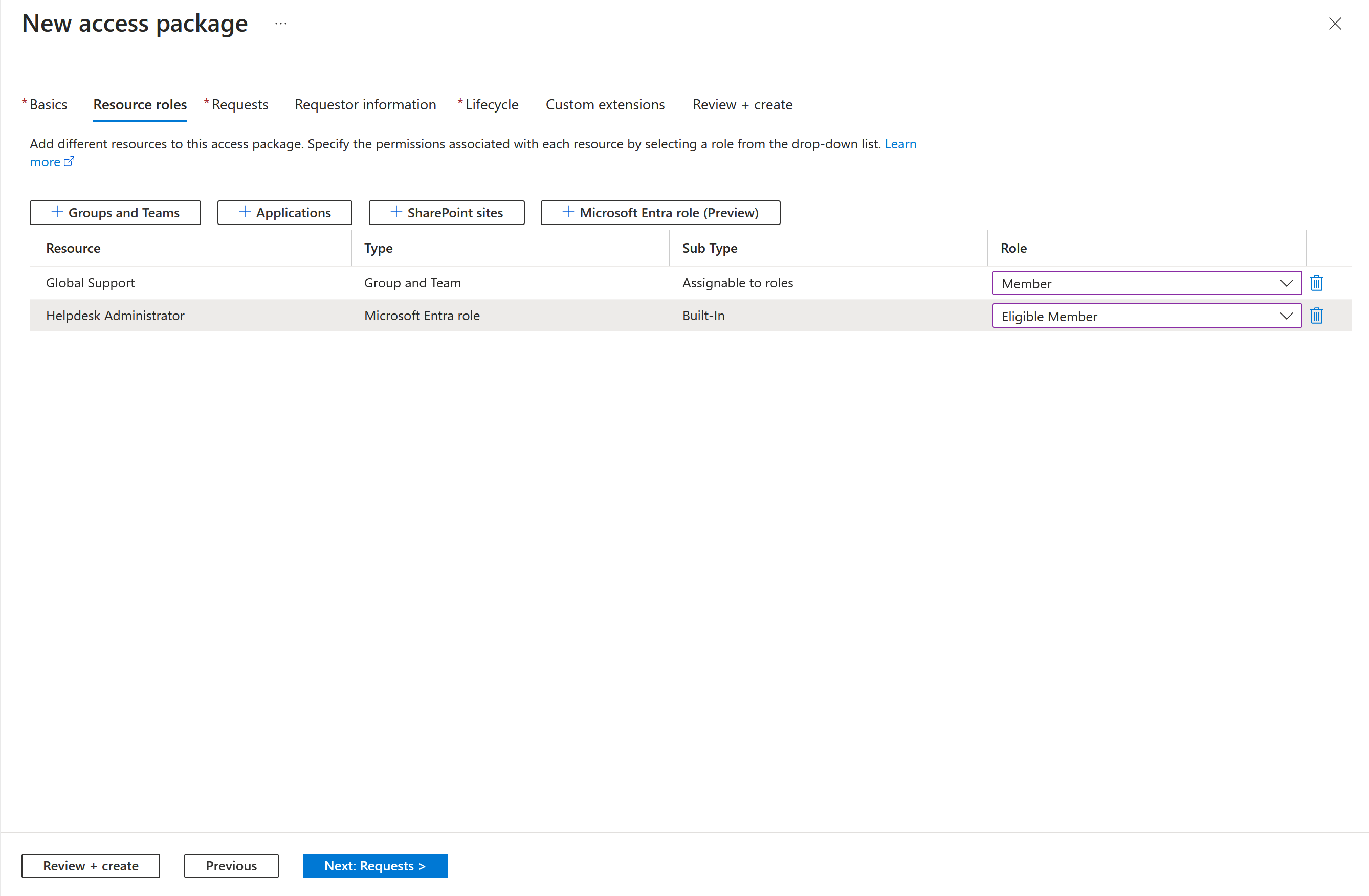

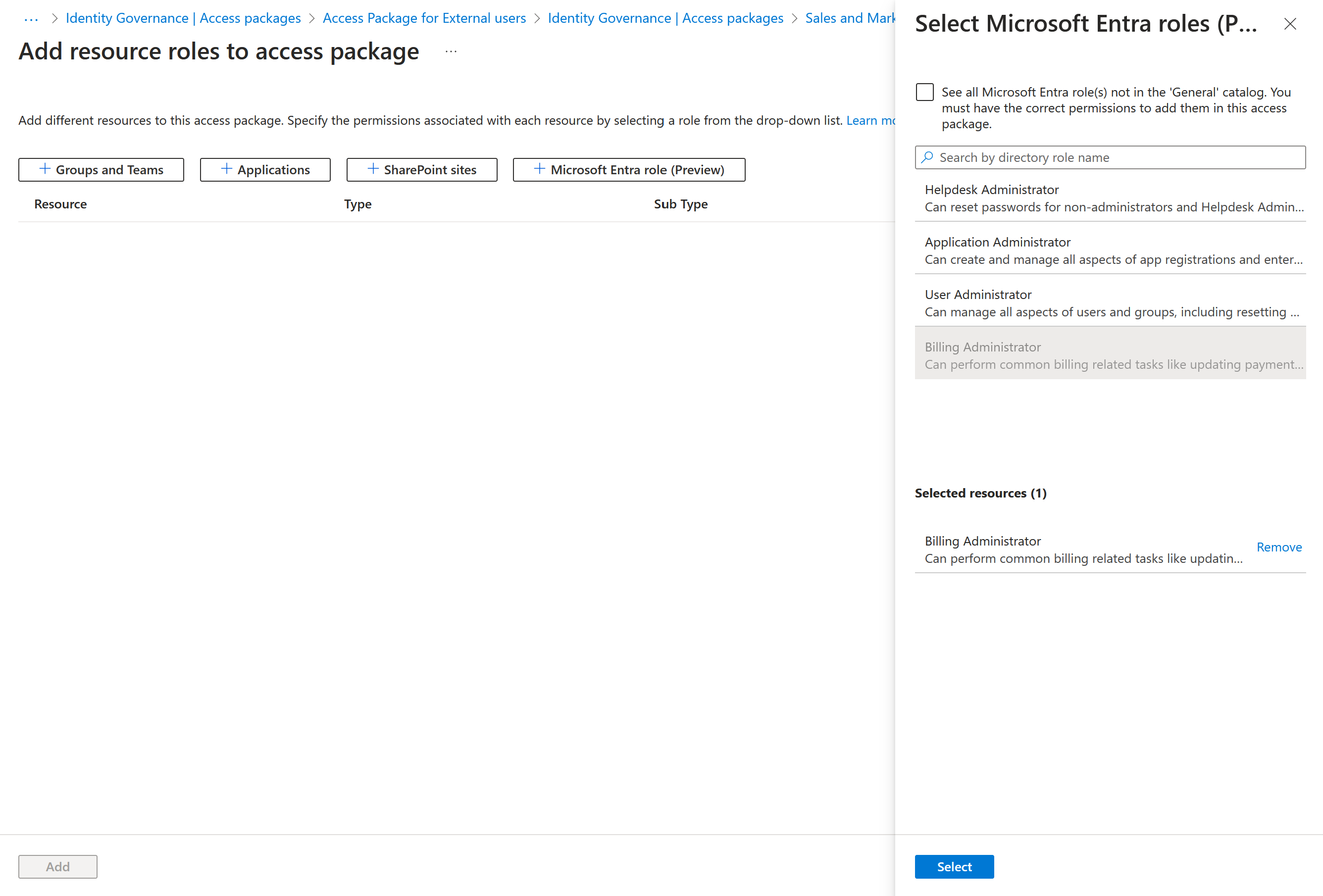

Na stronie Dodaj role zasobów do pakietu dostępu wybierz pozycję Role Microsoft Entra (wersja zapoznawcza) aby otworzyć okienko Wybieranie ról Microsoft Entra.

Wybierz role firmy Microsoft Entra, które chcesz uwzględnić w pakiecie dostępu.

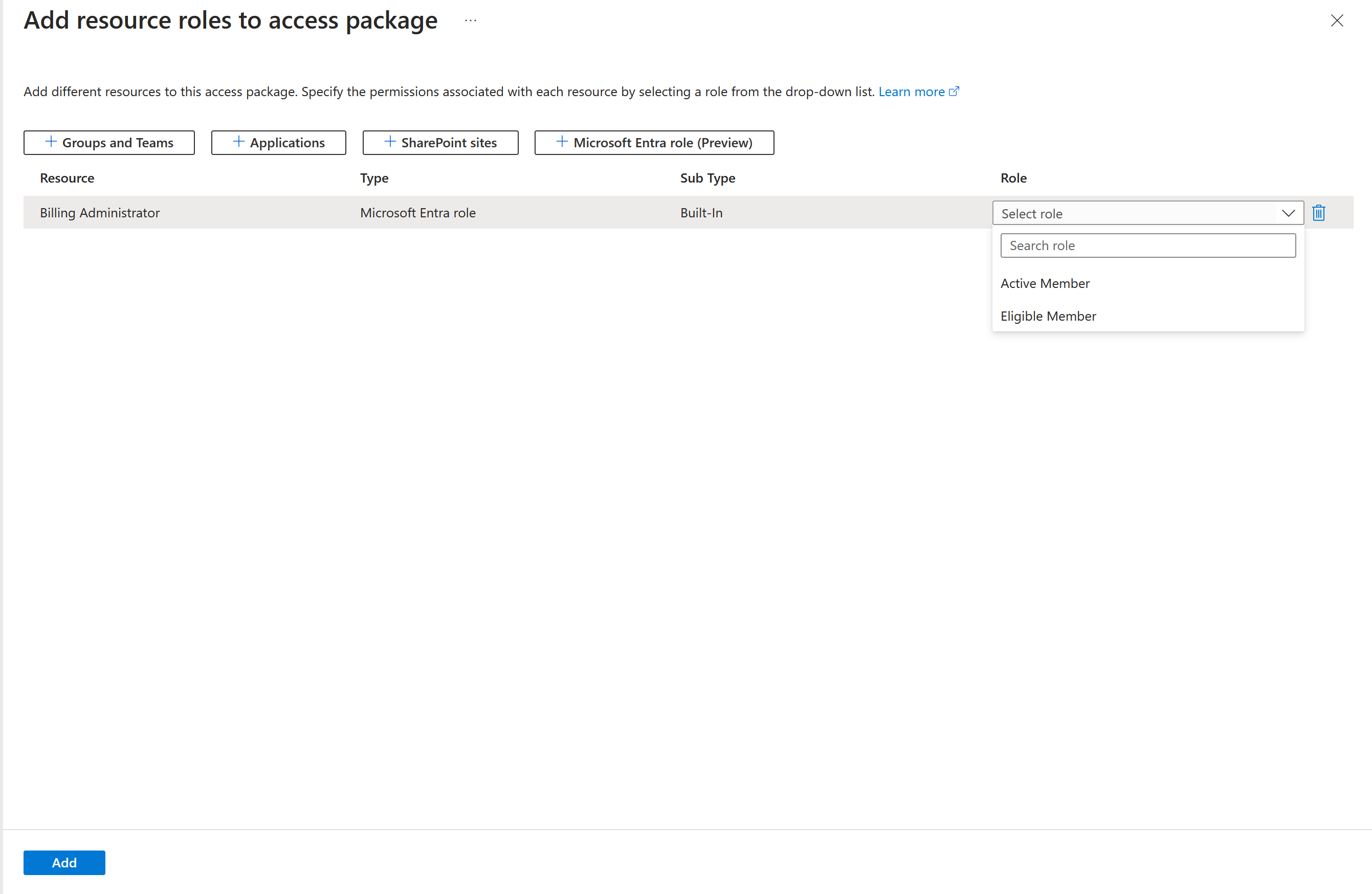

Na liście Rola wybierz pozycję Uprawniony członek lub Aktywny członek.

Wybierz Dodaj.

Uwaga

Jeśli wybierzesz opcję Kwalifikowani, użytkownicy staną się kwalifikowani do tej roli i mogą aktywować swoje przypisanie przy użyciu usługi Privileged Identity Management w centrum administracyjnym Microsoft Entra. W przypadku wybrania opcji Aktywne użytkownicy będą mieć aktywne przypisanie roli, dopóki nie będą już mieli dostępu do pakietu dostępu. W przypadku ról Entra, które są oznaczone jako "uprzywilejowane", będzie można wybrać tylko opcję Kwalifikujące. Listę ról uprzywilejowanych można znaleźć tutaj: Wbudowane role firmy Microsoft Entra.

Programowe dodawanie roli Entra firmy Microsoft jako zasobu w pakiecie dostępu

Aby programowo dodać rolę Entra firmy Microsoft, należy użyć następującego kodu:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Dodawanie roli Microsoft Entra jako zasobu w pakiecie dostępu przy użyciu programu Graph

Role Microsoft Entra można dodać jako zasoby w pakiecie dostępu za pomocą Microsoft Graph. Użytkownik pełniący odpowiednią rolę w aplikacji, która ma delegowane EntitlementManagement.ReadWrite.All permission, lub aplikacja z EntitlementManagement.ReadWrite.All uprawnieniami aplikacji, może wywołać interfejs API, aby utworzyć pakiet dostępu zawierający role Microsoft Entra i przypisać użytkowników do tego pakietu dostępu.

Dodawanie roli Microsoft Entra jako zasobu w pakiecie dostępu przy użyciu programu PowerShell

Do pakietów dostępu w programie PowerShell można również dodać role Microsoft Entra jako zasoby za pomocą poleceń cmdlet z modułu Microsoft Graph PowerShell dla zarządzania tożsamością od wersji 1.16.0 lub nowszej.

Poniższy skrypt ilustruje dodanie roli Microsoft Entra jako zasobu w pakiecie dostępu:

Najpierw pobierz identyfikator wykazu i zasobu w tym wykazie oraz jego zakresy i role, które mają zostać uwzględnione w pakiecie dostępu. Użyj skryptu podobnego do poniższego przykładu. Zakłada się, że w katalogu znajduje się zasób roli Entra firmy Microsoft.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Następnie przypisz rolę Microsoft Entra z tego zasobu do pakietu dostępu. Jeśli na przykład chcesz uwzględnić pierwszą rolę zasobu zwróconą wcześniej jako rolę zasobu dostępu, użyj skryptu podobnego do poniższego.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams