Delegowanie i role w zarządzaniu upoważnieniami

W usłudze Microsoft Entra ID można używać modeli ról do zarządzania dostępem na dużą skalę za pośrednictwem zarządzania tożsamościami.

- Za pomocą pakietów dostępu można reprezentować role organizacyjne w organizacji, takie jak "przedstawiciel handlowy". Pakiet dostępu reprezentujący rolę organizacji będzie zawierał wszystkie prawa dostępu, których przedstawiciel handlowy może zwykle potrzebować w wielu zasobach.

- Aplikacje mogą definiować własne role. Na przykład, jeśli masz aplikację do zarządzania sprzedażą, a ta aplikacja zawierała rolę aplikacji "sprzedawca" w swoim manifeście, możesz następnie dołączyć tę rolę z manifestu aplikacji do pakietu dostępu. Aplikacje mogą również używać grup zabezpieczeń w scenariuszach, w których użytkownik może mieć wiele ról specyficznych dla aplikacji jednocześnie.

- Role można użyć do delegowania dostępu administracyjnego. Jeśli masz wykaz dla wszystkich pakietów dostępu wymaganych przez sprzedaż, możesz przypisać kogoś, kto będzie odpowiedzialny za ten wykaz, przypisując im rolę specyficzną dla wykazu.

W tym artykule omówiono sposób używania ról do zarządzania aspektami w ramach zarządzania upoważnieniami firmy Microsoft w celu kontrolowania dostępu do zasobów zarządzania upoważnieniami.

Domyślnie użytkownicy z rolą administratora globalnego lub administratora zarządzania tożsamościami mogą tworzyć i zarządzać wszystkimi aspektami zarządzania uprawnieniami. Jednak użytkownicy w tych rolach mogą nie znać wszystkich sytuacji, w których wymagane są pakiety dostępu. Zazwyczaj jest to użytkownicy w odpowiednich działach, zespołach lub projektach, którzy wiedzą, z kim współpracują, używają zasobów i jak długo. Zamiast udzielać nieograniczonych uprawnień innym niż administratorzy, możesz przyznać użytkownikom najmniejsze uprawnienia, których potrzebują do wykonania swojej pracy, i uniknąć tworzenia konfliktów lub nieodpowiednich praw dostępu.

To wideo zawiera omówienie delegowania zarządzania dostępem od administratora IT do użytkowników, którzy nie są administratorami.

Przykład delegowania

Aby zrozumieć, jak można delegować zarządzanie dostępem w zarządzaniu upoważnieniami, warto rozważyć przykład. Załóżmy, że Twoja organizacja ma następujących administratorów i menedżerów.

Jako administrator IT, Hana ma kontakty w każdym dziale — Mamta w marketingu, Mark w finansach i Joe w dziale prawnym, którzy są odpowiedzialni za zasoby swojego działu i treści kluczowe dla działalności biznesowej.

Dzięki zarządzaniu upoważnieniami można delegować zarządzanie dostępem do tych nieadministratorów, ponieważ to oni wiedzą, którzy użytkownicy potrzebują dostępu, jak długo i do jakich zasobów. Delegowanie do osób niebędących administratorami gwarantuje, że odpowiednie osoby zarządzają dostępem do swoich działów.

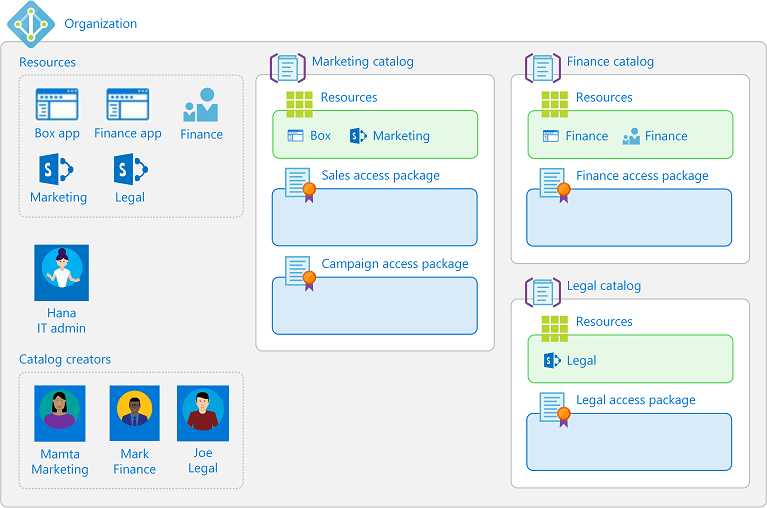

Oto jeden ze sposobów, w jaki platforma Hana może delegować nadzór nad dostępem do działu marketingowego, finansowego i prawnego.

Hana tworzy nową grupę zabezpieczeń Microsoft Entra i dodaje Mamta, Marka i Joe jako członków grupy.

Hana dodaje tę grupę do roli twórców katalogu.

Mamta, Mark i Joe mogą teraz tworzyć katalogi dla swoich działów, dodawać zasoby, których potrzebują działy, i wykonywać dalsze delegowanie w katalogu. Nie mogą widzieć nawzajem swoich katalogów.

Mamta tworzy katalog marketingowy, który jest kontenerem zasobów.

Mamta dodaje do tego katalogu zasoby należące do działu marketingu.

Mamta może dodawać inne osoby z tego działu jako właścicieli tego katalogu, co ułatwia dzielenie się obowiązkami związanymi z zarządzaniem katalogiem.

Mamta może dodatkowo delegować tworzenie pakietów dostępu i zarządzanie nimi w katalogu Marketing do menedżerów projektów w dziale marketingu. Może to zrobić, przypisując je do roli menedżera pakietów dostępu w katalogu. Menedżer pakietów dostępu może tworzyć pakiety dostępu oraz zarządzać nimi wraz z zasadami, żądaniami i przypisaniami w tym wykazie. Jeśli wykaz to umożliwia, menedżer pakietów dostępu może skonfigurować zasady, aby włączyć użytkowników z połączonych organizacji.

Na poniższym diagramie przedstawiono wykazy z zasobami dla działów marketingowych, finansowych i prawnych. W przypadku korzystania z tych katalogów menedżerowie projektów mogą tworzyć pakiety dostępu dla swoich zespołów lub projektów.

Po delegowaniu dział marketingu może mieć role podobne do poniższej tabeli.

| Użytkownik | Rola organizacyjna | Rola Microsoft Entra | Rola zarządzania upoważnieniami |

|---|---|---|---|

| Hana | Administrator IT | Administrator Globalny lub Administrator Zarządzania Tożsamością | |

| Mamta | Menedżer marketingu | Użytkownik | Twórca wykazu i właściciel wykazu |

| Robert | Lider marketingu | Użytkownik | Właściciel wykazu |

| Jessica | Menedżer projektu marketingowego | Użytkownik | Menedżer pakietów programu Access |

Role zarządzania upoważnieniami

Zarządzanie upoważnieniami ma następujące role z uprawnieniami do administrowania zarządzaniem upoważnieniami, które mają zastosowanie we wszystkich katalogach.

| Rola zarządzania upoważnieniami | Identyfikator definicji roli | opis |

|---|---|---|

| Twórca wykazu | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Tworzenie wykazów i zarządzanie nimi. Zazwyczaj administrator IT, który nie jest administratorem globalnym lub właścicielem zasobów dla kolekcji zasobów. Osoba, która tworzy wykaz, automatycznie staje się pierwszym właścicielem wykazu i może dodać więcej właścicieli wykazu. Twórca wykazu nie może zarządzać wykazami, które nie należą do nich, i nie może dodawać zasobów, które nie należą do nich, do wykazu. Jeśli twórca wykazu musi zarządzać innym wykazem lub dodawać zasoby, których nie jest właścicielem, może poprosić o zostanie współwłaścicielem tego wykazu lub zasobu. |

Zarządzanie upoważnieniami ma następujące role, które są zdefiniowane dla każdego określonego wykazu, do administrowania pakietami dostępu i inną konfiguracją w katalogu. Administrator lub właściciel wykazu może dodawać użytkowników, grupy użytkowników lub jednostki usługi do tych ról.

| Rola zarządzania upoważnieniami | Identyfikator definicji roli | Opis |

|---|---|---|

| Właściciel wykazu | ae79f266-94d4-4dab-b730-feca7e132178 |

Edytowanie pakietów dostępu i innych zasobów oraz zarządzanie nimi w wykazie. Zazwyczaj administrator IT, właściciel zasobów lub użytkownik wskazany przez właściciela katalogu. |

| Czytelnik katalogu | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Wyświetlanie istniejących pakietów dostępu w katalogu. |

| Menedżer pakietów programu Access | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Edytuj wszystkie istniejące pakiety dostępu i zarządzaj nimi w katalogu. |

| Uzyskiwanie dostępu do menedżera przypisań pakietów | e2182095-804a-4656-ae11-64734e9b7ae5 |

Edytuj wszystkie istniejące przypisania pakietów dostępu i zarządzaj nimi. |

Ponadto wybrana osoba zatwierdzająca i wnioskodawca pakietu dostępu mają prawa, chociaż nie są to role.

| Prawo | opis |

|---|---|

| Osoba zatwierdzająca | Upoważnieni przez politykę do zatwierdzania lub odrzucania żądań dostępu do pakietów, chociaż nie mogą zmienić definicji tych pakietów dostępu. |

| Wnioskodawca | Autoryzacja na podstawie zasad pakietu dostępu do składania wniosku o ten pakiet dostępu. |

W poniższej tabeli wymieniono zadania, które role zarządzania upoważnieniami mogą wykonywać w ramach zarządzania upoważnieniami.

Aby określić najmniej uprzywilejowaną rolę dla zadania, możesz również odwołać się do ról Najmniej uprzywilejowanych według zadania w usłudze Microsoft Entra ID.

Uwaga

Użytkownicy, którym przypisano rolę Menedżera przypisań pakietów programu Access, nie będą już mogli pomijać ustawień zatwierdzania podczas bezpośredniego przypisywania użytkownika, jeśli zasady pakietu dostępu wymagają zatwierdzenia. Jeśli masz scenariusz, w którym należy pominąć zatwierdzenie, zalecamy utworzenie drugiej zasady w pakiecie dostępu, które nie wymagają zatwierdzenia i ma zakres tylko dla użytkowników, którzy potrzebują dostępu.

Wymagane role do dodawania zasobów do wykazu

Administrator globalny może dodawać lub usuwać dowolną grupę (grupy zabezpieczeń utworzone w chmurze lub utworzone w chmurze Grupy Microsoft 365), aplikację lub witrynę usługi SharePoint Online w katalogu.

Uwaga

Użytkownicy, którym przypisano rolę Administrator użytkowników, nie będą już mogli tworzyć katalogów ani zarządzać pakietami dostępu w wykazie, którego nie są właścicielami. Administrator użytkowników, który jest właścicielem wykazu, może dodawać lub usuwać dowolną grupę lub aplikację w wykazie, którego jest właścicielem, z wyjątkiem grupy skonfigurowanej do przypisania do roli w katalogu. Aby uzyskać więcej informacji na temat grup z możliwością przypisywania ról, zapoznaj się z tematem Create a role-assignable group in Microsoft Entra ID (Tworzenie grupy z możliwością przypisywania ról w usłudze Microsoft Entra ID). Jeśli użytkownicy w organizacji zostali przypisani do roli Administratora Użytkowników w celu skonfigurowania katalogów, pakietów dostępu lub zasad w zarządzaniu upoważnieniami, należy przypisać tym użytkownikom rolę Administratora zarządzania tożsamościami.

W przypadku użytkownika, który nie jest administratorem globalnym, aby dodać grupy, aplikacje lub witryny usługi SharePoint Online do wykazu, użytkownik musi mieć zarówno możliwość wykonywania akcji na tym zasobie, jak i roli właściciela wykazu w zarządzaniu upoważnieniami dla wykazu. Najczęstszym sposobem, w jaki użytkownik może mieć możliwość wykonywania akcji dla zasobu, jest posiadanie roli katalogu Entra firmy Microsoft, która pozwala im administrować zasobem. W przypadku zasobów, które mają właścicieli, użytkownik może wykonywać akcje przez przypisanie go do roli właściciela zasobu.

Działania, które zarządzanie uprawnieniami sprawdza, gdy użytkownik dodaje zasób do katalogu, to:

- Aby dodać grupę zabezpieczeń lub grupę Microsoft 365, użytkownik musi mieć uprawnienia do wykonywania akcji

microsoft.directory/groups/members/updateimicrosoft.directory/groups/owners/update. - Aby dodać aplikację: użytkownik musi mieć zezwolenie na wykonanie

microsoft.directory/servicePrincipals/appRoleAssignedTo/updateakcji - Aby dodać witrynę usługi SharePoint Online: użytkownik musi być administratorem programu SharePoint lub być w roli witryny usługi SharePoint Online, co pozwala im zarządzać uprawnieniami w witrynie

W poniższej tabeli wymieniono niektóre kombinacje ról, które obejmują akcje, które umożliwiają użytkownikom w tych kombinacjach ról dodawanie zasobów do wykazu. Aby usunąć zasoby z wykazu, musisz również mieć rolę lub uprawnienia zawierające te same działania.

| Rola katalogu Entra firmy Microsoft | Rola zarządzania upoważnieniami | Może dodać grupę zabezpieczeń | Może dodać grupę platformy Microsoft 365 | Może dodać aplikację | Może dodać witrynę usługi SharePoint Online |

|---|---|---|---|---|---|

| Globalny administrator usługi | nie dotyczy | ✔️ | ✔️ | ✔️ | ✔️ |

| Administrator zarządzania tożsamościami | nie dotyczy | ✔️ | |||

| Administrator grup | Właściciel wykazu | ✔️ | ✔️ | ||

| Intune Administrator | Właściciel wykazu | ✔️ | ✔️ | ||

| Exchange Administrator | Właściciel wykazu | ✔️ | |||

| SharePoint Administrator | Właściciel wykazu | ✔️ | ✔️ | ||

| Administrator aplikacji | Właściciel wykazu | ✔️ | |||

| Administrator aplikacji w chmurze | Właściciel wykazu | ✔️ | |||

| Użytkownik | Właściciel wykazu | Tylko dla właściciela grupy | Tylko jeśli właściciel grupy | Tylko jeśli właściciel aplikacji |

Delegowane zarządzanie cyklem życia użytkownika-gościa

Zazwyczaj użytkownik w roli z uprawnieniami zapraszania gościa może zapraszać poszczególnych użytkowników zewnętrznych do organizacji, a to ustawienie można zmienić przy użyciu ustawień współpracy zewnętrznej.

Aby zarządzać współpracą zewnętrzną, w przypadku której indywidualni użytkownicy zewnętrzni projektu współpracy mogą nie być z wyprzedzeniem znani, przypisując użytkowników, którzy pracują z organizacjami zewnętrznymi w role zarządzania upoważnieniami, mogą umożliwić im konfigurowanie katalogów, uzyskiwanie dostępu do pakietów i zasad na potrzeby współpracy zewnętrznej. Te konfiguracje umożliwiają współpracującym z zewnętrznymi użytkownikami poproszenie o dodanie ich do katalogu organizacji i uzyskanie dostępu do pakietów.

- Aby umożliwić użytkownikom w katalogach zewnętrznych z połączonych organizacji możliwość żądania pakietów dostępu w wykazie, ustawienie katalogu Włączone dla użytkowników zewnętrznych musi mieć wartość Tak. Zmiana tego ustawienia może być wykonywana przez administratora lub właściciela katalogu.

- Pakiet dostępu musi również mieć zestaw zasad dla użytkowników, którzy nie znajdują się w katalogu. Te zasady można utworzyć przez administratora, właściciela katalogu lub menedżera pakietów dostępu katalogu.

- Pakiet dostępu z tą polityką przyznaje użytkownikom objętym zakresem możliwość żądania dostępu, w tym użytkownikom, którzy jeszcze nie znajdują się w twoim katalogu. Jeśli żądanie zostanie zatwierdzone lub nie wymaga zatwierdzenia, użytkownik zostanie automatycznie dodany do katalogu.

- Jeśli ustawienie zasad dotyczyło wszystkich użytkowników, a użytkownik nie był częścią istniejącej połączonej organizacji, zostanie automatycznie utworzona nowa proponowana połączona organizacja. Możesz wyświetlić listę połączonych organizacji i usunąć organizacje, które nie są już potrzebne.

Możesz również skonfigurować, co się stanie, gdy użytkownik zewnętrzny wprowadzony przez zarządzanie upoważnieniami utraci ostatnie przypisanie do dowolnych pakietów dostępu. Możesz zablokować logowanie się do tego katalogu lub usunąć ich konto gościa w ustawieniach w celu zarządzania cyklem życia użytkowników zewnętrznych.

Ograniczanie administratorów delegowanych do konfigurowania zasad dla użytkowników, którzy nie znajdują się w katalogu

Możesz uniemożliwić użytkownikom, którzy nie pełnią ról administracyjnych, zapraszanie poszczególnych gości w ustawieniach współpracy zewnętrznej przez zmianę ustawienia Ustawienia zaproszenia gościa na określone role administratora i ustawienie Włącz rejestrację samoobsługową gościa ustawioną na Nie.

Aby uniemożliwić użytkownikom delegowanym konfigurowanie zarządzania upoważnieniami w celu umożliwienia użytkownikom zewnętrznym żądań współpracy zewnętrznej, należy przekazać to ograniczenie do wszystkich administratorów globalnych, administratorów ładu tożsamości, twórców wykazu i właścicieli wykazu, ponieważ są w stanie zmienić katalogi, aby nie zezwalali przypadkowo na nową współpracę w nowych lub zaktualizowanych katalogach. Powinny one upewnić się, że katalogi są ustawione na Wyłączone dla użytkowników zewnętrznych jako Nie i nie mają żadnych pakietów dostępu z zasadami zezwalającymi użytkownikom spoza katalogu na złożenie wniosku.

Listę wykazów, które są obecnie włączone dla użytkowników zewnętrznych, można wyświetlić w centrum administracyjnym firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego Microsoft Entra jako administrator zarządzania tożsamością lub osoba o wyższym uprawnieniu.

Przejdź do zarządzanie tożsamościami>zarządzanie upoważnieniami>katalogi.

Zmień ustawienie filtru włączone dla użytkowników zewnętrznych na Tak.

Jeśli którykolwiek z tych katalogów ma niezerową liczbę pakietów dostępu, te pakiety dostępu mogą mieć zasady dla użytkowników, którzy nie znajdują się w katalogu.

Programowe zarządzanie przypisaniami ról do ról w zarządzaniu uprawnieniami

Możesz również wyświetlać i aktualizować twórców katalogu oraz przypisania ról specyficznych dla zarządzania katalogiem, używając Microsoft Graph. Użytkownik w odpowiedniej roli z aplikacją, która ma delegowane EntitlementManagement.ReadWrite.All uprawnienia, może wywołać interfejs API programu Graph, aby wyświetlić listę definicji ról zarządzania upoważnieniami, i wyświetlić listę przypisań ról do tych definicji ról.

Aby na przykład wyświetlić role specyficzne dla zarządzania upoważnieniami przypisane do określonego użytkownika lub grupy, użyj zapytania Graph, aby wyświetlić listę przypisań ról, i podaj identyfikator użytkownika lub grupy jako wartość filtru zapytania principalId, jak w

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

W przypadku roli, która jest specyficzna dla wykazu, appScopeId w odpowiedzi wskazuje wykaz, w którym użytkownik ma przypisaną rolę. Ta odpowiedź pobiera tylko jawne przypisania tego użytkownika do roli w zarządzaniu upoważnieniami, nie zwraca wyników dla użytkownika, który ma prawa dostępu poprzez rolę w katalogu lub członkostwo w grupie przypisanej do roli.