Zagadnienia dotyczące integracji usług zabezpieczeń innych niż Microsoft z platformą Microsoft 365

Chociaż firma Microsoft zapewnia kompleksową platformę zabezpieczeń poczty e-mail, rozumiemy, że niektórzy klienci stosują strategię ochrony w głębi systemu zabezpieczeń poczty e-mail , dodając usługę zabezpieczeń innych firm (spoza firmy Microsoft). Istnieją dwie kwestie dotyczące włączania usług zabezpieczeń innych niż Microsoft w usłudze Microsoft 365:

Czy usługa spoza firmy Microsoft zwiększa stan bezpieczeństwa organizacji i jakie są kompromisy w tym zakresie. Przykład:

- Więcej kosztów.

- Większa złożoność.

- Wskaźnik wyników fałszywie dodatnich (dobrych elementów oznaczonych jako złe) zwiększa się w miarę dodawania większej liczby produktów.

- Jak usługa zabezpieczeń firmy innej niż Microsoft integruje się kompleksowo. Przykład:

- Usługa firmy innej niż Microsoft powinna zapewniać środowisko użytkownika, które nie wymaga od użytkowników myślenia o kwarantannie do użycia.

- Usługa spoza firmy Microsoft powinna integrować się z istniejącymi procesami i narzędziami operacji zabezpieczeń (SecOps). Na przykład informacje o zabezpieczeniach i zarządzanie zdarzeniami (SIEM), orkiestracja zabezpieczeń, automatyzacja i reagowanie (SOAR) itp.

Uwaga

Email bezpieczeństwo jest przestrzenią niepożądaną. Wraz ze wzrostem ilości zestawów do wyłudzania informacji i ataków ataki szybko się zmieniają i zmieniają. Dlatego Ochrona usługi Office 365 w usłudze Microsoft Defender jest częścią Microsoft Defender XDR, naszego wielowarstwowego, wstępnego i po naruszeniu zabezpieczeń cybernetycznych przedsiębiorstwa.

Bez względu na to, ile warstw ochrony poczty e-mail istnieje, całkowita ochrona nigdy nie osiągnie 100 procent.

Jak usługa spoza firmy Microsoft skanuje i działa w wiadomościach e-mail. Zazwyczaj usługi zabezpieczeń innych niż Microsoft sugerują następujące trzy opcje integracji, a nie wszystkie te opcje są obecnie równie obsługiwane przez firmę Microsoft.

Integracja za pośrednictwem routingu poczty DNS (rekord MX wskazuje na usługę inną niż Microsoft)

Ta konfiguracja jest szczegółowo omówiona w sekcji Rozszerzone filtrowanie łączników w Exchange Online i jest w pełni obsługiwana przez firmę Microsoft. Email dostawcy zabezpieczeń, którzy obsługują uwierzytelniony łańcuch odebranych (ARC), działają najlepiej, ale istnieją ograniczenia. Na przykład unikaj używania bezpiecznych linków do sprawdzania i opakowywania łączy za pomocą usługi innej niż Microsoft, która również ponownie zapisuje linki. Zawijanie podwójnych linków może uniemożliwić bezpiecznym linkom weryfikowanie stanu łącza, detonację linków pod kątem zagrożeń i potencjalnie wyzwalanie jednorazowych linków. Zalecamy wyłączenie funkcji opakowującego łącza w usłudze innej niż Microsoft.

Aby uzyskać dodatkowe informacje na temat tej konfiguracji, zobacz Manage mail flow using a third-party cloud service with Exchange Online (Zarządzanie przepływem poczty przy użyciu usługi w chmurze innej firmy z Exchange Online).

Integracja za pośrednictwem usługi Microsoft interfejs Graph API

Niektóre usługi spoza firmy Microsoft uwierzytelniają się i używają interfejs Graph API firmy Microsoft do skanowania wiadomości po ich dostarczeniu do skrzynek pocztowych użytkowników. Ta konfiguracja umożliwia również usłudze innej niż Microsoft usuwanie komunikatów, które ich zdaniem są złośliwe lub niepożądane. Zazwyczaj ta konfiguracja wymaga pełnego dostępu do skrzynek pocztowych przez usługę inną niż Microsoft. Przed udzieleniem tego uprawnienia należy zapoznać się z praktykami dotyczącymi zabezpieczeń i pomocy technicznej usługi innej niż Microsoft.

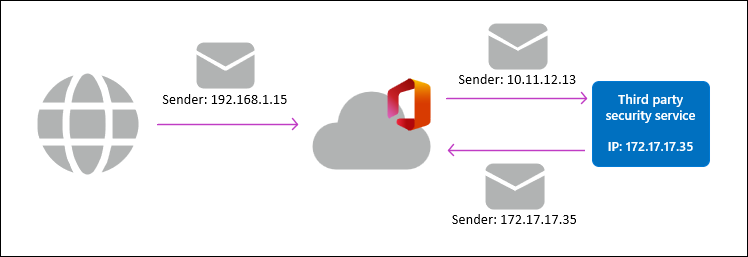

Integracja za pośrednictwem routingu poczty in-and-out

Ta konfiguracja pozwala rekordowi MX wskazać platformę Microsoft 365. Jednak usługa spoza firmy Microsoft działa po ochronie i przetwarzaniu poczty e-mail platformy Microsoft 365, jak pokazano na poniższym diagramie:

Porada

Ulepszone filtrowanie łączników nie działa z tą konfiguracją. Rozszerzone filtrowanie łączników jest przeznaczone dla scenariuszy, w których usługa firmy innej niż Microsoft jest przed platformą Microsoft 365, jak opisano wcześniej w sekcji Integracja za pośrednictwem routingu poczty DNS . Usługa firmy innej niż Microsoft przed platformą Microsoft 365 umożliwia działanie pełnego stosu ochrony poczty e-mail, a jednocześnie inteligentnie zapobiega fałszowaniu wyników fałszywie dodatnich związanych z infrastrukturą wysyłania usługi innej niż Microsoft. Nie można użyć rozszerzonego filtrowania dla łączników, aby z natury ufać wszystkim komunikatom z adresów IP platformy Microsoft 365.

Ta konfiguracja wymaga, aby komunikat opuścił granicę usługi Microsoft 365. Gdy komunikat zostanie zwrócony z usługi innej niż Microsoft, zostanie on potraktowany jako zupełnie nowy komunikat przez platformę Microsoft 365. To zachowanie powoduje następujące problemy i złożoność:

Komunikaty są liczone dwukrotnie w większości narzędzi raportowania, w tym Explorer (Threat Explorer), Advanced Hunting oraz automated investigation and response (AIR). To zachowanie utrudnia prawidłowe skorelowanie werdyktu i akcji komunikatu.

Ponieważ komunikaty powracające do platformy Microsoft 365 prawdopodobnie nie będą sprawdzać uwierzytelniania poczty e-mail, komunikaty mogą zostać zidentyfikowane jako fałszowanie (wyniki fałszywie dodatnie). Niektóre usługi spoza firmy Microsoft zalecają używanie reguł przepływu poczty (reguł transportu) lub filtrowania połączeń IP w celu rozwiązania tego problemu, ale może to prowadzić do dostarczenia fałszywych negatywów.

Być może najważniejsze jest to, że uczenie maszynowe w Ochrona usługi Office 365 w usłudze Defender nie działa tak skutecznie, jak to tylko możliwe. Algorytmy uczenia maszynowego polegają na dokładnych danych do podejmowania decyzji dotyczących zawartości. Niespójne lub zmienione dane mogą negatywnie wpłynąć na proces uczenia się, co prowadzi do zmniejszenia ogólnej skuteczności Ochrona usługi Office 365 w usłudze Defender. Na przykład:

- Reputacja: Z czasem modele uczenia maszynowego odnajdują elementy skojarzone z dobrą i złą zawartością (adresy IP, domeny wysyłania, adresy URL itp.). Gdy komunikaty zwracają się z usługi innej niż Microsoft, początkowe adresy IP wysyłania nie są zachowywane i mogą zmniejszyć skuteczność adresów IP podczas renderowania prawidłowego werdyktu. To zachowanie może również mieć wpływ na przesyłanie, które zostały omówione w punkcie 3 później.

- Modyfikacje zawartości wiadomości: wiele usług zabezpieczeń poczty e-mail dodaje nagłówki wiadomości, dodaje zastrzeżenia, modyfikuje zawartość treści wiadomości i/lub ponownie zapisuje adresy URL w wiadomościach. Chociaż to zachowanie zwykle nie jest problemem, dostarczane komunikaty zawierające te modyfikacje, które później zostaną uznane za złośliwe i usunięte za pośrednictwem automatycznego przeczyszczania (ZAP) o zerowej godzinie, mogą uczyć uczenie maszynowe, że te modyfikacje wskazują na zły komunikat.

Z tych powodów zdecydowanie zalecamy unikanie tej konfiguracji i współpracę z dostawcą usług spoza firmy Microsoft w celu korzystania z innych opcji integracji opisanych w tym artykule. Jeśli jednak musisz wdrożyć tę konfigurację, zdecydowanie zalecamy następujące ustawienia i operacje, aby zmaksymalizować stan ochrony:

Skonfiguruj akcje zasad Ochrona usługi Office 365 w usłudze Defender, aby poddać kwarantannie wszystkie negatywne werdykty. Chociaż ta konfiguracja może być mniej przyjazna dla użytkownika niż użycie folderu Junk Email, akcja śmieci odbywa się tylko po ostatecznym dostarczeniu do skrzynki pocztowej. Wiadomość e-mail, która zostałaby dostarczona do folderu Junk Email, jest wysyłana do usługi innej niż Microsoft. Jeśli/kiedy ta wiadomość wróci do firmy Microsoft, nie ma gwarancji, że oryginalny werdykt (na przykład spam) zostanie zachowany. To zachowanie prowadzi do obniżenia ogólnej skuteczności.

Porada

Reguły przepływu poczty (reguły transportu), które patrzą na oryginalne werdykty, nie są idealne, ponieważ mogą wprowadzać inne problemy i prowadzić do wyzwań związanych ze skutecznością.

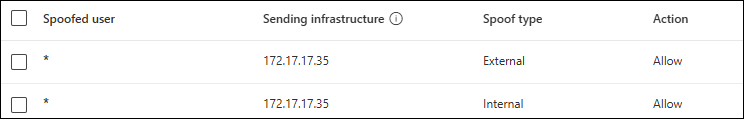

Zminimalizuj wyniki fałszywie dodatnie, zastępując fałszowanie wiadomości e-mail wysyłanych z usługi innej niż Microsoft. Jeśli na przykład usługa niebędąca firmą Microsoft ma adres IP 172.17.17.35, utwórz dwa dozwolone sfałszowane wpisy nadawcy na liście dozwolonych/zablokowanych dzierżaw: jeden zewnętrzny i wewnętrzny, jak pokazano na poniższym zrzucie ekranu:

Pamiętaj, aby usunąć te przesłonięcia wpisów, jeśli kiedykolwiek opuścisz usługę ochrony inną niż Microsoft lub zmienisz sposób jej działania.

Fałszywie ujemne (dozwolona nieprawidłowa poczta) i fałszywie dodatnie przesłania wiadomości e-mail do firmy Microsoft powinny pochodzić z początkowej wersji wiadomości, a nie z tej, która zwraca z usługi innej niż Microsoft. Wyniki fałszywie dodatnie przypisane do usługi innej niż Microsoft powinny być wysyłane do usługi innej niż Microsoft. To wymaganie może być skomplikowane w zarządzaniu:

- Wartość fałszywie ujemna firmy Microsoft (pominięta podczas początkowego odbioru): przed dostarczeniem do skrzynki pocztowej potrzebna jest kopia wiadomości. Prześlij kopię w kwarantannie z usługi innej niż Microsoft, jeśli jest dostępna.

- Usługa Microsoft + non-Microsoft fałszywie ujemna: jeśli obie usługi ją przegapią, zalecamy zgłoszenie oryginalnego elementu do firmy Microsoft i zgłoszenie elementu w skrzynce pocztowej odbiorcy do usługi innej niż Microsoft. Element zwrócony do usługi Microsoft 365 z usługi innej niż Microsoft zawiera szczegółowe informacje z usługi innej niż Microsoft (na przykład adresy IP wysyłające adresy IP, nagłówki niestandardowe itp.), które mogą prowadzić do zmniejszenia skuteczności uczenia maszynowego.

- Wynik fałszywie dodatni firmy Microsoft: jeśli wiadomość została początkowo przechwycona przez firmę Microsoft przed oceną przez usługę inną niż Microsoft, przesłanie tej kopii z kwarantanny jest skuteczne.

- Fałszywie dodatnia usługa firmy Innej niż Microsoft: jeśli usługa spoza firmy Microsoft złapała wiadomość, musisz przesłać do nich wiadomość, ponieważ firma Microsoft nie może rozwiązać problemu.

Integrowanie narzędzi do raportowania komunikatów innych niż microsoft

Ochrona usługi Office 365 w usłudze Defender ma ustawienia zgłaszane przez użytkownika, które działają z wbudowanym przyciskiem Raport w obsługiwanych wersjach programu Outlook.

Wiedząc, że usługi zabezpieczeń innych niż Microsoft mogą obejmować własne narzędzia i procesy raportowania wyników fałszywie dodatnich i fałszywie ujemnych (w tym działania edukacyjne/uświadamiania użytkowników), Ochrona usługi Office 365 w usłudze Defender obsługuje zgłoszenia z narzędzi do raportowania innych firm. Ta obsługa ułatwia raportowanie fałszywych alarmów i fałszywych negatywów firmie Microsoft oraz umożliwia zespołowi SecOps korzystanie z Microsoft Defender XDR zarządzania zdarzeniami oraz zautomatyzowanych badań i reagowania (AIR).

Aby uzyskać więcej informacji, zobacz Opcje narzędzi do raportowania innych firm.