Konfigurowanie uprawnień RBAC w celu uzyskania dostępu do zabezpieczeń lokacji

Portal Microsoft Defender umożliwia szczegółowy dostęp do funkcji i danych na podstawie ról użytkowników oraz uprawnień przyznanych każdemu użytkownikowi z Role-Based Access Control (RBAC).

Aby uzyskać dostęp do Microsoft Defender funkcji IoT w portalu usługi Defender, takich jak zabezpieczenia lokacji i alerty specyficzne dla usługi Defender for IoT i aktualizacje luk w zabezpieczeniach, musisz przypisać uprawnienia i role odpowiednim użytkownikom.

W tym artykule przedstawiono sposób konfigurowania nowych ról i uprawnień dostępu do zabezpieczeń lokacji i funkcji specyficznych dla usługi Defender for IoT.

Aby wprowadzić ogólne zmiany ról RBAC i uprawnień, które odnoszą się do wszystkich innych obszarów usługi Defender for IoT, zobacz Konfigurowanie ogólnych uprawnień RBAC.

Ważna

W tym artykule omówiono Microsoft Defender usługi IoT w portalu usługi Defender (wersja zapoznawcza).

Jeśli jesteś istniejącym klientem pracującym w klasycznym portalu usługi Defender for IoT (Azure Portal), zapoznaj się z dokumentacją usługi Defender for IoT na platformie Azure.

Dowiedz się więcej o portalach zarządzania usługi Defender for IoT.

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Wymagania wstępne

- Zapoznaj się z ogólnymi wymaganiami wstępnymi dotyczącymi Microsoft Defender dla IoT.

- Szczegóły wszystkich użytkowników, do których mają zostać przypisane uprawnienia zabezpieczeń lokacji.

Opcje zarządzania dostępem

Istnieją trzy sposoby zarządzania dostępem użytkowników do portalu usługi Defender, w zależności od typu używanego użytkownika. Każdy system ma inne nazwane uprawnienia, które zezwalają na dostęp do zabezpieczeń lokacji. Systemy są następujące:

- Role Microsoft Entra globalne.

- Microsoft Defender XDR Unified RBAC: zarządzanie dostępem do określonych danych, zadań i możliwości w portalu usługi Defender przy użyciu Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC).

- Ochrona punktu końcowego w usłudze Microsoft Defender kontroli dostępu opartej na rolach XDR ( RBAC) w usłudze Defender for Endpoint do zarządzania dostępem do określonych danych, zadań i możliwości w portalu usługi Defender.

Instrukcje i ustawienia uprawnień wymienione w tym artykule dotyczą zarówno kontroli dostępu opartej na rolach Defender XDR Unified, jak i Ochrona punktu końcowego w usłudze Microsoft Defender XDR RBAC.

Konfigurowanie Defender XDR ujednoliconych ról RBAC na potrzeby zabezpieczeń lokacji

Przypisz uprawnienia i role RBAC na podstawie tabeli podsumowania, aby zapewnić użytkownikom dostęp do funkcji zabezpieczeń lokacji:

W portalu usługi Defender wybierz pozycję Ustawienia>Microsoft Defender XDR>Permissions i role.

Włącz opcję Punkty końcowe & zarządzania lukami w zabezpieczeniach.

Wybierz pozycję Przejdź do pozycji Uprawnienia i role.

Wybierz pozycję Utwórz rolę niestandardową.

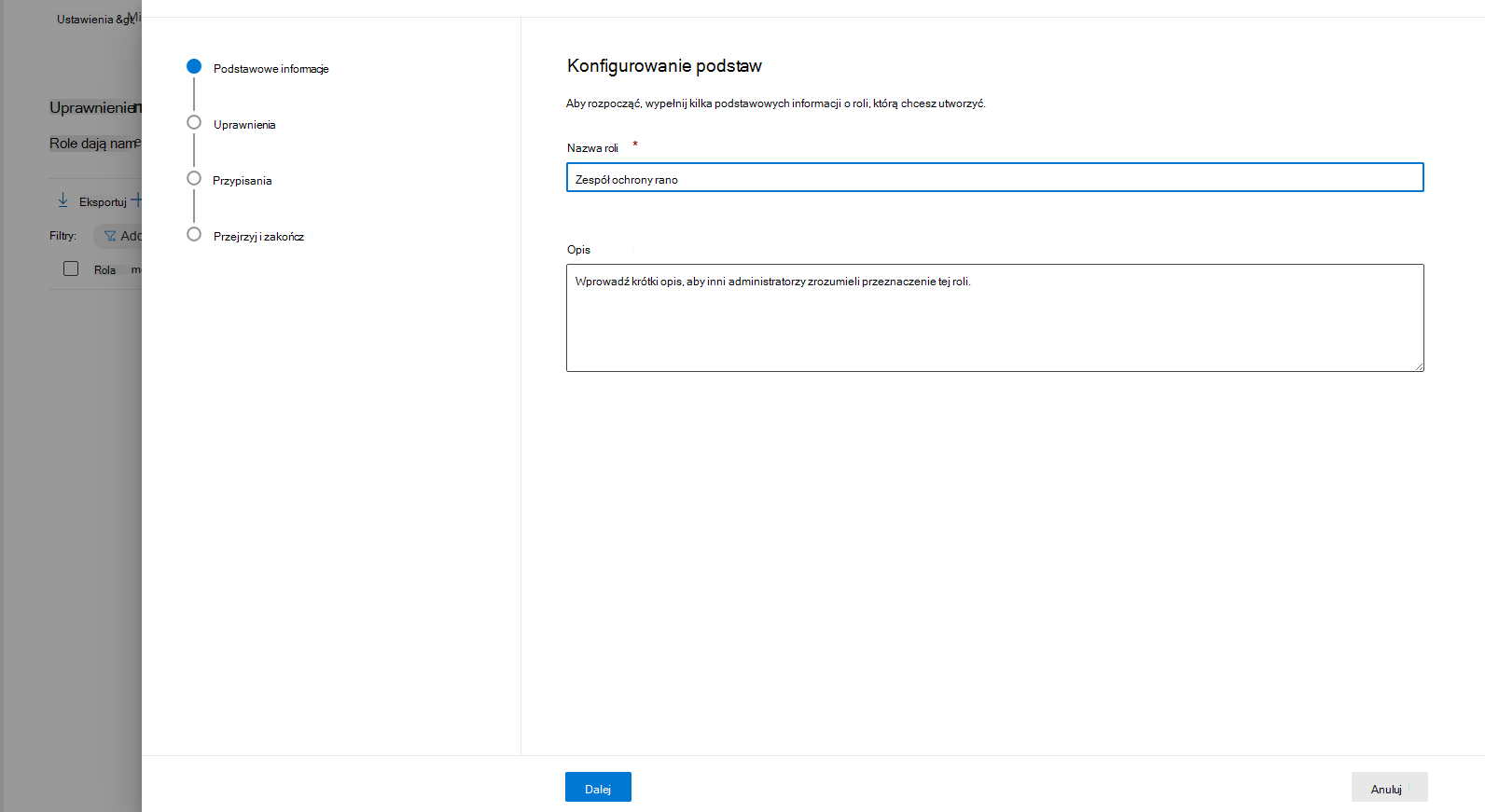

Wpisz nazwę roli, a następnie wybierz pozycję Dalej w obszarze Uprawnienia.

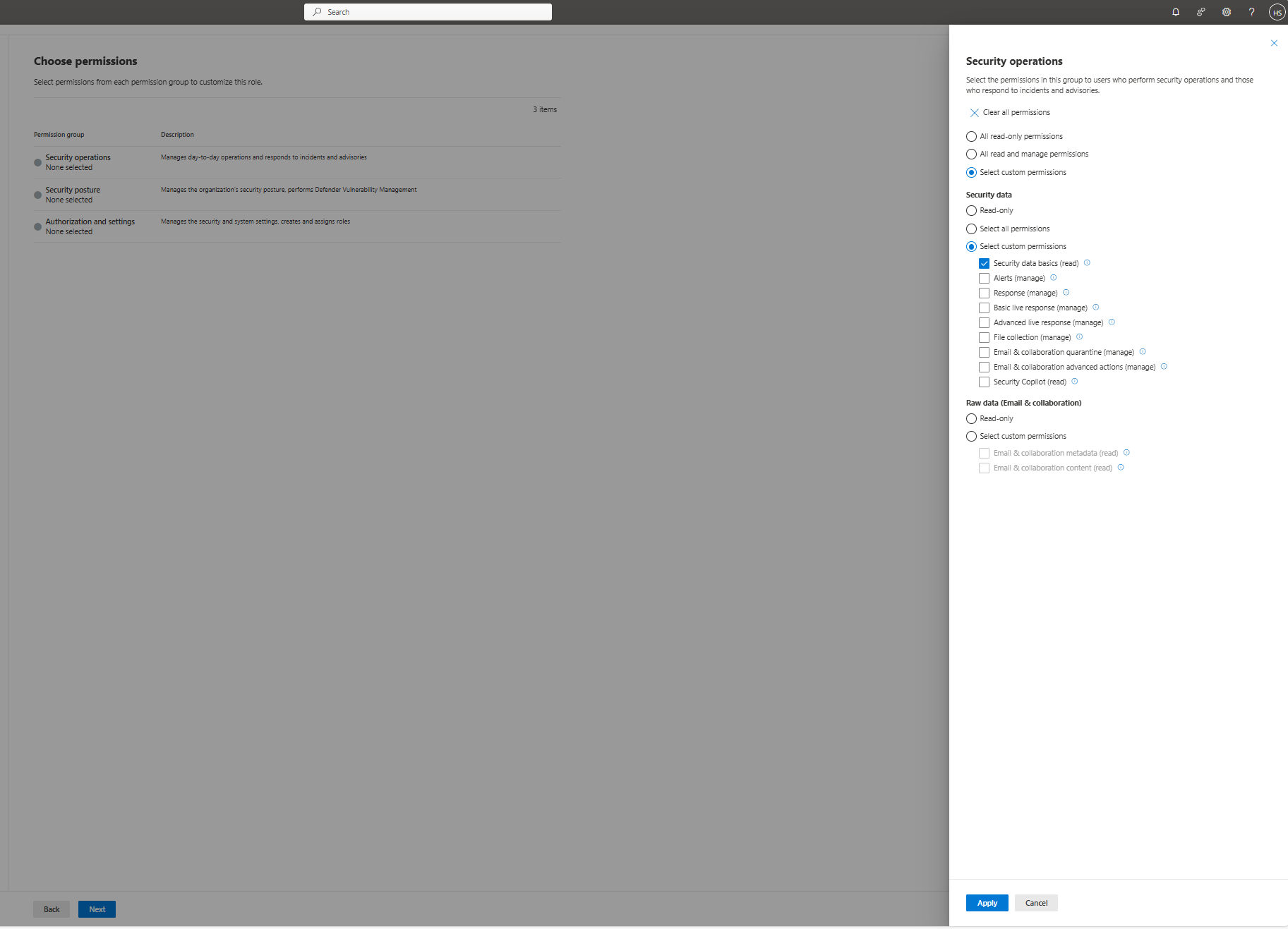

W przypadku uprawnień do odczytu wybierz pozycję Operacje zabezpieczeń i wybierz pozycję Wybierz uprawnienia niestandardowe.

W obszarze Dane zabezpieczeń wybierz pozycję Podstawy danych zabezpieczeń (odczyt) i wybierz pozycję Zastosuj.

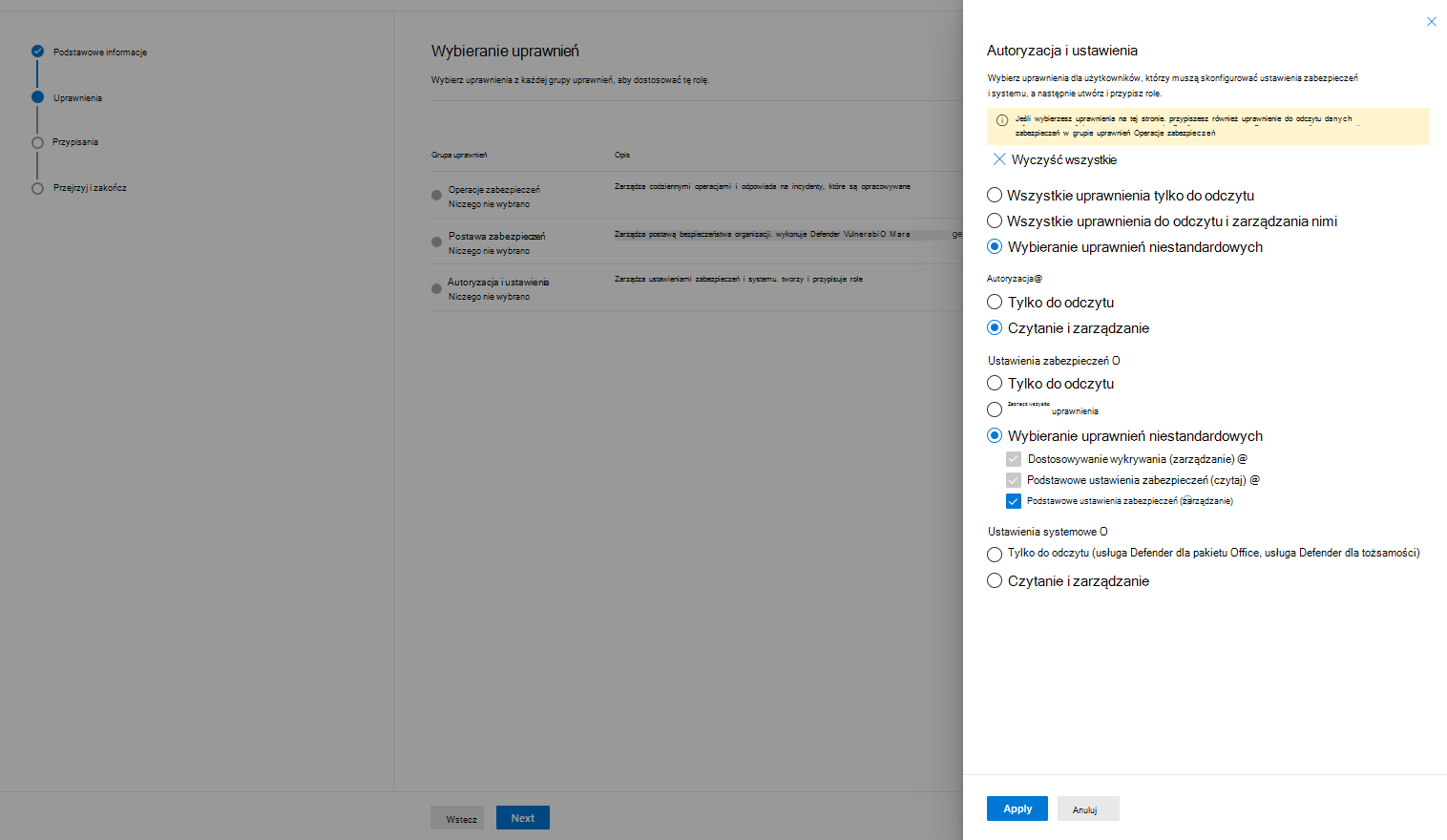

W obszarze Uprawnienia do zapisu w obszarze Autoryzacja i ustawienia wybierz pozycję Wybierz uprawnienia niestandardowe.

W obszarze Dane zabezpieczeń wybierz pozycję Podstawowe ustawienia zabezpieczeń (zarządzaj), a następnie wybierz pozycję Zastosuj.

Wybierz pozycję Dalej , aby wybrać pozycję Przypisania.

Wybierz pozycję Dodaj przypisanie, wpisz nazwę, wybierz użytkowników i grupy i wybierz źródła danych.

Wybierz opcję Dodaj.

Wybierz pozycję Dalej , aby przejrzeć i zakończyć.

Wybierz pozycję Prześlij.

Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender ról kontroli dostępu opartej na rolach XDR (wersja 2) na potrzeby zabezpieczeń lokacji

Przypisz uprawnienia i role RBAC na podstawie tabeli podsumowania, aby zapewnić użytkownikom dostęp do funkcji zabezpieczeń lokacji:

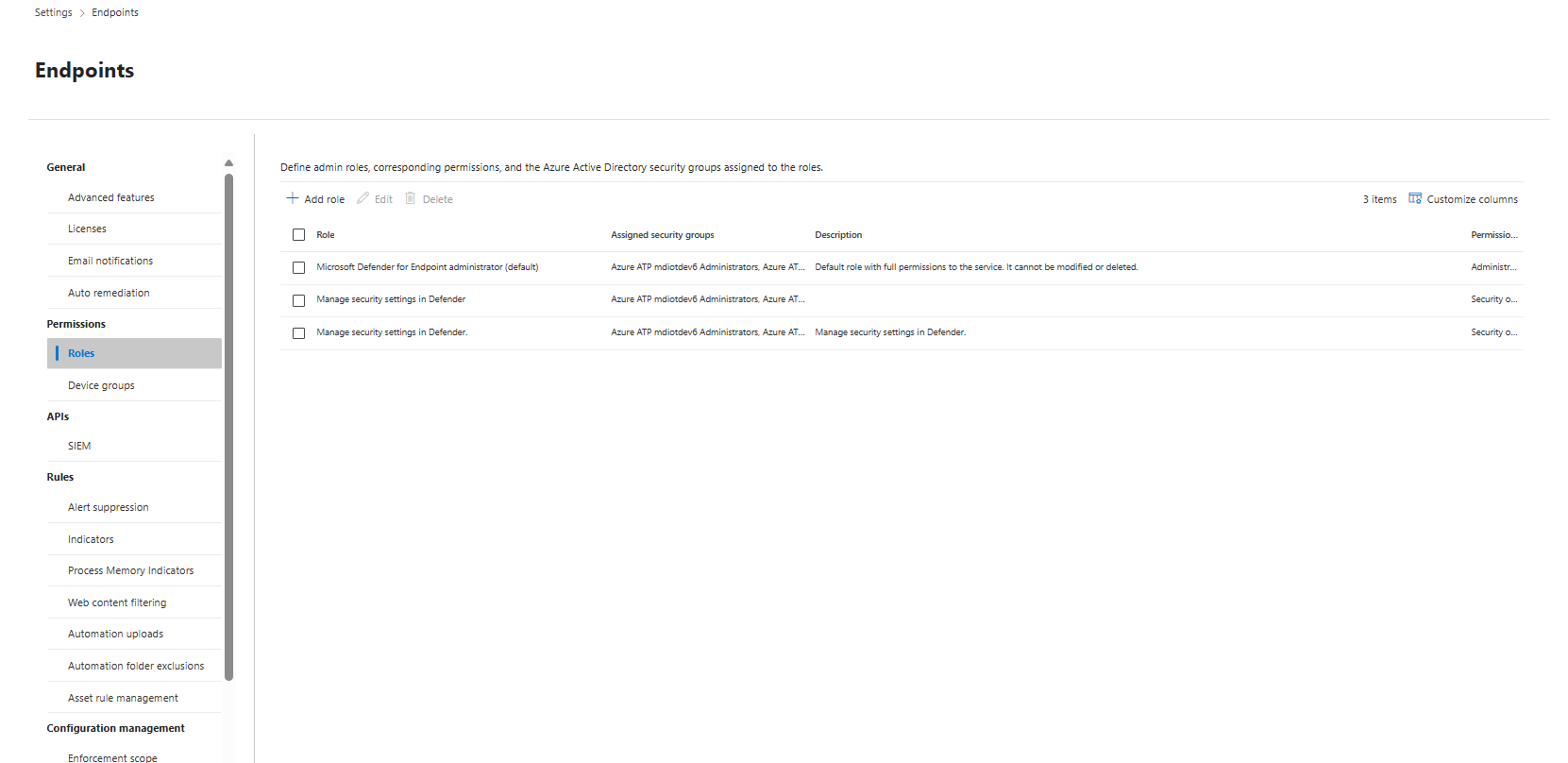

W portalu usługi Defender wybierz pozycję Ustawienia>Rolepunktów końcowych>.

Wybierz pozycję Dodaj rolę.

Wpisz nazwę roli i opis.

Wybierz pozycję Dalej , aby uzyskać uprawnienia.

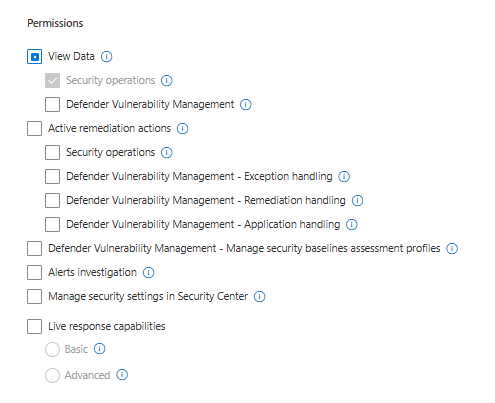

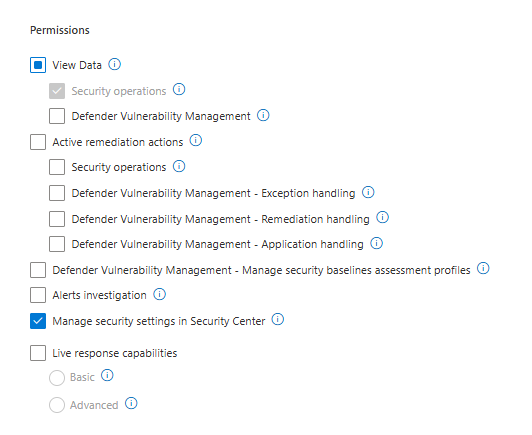

Aby uzyskać uprawnienia do odczytu, w obszarze Wyświetl dane wybierz pozycję Operacje zabezpieczeń.

W obszarze Uprawnienia do zapisu wybierz pozycję Zarządzaj ustawieniami zabezpieczeń w usłudze Security Center.

Wybierz pozycję Dalej.

W obszarze Przypisane grupy użytkowników wybierz grupy użytkowników z listy, które mają zostać przypisane do tej roli.

Wybierz pozycję Prześlij.

Podsumowanie ról rbac i uprawnień do zabezpieczeń lokacji

W przypadku ujednoliconej kontroli dostępu opartej na rolach:

| Uprawnienia do zapisu | Uprawnienia do odczytu |

|---|---|

|

Uprawnienia usługi Defender: Podstawowe ustawienia zabezpieczeń (zarządzanie) w obszarze Autoryzacja i ustawienia oraz zakres wszystkich grup urządzeń. Role identyfikatora Entra: administrator globalny, administrator zabezpieczeń, operator zabezpieczeń i zakres do wszystkich grup urządzeń. |

Pisanie ról (w tym ról, które nie mają zakresu dla wszystkich grup urządzeń). Uprawnienia usługi Defender: Podstawy danych zabezpieczeń (w obszarze Operacje zabezpieczeń). Role identyfikatora Entra: Czytelnik globalny, Czytelnik zabezpieczeń. |

W przypadku Ochrona punktu końcowego w usłudze Microsoft Defender XDR RBAC (wersja 2):

| Uprawnienia do zapisu | Uprawnienia do odczytu |

|---|---|

|

Role usługi Defender for Endpoint: zarządzanie ustawieniami zabezpieczeń w usłudze Security Center i zakresem dla wszystkich grup urządzeń. Role identyfikatora Entra: administrator globalny, administrator zabezpieczeń. |

Pisanie ról (w tym ról, które nie mają zakresu dla wszystkich grup urządzeń). Role usługi Defender for Endpoint: wyświetlanie danych — operacje zabezpieczeń (odczyt). Role identyfikatora Entra: Czytelnik globalny, Czytelnik zabezpieczeń. |

Następne kroki

Po skonfigurowaniu ról i uprawnień RBAC skonfiguruj witrynę, aby Microsoft Defender dla usługi IoT mógł rozpocząć wysyłanie danych do portalu usługi Defender.