IoT przedsiębiorstwa w portalu usługi Defender

Liczba urządzeń IoT stale rośnie wykładniczo w sieciach przedsiębiorstw w wielu budynkach biurowych. Urządzenia IoT w przedsiębiorstwie obejmują urządzenia, takie jak drukarki, inteligentne telewizory, urządzenia voIP (Voice over Internet Protocol), systemy konferencyjne i specjalnie utworzone, zastrzeżone urządzenia.

Chociaż liczba urządzeń IoT nadal rośnie, często brakuje im zabezpieczeń, które są powszechne w zarządzanych punktach końcowych, takich jak laptopy i telefony komórkowe. Dla złych aktorów te niezarządzane urządzenia mogą być używane jako punkt wejścia do ruchu bocznego lub uchylania się od płacenia podatków, a zbyt często stosowanie takiej taktyki prowadzi do eksfiltracji poufnych informacji.

Ważna

W tym artykule omówiono Microsoft Defender usługi IoT w portalu usługi Defender (wersja zapoznawcza).

Jeśli jesteś istniejącym klientem pracującym w klasycznym portalu usługi Defender for IoT (Azure Portal), zapoznaj się z dokumentacją usługi Defender for IoT na platformie Azure.

Dowiedz się więcej o portalach zarządzania usługi Defender for IoT.

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

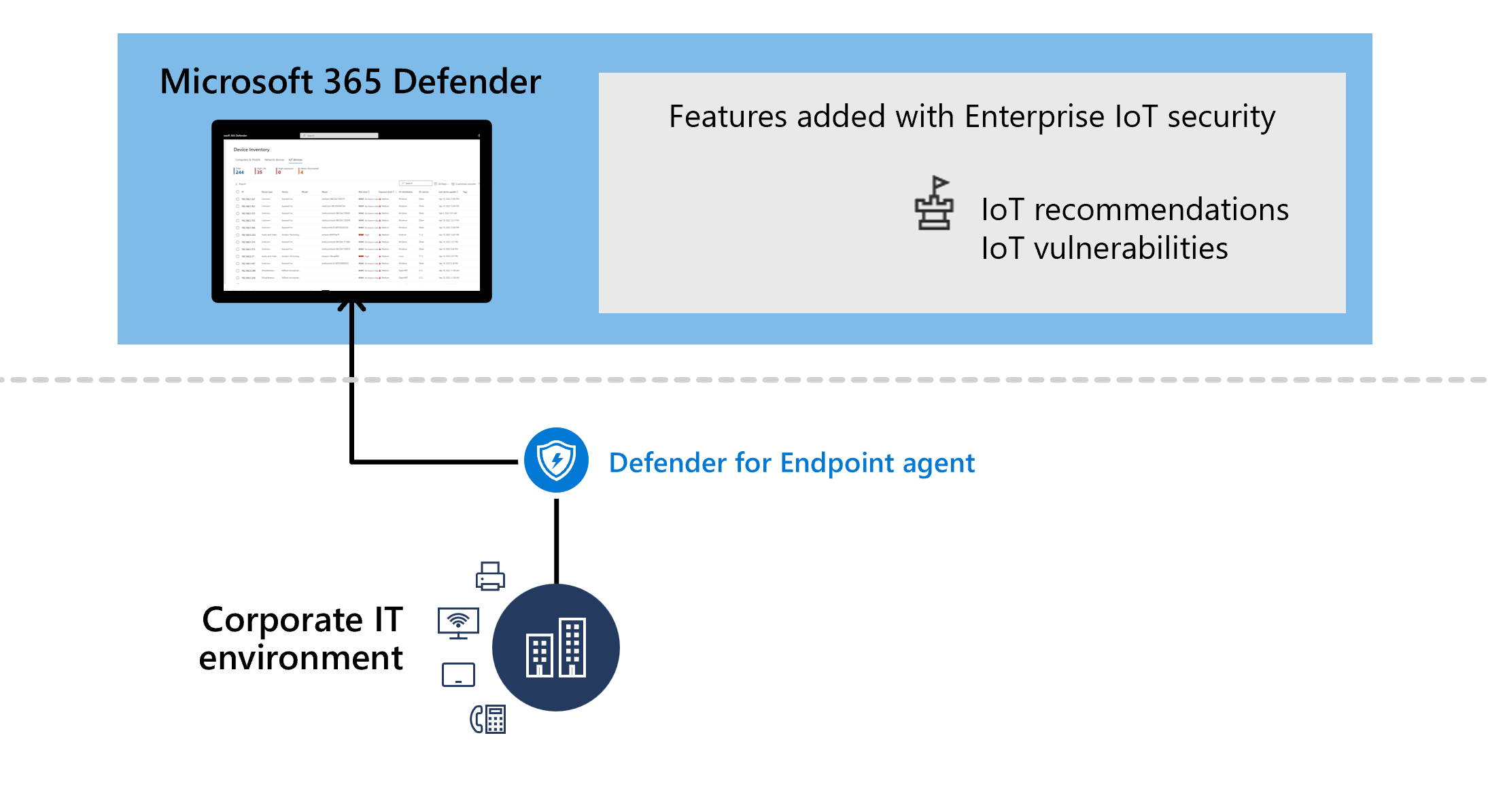

Monitorowanie IoT w przedsiębiorstwie w portalu usługi Defender

Rozszerzanie Microsoft Defender dla funkcji zabezpieczeń IoT w celu uwzględnienia urządzeń IoT w przedsiębiorstwie. Dodaj funkcję zabezpieczeń IoT przedsiębiorstwa do istniejącej licencji Ochrona punktu końcowego w usłudze Microsoft Defender i wyświetl powiązane luki w zabezpieczeniach i zalecenia dotyczące urządzeń IoT, które są bezproblemowo zintegrowane z portalem Microsoft Defender.

Jaka jest różnica między zabezpieczeniami OT a zabezpieczeniami IoT przedsiębiorstwa?

Technologia operacyjna (OT): Czujniki sieciowe OT używają technologii bez agenta, opatentowanych do odnajdywania, uczenia się i ciągłego monitorowania urządzeń sieciowych pod kątem głębokiego wglądu w zagrożenia związane z systemem OT /Industrial Control System (ICS). Czujniki wykonują zbieranie, analizę danych i alerty w lokacji, dzięki czemu idealnie nadają się do lokalizacji o niskiej przepustowości lub dużym opóźnieniu.

Enterprise IoT: Enterprise IoT zapewnia widoczność i bezpieczeństwo urządzeń IoT w środowisku firmowym. Ochrona sieci IoT w przedsiębiorstwie rozszerza funkcje bez agenta poza środowiska operacyjne, zapewniając pokrycie wszystkich urządzeń IoT w twoim środowisku, takich jak drukarki, kamery i specjalnie utworzone, zastrzeżone urządzenia.

Dane IoT przedsiębiorstwa w portalu usługi Defender

Dane IoT przedsiębiorstwa dotyczące funkcji, takich jak zalecenia i luki w zabezpieczeniach, bezproblemowo integrują się z innymi danymi w portalu usługi Defender.

Zalecenia

Następujące zalecenia dotyczące zabezpieczeń usługi Defender for Endpoint są obsługiwane w przypadku urządzeń IoT w przedsiębiorstwie:

- Wymaganie uwierzytelniania dla interfejsu zarządzania telnetem

- Wyłącz niezabezpieczony protokół administracyjny — Telnet

- Usuwanie niezabezpieczonych protokołów administracyjnych SNMP V1 i SNMP V2

- Wymaganie uwierzytelniania dla interfejsu zarządzania VNC

Luki

Znane luki w zabezpieczeniach CVE, już wykryte przez portal usługi Defender, są również wykrywane i wyświetlane skojarzone z odpowiednim urządzeniem IoT przedsiębiorstwa w portalu usługi Defender. Znane cve mogą pomóc w podjęciu decyzji o tym, czy należy łatać, usuwać lub zawierać urządzenie, oraz zmniejszać ryzyko dla sieci. Alternatywnie użyj zaawansowanych zapytań wyszukiwania zagrożeń, aby zbierać luki w zabezpieczeniach na wszystkich urządzeniach.