Ocena zabezpieczeń: upewnij się, że konta uprzywilejowane nie są delegowane

To zalecenie zawiera listę wszystkich uprzywilejowanych kont, które nie mają włączonego ustawienia "nie delegowane", wyróżniając te potencjalnie narażone na ryzyko związane z delegowaniem. Konta uprzywilejowane to konta, które są członkami grupy uprzywilejowanej, takiej jak administratorzy domeny, administratorzy schematu itd.

Ryzyko organizacji

Jeśli flaga poufna jest wyłączona, osoby atakujące mogą wykorzystać delegowanie protokołu Kerberos do nieprawidłowego użycia poświadczeń konta uprzywilejowanego, co prowadzi do nieautoryzowanego dostępu, przenoszenia bocznego i potencjalnych naruszeń zabezpieczeń w całej sieci. Ustawienie flagi poufnej na kontach użytkowników uprzywilejowanych uniemożliwia użytkownikom uzyskanie dostępu do konta i manipulowanie ustawieniami systemu.

W przypadku kont urządzeń ustawienie ich na "nie delegowane" jest ważne, aby zapobiec używaniu ich w dowolnym scenariuszu delegowania, zapewniając, że poświadczenia na tym komputerze nie mogą być przekazywane w celu uzyskania dostępu do innych usług.

Kroki korygowania

Przejrzyj listę uwidocznionych jednostek, aby dowiedzieć się, które z kont uprzywilejowanych nie mają flagi konfiguracji "to konto jest poufne i nie można ich delegować".

Podejmij odpowiednie działania na tych kontach:

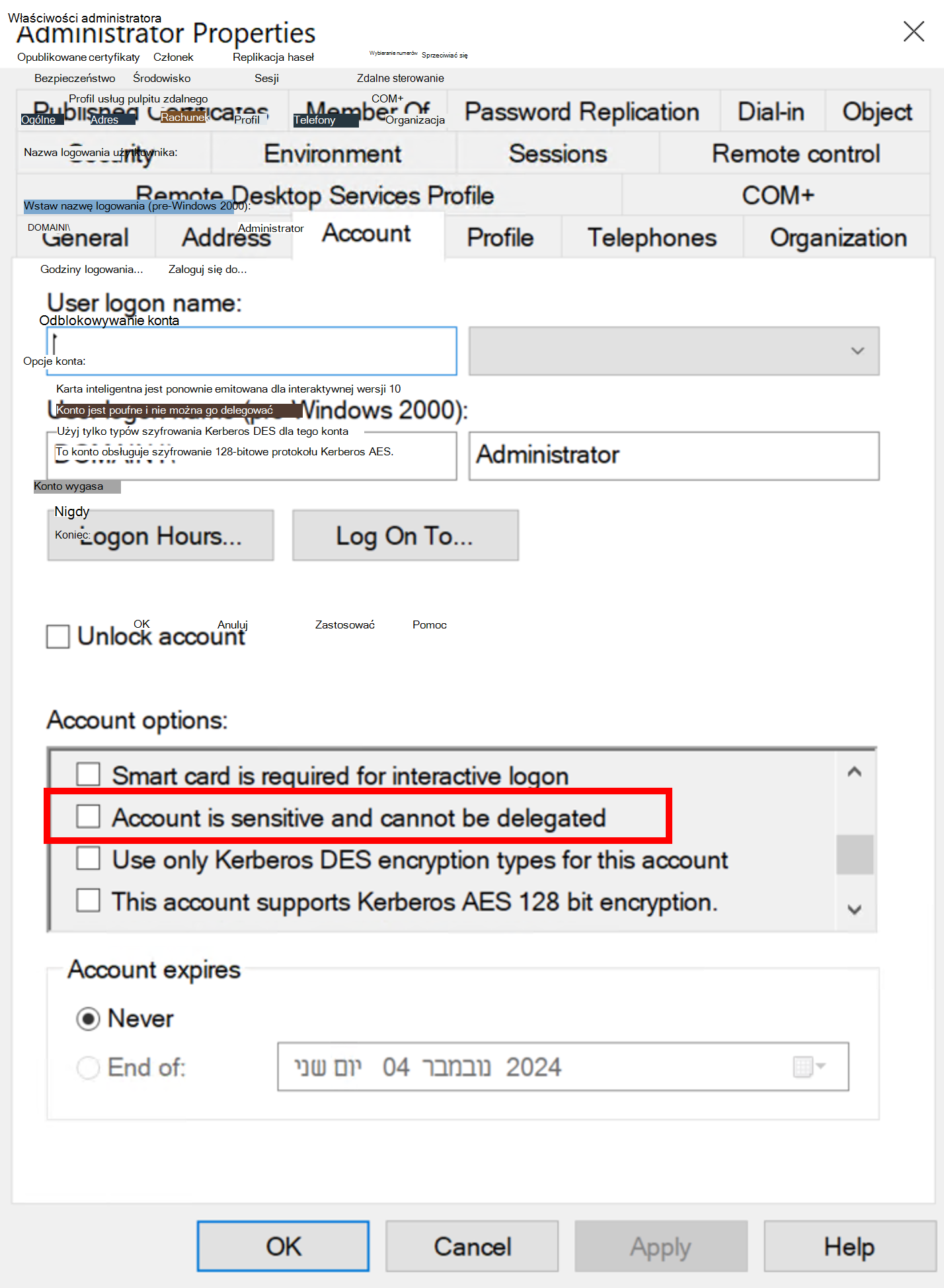

W przypadku kont użytkowników: ustawiając flagi kontroli konta na "to konto jest poufne i nie można ich delegować". Na karcie Konto zaznacz pole wyboru tej flagi w sekcji Opcje konta. Uniemożliwia to użytkownikom uzyskanie dostępu do konta i manipulowanie ustawieniami systemu.

W przypadku kont urządzeń:

Najbezpieczniejszym podejściem jest użycie skryptu programu PowerShell w celu skonfigurowania urządzenia, aby zapobiec jego używaniu w dowolnym scenariuszu delegowania, zapewniając, że poświadczenia na tym komputerze nie mogą być przekazywane w celu uzyskania dostępu do innych usług.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueInną opcją jest ustawienie atrybutu

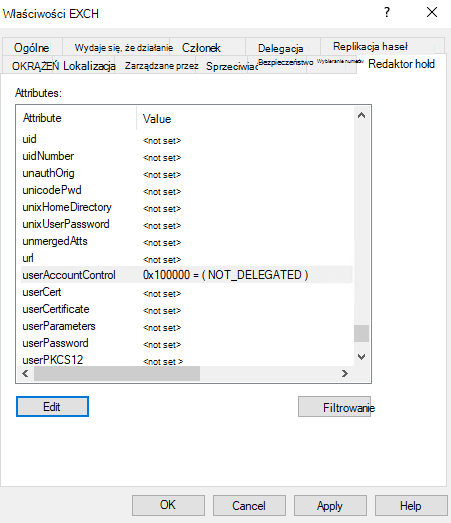

UserAccountControlnaNOT_DELEGATED = 0x100000na karcie Atrybut Redaktor dla uwidocznionego urządzenia.Przykład:

Następne kroki

Dowiedz się więcej o wskaźniku bezpieczeństwa firmy Microsoft