Zarządzanie programem antywirusowym Microsoft Defender za pomocą usługi Microsoft Defender for Endpoint Security Settings Management

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

Platformy

- System Windows

- Serwer z systemem Windows

- macOS

- Linux

Zarządzanie zasadami zabezpieczeń programu antywirusowego Microsoft Defender na urządzeniach za pomocą usługi Microsoft Defender for Endpoint Security Settings Management.

Wymagania wstępne:

Zapoznaj się z wymaganiami wstępnymi tutaj.

Uwaga

Strona Zasady zabezpieczeń punktu końcowego w portalu usługi Microsoft Defender jest dostępna tylko dla użytkowników z przypisaną rolą administratora zabezpieczeń. Żadna inna rola użytkownika, taka jak Czytelnik zabezpieczeń, nie może uzyskać dostępu do portalu. Jeśli użytkownik ma wymagane uprawnienia do wyświetlania zasad w portalu usługi Microsoft Defender, dane są prezentowane na podstawie uprawnień usługi Intune. Jeśli użytkownik ma zakres kontroli dostępu opartej na rolach w usłudze Intune, ma zastosowanie do listy zasad przedstawionych w portalu usługi Microsoft Defender. Zalecamy przyznanie administratorom zabezpieczeń wbudowanej roli usługi Intune "Endpoint Security Manager", aby efektywnie dopasować poziom uprawnień między usługą Intune a portalem usługi Microsoft Defender.

Jako administrator zabezpieczeń możesz skonfigurować różne ustawienia zasad zabezpieczeń programu antywirusowego Microsoft Defender w portalu usługi Microsoft Defender.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

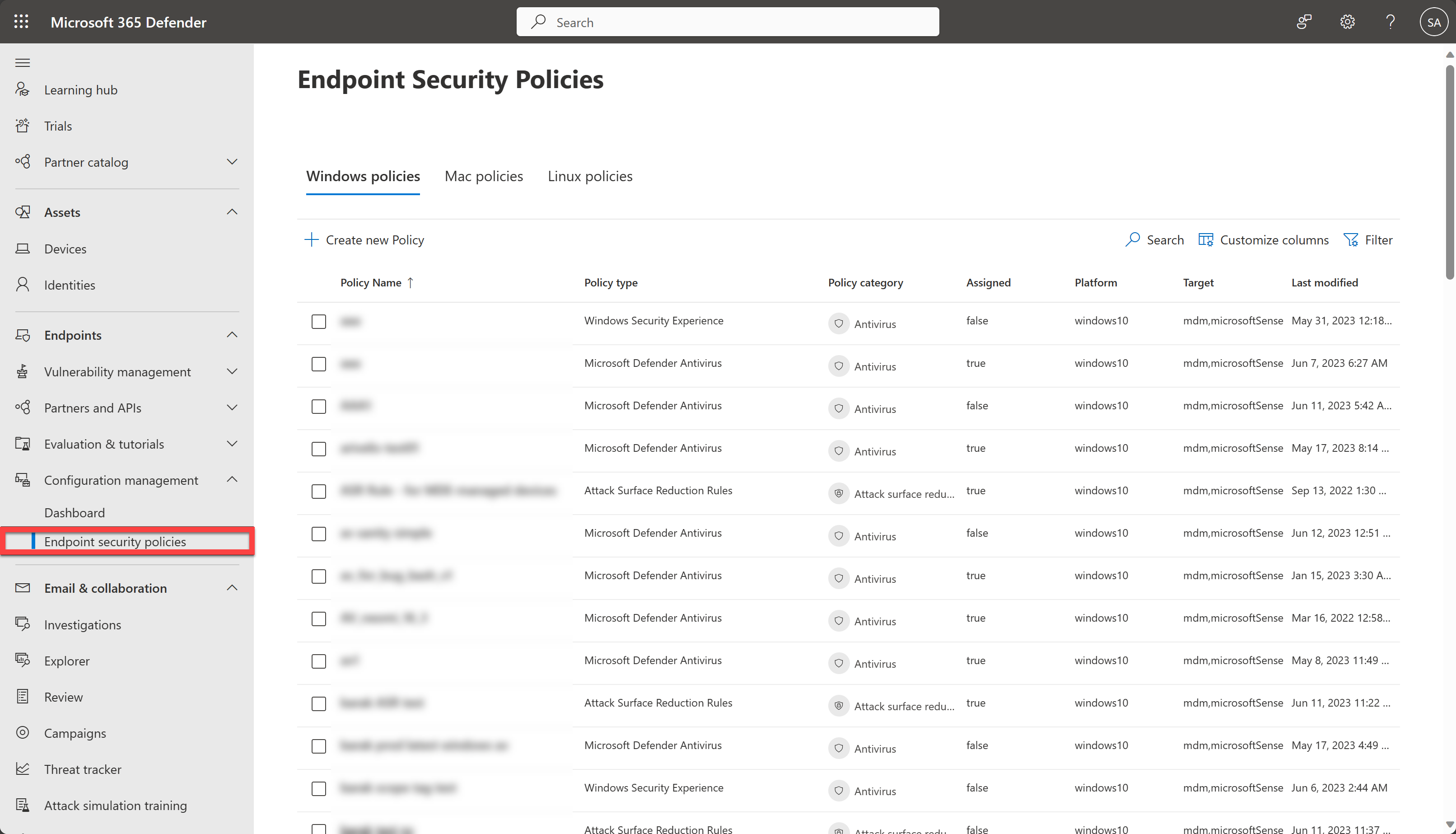

Zasady zabezpieczeń punktu końcowego znajdziesz w obszarze Zasady zabezpieczeń punktu końcowego>Konfiguracja zarządzania punktami>końcowymi.

Poniższa lista zawiera krótki opis każdego typu zasad zabezpieczeń punktu końcowego:

Oprogramowanie antywirusowe — zasady ochrony antywirusowej pomagają administratorom zabezpieczeń skoncentrować się na zarządzaniu odrębną grupą ustawień programu antywirusowego dla urządzeń zarządzanych.

Szyfrowanie dysków — profile szyfrowania dysków zabezpieczeń punktu końcowego koncentrują się tylko na ustawieniach odpowiednich dla wbudowanej metody szyfrowania urządzeń, takiej jak FileVault lub BitLocker. Dzięki temu administratorzy zabezpieczeń mogą łatwo zarządzać ustawieniami szyfrowania dysków bez konieczności nawigowania po wielu niepowiązanych ustawieniach.

Zapora — użyj zasad zapory zabezpieczeń punktu końcowego w usłudze Intune, aby skonfigurować wbudowaną zaporę urządzeń z systemem macOS i Windows 10/11.

Wykrywanie punktów końcowych i reagowanie na nie — w przypadku integracji usługi Microsoft Defender for Endpoint z usługą Intune użyj zasad zabezpieczeń punktu końcowego na potrzeby wykrywania punktów końcowych i reagowania na nie (EDR), aby zarządzać ustawieniami EDR i dołączać urządzenia do usługi Microsoft Defender for Endpoint.

Zmniejszanie obszaru podatnego na ataki — gdy program antywirusowy Microsoft Defender jest używany na urządzeniach z systemem Windows 10/11, użyj zasad zabezpieczeń punktu końcowego usługi Intune, aby zmniejszyć obszar ataków, aby zarządzać tymi ustawieniami dla urządzeń.

Tworzenie zasad zabezpieczeń punktu końcowego

Zaloguj się do portalu usługi Microsoft Defender przy użyciu co najmniej roli administratora zabezpieczeń.

Wybierz pozycję Punkty końcoweZarządzanie>konfiguracją>Zasady zabezpieczeń punktu końcowego , a następnie wybierz pozycję Utwórz nowe zasady.

Wybierz platformę z listy rozwijanej.

Wybierz szablon, a następnie wybierz pozycję Utwórz zasady.

Na stronie Podstawowe wprowadź nazwę i opis dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia rozwiń każdą grupę ustawień i skonfiguruj ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil.

Wybierz pozycję Dalej.

Po zakończeniu na stronie Przeglądanie i tworzenie wybierz pozycję Zapisz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

Uwaga

Aby edytować tagi zakresu, musisz przejść do centrum administracyjnego usługi Microsoft Intune.

Aby edytować zasady zabezpieczeń punktu końcowego

Wybierz nowe zasady, a następnie wybierz pozycję Edytuj.

Wybierz pozycję Ustawienia , aby rozwinąć listę ustawień konfiguracji w zasadach. Nie można zmodyfikować ustawień z tego widoku, ale możesz sprawdzić, jak są skonfigurowane.

Aby zmodyfikować zasady, wybierz pozycję Edytuj dla każdej kategorii, w której chcesz wprowadzić zmianę:

- Podstawy

- Ustawienia

- Przypisania

Po wprowadzeniu zmian wybierz pozycję Zapisz , aby zapisać zmiany. Przed wprowadzeniem zmian do dodatkowych kategorii należy zapisać zmiany w jednej kategorii.

Weryfikowanie zasad zabezpieczeń punktu końcowego

Aby sprawdzić, czy zasady zostały pomyślnie utworzone, wybierz nazwę zasad z listy zasad zabezpieczeń punktu końcowego.

Uwaga

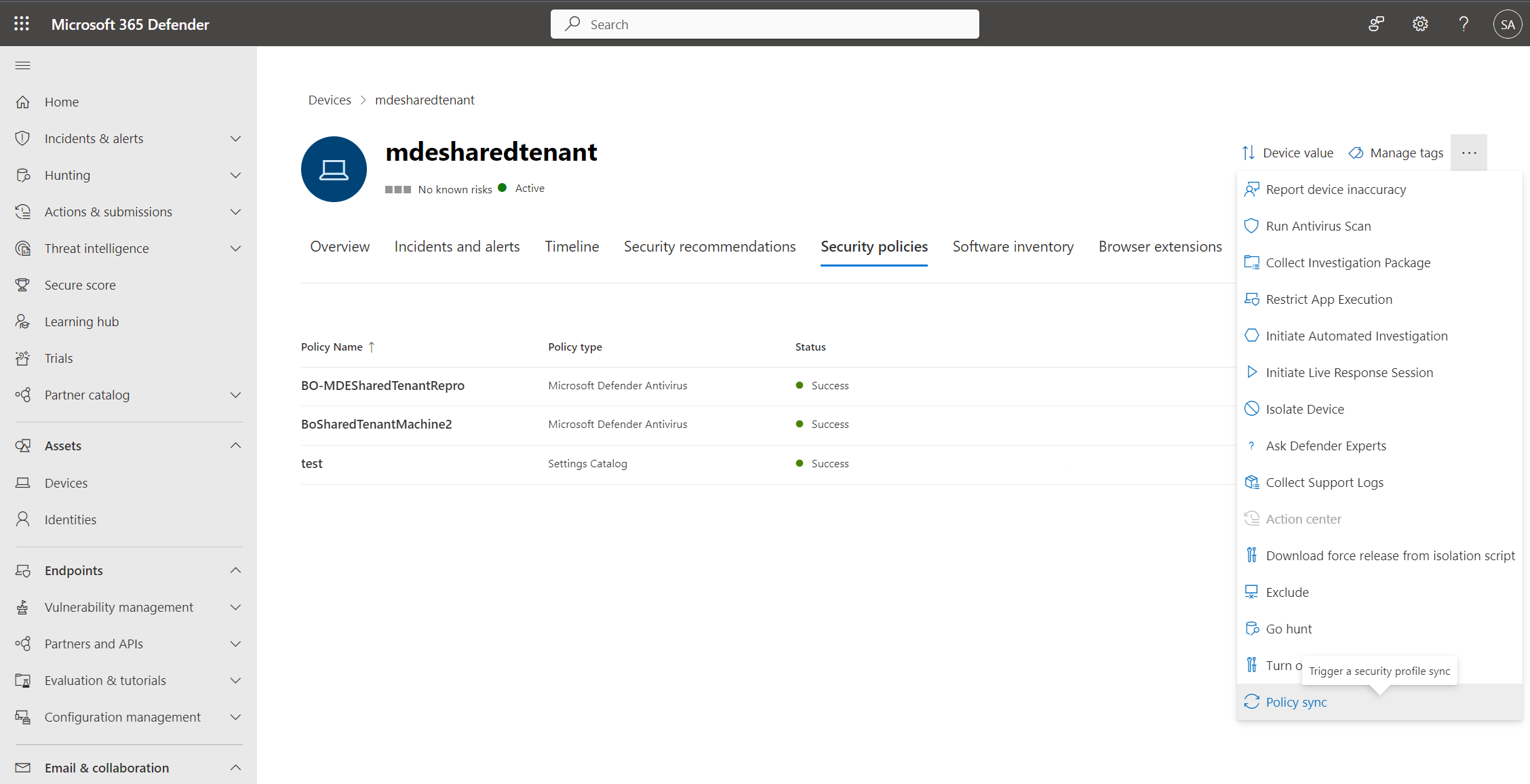

Dostęp zasad do urządzenia może potrwać do 90 minut. Aby przyspieszyć ten proces, w przypadku urządzeń zarządzanych przez usługę Defender dla punktu końcowego możesz wybrać opcję Synchronizacja zasad z menu akcji, aby była stosowana w około 10 minut.

Na stronie zasad są wyświetlane szczegóły, które podsumowują stan zasad. Możesz wyświetlić stan zasad, urządzenia, do których zostały zastosowane, i przypisane grupy.

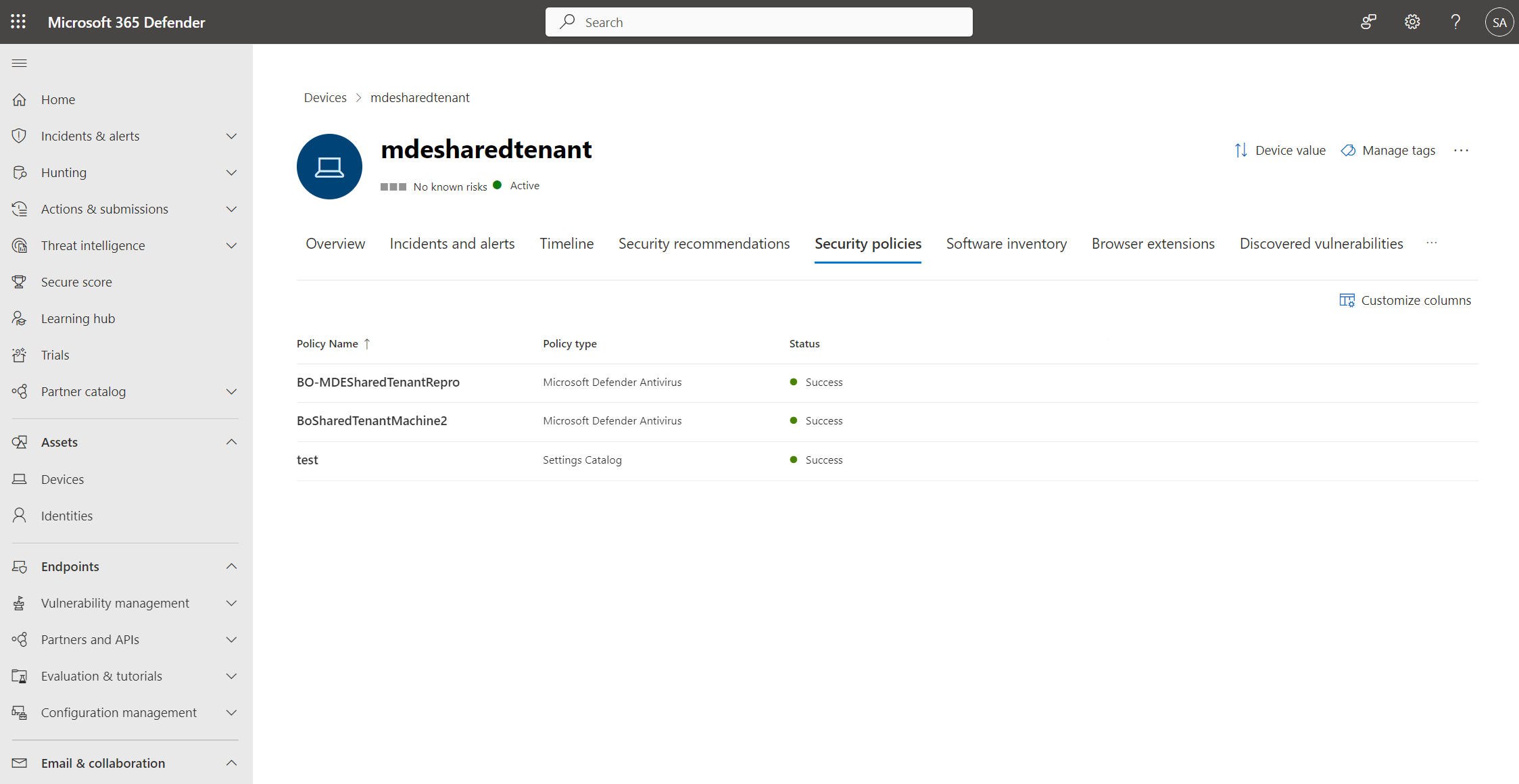

Podczas badania można również wyświetlić kartę Zasady zabezpieczeń na stronie urządzenia, aby wyświetlić listę zasad stosowanych do określonego urządzenia. Aby uzyskać więcej informacji, zobacz Badanie urządzeń.